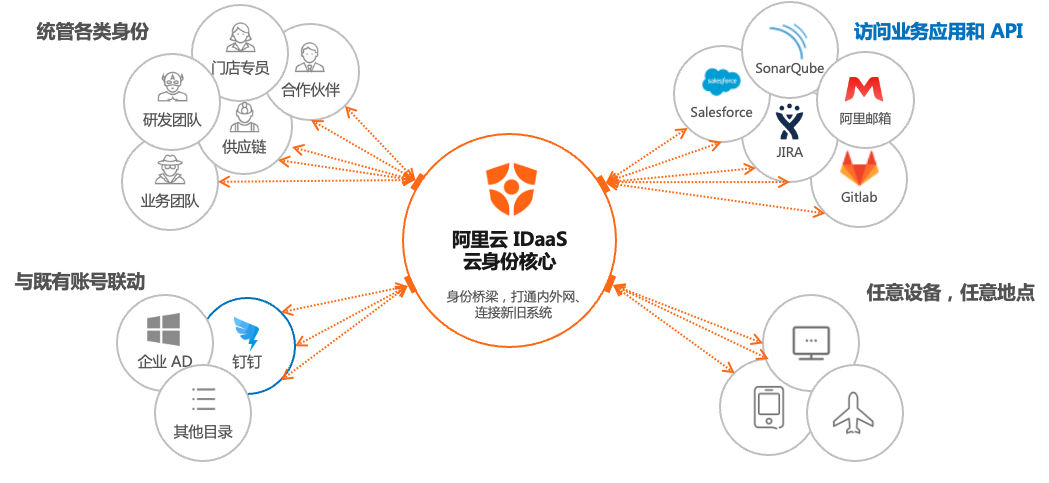

云身份服务 IDaaS(英文名:Alibaba Cloud IDentity as a Service,简称 IDaaS)是阿里云为企业用户提供的云原生的、经济的、便捷的、标准的身份、权限管理体系。

您可以使用 IDaaS,统一管理各应用中分散的账号,并集中分配应用访问控制权限,极大降低低效、重复的账号访问配置和运维消耗,解放生产力。

低门槛:上手容易、免费开通、预算经济

云原生:标准、安全、稳定

更开放:面向开发者、云产品深度集成、场景模板快速积累

欢迎 免费开通试用 使用。

核心能力

对管理者而言,IDaaS 提供一站式组织架构、账户全生命周期管理、应用接入实现单点登录(SSO),并控制账号所具备的权限等能力。

对用户而言,IDaaS 提供应用访问门户、独立登录体系、账号自服务能力。

您只需花费 10 分钟即可体验 IDaaS 核心能力,请参考 免费开通实例。

同时,IDaaS 允许应用和企业既有通讯录与 IDaaS 的账号体系打通。您可以将 IDaaS 当做企业账号管理系统来使用,也可仅将 IDaaS 当做不同账号体系之间的桥接。

CIAM 和安全认证

除了上述企业管理场景外,IDaaS 同样支持 CIAM 和安全认证两款产品。

CIAM 用户身份权限管理(Customer Identity Access Management)是阿里云 IDaaS 为大型政企机构提供的、针对 C 端用户管理的产品,帮助政企打通信息系统内公民/会员身份孤岛,紧贴业务地提供身份中心。支持公共云和私有化部署。

安全认证 是阿里云 IDaaS 提供的独立产品,针对当下认证安全隐患很普遍、认证集成方式割裂的现况,提供的一站式开发者工具,一套 SDK 实现号码认证、WebAuthn 生物识别认证、短信登录、OTP 动态口令认证、IFAA 认证等无密码认证方式,方便安全。

国内站请查看文档了解更多:什么是 IDaaS CIAM ?、安全认证整体介绍。

国际站请咨询 IDaaS 团队了解详情。

- 本页导读 (0)