本文为您介绍如何使用IPsec-VPN建立专有网络VPC(Virtual Private Cloud)到企业的VPN连接,实现云下企业网络与云上VPC的互通。

方案概述

在企业上云过程中,部分企业会将数据保存在阿里云,其企业总部或分支机构有时会需要从阿里云读取数据,在企业从阿里云读取数据的过程中,会需要一条高弹性和大带宽的上云链路。VPN网关是一款基于Internet的网络连接服务,通过加密通道的方式可快速为企业数据中心、企业办公网络或Internet终端建立一条安全、高效的上云链路,并可提供多种带宽规格。

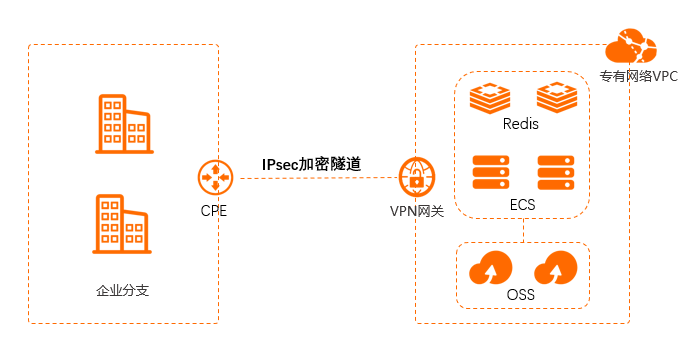

场景说明

本文以下图场景为例,为您介绍VPN网关(IPsec-VPN)上云方案。某企业在阿里云华东1(杭州)地域创建了VPC,其中部署有云服务器ECS(Elastic Compute

Service)和对象存储服务OSS(Object Storage Service),企业总部会定期将数据备份到阿里云OSS中,其位于杭州地域的企业分支有时需要从OSS中读取数据或因业务需求访问ECS。现企业需要为其企业分支部署上云链路,以实现云下企业分支和云上VPC的互联互通。

准备工作

开始前,请确保您已经满足以下条件:

- 您已经注册了阿里云账号。如未注册,请先完成账号注册。

- 您已经在阿里云华东1(杭州)地域部署了VPC,并部署有ECS服务器和OSS服务。具体操作,请参见使用专有网络。

- 您已经检查企业分支的网关设备,确保网关设备支持标准的IKEv1和IKEv2协议,以便和阿里云VPN网关建立连接。例如华为、华三、山石、深信服、Cisco ASA、Juniper、SonicWall、Nokia、IBM和Ixia等厂商的设备。

本文示例中,企业分支的网关设备,即图中标识的CPE(Customer-premisesequipment)设备,将作为VPN连接中的用户网关。

- 企业分支的网关设备已经配置了静态公网IP。

- 本文示例中,网段规划如下表所示。您可以自行规划网段,请确保您的网段之间没有重叠。

规划目标 网段规划 IP地址 VPC 192.168.0.0/16 服务器地址:192.168.20.161 企业分支 172.16.0.0/12 客户端地址:172.16.1.188 企业网关设备 不涉及 公网IP地址:211.XX.XX.68

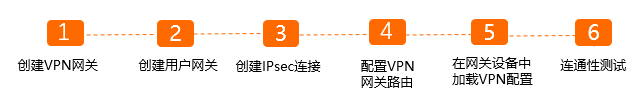

配置步骤

步骤一:创建VPN网关

步骤二:创建用户网关

步骤三:创建IPsec连接

步骤四:配置VPN网关路由

步骤五:在网关设备中加载VPN配置

完成以下操作,在企业分支的网关设备中加载VPN配置。

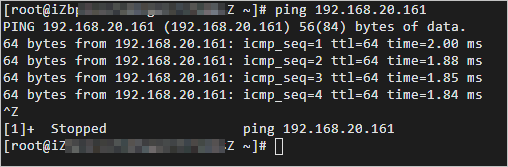

步骤六:连通性测试

完成以下操作,测试连通性。

说明 在您执行以下步骤前,请您先了解您VPC中的ECS实例所应用的安全组规则,确保安全组规则允许企业分支访问VPC中的ECS实例。具体操作,请参见查询安全组规则。