问题描述

开启ClassicLink功能,建立ClassicLink连接后,经典网络的云服务器ECS(Elastic Compute Service)实例和专有网络内的云资源无法通信。

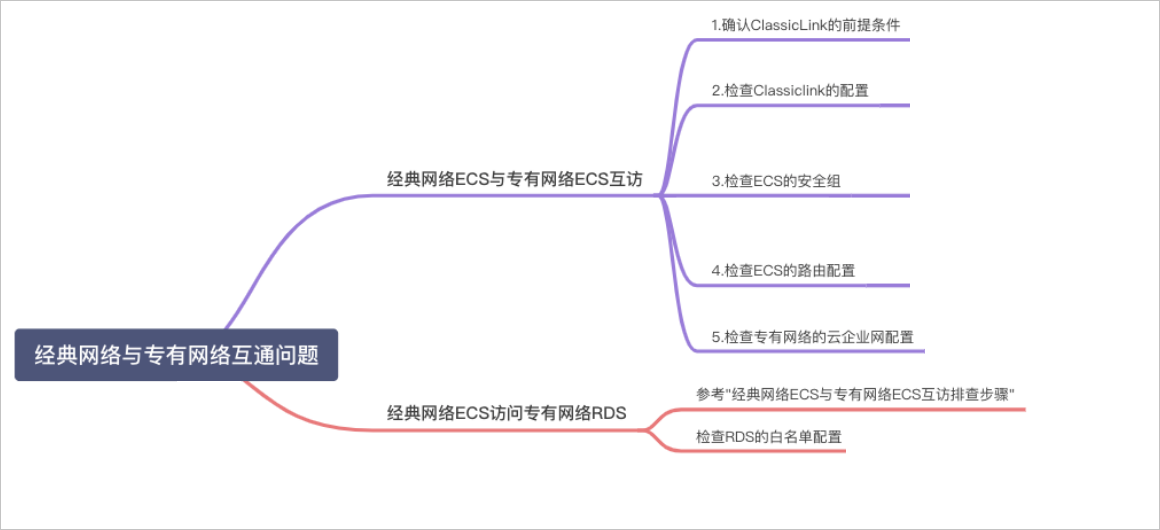

排查思路

排查流程图如下:

经典网络与专有网络互通问题排查思路主要分为以下几种场景:

经典网络ECS与专有网络ECS互访排查步骤

确认ClassicLink功能的使用前提条件,ClassicLink的使用限制和使用场景请参见ClassicLink概述。

检查ClassicLink的配置。

检查VPC是否开启ClassicLink功能。如未开启,请开启ClassicLink功能。具体操作,请参见开启ClassicLink功能。

确认经典网络ECS设置的专有网络链接状态选择了正确的VPC。

检查ECS的安全组。

如果使用添加ClassicLink安全组,请注意授权方式的方向,建议使用相互授权访问。

如果未使用添加ClassicLink安全组,请检查经典网络ECS和专有网络ECS安全组入方向是否允许对方的IP地址。

执行以下命令,检查ECS的路由配置。确认ECS实例内是否存在自建Docker、VPN软件,导致ECS内路由被修改。

Windows系统:

route print。Linux系统:

route -ne。

检查专有网络的云企业网配置。确认专有网络VPC所在的云企业网内其他的VPC是否存在和经典网络ECS有IP冲突的交换机,如有经典网络ECS无法和专有网络互通,请将冲突的其他VPC从云企业网实例中解绑。

经典网络ECS访问专有网络RDS排查步骤

检查RDS的白名单配置。

说明专有网络RDS的白名单对于经典网络ECS需要允许混合云或者VPC的访问,而非经典网络。

解决方案

在排查问题前需要收集以下信息:

经典网络ECS实例的ID。

VPC网络ECS实例的ID、云服务实例ID。

确认是使用ping命令测试不通还是业务端口不通。

在建立ClassicLink连接后,检查安全组允许访问的策略配置,确认在内网入方向分别添加了对端ECS内网IP。

在云服务器管理控制台中,查看ECS实例列表,检查是否做了将经典网络ECS连接到VPC的操作。

连接状态为未连接:说明未做将经典网络ECS连接到VPC的操作。

连接状态为已连接:说明已经做了将经典网络ECS连接到VPC的操作,可以查看到具体和哪个VPC建立的连接。

在经典网络ECS实例内部路由配置的VPC网络,网段是

192.168.0.0/16。那么在ECS实例内部需要添加到192.168.0.0/16网段的路由,指向到内网网关。说明早期的ECS实例内部是有

192.168.0.0/16网段的内网路由,目前新的ECS实例是没有这条路由的,所以排查时也要进行检查。检查ECS内部的安全策略配置、路由配置、自建Docker、第三方VPN等配置是否会限制或者将流量引导到第三方,该情况需要关闭ECS内相关策略。

其他可能导致不通的原因如下:

专有网络加入云企业网,云企业网内其他VPC存在比ClassicLink的

10.0.0.0/8更明细的路由,并且包含经典网络ECS的私网网段。若VPC的网段是

10.0.0.0/8,需要确保和经典网络ECS进行通信VPC的交换机使用的网段在10.111.0.0/16网段内。

经典网络ECS访问专有网络RDS场景,RDS需要在VPC或混合白名单中增加允许经典网络ECS的私网IP地址。

相关文档

适用于

专有网络VPC