本文介绍了Trino如何开启Ranger权限控制,以及详细的Ranger Trino权限配置示例。

前提条件

已创建EMR-3.45.0及之后版本、EMR-5.11.0及之后版本的DataLake或Custom集群,并选择了Trino和Ranger服务,创建集群详情请参见创建集群。

配置方法

- 进入集群服务页面。

- 登录EMR on ECS控制台。

- 顶部菜单栏处,根据实际情况选择地域和资源组。

- 在EMR on ECS页面,单击目标集群操作列的集群服务。

- Ranger启用Trino。

- 在集群服务页面,单击Ranger-plugin服务区域的状态。

- 在服务概述区域,打开enableTrino开关。

- 在弹出的对话框中,单击确定。

- 重启Trino。

- 在集群服务页面,选择。

- 选择右上角的。

- 在弹出的对话框中,输入执行原因,单击确定。

- 在确认对话框中,单击确定。

权限配置

基础介绍

Ranger权限配置需要在Ranger UI页面完成,进入Ranger UI页面,详情请参见Ranger概述。

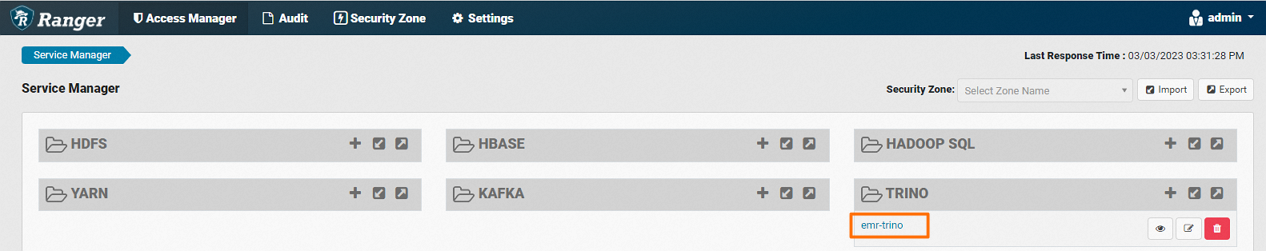

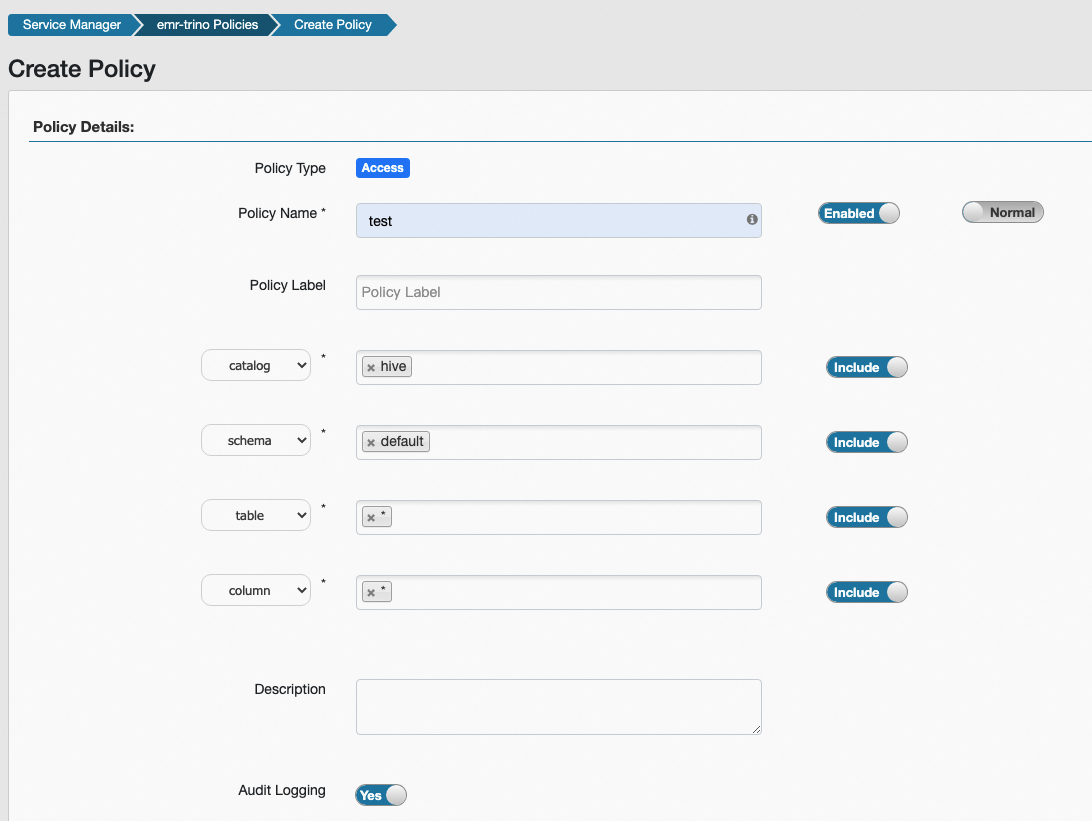

Ranger Trino权限需要单击TRINO下的emr-trino进行配置,如下图所示。

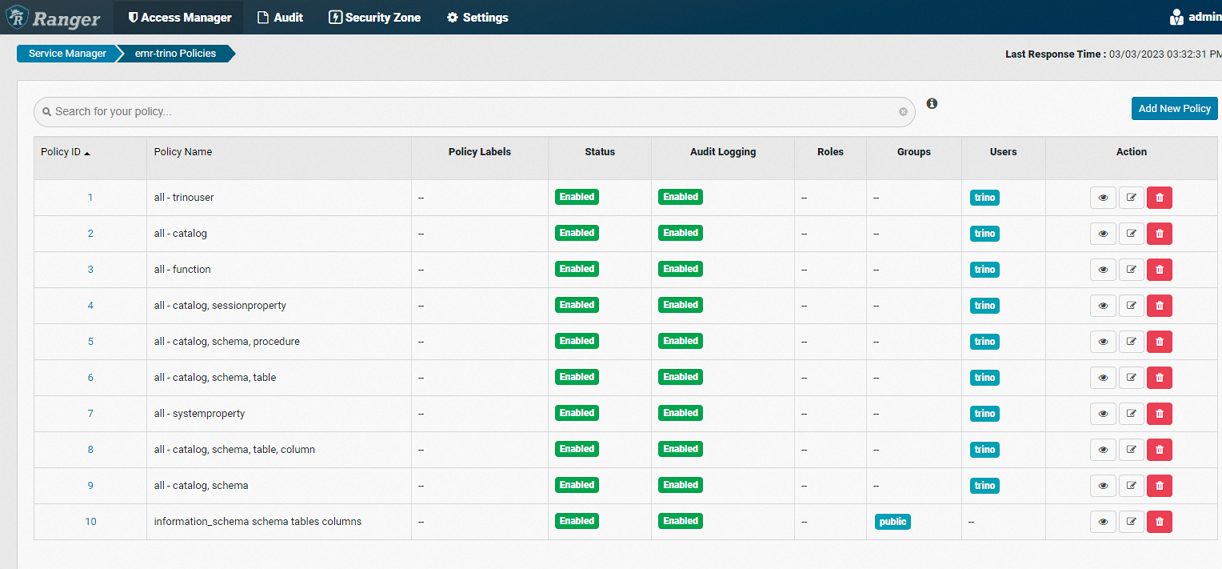

进入emr-trino后,您能看到所有配置的权限列表。

Trino开启Ranger控制权限后,默认情况下须使用trino用户访问表信息。

trino --server master-1-1:9090 --user trino说明 Trino会对用户进行两次权限检查,首先检查该用户是否有访问Catalog的权限,其次检查本次访问所涉及到的权限。

权限配置示例

- 进入Ranger UI页面,详情请参见Ranger概述。

- 在Ranger UI页面,单击配置好的emr-trino。

- 单击右上角的Add New Policy。

- 根据您的实际需求配置相关参数。

参数 说明 Policy Name 策略名称,可以自定义。 catalog 待配置的Trino catalog,可以多选。 schema 待配置的Trino schema,可以多选。星号(*)表示所有schema。 table 待配置的Trino table,可以多选。星号(*)表示所有table。 column 待配置的Trino column,可以多选。星号(*)表示所有column。 Permissions 选择授予的权限。 - 单击Add。