企业多账号身份权限集中管理

方案部署

150

https://www.aliyun.com/solution/tech-solution/cmomaip

方案概览

越来越多大型企业从安全管控、资源隔离和成本优化等角度考虑,选择在阿里云上采用多账号的资源结构。当账号数量增多时,为企业员工分配云上多账号的身份权限,配置管理的成本成倍增加。同时由于身份权限分散在多个账号内,无法集中审计,容易导致安全风险。因此企业非常需要能在一个地方统一管理身份权限。多账号身份权限集中管理的解决方案适用于以下场景:

大型集团企业云上身份权限管理:基于复杂的多云账号资源结构,统一进行身份权限管理。

大中型企业运维:运维团队需要反复切换登录各个账号配置资源和排查故障,通过多账号身份权限统一管理,可以在账号间轻松切换。

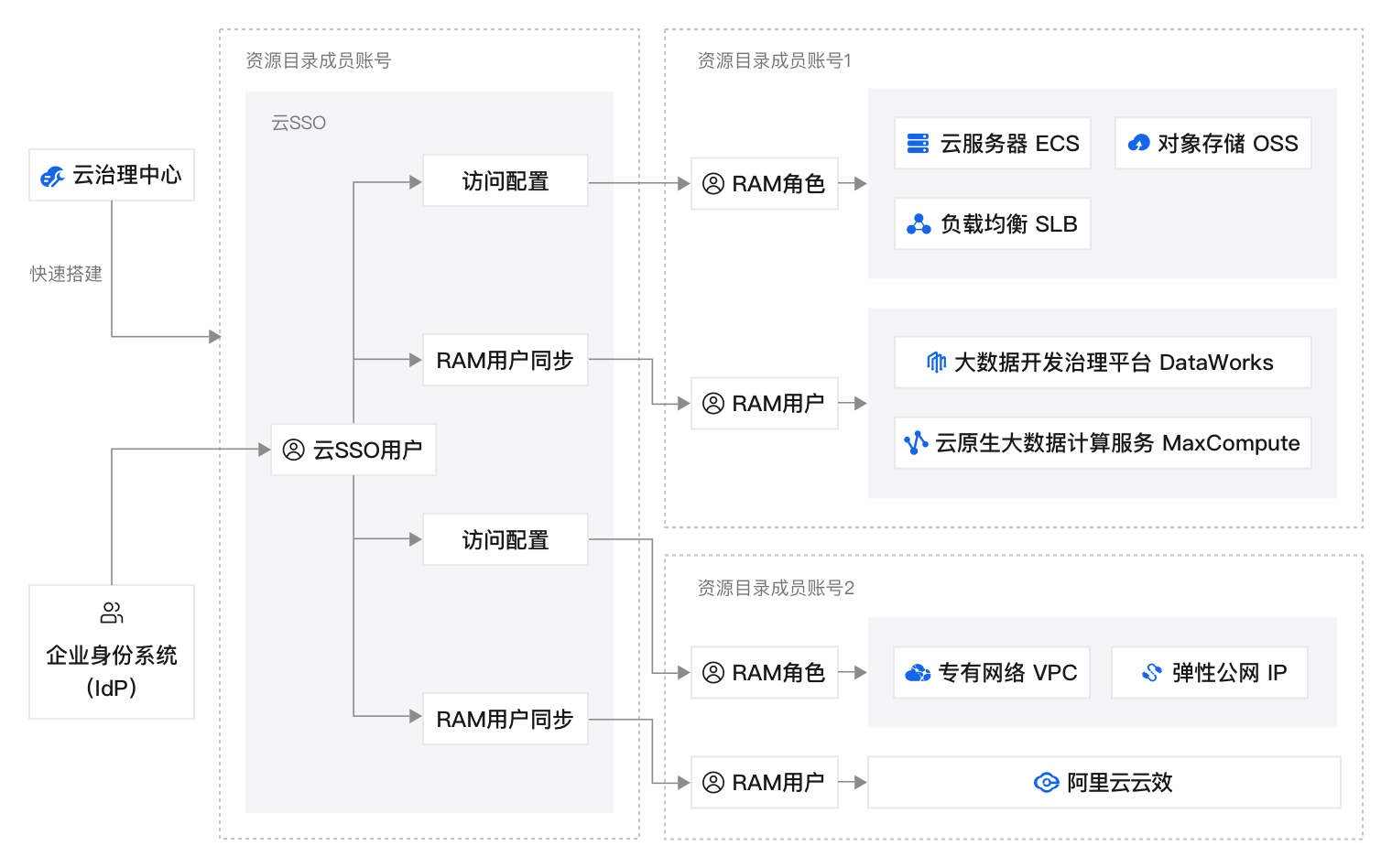

方案架构

方案提供的默认设置完成部署后在阿里云上搭建的网站运行环境如下图所示。实际部署时您可以根据资源规划修改部分设置,但最终形成的运行环境与下图相似。

本方案的技术架构包括以下基础设施和云服务:

资源目录:多账号资源结构,将云账号组织起来,是身份管理的基础。

云 SSO 目录:用于创建和管理企业需要访问阿里云的员工身份,并进行授权管理。

云治理中心:可以进行资源目录、云 SSO 的快速搭建。

部署准备

20

开始部署前,请按以下指引完成账号申请、账号充值、RAM 用户创建和授权。

准备账号

如果您还没有阿里云账号,请访问阿里云账号注册页面,根据页面提示完成注册。

企业实名认证。云账号需要进行企业实名认证,才可以开通资源目录。

创建用于方案部署的 RAM 用户。

创建 1 个 RAM 用户。具体操作,请参见创建 RAM 用户。

为 RAM 用户授予以下云服务的访问权限以完成方案部署。具体操作,请参见为 RAM 用户授权。

云服务

需要的权限

描述

资源目录

AliyunResourceDirectoryFullAccess

管理资源目录服务(ResourceDirectory)的权限

云 SSO

AliyunCloudSSOFullAccess

管理云 SSO(CloudSSO)的权限。

搭建资源目录

20分钟

准备好账号之后,首先根据企业的资源规划,搭建好资源目录结构,将需要统一管理的云账号创建或邀请至资源目录对应的资源夹中。

一键部署

单击一键部署前往 ROS 控制台,系统自动打开使用新资源创建资源栈的面板。

在配置模板参数页面上填写 Core 资源目录名称、Application 资源目录名称、Core 文件夹下的账号名称。

等待 1 分钟左右,即可在资源中找到创建的资源夹和成员账号。

手动部署

选择合适的账号作为管理账号,开通资源目录。具体操作,请参见开通资源目录。

创建名为 Core 和 Application 的两个资源夹。具体操作,请参见创建资源夹。

邀请企业云账号或邀请已有云账号加入资源目录。具体操作,请参见邀请阿里云账号加入资源目录。

本示例中,需要在 Core 文件夹下,创建成员账号(Sandbox Account)。

多账号身份权限管理

30分钟

规划资源结构后,根据以下步骤为需要访问阿里云的员工创建身份。

开通云 SSO

为了实现多账号身份权限的集中管理,需要开通云 SSO 产品,为所有需要访问阿里云的员工身份配置身份目录。

登录云 SSO 控制台。

单击立即开通。

创建云 SSO 身份目录

开通之后需要选择合适的地域创建目录,用于存放所有用户身份和授权信息。

在顶部菜单栏左上角,选择地域。

单击创建目录。

在创建目录面板,输入目录名称,然后单击确定。

创建用户

接下来为需要访问阿里云资源的员工创建云 SSO 用户身份,可以选择手动创建或通过配置 SCIM 同步,将企业身份系统中的用户同步创建到云 SSO。

手动创建用户

在左侧导航栏,选择。

在用户页面,单击创建用户。

在创建用户面板,输入用户名。

本示例中,选择用户(user1)。

可选:输入姓名、显示名称和Email。

设置密码。

手动设置密码:单击手动设置,然后输入自定义的用户密码。

自动设置密码:单击自动设置,系统会自动生成密码,您需要及时保存。

设置用户在下一次登录时是否重置密码:选择要求用户下次登录时重置密码,用户在下一次登录时需要重置密码。否则,则不需要。

设置用户的状态。

可选:输入描述信息。

单击确定。

配置 SCIM 同步

配置单点登录

您可以将企业身份系统与云 SSO 集成,实现单点登录。即用户登录时通过企业身份系统进行登录认证,直接跳转登录到阿里云控制台。

登录云 SSO 控制台。

在左侧导航栏,单击设置。

在 SSO 登录区域,单击配置身份提供商信息。

在配置身份提供商信息对话框,选择上传元数据文档或手动配置,然后配置身份提供商信息。

以下两种方式您可以任选其一进行配置,相关元数据文件或配置信息请从身份提供商处获取。

上传元数据文档

单击上传文件,上传身份提供商元数据文件。

手动配置

Entity ID:身份提供商标识。

登录地址:身份提供商登录地址。

证书:身份提供商用于 SAML 响应签名的证书,支持 PEM 格式的 X509 证书。您可以单击上传证书,上传身份提供商的证书。

单击确定。

创建访问配置

访问配置可以理解为是一种权限模板,同时代表用户最终访问云账号时所扮演的角色(授予对应权限)。首先创建一系列代表典型用户身份权限的访问配置,当授权时可以为同样职责的员工授予相同的访问配置。

登录云 SSO 控制台。

在左侧导航栏,单击访问配置管理。

在创建访问配置面板,配置以下基本信息,然后单击确定。

配置系统策略。

使用系统策略

选择使用系统策略。

选择对应的系统策略。

说明每次最多选择 5 个系统策略。每个访问配置最多可以配置 20 个系统策略。

单击绑定并继续。

单击下一步。

不使用系统策略

选择不使用系统策略。

单击继续。

配置内置策略。

使用内置策略

选择使用内置策略。

编辑策略内容。

内置策略复用 RAM 的权限策略语法。关于策略语法的更多信息,请参见权限策略语法和结构。

单击确定。

不使用内置策略

选择不使用内置策略。

单击确定。

常用访问配置:

访问配置

权限说明

Administrator

具有账号内全局权限,即管理所有阿里云资源的权限。

Iam

具有访问控制管理员权限,负责企业员工在阿里云的身份权限管理。

Billing

具有查询和管理账单、账户资金管理、发票合同管理等全部财务管理权限。

AuditAdministrator

具有配置审计、操作审计和日志管理的全部权限,同时有权查看所有阿里云资源现状。

LogAdministrator

具有日志的管理权限。

LogAudit

具有日志的查看权限。

NetworkAdministrator

具有网络相关服务的所有权限,并有安全组的权限。

SecurityAudit

具有安全产品的查询安全数据的权限,但不可管理安全产品的配置。

SecurityAdministrator

具有所有安全产品的管理权限。

多账号授权

接下来您可以为用户授予所需要的访问权限,通过将访问的云账号、访问的用户或用户组身份和访问配置进行三元组的关联,实现为用户分配各云账号下的资源访问权限。

登录云 SSO 控制台。

在左侧导航栏,单击多账号权限配置。

在多账号权限配置页面,选择目标 RD 账号。

本示例中,选择成员账号(Sandbox Account)。

单击配置权限。

在配置权限页面,选择目标用户或用户组,然后单击下一步。

本示例中,选择用户(user1)。

选择目标访问配置,然后单击下一步。

浏览配置信息,然后单击开始配置。

等待配置完成,然后单击完成。

创建 RAM 用户同步

针对不适宜使用 RAM 角色身份访问,提供 RAM 用户同步模式,为云 SSO 用户同步创建成员账号内的 RAM 用户,最终以 RAM 用户身份登录账号访问资源。

在左侧导航栏,单击多账号权限配置。

在多账号权限配置页面,选择目标 RD 账号。

本示例中,选择成员账号(Sandbox Account)。

单击配置 RAM 用户同步。

在配置 RAM 用户同步面板,选择目标用户或用户组,然后单击下一步。

本示例中,选择云 SSO 用户(user1)。

设置以下基本信息,然后单击下一步。

输入 RAM 用户同步的描述。

配置处理模式。

配置冲突策略和删除策略。

项目

说明

示例值

描述

备注同步用户的用途等

纯文本

处理模式

逐条处理:针对每一个同步用户设置规则。

批量处理:对所有同步用户统一设置规则。

批量处理

冲突策略

当云账号内已有同名用户时,如何处理。

替换:替换原用户

两者都保留:保留两个用户,新建用户名增加_cloudsso。

替换

删除规则

当删除 RAM 用户同步任务时,对已同步创建的 RAM 用户如何处理。

删除:删除已同步 RAM 用户。

保留:保留已同步 RAM 用户。

保留

单击提交。

单击关闭。

配置成功后,会在目标 RD 账号内创建一个同名的 RAM 用户。本示例中,将会在 RD 成员(Sandbox Account)中同步创建一个与云 SSO 用户(user1)同名的 RAM 用户(user1@xxx.onaliyun.com)。

完成及清理

30

方案验证

完成了身份权限配置后,您可以使用云 SSO 用户登录云账号访问资源,来验证配置是否成功。

步骤一:获取云 SSO 登录地址

云 SSO 管理员登录云 SSO 控制台。

在左侧导航栏,单击概览。

在概览页面的右侧,查看或复制用户登录 URL。

步骤二:登录云 SSO 用户门户

云 SSO 用户访问从步骤一获取的用户登录 URL。

根据已配置的登录方式,登录云 SSO 用户门户。

SSO 登录:

单击跳转,系统会自动跳转到企业 IdP 的登录页面。

使用企业 IdP 的用户名和密码登录。

用户名密码登录

输入云 SSO 用户名和密码,然后单击登录。

(可选)如果启用了 MFA,需要完成 MFA 验证。

如果是首次登录用户门户,则需要添加 MFA 设备。具体操作,请参见添加第一个 MFA 设备。

如果 MFA 设备已经绑定,请直接输入从移动设备端获取的验证码,然后单击验证。

步骤三:访问 RD 账号资源

对于支持 RAM 角色的云服务,且在云 SSO 中通过访问配置设置了访问权限,就可以通过 RAM 角色访问 RD 账号资源。该方式适用大部分的云服务。

以 RAM 角色身份登录

在以 RAM 角色登录页签,单击目标 RD 账号权限列的显示详情。

本示例中,选择成员账号(Sandbox Account)。

单击目标权限操作列的登录。

以 RAM 角色身份访问 RD 账号资源。

您可以将鼠标悬浮在控制台右上角的头像图标上,查看当前登录用户的身份。

以 RAM 用户身份登录

在以 RAM 用户登录页签,单击目标 RD 账号操作列的登录。

以 RAM 用户身份访问 RD 账号资源。

您可以将鼠标悬浮在控制台右上角的头像图标上,查看当前登录用户的身份。

清理资源

在本方案中,您创建了资源目录和云 SSO 身份目录,均为免费产品,并且对您原账号内配置的 RAM 身份权限不产生任何影响和冲突。如果您确定不希望保留测试环境,可以执行以下删除步骤。

前提条件

移除所有用户和用户组在 RD 账号上的授权。具体操作,请参见移除 RD 账号的授权。

删除用户:具体操作,请参见删除用户。

删除用户组:具体操作,请参见删除用户组。

删除访问配置:具体操作,请参见删除访问配置。

删除 SCIM 密钥:具体操作,请参见删除 SCIM 密钥。

删除单点登录配置:具体操作,请参见清空身份提供商(IdP)信息。

删除目录

登录云 SSO 控制台。

在左侧导航栏,单击设置。

在全局管理区域,单击删除目录。

在删除目录对话框,按照界面提示输入对应信息后,单击确定。