2024年1月3日更新:本期活动将于2024年1月12日12:00结束。

1. 通用软件漏洞情报收集及奖励标准

为了更好地保障云上用户的安全,提升安全防御能力,阿里云先知专门制定了《通用软件漏洞验收及奖励计划》,以提供奖励的方式鼓励白帽子遵循负责任的漏洞披露机制,向我们提供供应链软件的安全漏洞情报信息。

阿里云先知确认漏洞后,将按照流程向您提供现金奖励和荣誉奖励,同时在遵守中国相关法律的情况下将漏洞反馈给软件开发者公司,并向受到影响的合作伙伴共享漏洞情报信息。如果您发现通用软件的漏洞,欢迎您向我们提交,我们会快速响应处理。

2. 漏洞定义

攻击者通过操纵某些数据,使得程序偏离设计者的逻辑,进而引发的安全问题。阿里云先知漏洞平台主要收集应用软件和建站系统程序漏洞。

3. 收集的漏洞类型定义

我们关注的漏洞类型分为几个评价维度,包括:

权限要求:

pre-auth:认证前(未授权)

post-auth:认证后(普通用户/特权用户)

组合类漏洞

具体漏洞类型:

SQL注入

SSRF

XXE

模板注入(SSTI)

任意代码执行,如:

反序列化(Java/php/.net)

表达式执行(Ognl、Mvel、groovy等)

越界读写

任意命令执行

任意文件上传

任意文件下载

任意文件读取

鉴权绕过(权限绕过),如:

F2A认证绕过

越权

session伪造

权限提升

获取管理员权限,如:

任意密码重置

任意用户添加

任意用户登录

敏感信息泄露,如:

凭证获取(token获取)

加解密密钥获取

4. 漏洞收集范围

4.1 漏洞收集目标

产品名 | 厂商名 | 产品类型 |

360终端安全管理系统 | 三六零数字安全科技集团有限公司 | A |

安恒明御终端安全及防病毒系统 | 杭州安恒信息技术股份有限公司 | A |

火绒终端安全管理系统 | 北京火绒网络科技有限公司 | A |

绿盟终端检测与响应系统 | 绿盟科技集团股份有限公司 | A |

奇安信天擎终端安全管理系统 | 奇安信科技集团股份有限公司 | A |

启明星辰终端高级威胁检测与响应系统 | 启明星辰信息技术集团股份有限公司 | A |

青藤万相主机自适应安全平台 | 北京升鑫网络科技有限公司(青藤云安全) | A |

深信服终端安全管理系统EDR | 深信服科技股份有限公司 | A |

天融信终端威胁防御系统 | 北京天融信科技股份有限公司 | A |

OneEDR | 北京微步在线科技有限公司 | A |

阿里云Web应用防火墙 | 阿里云计算有限公司 | A |

安恒明御Web应用防火墙WAF | 杭州安恒信息技术股份有限公司 | A |

安全狗云御Web应用防火墙 | 厦门服云信息科技有限公司 | A |

奇安信安域WEB应用安全云防护系统 | 奇安信科技集团股份有限公司 | A |

启明星辰天清Web应用安全网关 | 启明星辰信息技术集团股份有限公司 | A |

腾讯云Web应用防火墙 | 腾讯云计算(北京)有限责任公司 | A |

天融信Web应用安全防护系统 | 北京天融信科技股份有限公司 | A |

知道创宇创宇盾(WAF) | 北京知道创宇信息技术股份有限公司 | A |

安恒明御综合日志审计平台 | 杭州安恒信息技术股份有限公司 | A |

安恒明御安全网关(DAS-Gateway) | 杭州安恒信息技术股份有限公司 | A |

迪普科技防火墙 | 杭州迪普科技股份有限公司 | A |

海康威视下一代防火墙 | 杭州海康威视数字技术股份有限公司 | A |

华为USG防火墙 | 华为技术有限公司 | A |

绿盟NF防火墙 | 绿盟科技集团股份有限公司 | A |

奇安信网神新一代智慧防火墙 | 奇安信科技集团股份有限公司 | A |

启明星辰天清汉马USG防火墙 | 启明星辰信息技术集团股份有限公司 | A |

山石网科下一代防火墙 | 山石网科通信技术股份有限公司 | A |

深信服下一代防火墙AF | 深信服科技股份有限公司 | A |

天融信NGFW下一代防火墙 | 北京天融信科技股份有限公司 | A |

Cisco-ASA | Cisco | A |

FortiGate(NGFW) | Fortinet | A |

Juniper-Firewalls | Juniper | A |

迪普科技VPN | 杭州迪普科技股份有限公司 | A |

金万维-天联 | 北京金万维科技有限公司 | A |

金万维-异速联 | 北京金万维科技有限公司 | A |

绿盟安全认证网关(NSFOCUS SAG) | 绿盟科技集团股份有限公司 | A |

奇安信安全接入网关系统(SSL VPN) | 奇安信科技集团股份有限公司 | A |

启明星辰天清汉马VPN安全网关 | 启明星辰信息技术集团股份有限公司 | A |

深信服零信任访问控制系统aTrust | 深信服科技股份有限公司 | A |

深信服SSL-VPN | 深信服科技股份有限公司 | A |

天融信VPN | 北京天融信科技股份有限公司 | A |

网御VPN综合安全网关系统 | 北京网御星云信息技术有限公司 | A |

Cisco-AnyConnect-VPN | Cisco | A |

Citrix-Access-Gateway | Citrix | A |

H3C-SecPath-SSL安全网关 | 新华三集团(H3C) | A |

SonicWall-SSL-VPN | SonicWall | A |

吉大正元身份认证网关 | 吉大正元信息技术股份有限公司 | A |

绿盟科技认证系统UIP | 绿盟科技集团股份有限公司 | A |

竹云统一身份管理平台(BIM) | 深圳竹云科技股份有限公司 | A |

Apereo-CAS | 开源软件 | A |

绿盟网络入侵检测系统NIDS | 绿盟科技集团股份有限公司 | A |

奇安信天眼威胁监测与分析系统 | 奇安信科技集团股份有限公司 | A |

绿盟网络入侵防护系统NIPS | 绿盟科技集团股份有限公司 | A |

绿盟数据泄露防护系统(NSFOCUS DLP) | 绿盟科技集团股份有限公司 | A |

启明星辰天清汉马USG数据防泄露系统 | 启明星辰信息技术集团股份有限公司 | A |

天融信数据防泄漏系统(DLP) | 北京天融信科技股份有限公司 | A |

亿赛通新一代数据泄露防护系统(DLP) | 北京亿赛通科技发展有限责任公司 | A |

奇安信网络安全审计系统 | 奇安信科技集团股份有限公司 | A |

启明星辰天玥网络安全审计系统 | 启明星辰信息技术集团股份有限公司 | A |

绿盟上网行为管理系统(SAS-W) | 绿盟科技集团股份有限公司 | A |

奇安信上网行为管理系统 | 奇安信科技集团股份有限公司 | A |

启明星辰天玥网络安全审计系统-互联网行为管控 | 启明星辰信息技术集团股份有限公司 | A |

深信服全网行为管理AC | 深信服科技股份有限公司 | A |

天融信上网行为管理系统 | 北京天融信科技股份有限公司 | A |

山石网科应用交付AX | 山石网科通信技术股份有限公司 | A |

深信服应用交付AD | 深信服科技股份有限公司 | A |

Citrix-NetScaler | Citrix | A |

天融信负载均衡系统 | 北京天融信科技股份有限公司 | A |

F5-BIG-IP | F5 | A |

联软UniDES文档安全管理系统 | 深圳市联软科技股份有限公司 | A |

奇安信网神电子文档安全管理系统 | 奇安信科技集团股份有限公司 | A |

亿赛通新一代电子文档安全管理系统(CDG) | 北京亿赛通科技发展有限责任公司 | A |

VMWare-WorkSpace-ONE | VMware | A |

联软UniNAC网络准入控制系统 | 深圳市联软科技股份有限公司 | A |

奇安信网神网络安全准入系统 | 奇安信科技集团股份有限公司 | A |

Nacos | 阿里巴巴 | B |

OpenStack | 开源软件 | B |

Apache-ActiveMQ | Apache | B |

Apache-Kafka | Apache | B |

Apache-RocketMQ | Apache | B |

RabbitMQ | VMware | B |

Canal-Admin | 阿里巴巴 | B |

金蝶天燕 | 金蝶软件(中国)有限公司 | B |

Adobe-ColdFusion | Adobe | B |

Apache-Tomcat | Apache | B |

GlassFish | Eclipse | B |

JBoss-WildFly | RedHat | B |

Jetty | Eclipse | B |

Microsoft-SharePoint | Microsoft | B |

OpenResty | 开源软件 | B |

Primeton-EOS-Platform | 普元信息技术股份有限公司 | B |

Resin | CAUCHO | B |

TongWeb | 东方通 | B |

Weblogic | Oracle | B |

WebSphere | IBM | B |

Apache-Hadoop | Apache | B |

Apache-Solr | Apache | B |

Apache-Spark | Apache | B |

Elasticsearch | Elastic | B |

Kibana | Elastic | B |

Logstash | Elastic | B |

360运维安全管理系统(堡垒机) | 三六零数字安全科技集团有限公司 | C |

安恒明御运维审计与风险控制系统 | 杭州安恒信息技术股份有限公司 | C |

宝塔面板 | 广东堡塔安全技术有限公司 | C |

华为云-云堡垒机CBH | 华为技术有限公司 | C |

绿盟运维安全管理系统OSMS | 绿盟科技集团股份有限公司 | C |

帕拉迪堡垒机SMS | 杭州帕拉迪网络科技有限公司 | C |

奇安信网神运维审计系统 | 奇安信科技集团股份有限公司 | C |

启明星辰天玥运维安全网关 | 启明星辰信息技术集团股份有限公司 | C |

思福迪堡垒机(LogBase) | 杭州思福迪信息技术有限公司 | C |

天融信运维安全审计系统 | 北京天融信科技股份有限公司 | C |

行云管家堡垒机 | 深圳市行云绽放科技有限公司 | C |

云匣子堡垒机 | 深圳云安宝科技有限公司 | C |

中新金盾安全管理与运维审计系统 | 中新网络信息安全股份有限公司 | C |

H3C-SecPath运维审计系统 | 新华三集团(H3C) | C |

JumpServer堡垒机 | 杭州飞致云信息科技有限公司 | C |

RIS-ACA齐治访问控制审计系统 | 浙江齐治科技股份有限公司 | C |

Teleport堡垒机 | 开源软件 | C |

WDCP云主机管理系统 | 金华市矜贵网络科技有限公司 | C |

Apache-Ambari | Apache | C |

xxl-job | 开源软件 | C |

Cacti | Cacti | C |

Grafana | Grafana Labs | C |

Nagios | Nagios | C |

Prometheus | 开源软件 | C |

Sunfire | 阿里巴巴 | C |

Zabbix | Zabbix | C |

Ansible | RedHat | C |

SaltStack | SaltProject | C |

华为FusionAccess | 华为技术有限公司 | D |

瑞友天翼应用D | 西安瑞友信息技术资讯有限公司 | D |

深信服aDesk | 深信服科技股份有限公司 | D |

Citrix-VDI | Citrix | D |

VMware-Horizon | VMware | D |

oVirt | 开源软件 | D |

VMware-ESXi | VMware | D |

VMware-vCenter | VMware | D |

VMware-vSphere | VMware | D |

35企业邮箱 | 厦门三五互联科技股份有限公司 | E |

263企业邮箱 | 北京二六三企业通信有限公司 | E |

阿里企业邮箱 | 阿里巴巴 | E |

腾讯企业邮箱 | 腾讯控股有限公司 | E |

网易企业邮箱 | 广州网易计算机系统有限公司 | E |

亿邮电子邮件系统 | 北京亿中邮信息技术有限公司(亿邮通讯) | E |

中企全球邮 | 中企动力科技股份有限公司 | E |

AnyMacro-Mail | 北京安宁创新网络科技股份有限公司 | E |

Coremail | 广东盈世计算机科技有限公司 | E |

Cwindow政务安全邮箱系统 | 北京国信安邮科技有限公司 | E |

Eastnet-Mail | 北京东方网景网络技术有限公司 | E |

Exchange | Microsoft | E |

Richmail | 深圳市彩讯科技有限公司 | E |

TurboMail | 广州拓波软件科技有限公司 | E |

U-Mail | 深圳市福洽科技有限公司 | E |

Winmail | 苏州华兆科技有限公司 | E |

Zimbra | Zimbra | E |

大华视频监控平台 | 浙江大华技术股份有限公司 | E |

大华智慧园区综合管理平台 | 浙江大华技术股份有限公司 | E |

大华DSS智能监控平台 | 浙江大华技术股份有限公司 | E |

方正畅享全媒体新闻采编系统 | 北京北大方正电子有限公司 | E |

海康威视智能安防运营管理软件 | 杭州海康威视数字技术股份有限公司 | E |

海康威视综合安防管理平台 | 杭州海康威视数字技术股份有限公司 | E |

拓尔思媒资管理系统(TRS MAS) | 拓尔思信息技术股份有限公司 | E |

拓尔思内容协作平台(TRS WCM) | 拓尔思信息技术股份有限公司 | E |

拓尔思信息发布应用服务器系统(TRS WAS) | 拓尔思信息技术股份有限公司 | E |

万户ezEIP(企业网站管理系统) | 北京万户网络技术有限公司 | E |

AnyShare企业云盘 | 上海爱数信息技术股份有限公司 | E |

EasySite内容管理平台 | 北京中科汇联科技股份有限公司 | E |

JCMS | 大汉软件股份有限公司 | E |

JEECMS | 江西金磊科技发展有限公司 | E |

JeeSite | 济南卓源软件有限公司 | E |

PHPCMS | 开源软件 | E |

ThinkCMF | 开源软件 | E |

WordPress | WordPress | E |

帆软报表 | 帆软软件有限公司 | E |

久其通用财表系统 | 北京久其软件股份有限公司 | E |

润乾报表 | 北京润乾信息系统技术有限公司 | E |

用友BIP | 用友网络科技股份有限公司 | E |

用友YonBIP | 用友网络科技股份有限公司 | E |

致远协同数据分析云 | 北京致远互联软件股份有限公司 | E |

SmartBI | 广州思迈特软件有限公司 | E |

泛微e-bridge | 上海泛微网络科技有限公司 | E |

泛微e-cology | 上海泛微网络科技有限公司 | E |

泛微e-cology运维管理平台 | 上海泛微网络科技有限公司 | E |

泛微e-Mobile | 上海泛微网络科技有限公司 | E |

泛微e-nation | 上海泛微网络科技有限公司 | E |

泛微e-office | 上海泛微网络科技有限公司 | E |

国泰新点软件epoint | 国泰新点软件股份有限公司 | E |

红帆iOffice20 | 广州红帆科技有限公司 | E |

华天动力OA8000 | 大连华天软件有限公司 | E |

金蝶OA | 金蝶软件(中国)有限公司 | E |

金和OA-C6 | 北京金和网络股份有限公司 | E |

金和OA-JC6 | 北京金和网络股份有限公司 | E |

九思OA | 北京九思协同软件有限公司 | E |

蓝凌EIS | 深圳市蓝凌软件股份有限公司 | E |

蓝凌KK | 深圳市蓝凌软件股份有限公司 | E |

蓝凌MK | 深圳市蓝凌软件股份有限公司 | E |

蓝凌OA | 深圳市蓝凌软件股份有限公司 | E |

通达OA | 北京通达信科科技有限公司 | E |

万户FlexOffice | 北京万户网络技术有限公司 | E |

致远M3协同办公平台 | 北京致远互联软件股份有限公司 | E |

致远OA-A6+协同管理平台 | 北京致远互联软件股份有限公司 | E |

致远OA-A8+协同管理平台 | 北京致远互联软件股份有限公司 | E |

致远OA-G6政务协同管理平台 | 北京致远互联软件股份有限公司 | E |

红海云eHR | 广州红海云计算股份有限公司 | E |

宏景eHR | 北京宏景世纪软件股份有限公司 | E |

金蝶s-HR-Cloud | 金蝶软件(中国)有限公司 | E |

宏景HCM | 北京宏景世纪软件股份有限公司 | E |

金蝶云星瀚 | 金蝶软件(中国)有限公司 | E |

金蝶云星空 | 金蝶软件(中国)有限公司 | E |

金蝶EAS | 金蝶软件(中国)有限公司 | E |

浪潮GS-Cloud | 浪潮集团 | E |

浪潮inSuite | 浪潮集团 | E |

明源云ERP | 深圳市明源云科技有限公司 | E |

用友GRP-U8 | 用友网络科技股份有限公司 | E |

用友NC | 用友网络科技股份有限公司 | E |

用友NC-Cloud | 用友网络科技股份有限公司 | E |

用友T+Cloud | 用友网络科技股份有限公司 | E |

用友U8-Cloud | 用友网络科技股份有限公司 | E |

用友U8+ | 用友网络科技股份有限公司 | E |

用友U9 | 用友网络科技股份有限公司 | E |

用友U9-Cloud | 用友网络科技股份有限公司 | E |

Apache-OFBiz | Apache | E |

契约锁 | 上海亘岩网络科技有限公司 | E |

章管家-印章智慧管理平台 | 上海建业信息科技股份有限公司 | E |

微宏ECM协同管理平台 | 杭州微宏科技有限公司 | E |

紫光档案管理系统 | 北京紫光慧图信息技术有限公司 | E |

Atlassian-Confluence | Atlassian | E |

DokuWiki | 开源软件 | E |

I-Doc-View | 北京卓软在线信息技术有限公司 | E |

kkFileView | 上海凯京信达科技集团有限公司 | E |

ShowDoc | ShowDoc | E |

六台阶客户管理系统(6-SoftCRM) | 天津鸿软通联信息技术有限公司 | E |

悟空CRM | 郑州卡卡罗特软件科技有限公司 | E |

用友CRM | 用友网络科技股份有限公司 | E |

智齿客服系统 | 北京智齿数汇科技有限公司 | E |

Any800全渠道智能客服云平台 | 上海久科信息技术有限公司 | E |

海康威视摄像头 | 杭州海康威视数字技术股份有限公司 | F |

Alibaba-Druid | 阿里巴巴 | G |

Apache-Axis2 | Apache | G |

Apache-Shiro | Apache | G |

Fastjson | 阿里巴巴 | G |

Jackson | 开源软件 | G |

Swagger | SmartBear | G |

Xstream | 开源软件 | G |

YApi接口管理平台 | 开源软件 | G |

phpMyAdmin | 开源软件 | G |

禅道 | 青岛易软天创网络科技有限公司 | H |

Atlassian-Jira | Atlassian | H |

Gitblit | 开源软件 | H |

Gitee | 深圳奥思网络科技有限公司 | H |

Gitlab | GitLab | H |

Gogs | 开源软件 | H |

SonarQube | Sonar | H |

Harbor | 开源软件 | H |

Jenkins | 开源软件 | H |

MinIO | MinIO | H |

Nexus-Repository-Manager | Sonatype | H |

驰聘BPM | 济南驰骋信息技术有限公司 | I |

力软敏捷开发框架 | 力软信息技术(苏州)有限公司 | I |

若依(RuoYi) | 开源软件 | I |

JeecgBoot | 北京敲敲云科技有限公司 | I |

Apache-Struts2 | Apache | I |

Apache-Tapestry | Apache | I |

Django | 开源软件 | I |

Flask | 开源软件 | I |

Laravel | 开源软件 | I |

RichFaces | RedHat | I |

SpringBoot | VMware | I |

ThinkPHP | 上海顶想信息科技有限公司 | I |

Apache-APISIX | Apache | J |

kong | Kong | J |

Apache-Http-Server | Apache | J |

Nginx | F5 | J |

4.2 暂不在漏洞收集范畴的类型

XSS、CSRF漏洞一概不在收取范围

Nginx、Apache HTTPD、Tomcat等版本泄露的问题

接口枚举爆破已注册用户名类漏洞

静态文件目录遍历

无法利用的“漏洞”。包括但不限于无敏感信息的JSON Hijacking、程序路径信任问题、无敏感信息的logcat信息泄露

其他危害较低、不能证明危害的漏洞

无法进一步利用的以及证明危害的溢出漏洞

事件型漏洞(如xx厂商的某cms,存在官方接口安全问题,接口在官方服务器上)

5. 漏洞名称规范

单个漏洞命名应遵循以下规范:

漏洞影响组件名称_漏洞产生位置_漏洞权限要求_漏洞类型

漏洞影响组件名称:产生漏洞的具体组件的名称,组件名可为Web 应用、某个插件、某个系统、某个通用模块等。

漏洞产生位置:具体的问题导致漏洞产生,该问题所处于的文件位置(如/example/example.php)或者具体通用函数名或者类名(如Example函数)或者是两者的组合情况。

漏洞权限要求:利用漏洞所需的权限要求,可分为pre-auth(认证前/未授权)、post-auth(认证后/普通用户/特权用户)。

漏洞类型:参考收集漏洞类型板块

实例:

Apache-ActiveMQ_ExceptionResponseMarshaller_未授权任意代码执行漏洞

Apache-Solr_Schema Designer_未授权远程代码执行漏洞

组合漏洞命名应遵循以下规范:

漏洞影响组件名称_组合漏洞描述_漏洞权限要求_漏洞类型

漏洞影响组件名称:产生漏洞的具体组件的名称,组件名可为Web 应用、某个插件、某个系统、某个通用模块等。

漏洞权限要求:利用漏洞所需的权限要求,可分为pre-auth(认证前/未授权)、post-auth(认证后/普通用户/特权用户)。若漏洞为组合类型漏洞,则以最终效果命名(例:漏洞为前台敏感信息获取+session伪造+后台api代码执行,漏洞权限可定义为未授权代码执行漏洞)

漏洞权限要求:利用漏洞所需的权限要求,可分为pre-auth(认证前/未授权)、post-auth(认证后/普通用户/特权用户)。若漏洞为组合类型漏洞,则以最终效果命名(例:漏洞为前台敏感信息获取+session伪造+后台api代码执行,漏洞权限可定义为未授权代码执行漏洞)

漏洞类型:参考收集漏洞类型板块

实例:

泛微e-cology_session伪造致使未授权代码执行漏洞(组合漏洞为:前台敏感信息获取+session伪造+后台代码执行)

F5-BIG-IP_SSRF致使未授权代码执行漏洞(组合漏洞为:前台ssrf获取token+认证后后端api代码执行)

6. 漏洞提交报告要求

为了能够对每个漏洞进行客观评估,兼顾厂商对漏洞的实际影响判断,建议白帽子依据CVSS 3.1标准,补充如下关键信息,从而避免审核过程中造成的偏颇。

漏洞提交信息应格式化为:

厂商名称

产品名称

利用方式:

远程

本地

权限要求:pre-auth/post-auth(普通用户/功能管理员/系统管理员)

漏洞类型:参考收集漏洞类型板块

是否提供环境/源码:是否提供可复现的环境/源码

影响版本:应避免填写全版本此类信息,应明确具体影响的大版本号,并在下方指纹中给出对应指纹或案例

产品指纹:具体指纹/空间搜索引擎搜索语句

漏洞证明:

漏洞产生具体接口/功能

完整漏洞分析及漏洞利用流程。若涉及多个漏洞组合使用,应详细描述清楚每个漏洞所获得的相关信息及完整的利用过程

漏洞证明需提供以下资料:

漏洞分析过程

漏洞利用程序(exp)

漏洞利用视频:

视频中需展示漏洞利用版本

视频中应涉及具体exp利用演示,包含使用方式及最终利用结果展示(如弹出计算器、写文件、dnslog接收到请求)

备注:

SQL注入漏洞:请补充注入利用证明,包括数据库的

user()或version()或database()的输出结果。代码执行/命令执行漏洞:请补充代码执行/命令执行利用证明,如弹出计算器、写文件、dnslog接收到请求。

如无法提供复现环境/靶场,需补充至少5个互联网案例,并提供相关指纹。

7. 漏洞评分及定价规则

先知漏洞评分规则由CVSS 3.1评分、漏洞影响面评分及漏洞利用可能性评分综合评定。

注:奖励标准仅适用于列表中的厂商,列表外的厂商,我们将根据厂商应用流行程度和漏洞影响范围,酌情给予奖励

计分类型 | 基础分类型 | 基础分值名 | 说明 |

漏洞基础分(满分10分,评分权重40%) | 攻击矢量(AV) |

| 该指标反映了利用漏洞的可能性。基础分值越高,攻击者利用漏洞组件的距离就越远(逻辑上和物理上)。 |

攻击复杂度(AC) |

| 攻击者使用该漏洞成功所需付出的努力。 | |

权限要求(PR) |

| 该指标描述了攻击者在成功利用漏洞之前必须拥有的权限级别。 | |

用户交互(UI) |

| 该指标反映了除攻击者之外的其他用户参与成功入侵漏洞组件的要求。这一指标决定了漏洞是否可以完全按照攻击者的意愿被利用,或者是否必须有一个单独的用户(或用户启动的进程)以某种方式参与。 | |

影响范围(S) |

| 成功的攻击是否会影响易受攻击组件以外的其他组件?如果是,则基础分值增加,保密性、完整性和身份验证指标应相对于受影响的组件进行评分。 | |

机密性(C) |

| 机密性是指限制只有授权用户才能访问和披露信息,以及防止未经授权的用户访问或披露信息。 | |

完整性(I) |

| 完整性是指信息的可信度和真实性。 | |

可用性(A) |

| 可用性指的是受影响组件本身可用性的损失,如网络服务(如网络、数据库、电子邮件)。由于可用性是指信息资源的可访问性,因此消耗网络带宽、处理器周期或磁盘空间的攻击都会影响受影响组件的可用性。 | |

漏洞威胁及利用评分(满分10分,评分权重60%) | 漏洞攻击价值(总分3分) |

|

|

漏洞利用价值(总分7分) |

|

|

7.1 漏洞评分及定价计算方式

相关定义:

漏洞基础分:漏洞基础分即CVSS 3.1 Base Score评分,满分10分,白帽子可通过CVSS3.1漏洞评级标准计算器进行计算,相关基础评分说明见上表

漏洞威胁及利用评分:包括漏洞攻击价值评分及漏洞利用价值评分,满分10分,具体评定由先知漏洞审核及进行评定,评定说明见上表

加权值:

漏洞基础分加权值为0.4,即漏洞基础分占最终漏洞评分比例为40%

漏洞威胁及利用评分加权值为0.6,即漏洞威胁及利用评分占最终漏洞评分比例为60%

计算方式:

最终得分=漏洞基础分(满分10分)*40%+漏洞威胁及利用评分(满分10分)*60%

根据最终得分,可将漏洞划分为以下评级:

严重[9.0-10.0]

高危[7.0-9.0)

中危[4.0-7.0)

低危[1.0-4.0)

无效(0)

对应奖励:

产品类型 | 严重漏洞奖励范围 | 高危漏洞奖励范围 | 中危漏洞奖励范围 | 低危漏洞奖励范围 |

A | 最高500000元 | 最高50000元 | 最高5000元 | 视具体情况而定 |

B | 最高350000元 | 最高50000元 | 最高5000元 | 视具体情况而定 |

C | 最高200000元 | 最高50000元 | 最高5000元 | 视具体情况而定 |

D | 最高500000元 | 最高100000元 | 最高5000元 | 视具体情况而定 |

E | 最高500000元 | 最高20000元 | 最高5000元 | 视具体情况而定 |

F | 最高10000元 | 最高5000元 | 最高3000元 | 视具体情况而定 |

G | 最高200000元 | 最高50000元 | 最高5000元 | 视具体情况而定 |

H | 最高50000元 | 最高30000元 | 最高5000元 | 视具体情况而定 |

I | 最高100000元 | 最高50000元 | 最高5000元 | 视具体情况而定 |

J | 视具体情况而定 | 视具体情况而定 | 视具体情况而定 | 视具体情况而定 |

具体案例:

Apache-ActiveMQ_ExceptionResponseMarshaller_未授权任意代码执行漏洞:

漏洞基础分:9.8

漏洞威胁及利用评分:

漏洞攻击价值:3

漏洞利用价值:7

总分:9.8*0.4+10*0.6=9.92分,严重

产品类型归属:B

消息中间件,严重漏洞奖励最高10w

7.2 特殊说明

奖励标准仅适用于列表中的厂商,列表外的厂商,我们将根据厂商应用流行程度和漏洞影响范围,酌情给予奖励

官方无开源代码并且无测试Demo的漏洞,需要提供至少5个互联网案例证明危害

可以通过修复一个点使得后续利用均不可行的情况,后续漏洞提交均视为重复漏洞

7.3 漏洞降级

漏洞利用过程中需要用户权限的,在无法注册账号的情况下,漏洞会降一级处理(可任意登录的情况除外),需要管理员权限的,通常降两级处理,或在满足一定条件下才能触发的漏洞,将会酌情降级或降低奖励

后台漏洞目前只收取getshell(OA类、协作类产品的普通用户控制台算作后台),漏洞会视情况进行降级处理

第三方监管单位反馈漏洞重复时,如无法完全证明非重复性,则:

严重高危漏洞,统一按低危处理

中危低危漏洞按重复处理

经审核校验漏洞影响版本有限时,漏洞评级默认降低一个等级,提交的时候请写明影响的版本范围

通过数据库(mysql,mssql,redis等)执行命令或者写文件方式的,此类情况漏洞等级评级时不作为参考项,只作为奖金评估的加分项。例如os-shell,redis写入等

7.4 厂商降级

当针对某个厂商收取的高危漏洞数大于3个(未修复状态池),且厂商官方再无能力修复漏洞时,将对厂商进行降级或下线处理,同时暂停收取漏洞。

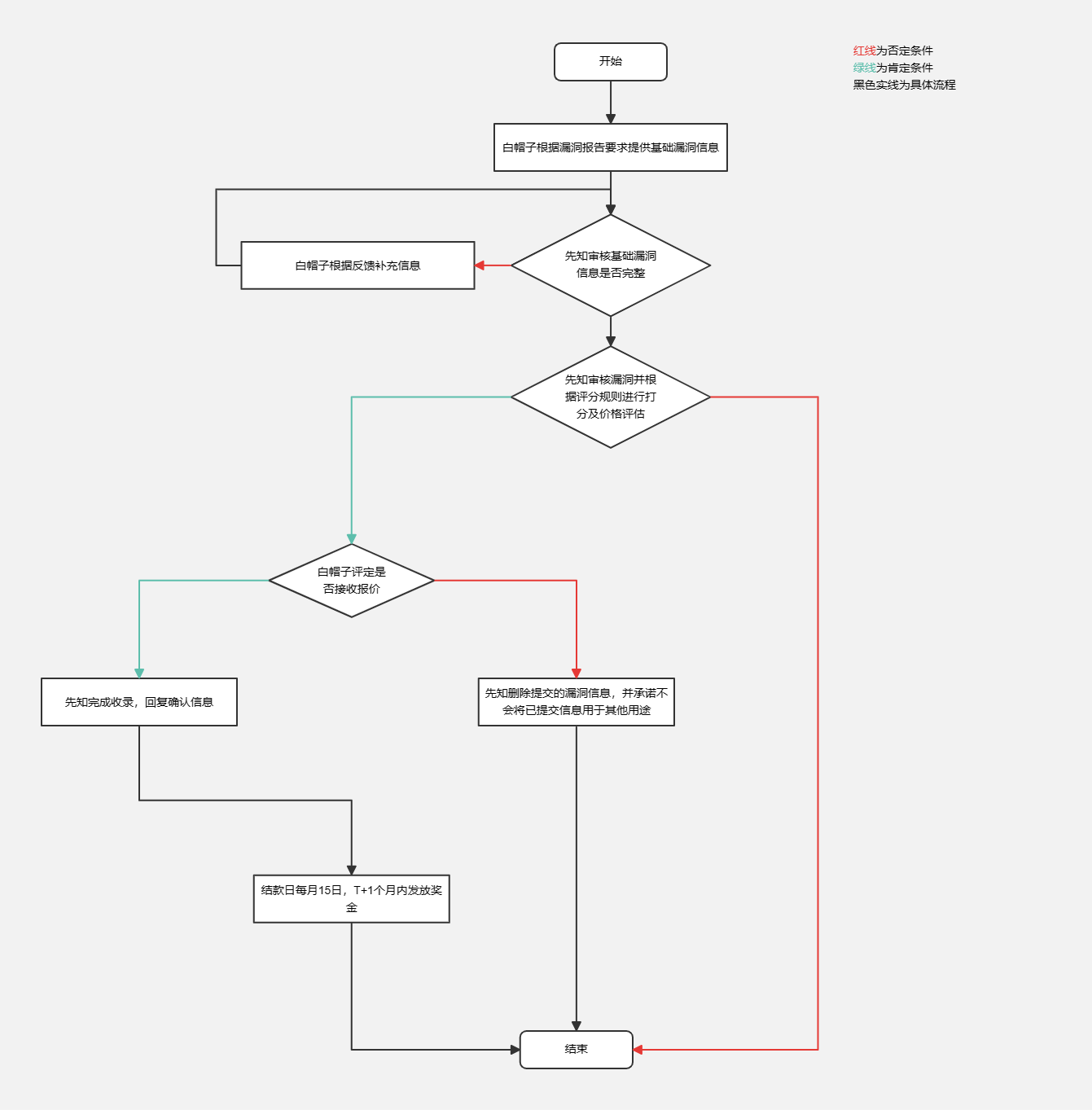

8. 漏洞接收及打款流程

8.1 漏洞接收流程

具体流程为:

白帽子根据漏洞名称规范及漏洞提交报告要求,整理待提交漏洞基础信息,通过先知指定渠道提交

先知收到白帽子提交的基础漏洞信息后,会在5个工作日内(若有大量漏洞需要进行审核时可能会超出该时间)回复是否符合接收标准,若符合则会附上漏洞评分及漏洞报价

白帽子则需要在5个工作日内进行确认或拒绝

先知收录该漏洞,并根据付款流程发放漏洞奖励

注:

同一个漏洞源而产生的多个漏洞计漏洞数量为一。例如:同一功能模块下的不同接口,同一文件的不同参数、同一参数出现在不同文件、同一文件在不同目录、同一漏洞的不同利用方式、不同版本的同一漏洞、同一函数导致漏洞等

审核时间:工作日10:00~18:00

8.2 打款流程

通常漏洞结款日期为每月15-20日,到账期为T+1月:

若漏洞完成交付待打款日期为15号之前(不包含15号),则于下月15日进行打款

若漏洞完成交付待打款日期为15号之后(包含15号),则认为其打款区间为下个月的打款区间,则于下下月15日进行打款

例子:

若在3月3日完成交付并进入打款流程,则于4月15日进行打款

若在3月15日完成交付并进入打款流程,则于5月15日进行打款

注:

同一漏洞多位白帽子在先知平台提交,以时间先后顺序只奖励首位提交者

8.3 要求与限制

当出现以下任一情况,先知有权不发放奖励:

报告网上已公开的漏洞不给予奖励

在先知平台提交的漏洞,被提交者在互联网上被公开或传播不给予奖励

在漏洞处理的任何阶段(包含打款T+1阶段)发现漏洞重复或被公开,先知平台都有权驳回漏洞并取消奖励

同一漏洞重复提交至其他第三方漏洞平台,先知平台有权不给予奖励

若第三方监管单位反馈漏洞重复,经排查确认后,先知平台会按进行漏洞驳回处理

当出现以下任一情况,先知将调整漏洞价格或终止漏洞审核流程:

漏洞详细信息与漏洞概要信息不符,例如:漏洞影响版本、漏洞类型、存在利用条件等

提供的环境无法搭建、提供的环境不可控,或提供的互联网案例不符

漏洞经过验证是已收录的重复漏洞

审核漏洞详细信息时发现与漏洞概要信息有出入或信息有误,导致漏洞无法通过审核

在提交之后有人提交相同漏洞

当出现以下任一情况,先知将对用户提交的漏洞判定为“不采用”,并终止接收该漏洞:

白帽子提交漏洞概要后,经先知审核需要补充信息的,用户在5个工作日内未补充

白帽子提交漏洞详细信息后,经先知审核仍需要补充信息的,用户在5个工作日内未补充

白帽子在确认漏洞奖励之前选择终止的,先知将终止收集该漏洞,删除用户提交的漏洞信息,并承诺不会将用户提交的漏洞信息用于其他用途

白帽子提交漏洞信息后,经先知审核,不符合收录要求的,将判定为“不采用”,先知将终止收集该漏洞

当出现以下任一情况,先知将对用户进行警告乃至封号处理:

恶意提交重复漏洞骗取奖励的行为,会给予警告乃至封号处理

同一漏洞重复提交至其他第三方漏洞平台,会直接对该白帽子进行封号处理

在先知平台提交的漏洞,被提交者在互联网上被公开或传播,会对白帽子进行追责及警告

9. 注意事项

恶意报告者将作封号处理。

与报告无关的问题将不予答复。

阿里巴巴集团员工不得参与或通过朋友参与漏洞奖励计划。

奖励计划仅适用于通过先知平台报告漏洞的用户。

审核通过的漏洞,知识产权默认属于阿里云先知平台,严禁将漏洞泄露或者提交到其他平台,如发现将取消漏洞奖金发放、已打款的漏洞将追回奖金,同时阿里云先知平台保留采取进一步法律行动的权利。

- 本页导读 (0)