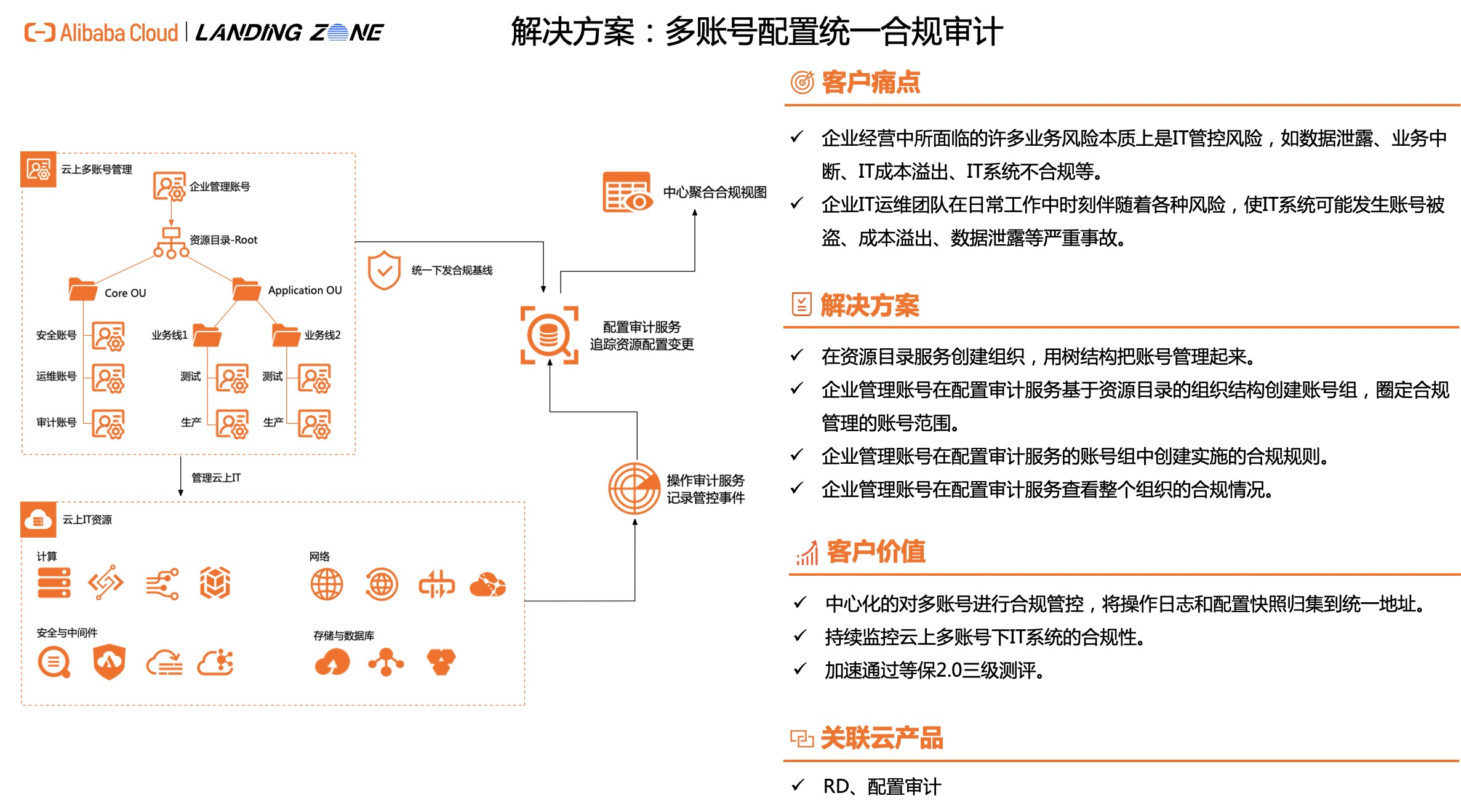

多账号配置统一合规审计

方案概述

企业将业务搬迁上云的过程中和后续长期的云上经营时间内,都需要面对云环境带来的新的潜在风险和管理挑战。搬迁上云之后,云上的运维更高频、更灵活、更自由,云上数据存储、网络搭建、安全防护设计都有了新的模式,这对企业的中心审计团队、合规团队、运维团队都提出新的要求。

在云环境下,企业的各中心管理团队面对云上多账号、多业务、多环境的复杂部署,需要一种从上而下的管理框架,能持续监管整个企业的安全合规性,及时发现问题、响应问题,从而规避可能存在的数据泄露、业务中断、成本溢出等IT管理风险。

本方案旨在给企业的各中心管理团队提供一种面向多账号的合规管理方案,从上而下的实施统一的合规基线并强制管理,可中心化的持续监测所有业务的合规状态。提升中心管理团队工作的可见性可控性,切实起到监管效力,规避潜在风险。

方案优势

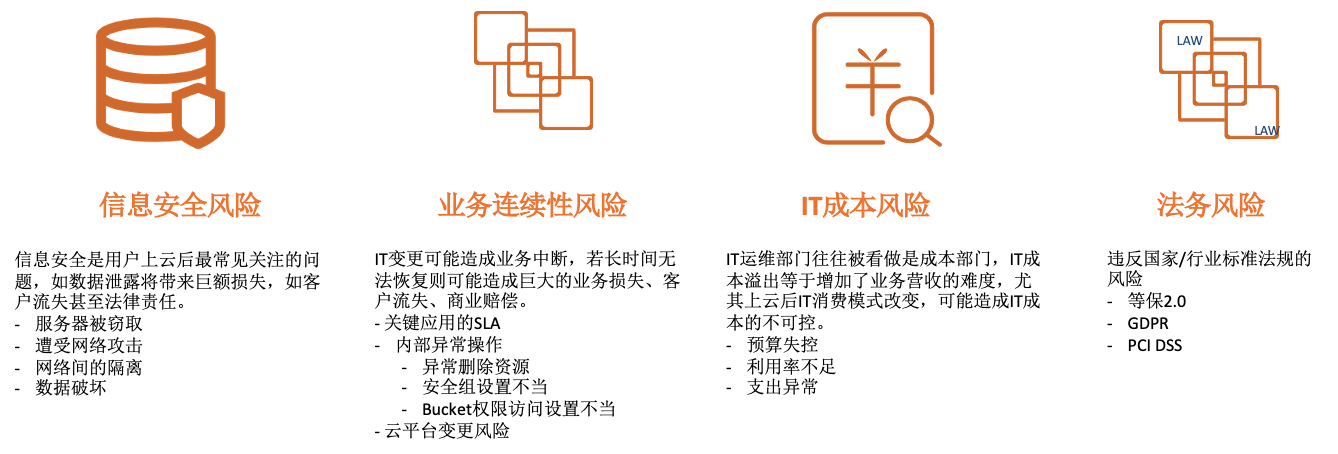

规避企业IT运维的风险

企业经营中所面临的许多业务风险本质上是IT管控风险,如数据泄露、业务中断、IT成本溢出、IT系统不合规等。这些风险可能给企业造成财产损失、信誉损失、商机损失、资质损失等。该方案帮助企业构建机制来约束IT运维的合规性和可靠性,规避这些风险。

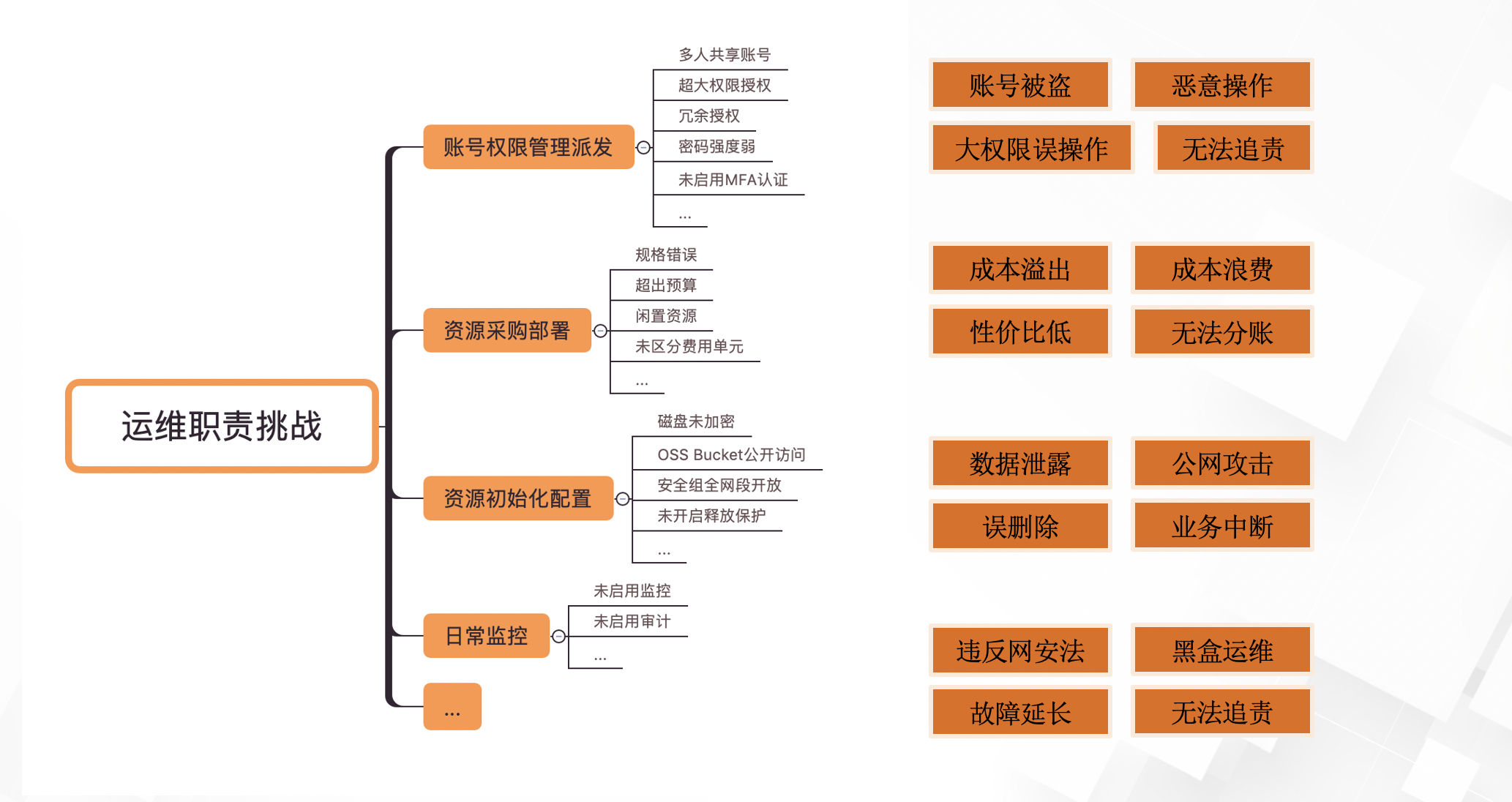

轻松应对企业IT运维职责挑战

企业IT运维团队在日常工作中时刻伴随着各种风险,在部署和交付的各个环节都可能因配置错误、配置疏漏、管理粗糙等原因留下安全隐患,使IT系统可能发生账号被盗、成本溢出、数据泄露等严重事故。该方案一方面帮助企业建立起中心审计合规团队对于运维团队的监管,另一方面帮助运维团队自身实现系统化的运维监督,从依赖人的可靠性转变为依赖系统能力。

客户场景

实现多账号的合规管控

场景描述

企业在云上使用多个阿里云账号支撑多个业务应用,企业内的中心审计团队、合规团队或运维团队需要统筹监管所有业务的安全运行。首先这需要中心监管团队制定合规制度,要求所有业务遵从。同时各中心监管团队还需要从上而下的强制手段去禁止不合规情况的发生、及时发现不合规情况的发生,使合规制度得以正确实施和遵从。如中心审计团队要求所有账号必须开启操作审计,长期记录云上管控事件日志。

适用客户

使用资源目录管理云上多个账号的企业客户

使用多个阿里云账号的企业客户

存在中心运维团队、审计团队的企业客户

有独立合规团队的企业客户

客户案例

客户背景

某海外公司,专为全球资本市场提供独立信用评级、指数服务、风险评估、投资研究和数据服务,在业内一向处于领先地位。

客户痛点

在阿里云有20多个注册账号,根据账号职能不同,对账号下资源的合规要求也不同。资源托管云上的情况下,很难构建统一的CMDB中心和日志中心。无法中心化的进行整个体系的合规测评、监督和改进。在面对等保法规时,20多个账号要作为一个信息系统应对检测,这非常繁琐且成本巨大。

实施方案

使用资源目录进行多账号统一管理

使用配置审计对不同账号强制实施不同的合规基线

使用配置审计对等保2.0充分预检

客户收益

使用资源目录和审计产品,中心化的对多账号进行合规管控,将操作日志和配置快照归集到统一地址。

使用配置审计对不同账号强制实施不同的合规基线,并持续监控云上多账号下IT系统的合规性。

使用配置审计对等保2.0充分预检,加速通过等保2.0三级测评。

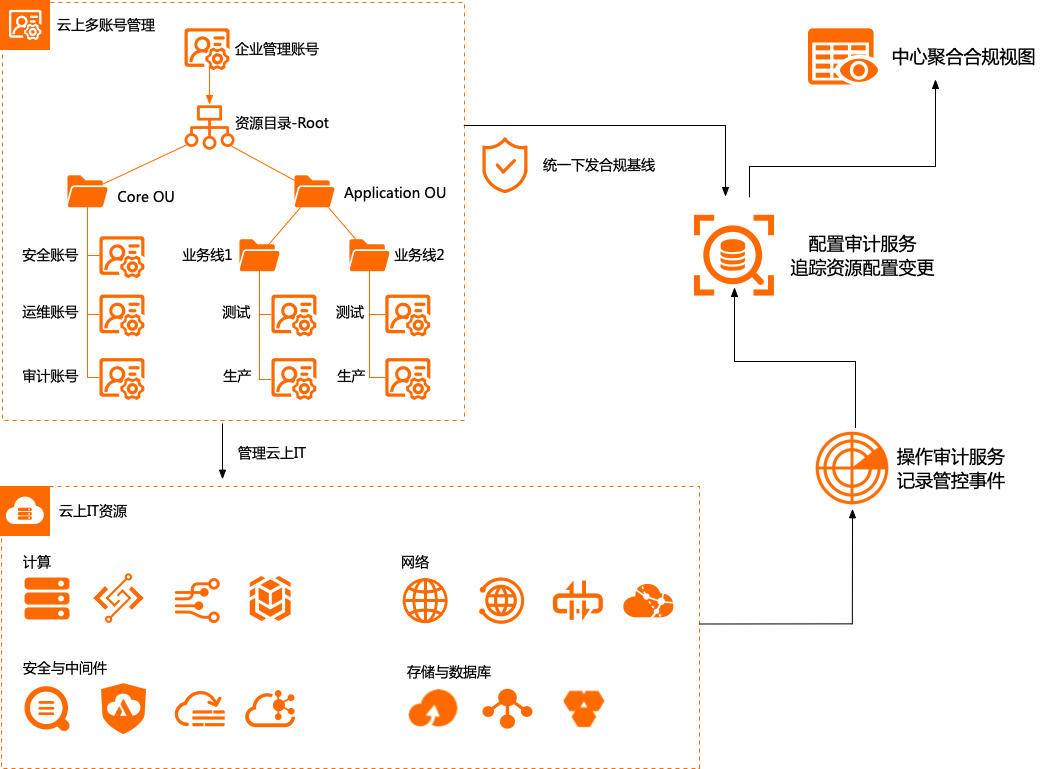

方案架构

关键流程

在资源目录服务创建组织,用树结构把账号管理起来

企业管理账号在配置审计服务基于资源目录的组织结构创建账号组,圈定合规管理的账号范围

企业管理账号在配置审计服务的账号组中创建实施的合规规则

企业管理账号在配置审计服务查看整个组织的合规情况

产品费用及名词

产品费用

产品名称 | 产品说明 | 产品费用 |

资源目录RD | 资源目录RD(Resource Directory)是阿里云面向企业客户提供的一套多级账号和资源关系管理服务。 | 免费,详情参见产品定价。 |

配置审计Config | 配置审计(Config)是阿里云上的配置管理和IT治理服务。将您分散在各地域的资源整合为全局资源列表,您可以便捷地搜索全局资源。同时帮助您记录云上IT资源的配置变更历史,允许您将全量资源配置和配置历史文件持续收集到指定的存储空间。同时持续自动地评估云上资源配置的合规性,实现云上IT合规治理。 | 收费,详情参见产品计费。 |

名词解释

名称 | 说明 |

企业管理主账号 | 在企业拥有多个阿里云账号时,特指拥有管理其他账号资源权限的管理员账号。用于管理多账号,统一配置多账号身份权限,统一查看各云账号账单,统一配置审计规则并下发到各成员账号。 |

安全性

资源目录角色权限

资源目录服务关联角色(AliyunServiceRoleForResourceDirectory)为资源目录集成服务提供可信访问通道,详情参见资源目录服务关联角色。

配置审计服务关联角色

配置审计服务关联角色(AliyunServiceRoleForConfig)是在某些场景下,为了完成配置审计的某个功能,需要获取其他云服务的访问权限而提供的RAM角色。详情参见配置审计服务关联角色。

注意事项

配置审计支持产品列表

支持多款阿里云产品的资源配置数据。详情请关注支持的产品列表。

通常情况下,资源配置信息更新会在10分钟内完成,少数情况最长会在T+2完成数据同步。

配置审计计费事宜

配置审计目前为免费产品,但不排除未来企业需要为存储在配置审计中的资源快照付费。

资源目录使用限制

每个资源目录的企业管理账号最多只能创建5个账号组,如有特殊需要请通过工单或客服经理申请提升。

每个资源目录组织树最多仅能添加200个成员账号,账号组内的账号数限制与该限制保持一致。

资源目录使用限制详情参见使用限制。

实施步骤

实施准备

已完成Landing Zone搭建,详情参见企业多账号统一架构方案。

实施时长

在实施准备工作完成的情况下,本方案实施预计时长:5分钟。

操作步骤

配置审计日志投递

使用企业管理账号登录云治理中心控制台。

在左侧导航栏,选择Landing Zone > Landing Zone搭建。

在配置蓝图页面的已添加搭建项区域,单击配置审计统一日志投递。如果已添加搭建项中没有目标搭建项,您可以单击添加搭建项,添加目标搭建项。

在账号选择下拉列表中,选择日志投递的目标账号。默认将审计日志投递到在 Landing Zone搭建 中创建的日志账号。

打开目标投递方式的开关,然后配置投递参数。

投递方式

手动配置

投递到日志服务SLS

地域:SLS日志空间所属的地域。

日志空间名称:需全局唯一,建议您使用企业名作为前缀。例如:landingzone-config-xxxx。

数据保存时间:审计日志在SLS中的保存时间,超过设置时间,日志会被删除。

投递到对象存储OSS

地域:OSS存储空间所属的地域。

存储空间名称:需全局唯一,建议您使用企业名作为前缀。例如:landingzone-config-xxxx。

配置之后,会在日志账号中新建指定的SLS Project及OSS的Bucket。并且会在当前资源管理主账号中创建一个全局的账号组。

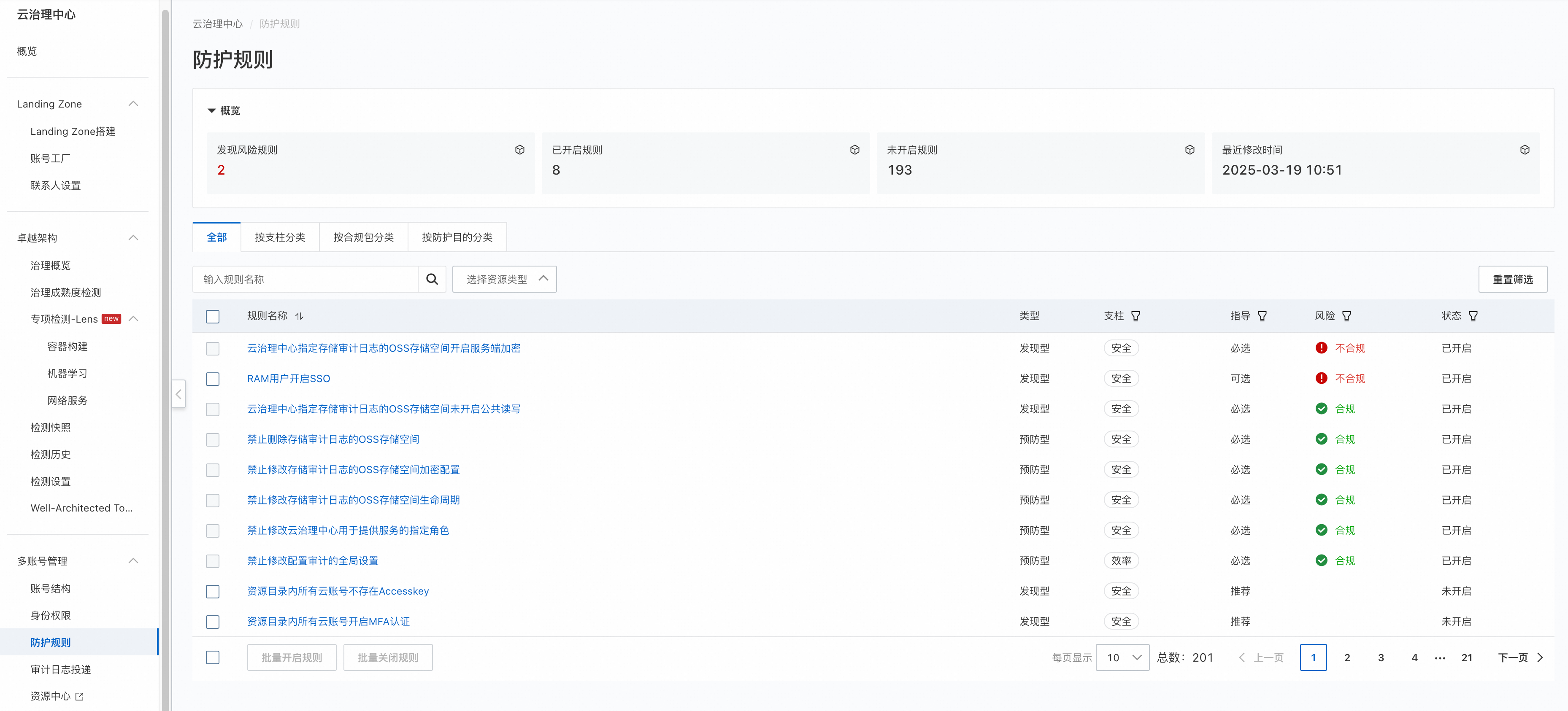

防护规则配置

登录云治理中心控制台。

在左侧导航栏,选择多账号管理 > 防护规则。

在概览区域,查看发现风险规则、已开启规则、未开启规则和最近修改时间。

在全部页签,单击目标防护规则名称,管理防护规则。

在规则详情页签,查看规则详情。同时,您可以打开或关闭推荐规则和可选规则的开关。

在检测结果页签,查看资源的合规结果。

根据最佳实践的指导,您可以根据情况开启以下三类规则:

必选规则:基础防护类规则,强制开启。开启后,您不能自行关闭。

推荐规则:安全合规类规则,推荐开启。您可以选择需要开启的规则,开启后,您可以自行关闭。

可选规则:您可以根据实际情况选择需要开启的规则。开启后,您可以自行关闭。