建立办公安全平台SASE(Secure Access Service Edge)与轻型目录访问协议(LDAP)的连接,您的企业用户直接以LDAP账号登录办公安全平台,方便您在办公安全平台管控LDAP用户的访问权限,从而保障企业的办公数据安全。本文介绍如何建立办公安全平台与LDAP的连接。

前提条件

应用场景

办公安全平台帮助您管控企业员工的内网访问权限、互联网访问权限,以及保护企业办公数据,满足企业对日常办公安全的需求。当您已经使用LDAP管理企业的用户信息,此时,您可以通过办公安全平台与LDAP的连接,实现企业用户直接使用LDAP账号登录办公安全平台客户端,无需再维护一套办公安全平台的身份管理系统,为您降低用户信息的维护成本。

假设A企业在Windows AD上创建了公司的组织架构(部门1、部门2)及安全组,其中部门1的用户为user1、user2(管理员)、user3;部门2的用户为user4、user5;安全组的用户为user2、user4。本文以同步LDAP上安全组的组织信息到SASE为例,为您介绍如何建立SASE与LDAP的连接。

假设安全组的Base DN:CN=Organizational-Unit,CN=Schema,CN=Configuration,DC=sasetest,DC=com;管理员user2的Base DN:CN=Person,CN=Schema,CN=Configuration,DC=sasetest,DC=com,其密码为123456****。

本教程中配置属性的字段属性均为LDAP默认值,如果您有更改过字段属性,请以实际字段属性为准。

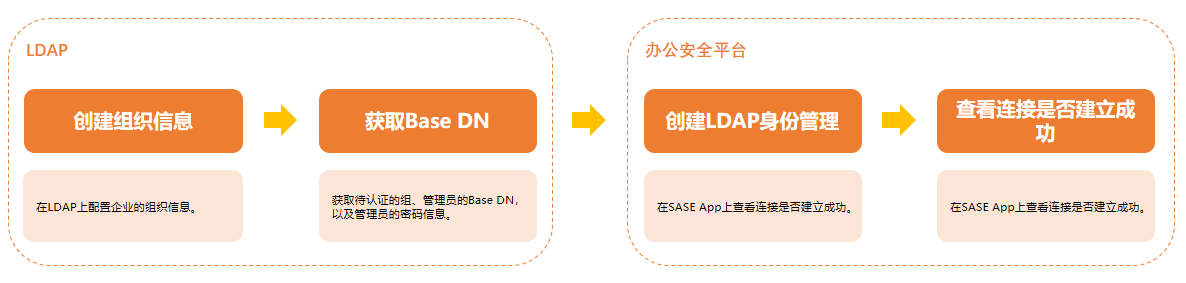

操作流程

本教程以您已使用LDAP管理企业的组织信息为前提条件,所以流程图中关于LDAP的信息需要您提前完成,本教程不做详细介绍。

步骤一:建立SASE与LDAP数据的连接

建立办公安全平台与LDAP数据的连接,将LDAP上安全组的组织信息同步到办公安全平台。

登录办公安全平台控制台。在左侧导航栏,选择。

在身份源管理页面,单击添加身份源。

在添加身份源面板,设置认证类型为单身份源、身份源为LDAP,按照如下步骤操作。

参考如下表格的参数说明设置LDAP的基本信息,然后单击下一步。

配置项

说明

示例值

身份源配置状态

请根据需要设置配置状态。取值:

已启用:如果您当前没有启用的身份源,您可以直接开启创建的身份源。如果您当前存在已启用的身份源,您需要在身份证管理页面先禁用其他身份源,然后再开启您新创建的身份源。

已禁用:您可以先禁用新创建的身份源,稍后启用。

已启用

类型选择

支持选择的目录类型。取值:

Windows AD:Windows的目录服务。

OpenLDAP:轻型目录访问协议。

Windows AD

配置名称

AD或者LDAP的名称。

长度为2~100个字符,支持输入汉字与字母、数字、短划线(-)和下划线(_)。

test_001

描述

该配置的描述信息。

该描述会作为登录标题显示在办公安全平台客户端界面,方便您登录时知晓身份源信息。

LDAP登录

服务器地址

AD或者LDAP服务器地址。

10.10.XX.XX

服务器端口号

AD或者LDAP服务器的端口号。

389

说明如果您无法确定服务器的实际端口号,请联系管理员。

使用SSL连接方式

LDAP服务器是否开启SSL连接。取值:

是:开启SSL连接后,您在LDAP服务器上的数据会进行加密传输,保证您的数据安全。

否:表示不开启SSL连接。

否

Base DN

要认证用户的Base DN。当您设置该值后,办公安全平台会认证该节点下所有账户的信息。被认证的账户信息可以登录办公安全平台客户端。该字段的长度为2~100个字符。

重要如果要认证用户与组不在LDAP的同一节点下,那您需要设置高级配置中的用户Base DN和组Base DN。

CN=Organizational-Unit,CN=Schema

部门结构同步

输入管理员DN和管理员密码,从身份源获取企业目录结构列表。

重要配置后您可以按照企业目录结构列表批量下发安全策略。在下发安全策略时,系统不会读取您的员工信息。

管理员user1的DN:CN=user1,OU=安全组,DC=sasetest,DC=com

管理员密码:123456****

设置属性配置,然后单击下一步。

设置属性字段及过滤器,以便您后续管控不同分组下企业用户的访问权限。

配置项

说明

示例值

登录用户名属性

设置登录名用户属性字段,用于统一同一企业用户登录时用户名的形式,您需要在企业内部定义该字段。

您可以选择LDAP默认的表示用户名属性的字段(包含cn、name、givenName、displayName、userPrincipalName、sAMAccountName),也可以输入LDAP定义的其他字段,用来表示登录用户名属性。

重要userPrincipalName是有域后缀,当您选择userPrincipalName作为登录用户名属性时,登录时一定要填写对应的域后缀。例如:user***@aliyundoc.com。

cn

展示用户名属性

设置展示用户名属性字段,用于统一同一企业用户在终端设备上展示的用户名形式,您需要在企业内部定义该字段。展示用户名即账户名称。

您可以选择LDAP默认的表示用户名属性的字段(包含cn、name、givenName、displayName、userPrincipalName、sAMAccountName)),也可以输入LDAP定义的其他字段,用来表示展示用户名属性。

cn

组名称属性

设置组名称属性字段,用于统一同一企业中组名称的形式,您需要在企业内部统一定义该字段。

您可以选择LDAP默认的表示用户名属性的字段(包含cn、name、sAMAccountName),也可以输入LDAP定义的其他字段,用来表示组名称属性。

cn

组映射属性

设置组映射属性字段,用于定义企业用户所归属的组关系。默认值:memberOf。

重要该字段非必选,如果您填写时,请与您在LDAP中设置的组映射属性一致。

memberOf

组过滤器

添加组过滤表达式,用于过滤不同分组的企业用户,以便您后续管控不同分组下企业用户的访问权限。

LDAP常见的过滤器表示方式举例:

(&(objectClass=organizationalUnit)(objectClass=organization)):表示搜索objectClass等于organizationalUnit和objectClass等于organization,即两个属性都满足的所有组。

(|(objectClass=organizationalUnit)(objectClass=organization)):表示搜索objectClass等于organizationalUnit或object等于organization,即两个属性满足其中一个的组。

(!(objectClass=organizationalUnit)):表示搜索objectClass不等于organizationalUnit的组。

关于LDAP的具体匹配规则,请参见LDAP官方文档LDAP Filters。

(objectClass=organizationalUnit)

用户过滤器

您可以添加过滤表达式,用于过滤某一个或者某一类用户。

LDAP常见的过滤器表示方式举例:

(&(objectClass=person)(objectClass=user)) :表示搜索objectClass等于person和objectClass等于user,即两个属性都满足的所有企业用户。

(|(objectClass=person)(objectClass=user)) :表示搜索objectClass等于person或object等于user,即两个属性满足其中一个的所有企业用户。

(!(objectClass=person)):表示搜索objectClass不等于person的所有企业用户。

关于LDAP的具体匹配规则,请参见LDAP官方文档LDAP Filters。

(objectClass=person)

邮箱属性

设置表示邮箱的字段。

重要LDAP中默认的标识邮箱的字段为email,填写时需要与您在LDAP中设置的邮箱属性字段一致。

email

手机号属性

设置标识手机号的字段。

重要LDAP中默认的标识手机号的字段为telephoneNumber,填写时需要与您在LDAP中设置的手机号属性字段一致。

telephoneNumber

设置二次认证,然后单击测试连接。

配置项

说明

示例值

二次认证

支持的二次认证方式。取值:

短信验证码认证:开启短信验证码验证,需确保配置的IdP中每个用户都已录入手机号。

OTP验证码认证:开启OTP验证码验证,需确保OTP客户端时钟同步正常。

目前支持Google Authenticator、Microsoft Authenticator、阿里云App等常见OTP客户端。

短信验证码认证

如果提示连接失败,请检查服务器地址和服务器端口等信息是否填写错误。

单击确认。

为了保障您配置的数据正确,您可以单击测试连接验证数据。

说明如果您配置的数据有误,SASE会提示您对应的问题。当测试连接后,提示连接LDAP服务器失败,请联系管理员,您需要排查服务器地址、端口号是否填写正确,以及服务器网络是否正常。

当创建完成后,您需要在用户组设置页面的添加用户组对话框,查看IdP属性的组织架构是否同步了您的LDAP组织信息。

一般同步数据需要30秒,如果30秒后,您的数据还未同步过来,请手动刷新用户组设置页面。

步骤二:查看连接是否建立成功

以上配置完成后,请按照以下步骤查看配置的连接是否建立成功。

打开您下载的办公安全平台客户端。

在欢迎登录云安全访问服务页面,输入企业认证标识,然后单击确定。

您可以在办公安全平台设置中获取企业认证标识。

可选:在短信认证页面,输入您收到的认证码。

如果您没有设置短信认证,则不会显示该页面。

使用认证用户user1及其密码登录。

当认证状态显示认证成功,表示连接已经建立成功。

- 本页导读 (1)