当阿里云产品遭受大流量DDoS攻击且攻击流量的峰值带宽(bps)超过了其DDoS防御能力时,为避免DDoS攻击对云产品产生更大损害,同时也避免单个云产品被DDoS攻击而影响其他资产正常运行,阿里云黑洞策略会暂时阻断阿里云产品与互联网之间的流量交互,正常网络通信会受到影响。本文介绍如何预防和处理黑洞。

DDoS基础防御能力

购买阿里云的部分公网IP资产后,默认具有500 Mbps~5 Gbps的免费的DDoS基础防护能力。DDoS基础防护能力与资产所在地域及规格有关,具体信息,请参见DDoS基础防护黑洞阈值、设置流量清洗阈值。

如果您的正常业务流量(bps)大于黑洞阈值,请您及时提升资产规格,否则可能会被识别为异常流量导致资产进入黑洞。

资产的DDoS防御能力越大,则其被DDoS攻击导致触发黑洞的可能就越低。因此,只有提升资产的DDoS防御能力(即黑洞阈值),才可以从根本上预防黑洞。

查看资产状态、流量及攻击IP

预估黑洞自动解除时间

默认黑洞自动解除时间是2.5小时。实际黑洞自动解除时间根据资产被攻击频率有差异,从30分钟到24小时不等,少数情况下可能会更久。黑洞自动解除时间主要受以下因素影响:

攻击是否持续。如果攻击一直持续,黑洞自动解除时间会延长,黑洞自动解除时间从延长时刻开始重新计算。

攻击是否频繁。如果某用户是首次被攻击,黑洞自动解除时间会自动缩短;反之,频繁被攻击的用户被持续攻击的概率较大,黑洞自动解除时间会延长。

针对个别黑洞过于频繁的用户,阿里云保留延长黑洞自动解除时间和降低黑洞阈值的权利,具体黑洞自动解除时间以安全事件消息推送内容为准。

查看公网IP资产最后遭受攻击的时间。

登录流量安全产品控制台,在事件中心页面定位到公网IP资产,查看最后遭受攻击的时间。

说明资产遭受多次DDoS攻击时,黑洞解除时间从最后一次DDoS攻击结束的时间开始计算。

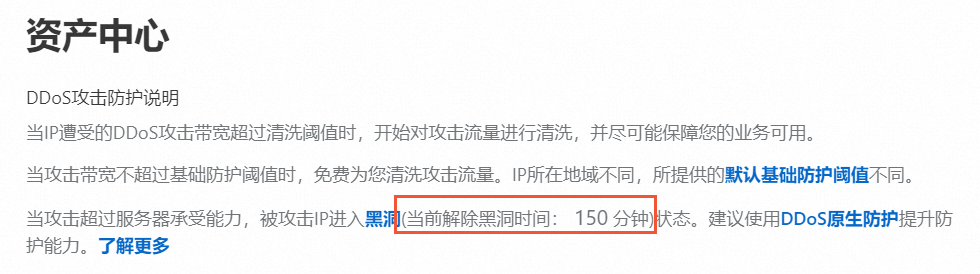

查看当前黑洞解除时间。

在资产中心页面查看当前黑洞解除时间,该时间为黑洞的总时长。

预估黑洞自动解除时间。

例如,您最后遭受攻击的时间为12:30,当前解除黑洞时间为150分钟,则预计黑洞在15:00解除。

说明该时间仅为预估时间,如果您的公网IP仍持续遭受DDoS攻击,则该时间可能会延长。

如何解除黑洞

黑洞期间,阿里云会持续监测DDoS攻击的状态,并在攻击结束后的一段时间,自动为资产解除黑洞,恢复资产的互联网访问。如果您在资产黑洞期间急需恢复业务,可以购买商用版DDoS防护产品,购买后可以手动解除黑洞。

未购买商用DDoS防护产品

不支持手动解除,只能等待黑洞解除时间,到期后自动解除。如果您需要紧急恢复业务或登录服务器获取文件,请参考云服务器ECS进入黑洞后如何快速恢复业务。

如果您频繁更换或释放被攻击的ECS地址、EIP地址、SLB地址、轻量服务器等云上资产,对整体云租户产生扩散影响,可能会引起平台限制措施。

更换资产的公网IP或者更换业务服务器后,攻击者仍可以通过ping域名等手段获取到新的IP,从而再次发起攻击,因此要解除根本问题,请购买DDoS原生防护或DDoS高防。

购买了商用版DDoS防护产品

您可以等待黑洞解除时间,到期后自动解除,也可以手动解除。手动解除黑洞不代表可以防御DDoS攻击,只能换取时间来部署防御方案。手动解除黑洞后,如果DDoS攻击没有结束,资产仍可能再次被攻击进入黑洞。

商用DDoS防护服务 | 手动解除黑洞方法 | 说明 |

DDoS原生防护 |

| 每月有可用次数限制,一般不少于防护IP数规格。 |

DDoS高防(中国内地) |

|

|

DDoS高防(非中国内地) | 不需要手动解除黑洞。 | 与DDoS高防(中国内地)实例存在固定的防护带宽不同,DDoS高防(非中国内地)实例提供不设上限的高级防护,正常情况下不需要手动解除黑洞。 |

如何选购DDoS防护产品

DDoS原生防护:DDoS原生防护是一款直接提升阿里云产品DDoS防御能力的安全产品,部署简单无需改变您的网络架构,没有四层端口、七层域名数等限制,您只需将云产品IP绑定到DDoS原生防护实例中即可实现防护。

DDoS高防:DDoS高防(Anti-DDoS)是阿里云提供的DDoS攻击代理防护服务,可以抵御流量型和资源耗尽型DDoS攻击,支持防护阿里云、非阿里云或云外的服务器。业务接入DDoS高防后,当遭受大流量DDoS攻击时,DDoS高防通过DNS解析将流量调度到高防机房进行清洗,并将干净流量转发给服务器。

详细的选型指导以及计费,请参见如何选择DDoS防护产品、DDoS原生防护计费说明、DDoS高防计费说明。

下载攻击事件详情并向网监提交证据

下载攻击事件详细数据。

登录流量安全产品控制台。

在事件中心页面,通过云产品IP或选择资产类型,查询黑洞事件。

单击操作列的查看详情,在页面右上方单击证据下载。

请参见Wireshark官方网站,获取并安装Wireshark工具,打开下载的数据包。

向网监部门报案。

详细介绍,请参见遭受攻击后如何向网监报案。