Windows防火墙是Windows系统中内置的安全工具,它能够协助您控制出入服务器的网络流量,防止未经授权的访问和恶意入侵。如果服务器开启了防火墙,并设置了屏蔽外界访问的规则,那么在远程访问该服务器时,可能会导致访问失败。本文介绍在Windows操作系统中,如何管理系统防火墙,您可以开启并配置防火墙规则或关闭系统防火墙,以实现远程访问服务器的需求。

查看防火墙状态

您可以查看防火墙当前状态,判断是否需要开启或关闭防火墙。

使用VNC方式登录Windows实例。具体操作,请参见通过VNC连接实例。

在菜单栏选择。

查看方式选择小图标,单击Windows Defender 防火墙。

说明Windows系统版本不同时,选项名称可能不同,无Windows Defender 防火墙选项时,可以选择Windows 防火墙。

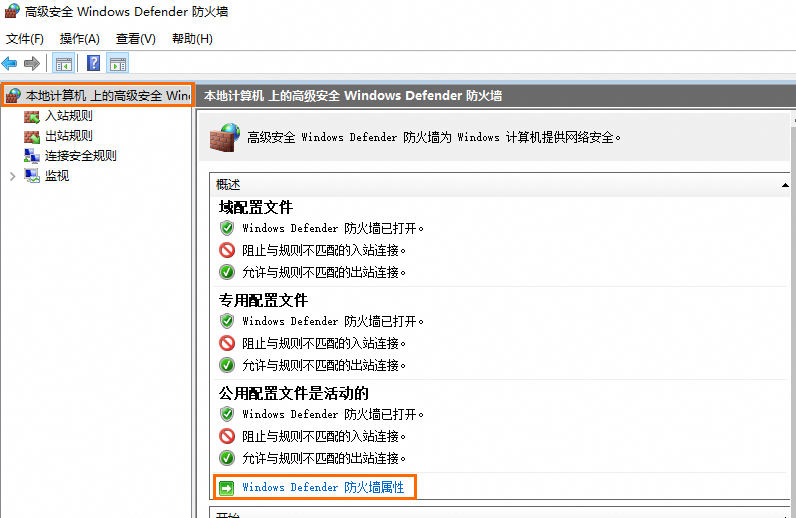

在Windows Defender 防火墙界面,单击高级设置。

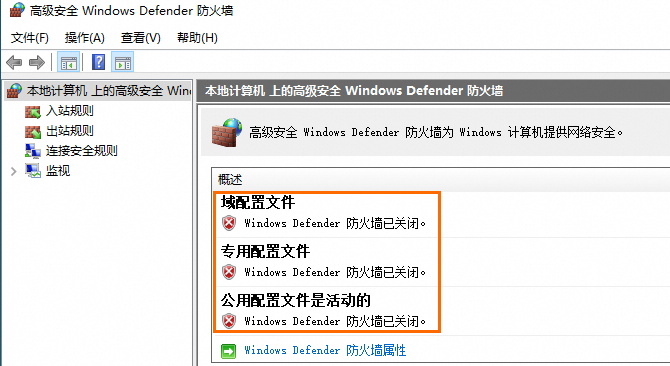

在高级安全 Windows Defender 防火墙窗口的概述区域,查看防火墙当前状态。

说明开启和关闭防火墙时,通常建议将域配置文件、专用配置文件、公用配置文件下的防火墙全部开启或全部关闭。在查看防火墙状态时,建议您确认域配置文件、专用配置文件、公用配置文件的防火墙状态是否一致,若不一致,可以参考下文操作全部开启或全部关闭。

开启或关闭防火墙

根据您的需求,操作开启或关闭防火墙,如果您开启了防火墙,后续需要配置防火墙规则。

开启防火墙

开启防火墙后,它将根据配置的防火墙规则监控和控制进出您服务器的网络流量。

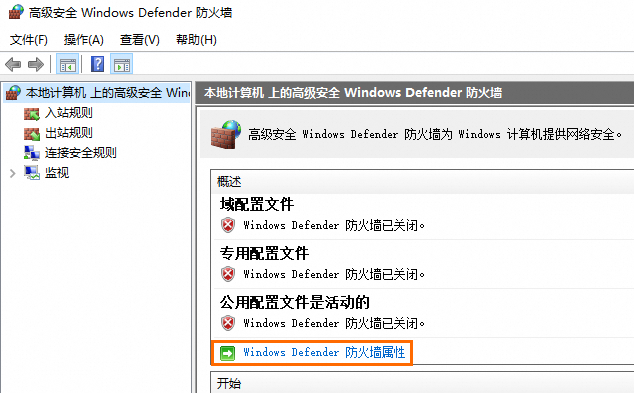

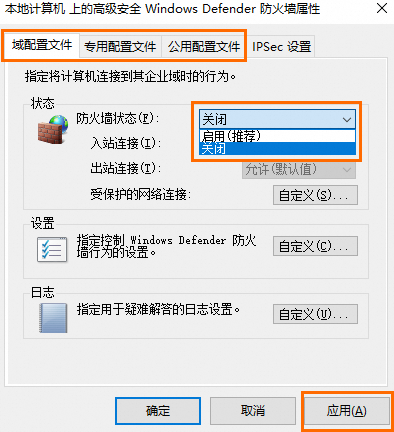

在高级安全 Windows Defender 防火墙窗口,查看Windows Defender 防火墙属性。

说明进入高级安全 Windows Defender 防火墙窗口的具体操作,请参见查看防火墙状态。

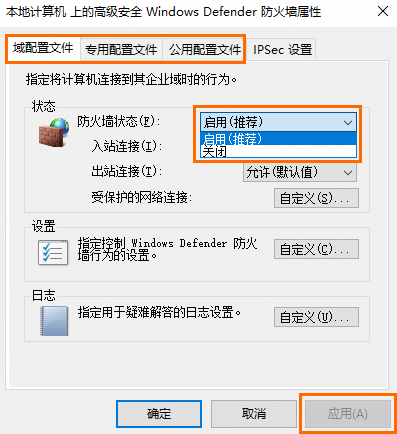

选择启用(推荐),单击应用(A)。

说明建议将域配置文件、专用配置文件、公用配置文件选项卡下的防火墙全部启用。

关闭防火墙

关闭防火墙后,防火墙将不再控制出入服务器的网络流量。

在高级安全 Windows Defender 防火墙窗口,查看Windows Defender 防火墙属性。

说明进入高级安全 Windows Defender 防火墙窗口的具体操作,请参见查看防火墙状态。

选择关闭, 单击应用(A)。

说明建议将域配置文件、专用配置文件、公用配置文件选项卡下的防火墙全部关闭。

配置防火墙规则

在开启防火墙后,您需要配置防火墙规则以授权特定的访问。本文以添加允许远程连接的规则为例,为您提供以下两种配置防火墙规则的方案。您也可以根据需求,自行调整规则配置,更多防火墙策略配置详情,请参见Windows系统防火墙策略配置指南。

方案一:添加端口规则

通过放行本地远程桌面端口允许远程连接。远程服务器的默认端口为TCP协议的3389端口。

如果您修改了远程服务器的端口,使用此方案时,请将远程服务的实际端口添加到防火墙的入站规则中。

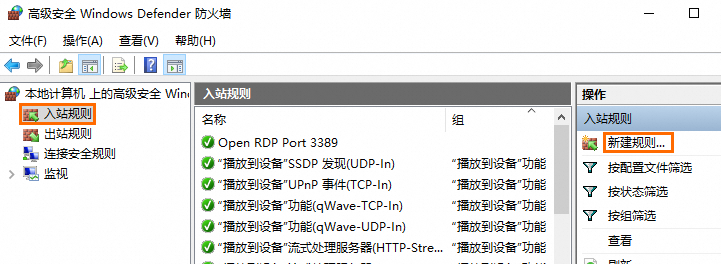

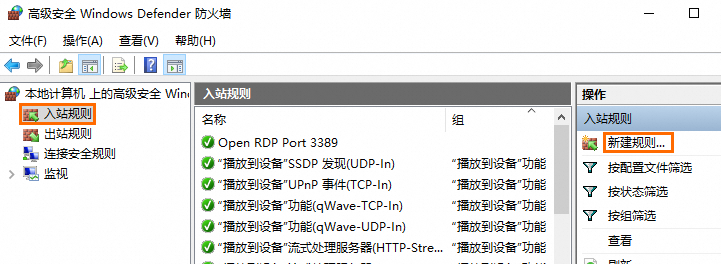

在高级安全 Windows Defender 防火墙窗口,单击入站规则,然后单击新建规则。

说明进入高级安全 Windows Defender 防火墙窗口的具体操作,请参见查看防火墙状态。

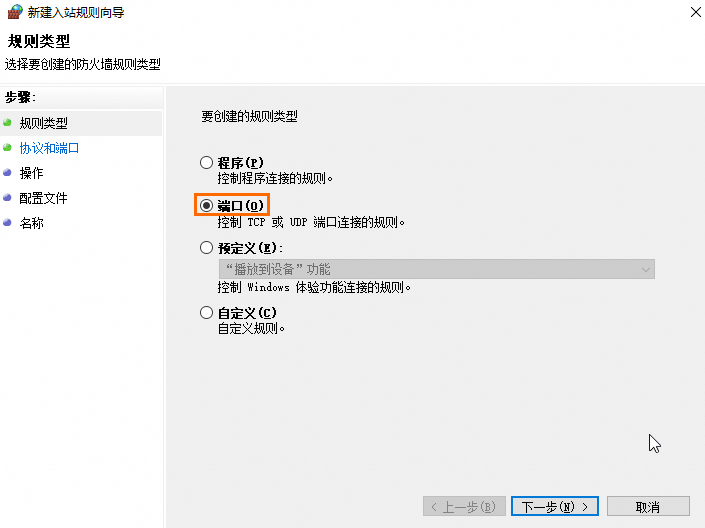

在弹出的新建入站规则向导窗口的规则类型步骤中,选择端口,单击下一步。

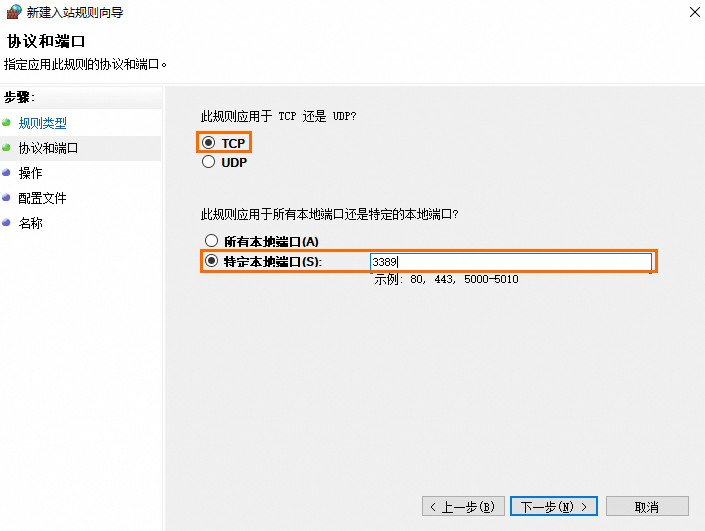

在协议和端口步骤中,选择TCP,然后添加特定本地端口,单击下一步。

说明提示:该端口请以实际远程端口为准,一般默认为3389端口。

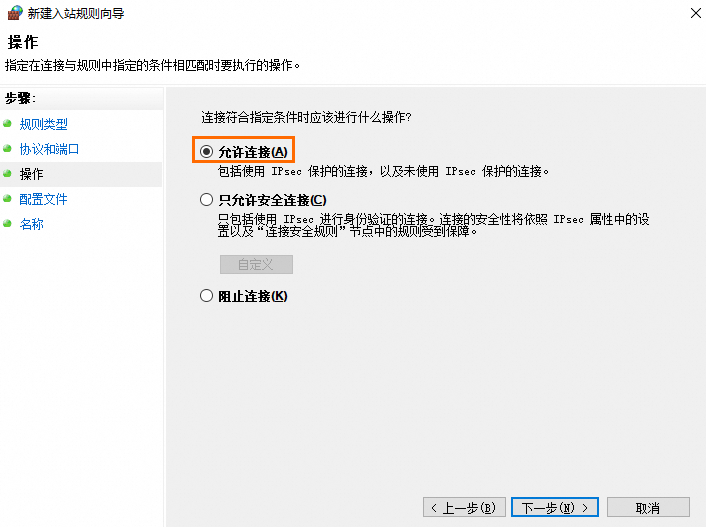

在操作步骤中,选择允许连接,单击下一步。

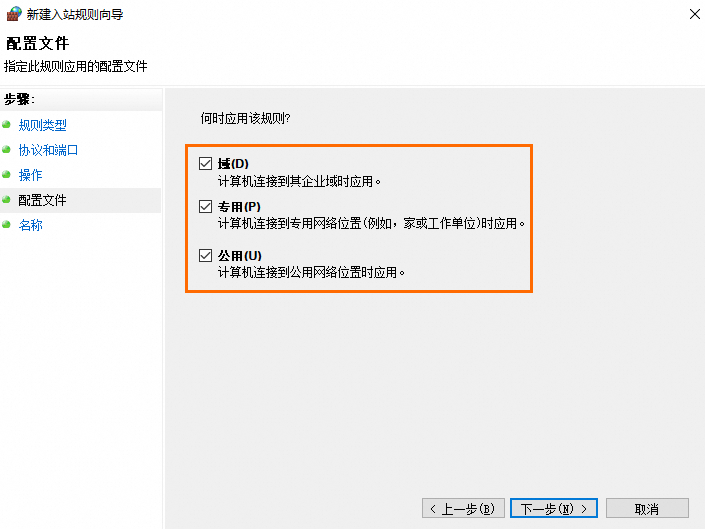

在配置文件步骤中,使用默认配置即可,单击下一步。

在名称步骤中,填写规则名称,例如

RemoteDesktop,单击完成。配置作用域。

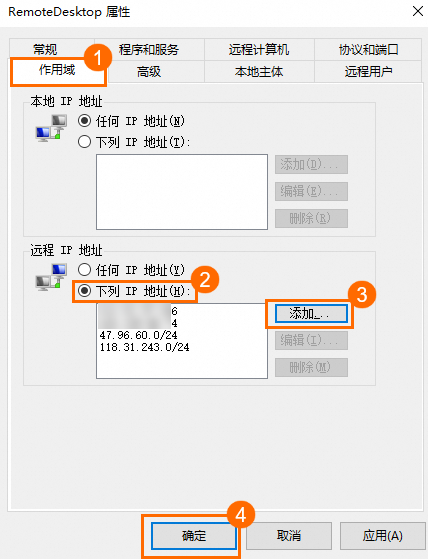

通过配置作用域,限制远程访问服务器的来源IP。启用作用域后,仅作用域里设置的IP地址可以远程连接该服务器,其他IP地址将无法远程连接该服务器。

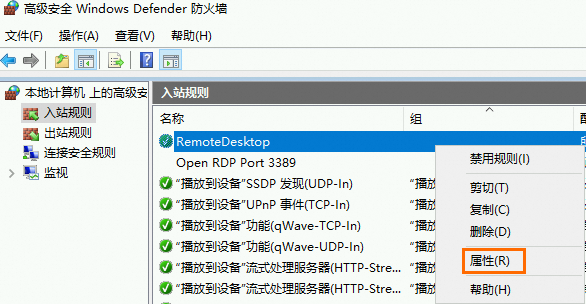

在高级安全 Windows Defender 防火墙窗口,右键单击刚刚创建的入站规则

RemoteDesktop,选择属性。

在作用域页签下,将远程IP地址选择为下列IP地址,并添加一个或多个IP地址或CIDR地址段,例如您本地电脑的公网IP地址,单击确定。

重要若您想通过Workbench工具连接服务器,需在作用域中添加

47.96.60.0/24和118.31.243.0/24。

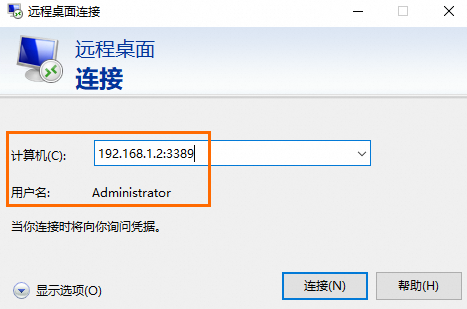

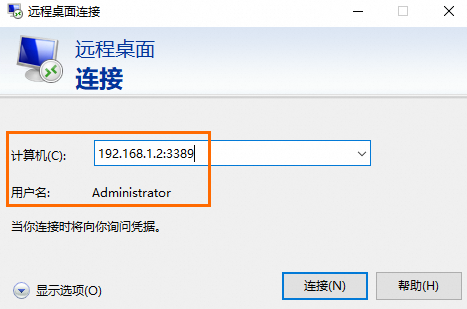

以上步骤完成后,远程访问服务器,在远程地址后面添加远程端口号,并在显示选项中指定用户名,即可连接实例。例如:

192.168.1.2:3389、Administrator。

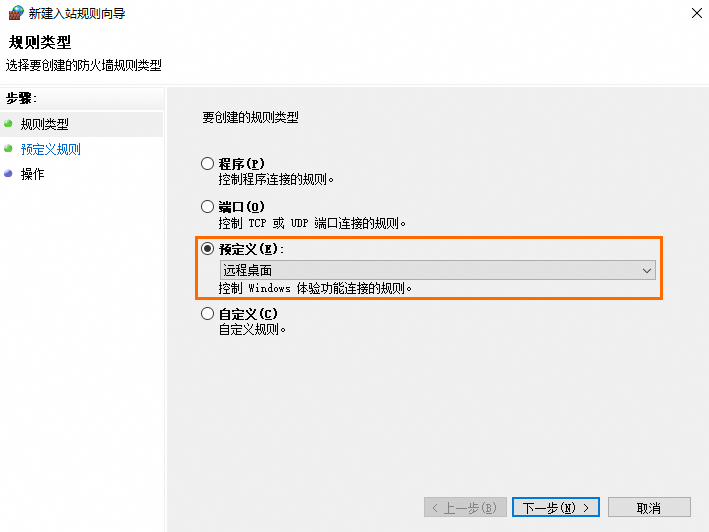

方案二:添加预定义规则

通过为入站规则添加预定义的“远程桌面”相关规则,允许远程桌面的接入。

此方式仅适用于未更改过远程桌面端口,默认使用TCP协议的3389端口的情况。

在高级安全 Windows Defender 防火墙窗口,单击入站规则,然后单击新建规则。

说明进入高级安全 Windows Defender 防火墙窗口的具体操作,请参见查看防火墙状态。

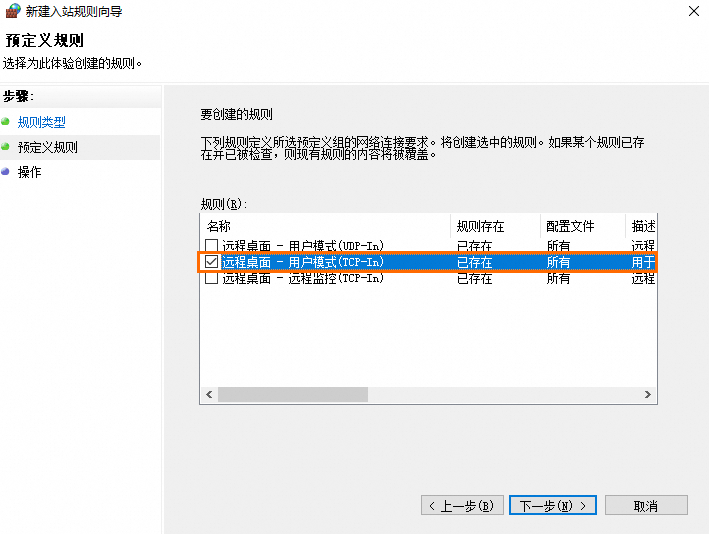

在弹出的新建入站规则向导窗口的规则类型步骤中,选择预定义中的远程桌面,单击下一步。

在预定义规则步骤中,勾选远程桌面 - 用户模式(TCP-In),单击下一步。

说明若您的Windows系统版本较低,无远程桌面 - 用户模式(TCP-In)选项,可以勾选远程桌面(TCP-In)。

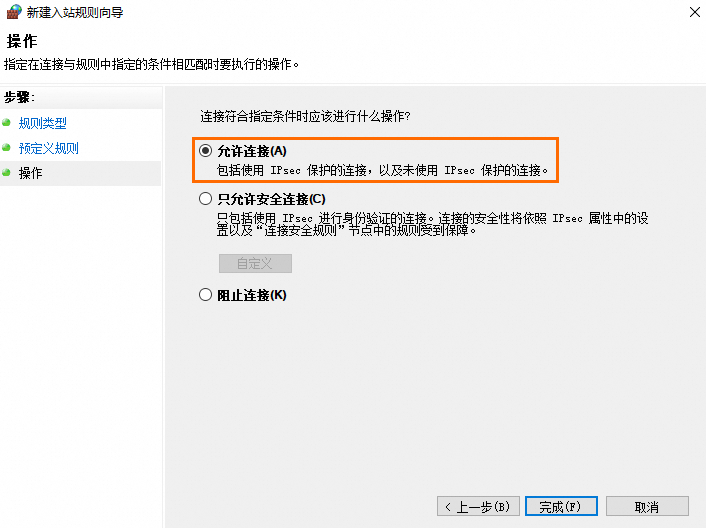

在操作步骤中,勾选允许连接,单击完成。

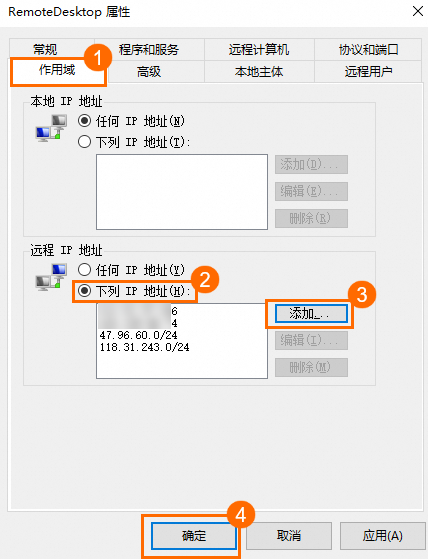

配置作用域。

通过配置作用域,限制远程访问服务器的来源IP。启用作用域后,仅作用域里设置的IP地址可以远程连接该服务器,其他IP地址将无法远程连接该服务器。

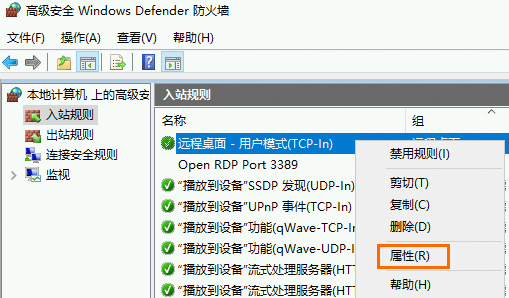

在高级安全 Windows Defender 防火墙窗口,单击入站规则,右键单击刚刚创建的入站规则,选择属性。

在作用域页签下,将远程IP地址选择为下列IP地址,并添加一个或多个IP地址或CIDR地址段,例如您本地电脑的公网IP地址,单击确定。

重要若您想通过Workbench工具连接服务器,需在作用域中添加

47.96.60.0/24和118.31.243.0/24。

以上步骤完成后,远程访问服务器,在远程地址后面添加远程端口号,并在显示选项中指定用户名,即可连接实例。例如:

192.168.1.2:3389、Administrator。