安全态势报告-2025年12月

一、平台攻防态势

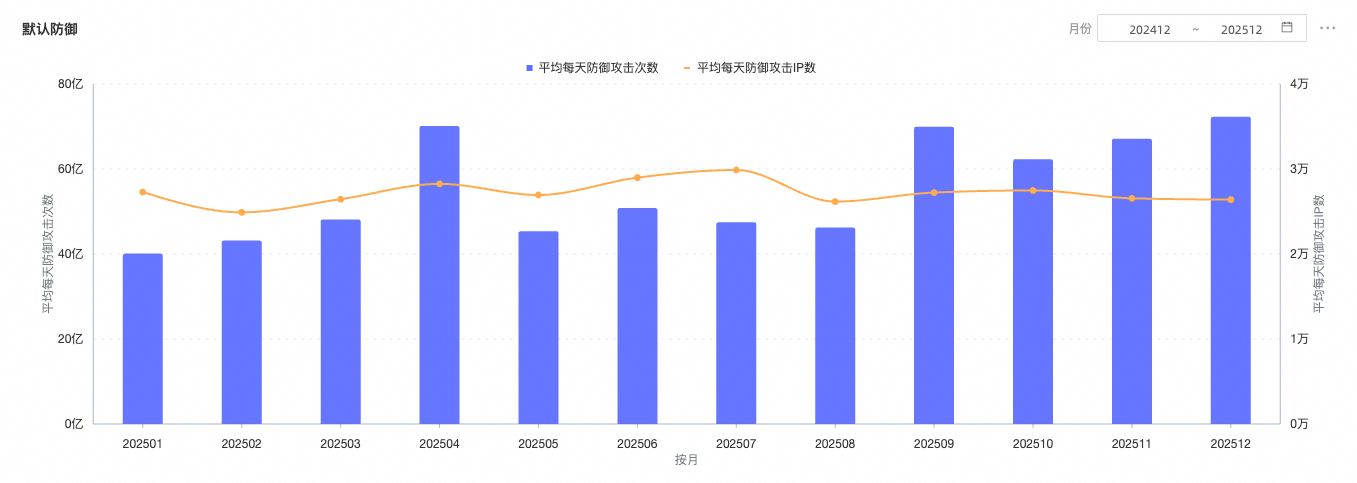

云平台默认防御水位

默认防御是阿里云平台默认提供的基础防御能力,可基于海量云安全威胁情报,阻断恶意团伙对云上客户的规模性攻击,客户无需手动配置安全防护功能,开箱即享基础安全保护。

2025 年 12 月云平台平均每天为客户

防御攻击次数:72.28 亿次,环比 11 月份上涨 7.65%

防御攻击IP数: 2.64 万个,与 11 月份基本持平

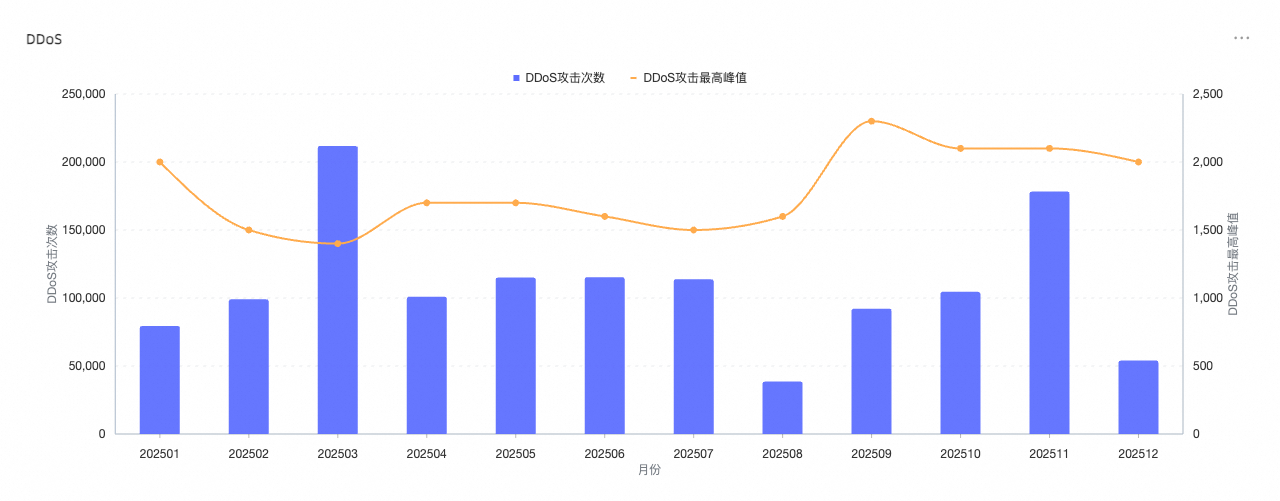

DDoS 攻击拦截情况

阿里云平台 12 月共监测并拦截

DDoS 攻击次数:5.40 万次,环比 11 月份下降 69.71%

DDoS 峰值:2000 Gbps ,环比 11 月份下降 4.76%

二、近期攻击手段与趋势

大量恶意团伙利用 Next.js RCE 漏洞发起大规模云上攻击

2025年12月4日,Meta React 核心团队与 Vercel Next.js 团队联合发布安全公告,披露了两个最高危险等级(Critical)漏洞:CVE-2025-55182(影响 React)与 CVE-2025-66478(影响 Next.js)。

React 是一个开源的 前端 JavaScript 库,用于构建用户界面(UI), React Server Components(RSC)所使用的 Flight 协议存在反序列化缺陷,攻击者可构造恶意请求,在未授权的情况下在服务器执行任意系统命令(RCE)。由于 Next.js 深度集成并广泛依赖 React 的 RSC 功能,因此也同样受到影响。

12月5日,阿里云安全团队监测到,大量黑产团伙开始批量利用该漏洞发起攻击,开展包括主机勒索、恶意挖矿、DDoS 攻击等在内的多种恶意活动。

阿里云安全团队立即响应:

基于默认防御能力对恶意团伙的攻击源IP进行拦截,同时对云上租户进行安全风险预警;

云安全中心免费版上线 Next.js漏洞( CVE-2025-66478 )检测能力,帮助用户及时发现风险。

在此次攻击过程中,我们观察到两个明显趋势:

漏洞武器化速度显著加快

从漏洞 PoC(概念验证代码)公开,到黑产团伙利用其发起大规模攻击,间隔不足两个小时。这显示出攻击者的武器化与实战部署能力进一步提升。

攻击策略更具针对性

在首个攻击团伙率先利用漏洞开展攻击后,其他团伙迅速跟进,并停止使用其原有常用攻击 Payload,将更多攻击资源集中用于 Next.js 漏洞的扫描与利用,表现出更强的战术调整能力和针对性。

相关IOC

本次攻击中,攻击团伙主要植入的恶意样本哈希如下:

521cc9595a6fed1b19781da268cc7db9

38ddf1d7429253fb8564b2067c2cc478

72a37a2fa588e013eafd695b8b5b0e61

c119c77a1822c524eb1ffab6b21fcbbd

74d235f5a647f76e4e2535ace4c4b560

88ba93cc81c2f2c175fc7b521e94fc00

3506f50d0f3ac773aa42292b7e34b873

修复建议

若您发现您的主机中存在相关异常IOC,或若您的应用涉及Next.js组件,如Dify、Lobechat、NextChat等,建议您尽快排查,如存在漏洞应立即修复:

优先升级:立即升级 React 和 Next.js 至官方发布的安全版本,这是最有效的防护手段。

临时缓解:若暂无法升级,请通过 Web 应用防火墙(WAF)或云防火墙 配置规则,拦截利用该漏洞的恶意流量,阻断攻击路径。

三、近期被高频攻击的漏洞

(一)新增重要漏洞

MongoDB Zlib 堆内存泄露漏洞(CVE-2025-14847)

MongoDB 是一款面向 Web 应用的高性能、可扩展数据库。近期MongoDB 官方披露 Zlib 压缩协议存在堆内存信息泄露漏洞(CVE-2025-14847),利用该漏洞不需要任何身份认证,远程攻击者只需连接存在漏洞的 MongoDB 服务,即可诱导服务器泄露内存片段,最终可能导致敏感数据泄漏。

目前漏洞 POC 已公开,风险较高,MongoDB Server 从 3.6 至 8.2 的多个版本均在影响范围内,建议用户及时排查并处置风险。

修复建议

如在阿里云上部署了 MongoDB 服务且在受影响范围,建议立即升级至安全版本

如果暂时无法升级,建议禁用 zlib 压缩作为临时缓解方案

请通过启动

mongod或mongos时指定networkMessageCompressors(命令行)或net.compression.compressors(配置文件)选项,并明确排除 zlib安全示例值:snappy、zstd 或直接设置 disabled 完全禁用

如相关 MongoDB 服务存储敏感数据,强烈建议关闭或严格限制公网访问,以缩小暴露面

(二)其他近期被高频攻击的漏洞列表

云安全中心已支持部分漏洞免费检测,如需更全面的检测能力,也可使用云安全中心企业版进行深度扫描与持续监控。

序号 | 漏洞 | 编号 | 是否支持免费检测 |

1 | DataGear 平台存在SpEL表达式注入漏洞 | 否 | |

2 | xxl-job远程代码执行漏洞 | 否 | |

3 | Docker daemon API 未授权访问漏洞 | 否 | |

4 | PHP CGI Windows平台远程代码执行漏洞 | 是 | |

5 | php < 7.1.32 PHP-FPM缺陷配置远程代码执行漏洞 | 否 | |

6 | Redis 未授权访问漏洞 | 是 | |

7 | PostgreSQL任意代码执行漏洞 | 否 | |

8 | Apache ActiveMQ远程代码执行漏洞 | 是 |