中兴通讯的Landing Zone:“一站式”云上管理及治理

随着5G应用在愈来愈多的行业和领域加速落地,数字时代的变革雏形已初露峥嵘,科技推动经济高质量发展和民生改善的作用日益彰显。中兴通讯将从自身出发打造“极致云公司”,通过持续的创新投入和自我变革不断拓宽数字经济的想象空间和应用场景,践行作为“数字经济筑路者”的时代定位。

中兴通讯向公有云转型

中兴通讯股份有限公司(以下简称“中兴通讯”)是全球领先的综合通信信息解决方案提供商,为全球电信运营商、政企客户和消费者提供创新的技术与产品解决方案。公司成立于1985年,在中国香港和深圳两地上市,业务覆盖160多个国家和地区,服务全球1/4以上人口。中兴通讯拥有通信业界完整的、端到端的产品线和融合解决方案,通过全系列的无线、有线、业务、终端产品和专业通信服务,灵活满足全球不同运营商和政企客户的差异化及快速创新的需求。

中兴通讯在全球自建了多个私有云IDC,实现应用全球化的分布式部署,支撑公司业务全球运营,从自身出发打造“极致云公司”,数字化转型的解决方案也得到业界和权威机构的认可。但自建云模式存在投入大、站点有限、资源交付周期长的问题,考虑到公有云资源弹性、成本低廉、覆盖地域广的优势。2020年5月,中兴通讯决定将部分业务向公有云转移,提升业务效率,降低成本,并尝试将部分产品云化服务于外部。

中兴通讯应对全球化复杂业务场景挑战

由于历史原因,在启动公有云治理前,中兴通讯已有多个分散未纳管的存量阿里云账号,且不断有新的业务组考虑将业务部署在公有云端。面对全球化的复杂业务场景,趋严的信息安全要求,如何管理公司多个业务部门账号,向多个业务部门提供便捷、安全的公有云资源,是中兴通讯技术部和信息安全部需要考虑的问题。

中兴通讯的公有云统一管理的主要诉求需求有以下几点:

统一账号与权限管理

中兴通讯要求技术部统一管理公有云,业务部门不得自行管理、注册云账号。另外,信息安全部难以及时审计云上本地用户账号管理情况,为降低离调职人员与非规范化授权风险,要求与本地认证系统打通,规范化角色权限,实现角色SSO登录公有云。

网络防护能力统一

为降低安全管理和运维的成本,互联网侧安全防护工具IPS、WAF需要实现多账号共享,减少安全管理面,降低安全产品成本投入。

差异化安全策略审计

信息安全部根据业界最佳实践与内部风险管控要求为各业务制定差异化的安全管控策略,要求云厂商提供能力可自动化审计各云账号的安全策略符合情况。

操作日志记录与留存

收集各个云账号内人员或程序操作云资源日志,并且将操作日志统一对接到中兴内部自建的日志分析平台,做集中日志审计。

公网出口收敛与统一管控

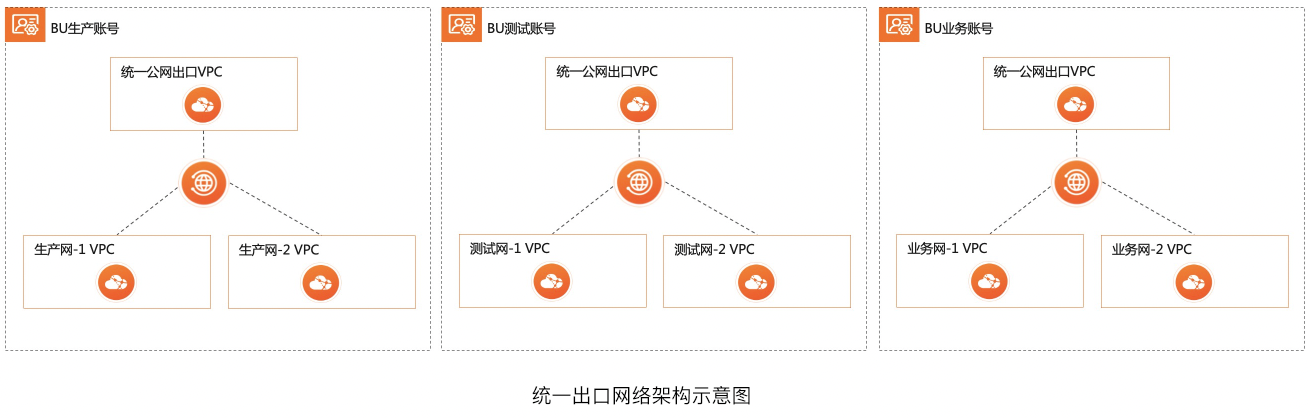

公网出口数量与安全、运维投入存在一定关系,并且公网业务需要严格落实高标准的安全要求。中兴通讯要求网络架构上实现各地域统一一个公网出口,公网业务运维由公司技术部专门负责、信息安全部跟进落实安全防护要求。

自动化资产登记

明确管理资产是开展管理的前提,手工登记的方式不适用频繁变化的公有云资产实例,中兴通讯要求公有云上各账号下的重要资产变化,如云服务器、RDS,均能实时同步到内部CMDB。

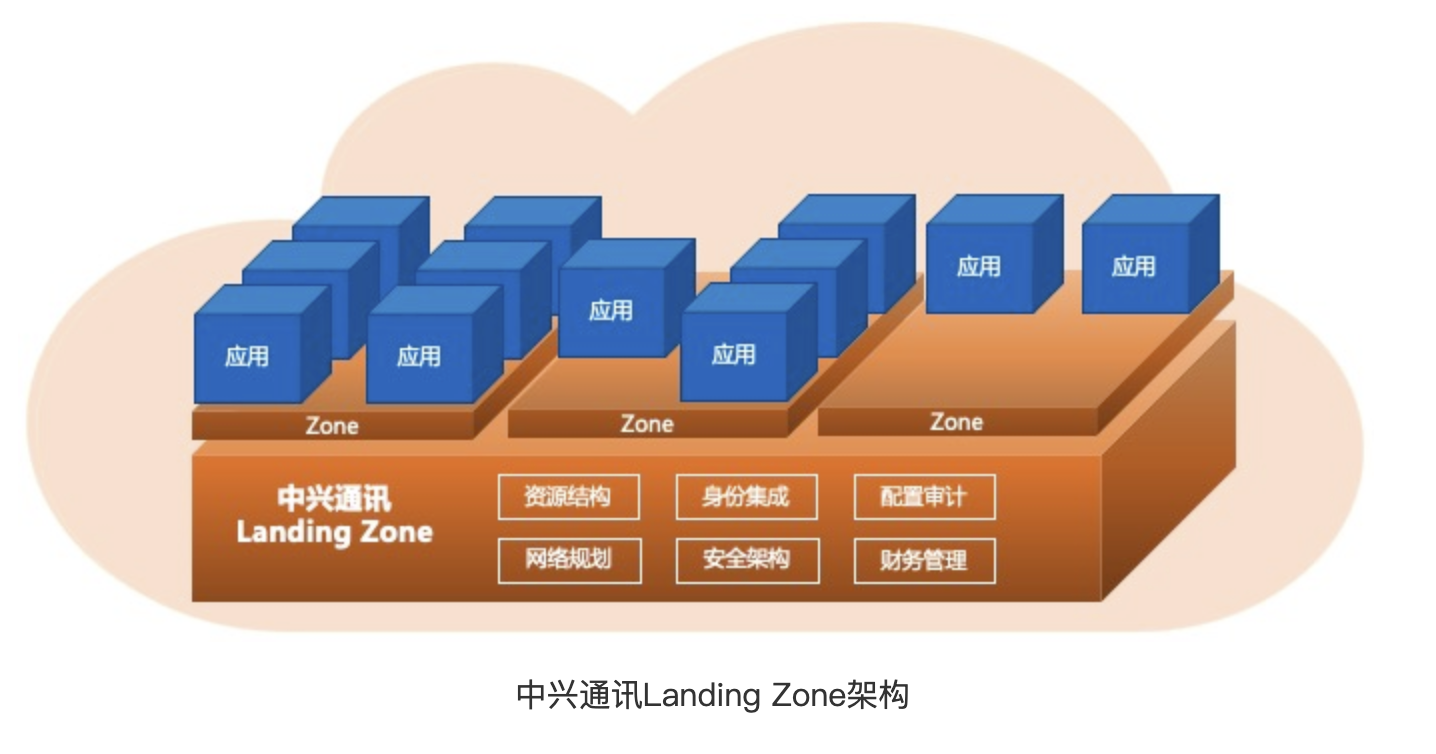

基于阿里云Landing Zone实现云上安全、可管理、可扩展

针对中兴通讯云上存在的这些诉求,中兴通讯希望有一个云上安全、可管理、方便扩展的综合解决方案。通过这个解决方案,各个业务部门可以快速把应用部署到这个阿里云环境。而不需要额外担心网络、安全等问题。经过多次技术调研,阿里云Landing Zone上云及管云框架提供了”一站式”的云上IT治理解决方案,涵盖了账号权限管理、安全审计、网络、网络安全防护等领域的方案,综合评估下来是能够满足上述诉求,实现中兴通讯云平台统一规划与持续治理。

统一账号与权限管理

技术部利用资源管理产品管理公司所有云账号,存量云账号邀请进公司账号目录,新增账号由技术部创建。企业Root账号和成员根账号密码收回公司掌管。同时联合阿里云从财务汇款角度追溯非统管的云账号,通过内部管理手段要求员工从公司渠道申请账号,实现账号的统一管理。

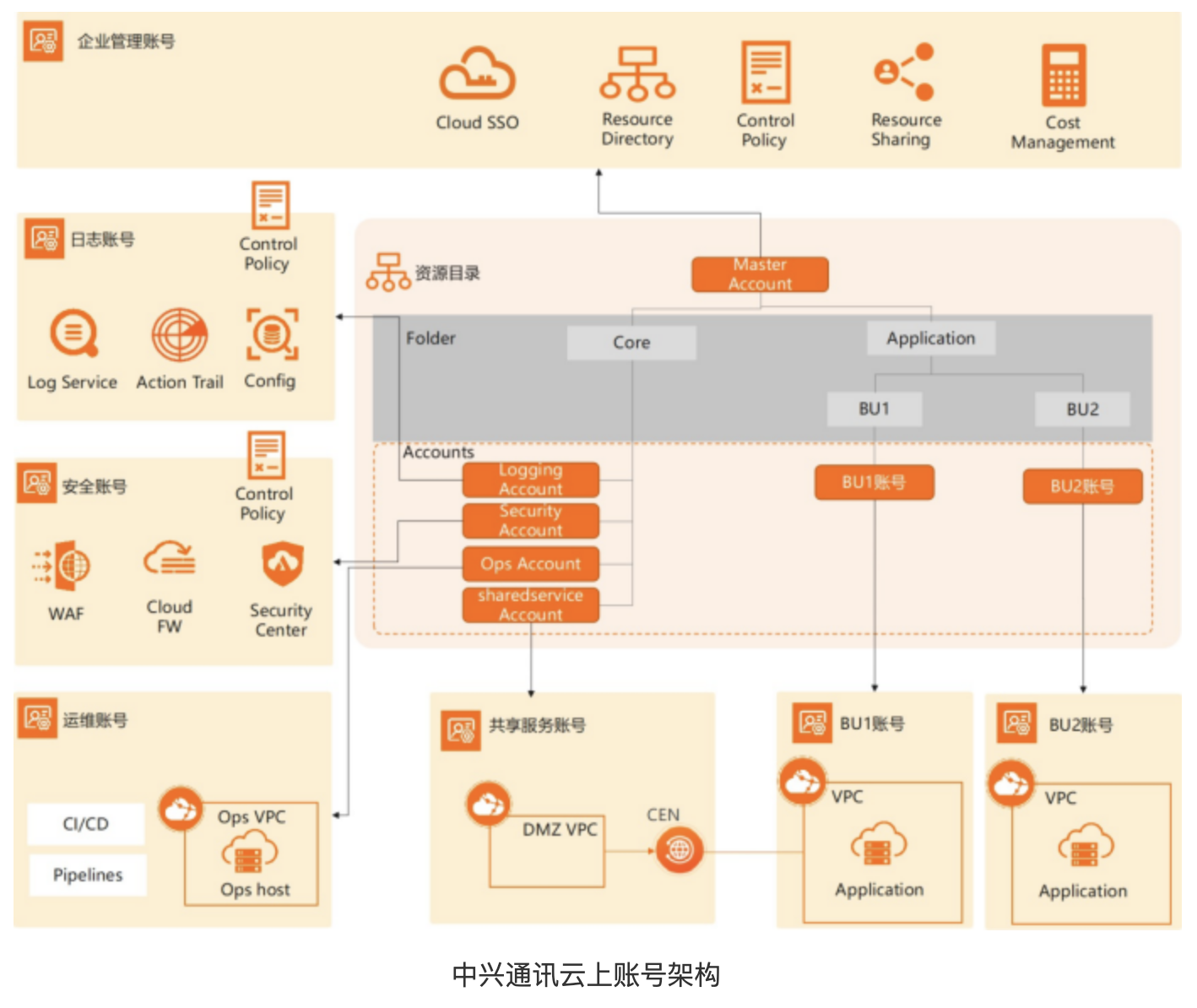

云上账号架构

基于阿里云的资源目录(ResourceDirectory)服务,实现云上账号架构与实际业务组织管理架构相匹配:

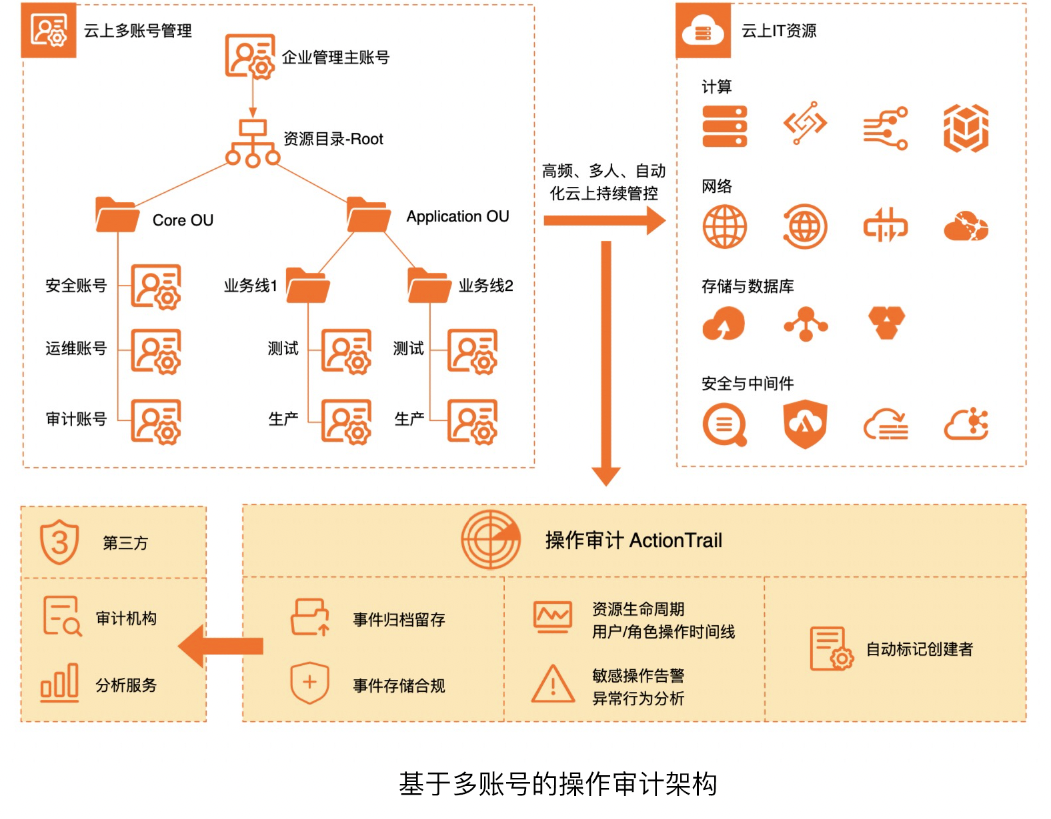

管理账号(Root Account):设计成中兴通讯企业管理账号,可以集中管理目前存量的多个云账号。并在这个管理账号中完成审计规则相关配置。

核心账号(Core Accounts):包括日志管理账号Logging Account、统一安全账号Security Account,运维管理账号Ops Account以及共享服务账号sharedServiceAccount实现服务的集中化管理。

业务账号(Application Accounts):根据中兴通讯目前的组织架构现状,将不同的业务部门创建成资源目录中的Folder,每个业务部门的账号放到各自Folder下面。这样的一个好处是可以针对不同的业务部门的Folder设置不同的管控策略,从而灵活管理整个集团的管控策略。

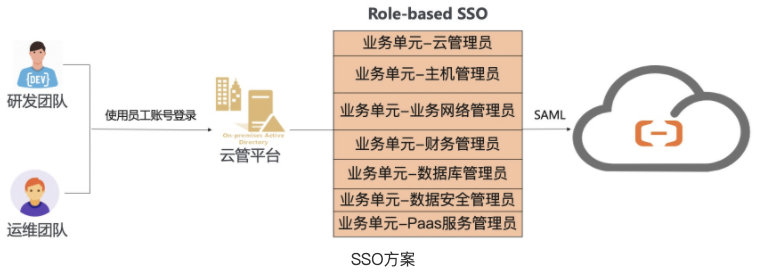

为实现规范账号授权,中兴通讯内部云管平台与阿里云身份认证实现打通,各业务部门自行定义账号下的用户角色权限,经信息安全部审核后录入内部云管。各业务部门账号管理员自行管理角色与工号的对应关系,SSO的实现极大降低了离职账户和账号滥用的风险。

中兴通讯联合SSO方案简介

阿里云支持基于SAML 2.0和OIDC的SSO(Single Sign On,单点登录)。

中兴通讯内部有一套云管平台,这套平台实现了标准的SAML2.0协议,从而实现内部员工数据跟阿里云联合登录。

结合实际的管理权限,设计了一套云上的权限体系。使用了阿里云的RBAC授权策略,在每个业务账号内部定义了标准的几个角色。

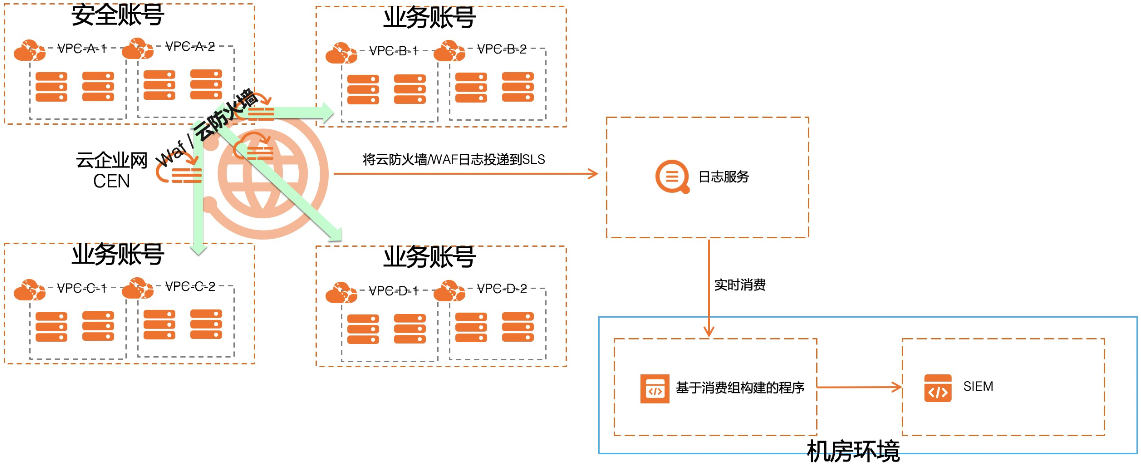

安全架构

中兴通讯在安全账号内启用了阿里云原生WAF和云防火墙防护了公司多个账号的业务,并将安全日志投递至阿里云日志服务SLS,中兴通讯本地的SIME消费公有云上日志数据。从而降低安全产品成本的重复投入,缩减了信息安全部门的管理面。

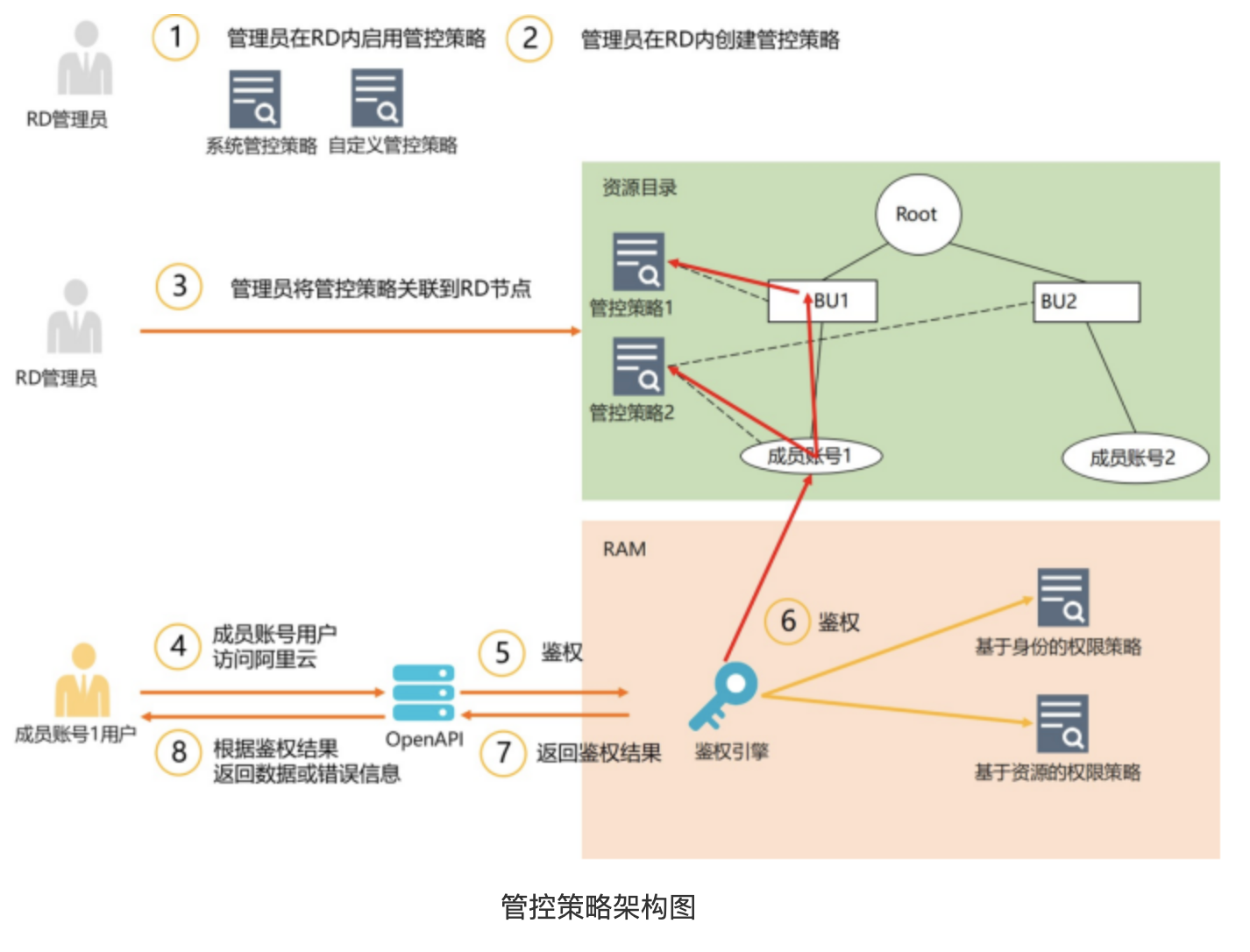

中兴通讯内部对主机、数据库、网络等各策略域都有相关安全策略要求,传统安全策略落地需要信息安全部跟进,落实效果也难以评估。利用阿里云的管控策略和配置审计功能,将内部精炼的安全策略要求翻译成精准的业务执行语言,转化为可管控或可审计的策略,各成员账号的安全策略符合情况在控制台一目了然。比如安全原则高危端口禁止对外开放,可配置策略检查安全组、RDS的ACL不应对外开放TCP 22、3389、3306等端口。为了实现公网出口的统一管理,禁止成员账号采购EIP。

中兴通讯有多个云账号,每个账号内都会有各类资源的增删改操作。为了能够统一管理这些账号的云上操作日志,并希望能够把云上的操作日志跟内部分析平台做数据打通。利用阿里云操作审计产品采集公司所有云账号的操作审计日志,以供安全事件溯源。

网络管理

为管控互联网业务,中兴通讯收敛了互联网出口,集中管控互联网流量。

经过升级后的网络架构能够支持

网络隔离:生产、测试分别部署在三张CEN-TR上,三张网物理隔离,更加安全。

资源共享:需要共享的资源部署在共享资源VPC,共享资源VPC同时加载到三张CEN-TR,三张网可同时高速访问。

跨账号互通:跨账号实例加载到一张CEN-TR,实现跨账号组建一张网,DT账号管理者对NAT网关/EIP/CEN进行管理。

统一公网出口:三张网每个地域部署DMZ VPC,通过NAT网关统一公网出入口。

IT管理及治理收益

基于Landing Zone上云管云框架,中兴通讯将存量账号及资源进行体系化规划与重新设计,满足了集团信息安全部对安全和资源合理利用的要求,也满足了各二级单位对云资源管理的灵活配置要求,带来的收益有:

统一管控:满足云上账号与权限、互联网业务、安全产品的统一管理需求。

降低成本:通过这次治理,实现了防火墙与WAF的多账号共享,信息安全部统一承担安全投入,节省了重复建设费用。

安全审计:多账号云平台操作记录都统一记录保存,统一监控各业务部门安全策略的执行情况。

提升效率:公网业务开通到结算由技术部统一管理,开通后信息安全部跟进落实防护情况,让用户专注于业务,让安全更简单。

总结

中兴通讯在集团信息安全部和技术部的联合努力下完成了云上统管IT治理,对存量业务进行了更好的管理及治理,未来还会在以下几个方面进一步精进管理水平,并持续迭代IT治理能力。

运维自动化,未来云上运维需要更全面的自动化。包括网络VPC的创建、网络策略开通、资产登记等都可以通过自动化方式解决,进一步提升运维效率。

安全,安全是个永远不过时的话题。未来会在全流量分析、RASP等领域做一些创新,对重点业务实现全覆盖。

混合云管,中兴通讯会持续建设内部混合云管,完善优化相关流程机制,管理需要和内部IT系统结合、嵌入业务流程才能更好地助力业务发展。

作者:中兴通讯云安全负责人刘系儒