通过SCIM同步KeyCloak用户或用户组的示例

本文为您介绍通过 SCIM2.0 协议,将 KeyCloak 中的用户或用户组同步到云SSO。

前提条件

基于SCIM的用户同步适用于开通云SSO的企业用户。

背景信息

假设企业使用本地目录服务(基于LDAP协议)管理用户,并已在阿里云资源目录(RD)中搭建了多账号体系结构。企业希望经过配置,将本地目录服务中的用户同步到云SSO,然后使本地用户可以通过KeyCloak单点登录(SSO)的方式访问资源目录指定成员账号中的指定资源。

为方便您的操作,您可以先配置SSO登录,然后使用同一个应用程序通过SCIM同步用户或用户组。具体操作,请参见KeyCloak与云SSO进行单点登录的示例。

由于Keycloak不提供对 SCIM v2.0 的任何内置支持,本文通过部署SCIM-For-KeyCloak社区扩展以支持该功能,仅代表该插件的免费许可在测试环境下的简单示例,阿里云不对任何插件或第三方扩展提供推荐及稳定性保障。

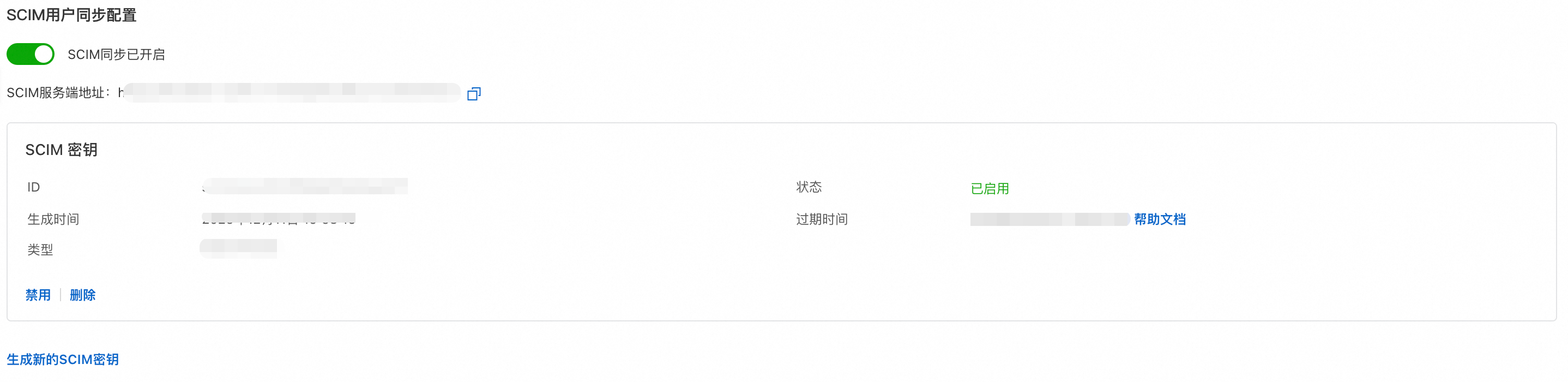

步骤一:在云SSO创建SCIM密钥

登录云SSO控制台。

在左侧导航栏,单击设置。

在用户设置页签下的SCIM用户同步配置区域,单击生成新的SCIM密钥。

在SCIM密钥生成成功对话框,复制、保存SCIM密钥,然后单击确定。

步骤二:在云SSO启用SCIM同步

登录云SSO控制台。

在左侧导航栏,单击设置。

在用户设置页签下的SCIM用户同步配置区域,打开SCIM同步开关,启用SCIM同步。

步骤三:配置 Keycloak 的 SCIM

访问Keycloak服务,点击SCIM Administration 登录Keycloak with SCIM 控制台。

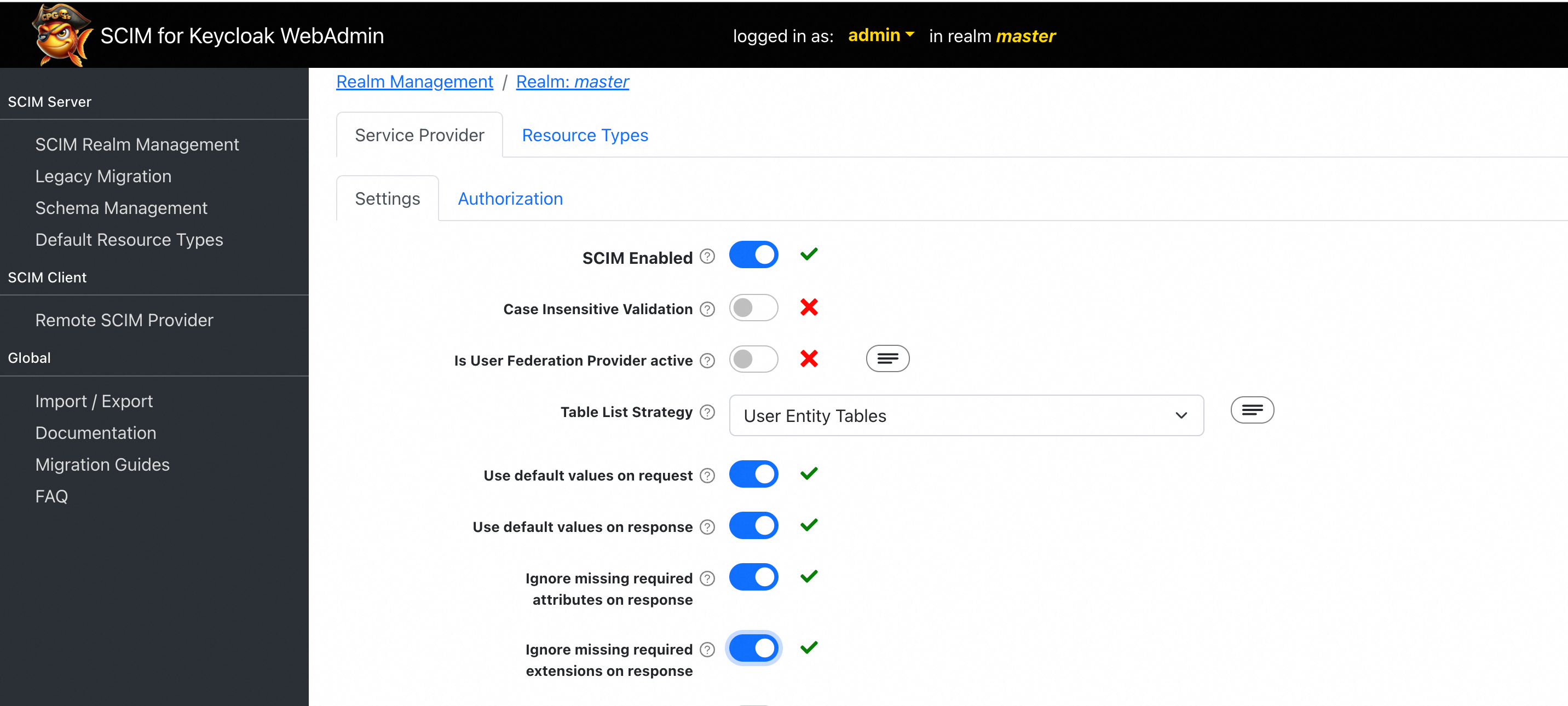

通过SCIM Enable开关启用SCIM。

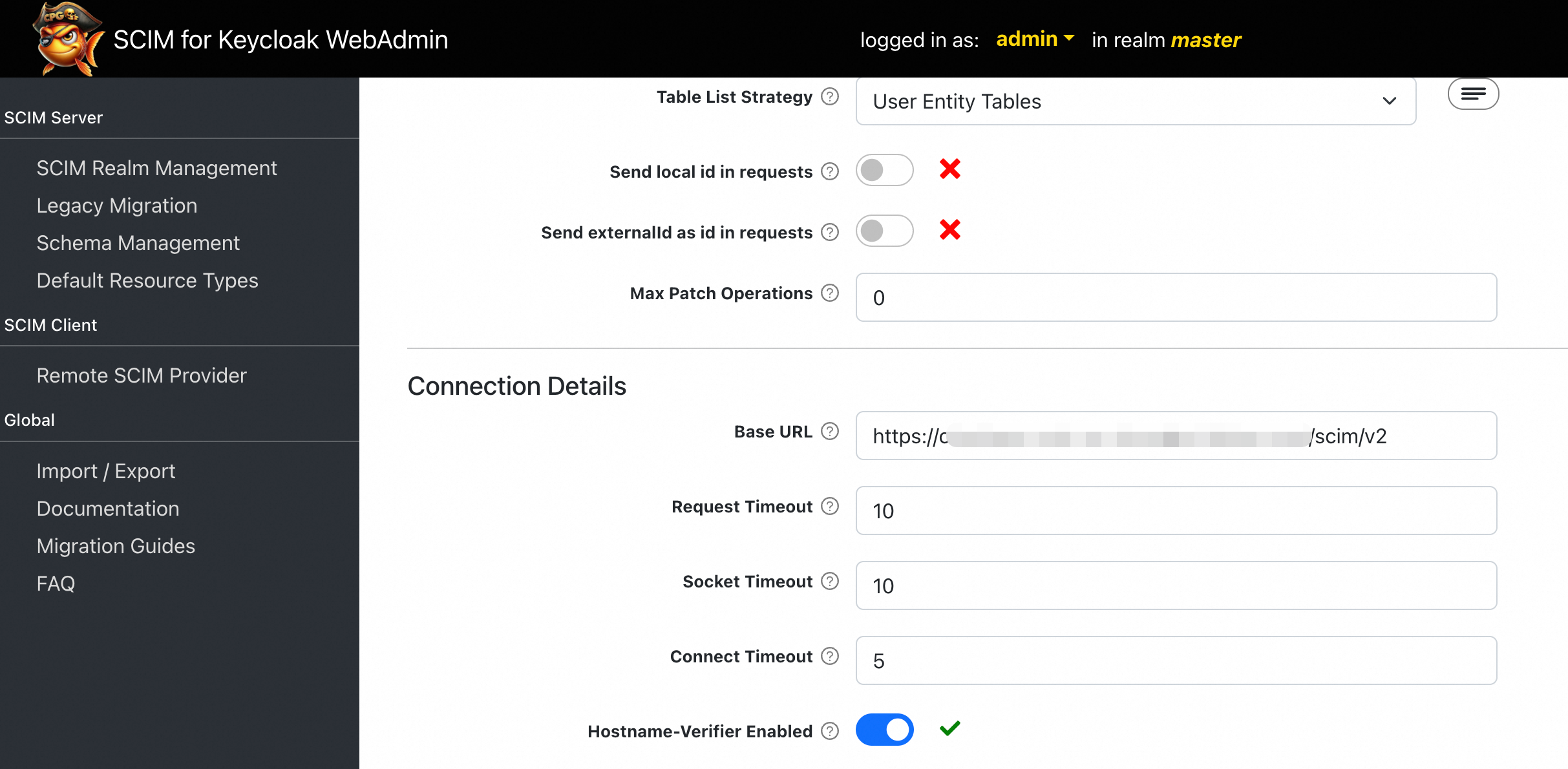

在左侧导航栏选择 Remote SCIM Provider,配置SCIM同步信息。

在 Connection Details 部分,Base URL 栏填入URL,该URL从云SSO SCIM配置页面的SCIM服务端地址区域获取。

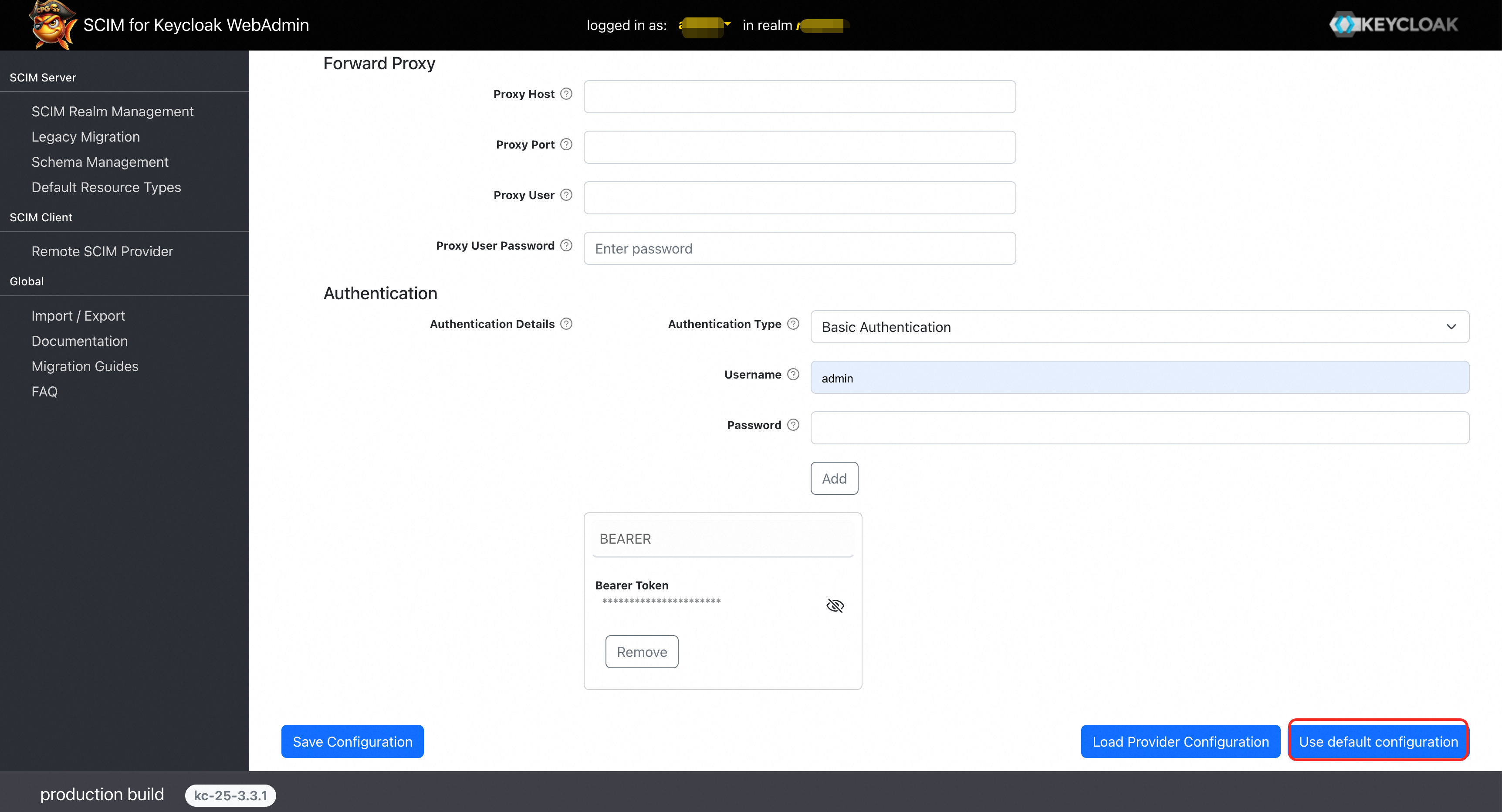

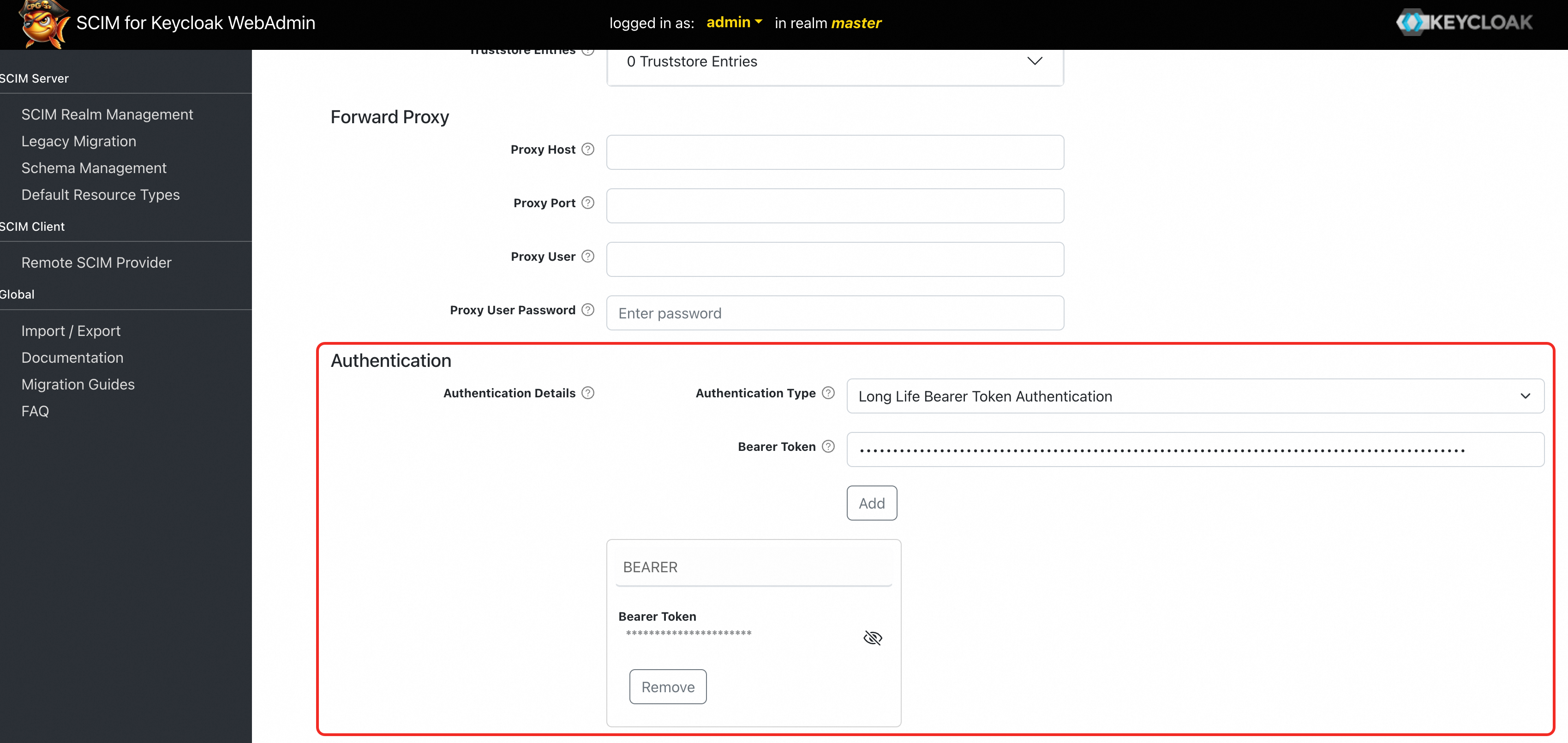

在 Authentication 部分,填写OAuth 2 Bearer Token,输入密钥,单击Add 以保存,该密钥通过步骤一获取。

点击页面下方 Save Configuration 以保存配置。

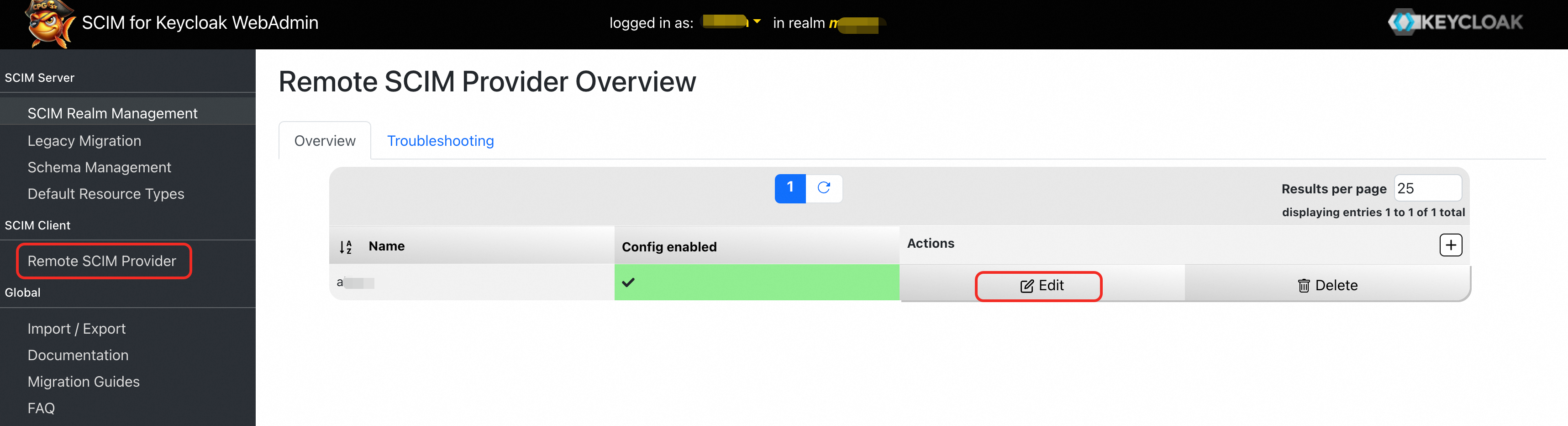

通过页面左侧导航栏 Remote SCIM Provider 进入Remote SCIM Provider Overview页面,点击Edit 对上述创建完毕的Client进行编辑。

在Remote Provider Detail页签下方,点击Use Default Configuration。

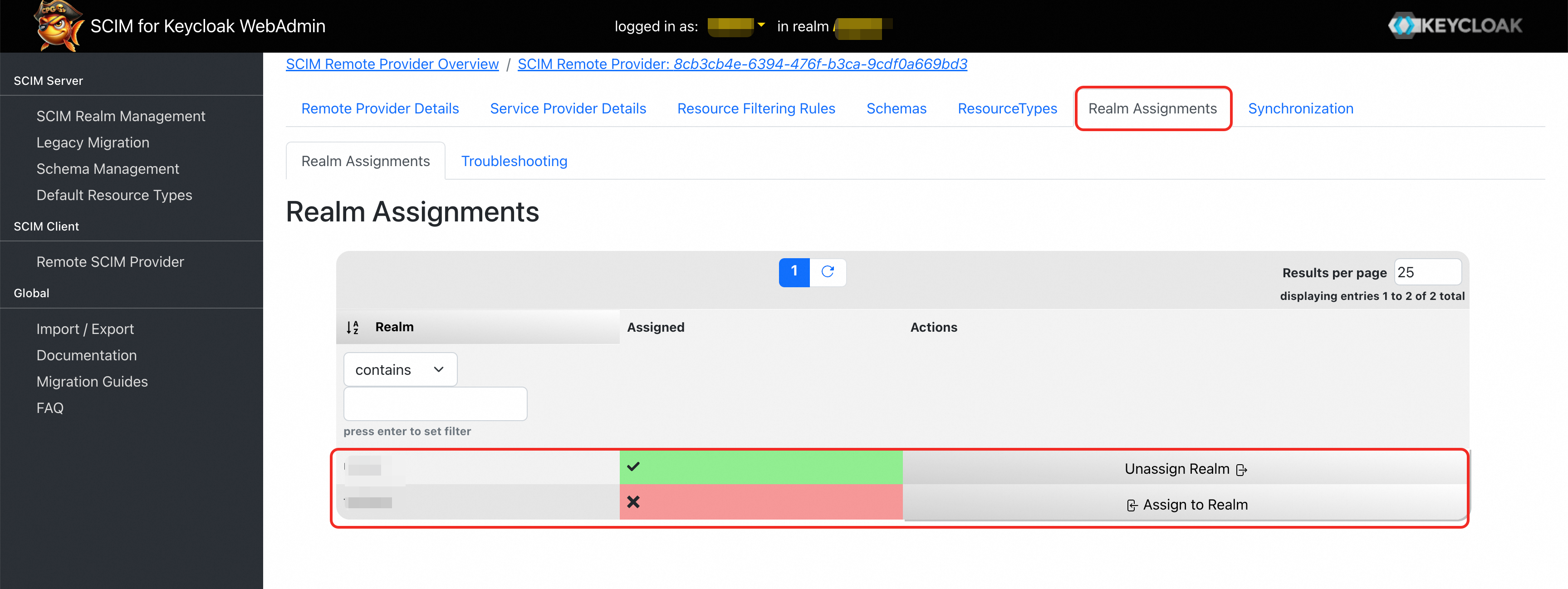

在上方选择Realm Assignments页签,为需要同步的域分配当前SCIM配置。

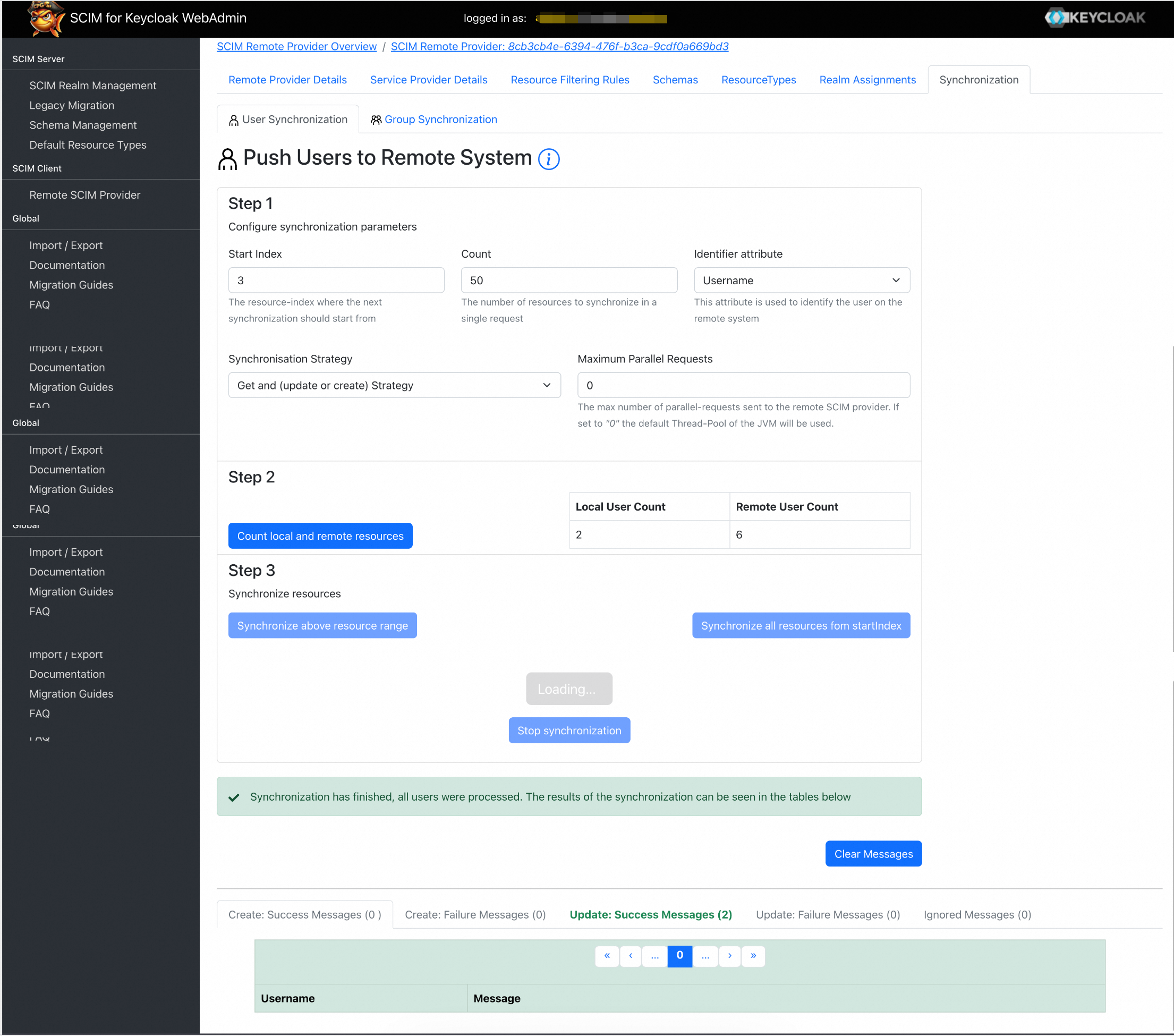

在上方选择Synchronization页签,先后点击Count local and remote resources 以及 Synchronize above resource range进行同步,随后可在下方以及云SSO验证同步结果。

验证结果

登录云SSO控制台。

在用户或用户组列表中,查看同步成功的用户或用户组。

同步的用户或用户组的来源会自动标识为SCIM同步。