身份认证模块是云监控日志审计的一部分,用户可以在该模块下访问与身份相关的日志信息,包括AccessKey和角色的详细数据。

接入策略

登录云监控2.0控制台,单击目标工作空间后,在所有功能找到日志审计并单击,然后在资源中心的身份认证中进行接入。若您已接入但无数据展示,请参考提示在页面右上角修改时间范围。

在接入配置页面可使用默认配置,直接单击确定等待接入完成。也可以按需根据页面提示进行自定义接入配置。

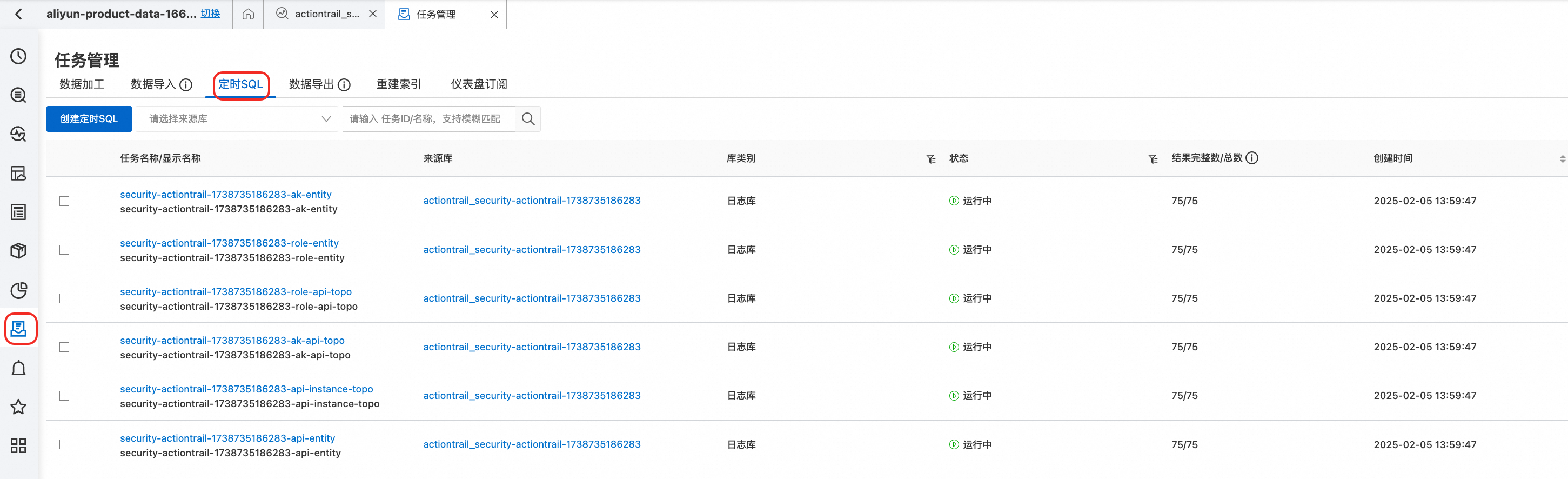

接入成功后,可在接入中心的接入管理中进行查看。

接入后会为用户自动创建如下资源:

接入后会为用户自动创建如下资源:在操作审计控制台的跟踪- Workspace 所在地域下看到如下跟踪,跟踪名为接入策略的ID。

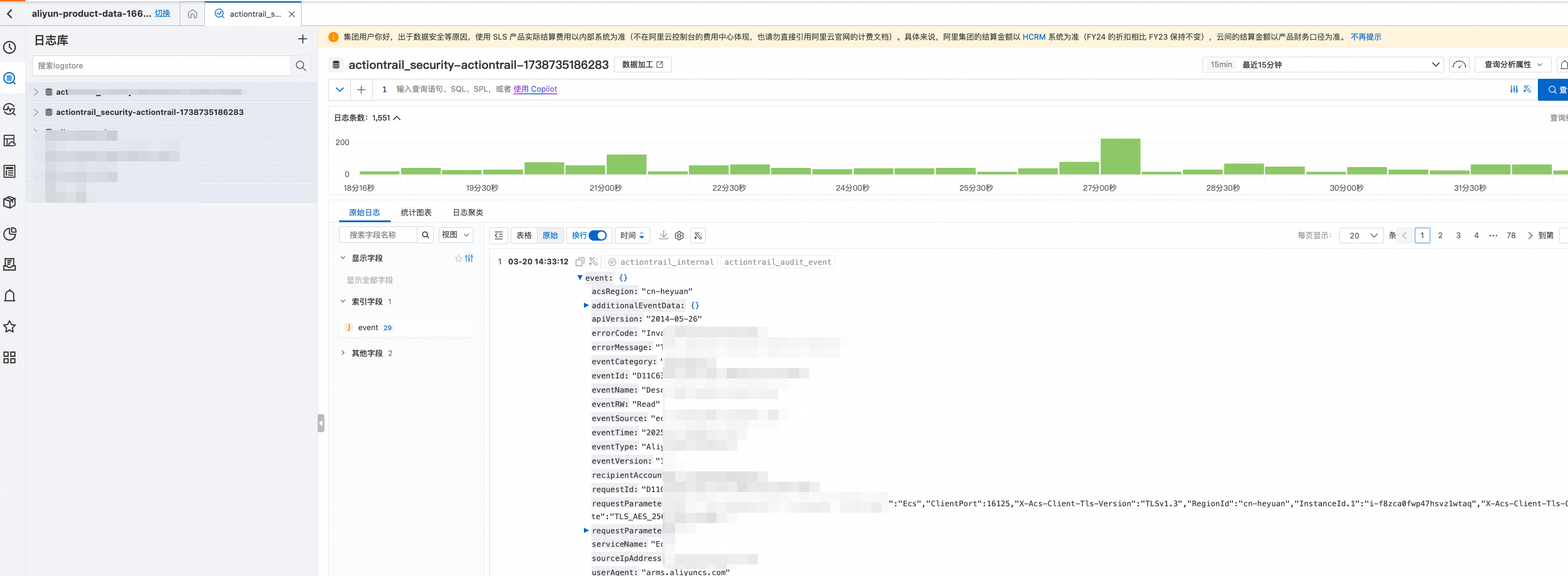

跟踪事件会投递到接入时配置的跟踪 Project。

自动在上述日志库创建了如下 6 个定时 SQL 任务,功能详情如下,请勿删除。

定时 SQL 名称

作用

结果输出

{{ 接入策略ID}}-ak-entity

用于从操作审计日志中提取用户的 AccessKey 实体

workspace 专属的 SLS 日志库,

Project:

cms-{worksapce 名称}-{随机 ID}logstore:

{worksapce 名称}__entity{{ 接入策略ID}}--role-entity

用于从操作审计日志中提取用户的 Role 实体

同上

{{ 接入策略ID}}--api-entity

用于从操作审计日志中提取用户的 API 实体

同上

{{ 接入策略ID}}--ak-api-topo

用于从操作审计日志中提取用户的 AccessKey 实体和 API 的关联

同上

{{ 接入策略ID}}--role-api-topo

用于从操作审计日志中提取用户的 Role 实体和 API 的关联

workspace 专属的 SLS 日志库,

Project:

cms-{worksapce 名称}-{随机 ID}logstore:

{workspace 名称}__topo{{ 接入策略ID}}-api-instance-topo

用于从操作审计日志中提取用户的 API 实体和 云产品实例的关联

说明:当前支持的云产品类型有ElasticSearch、Ecs,Slb,Redis,Polardb,Rds,MSE,ALB,NLB,Vpc,容器

同上

卸载策略

在接入中心 > 接入管理中,单击目标策略名称/ID,在接入配置列表中的操作列,点击目标配置所在行的卸载,等待卸载完成。

卸载说明:

不会删除已创建的 SLS 日志库资源;

会删除定时 SQL 任务;

会删除操作审计控制台中的对应跟踪,并停止操作审计日志写入。

查看数据

身份认证模块主要提供以下功能:

AccessKey:在日志审计 > 资源中心 > 身份认证 >

AccessKey页面,以AccessKey ID为维度查看操作审计相关的日志信息。角色:在日志审计 > 资源中心 > 身份认证 > 角色 页面,以角色维度查看操作审计相关的日志信息。