当域名的 DNS 解析被劫持时,用户可能被导向恶意地址或钓鱼网站,在伪造页面上泄露账号、密码、订单等敏感信息。

阿里云提供 DNSSEC (域名系统安全扩展)配置能力,为域名添加数字防伪标识。一旦解析器检测到伪造响应,将主动拒绝连接,确保用户始终访问真实服务。

工作原理

DNSSEC 不改变 DNS 查询流程,而是通过数字签名和逐级验证,确保用户收到的解析结果没有被伪造或篡改。

整个过程分为两个阶段:

配置阶段(管理员操作)

在权威 DNS 服务商(如 阿里云解析DNS)启用 DNSSEC,系统会生成密钥,并对所有记录进行签名,同时生成一条 DS 记录(公钥的加密指纹)。

将 DS 记录提交到阿里云,由其同步至

.com等顶级域的官方数据库。

这相当于在上级机构完成“公钥备案”。

验证阶段(用户访问时自动发生)

当用户访问域名时,支持 DNSSEC 的解析器会:

从

.com顶级域获取已备案的 DS 记录(官方指纹)。从域名的 DNS 服务商获取当前的公钥(DNSKEY)。

自动计算指纹并比对:若一致,则信任;否则拒绝响应。

只有通过验证的 DNS 数据才会被返回,有效防止缓存污染和中间人攻击。

操作步骤

步骤一:从DNS服务商获取DS记录

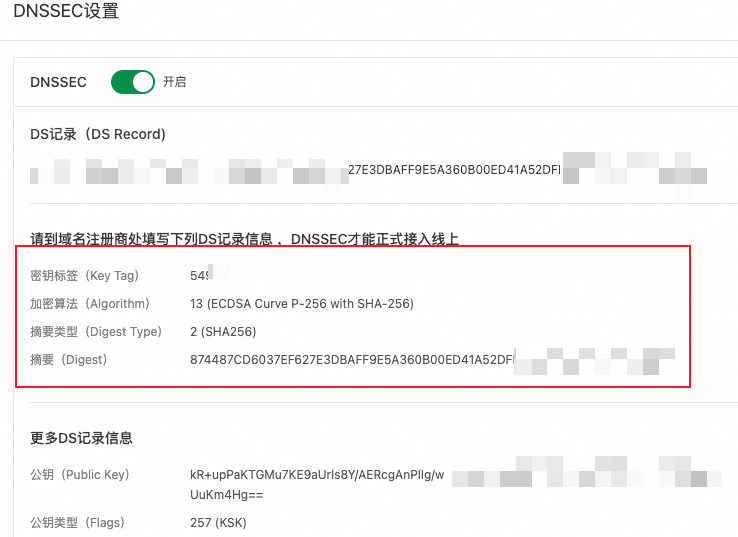

DNS服务在阿里云:云解析DNS-公网权威解析页面,在域名列表中找到目标域名,单击其右侧的DNSSEC设置,开启后在配置页面获取。

DNS服务非阿里云:到对应DNS服务商获取。

步骤二:在阿里云域名控制台添加DS记录

域名列表找到待配置的域名,单击操作列下的管理,在页面,单击添加DS记录。

填写从DNS服务商获取的DS数据,单击提交并验证。

每个域名最多可以添加8条DS记录。

步骤三:验证配置生效

推荐验证工具:DNSViz

验证方法:在工具中输入域名并开始分析。如果分析结果每一级都显示出了 DS,且无红色报错框,说明已开启DS,并已生效。

管理DNSSEC记录

同步DS记录

若域名是从其他域名注册商转入阿里云,且在原注册商处添加过DNSSEC记录,可在页面单击同步DS记录,将之前添加的DNSSEC记录同步至阿里云控制台。无需手动添加。

关闭DNSSEC

域名DNSSEC设置页面,删除DS记录。

DNS服务商控制台,关闭DNSSEC。

生产应用建议

DNS付费版到期,如计划不再使用DNS付费版时,需先到域名注册商删除DS记录,然后在云解析DNS控制台关闭DNSSEC,避免造成解析失败情况。

已开启DNSSEC服务,且使用 “域名账号间转移” 功能时,指将域名从A账号转移到B账号, 需先到域名注册商删除DS记录,然后在云解析DNS控制台关闭DNSSEC,避免造成解析失败情况。

已开启DNSSEC服务,且使用 “跨账号转移DNS解析”功能时,指将域名DNS解析从A账号转移到B账号,需先到域名注册商删除DS记录,然后在云解析DNS控制台关闭DNSSEC,避免造成解析失败情况。

常见问题

域名转移时为什么需要关闭DNSSEC

为避免解析失败,域名转移前需关闭DNSSEC。DNSSEC依赖注册商处的DS记录验证DNS响应,若转移时未删除DS记录,会导致签名链断裂,递归解析器拒绝返回结果,造成服务中断。转移完成后可重新启用DNSSEC。

域名在控制台中没有DNSSEC设置入口

域名后缀不支持。目前支持的后缀包括.com、.net、.cc、.tv、.name、.biz、.club、.cn、.top等。如果在域名控制台中没有DNSSEC设置入口,则表示该后缀当前不支持此功能。