当入侵者扫描ECS实例的开放端口,并发现可以使用的端口(如Windows的远程端口3389或Linux的远程端口22),他们会利用这些端口进行攻击。为了防止此类攻击,您可以修改默认的远程端口或者限制远程访问的来源IP。本文以Windows Server 2012 R2系统的ECS实例为例,介绍了如何使用高级安全Windows防火墙来限制远程访问的IP来源。

背景信息

针对Windows Server 2016系统的ECS实例,本文的操作步骤不适用。建议您通过添加安全组规则来限制远程访问IP来源。具体操作,请参见添加安全组规则。有关安全组应用案例更多信息,请参见限制实例访问外部网站。

使用Microsoft管理控制台配置高级安全Windows防火墙

远程连接Windows实例。

具体操作,请参见通过密码或密钥认证登录Windows实例。

启用防火墙。

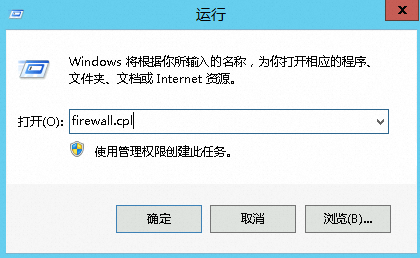

按快捷键Win+R打开运行窗口。

输入

firewall.cpl,然后单击确定。

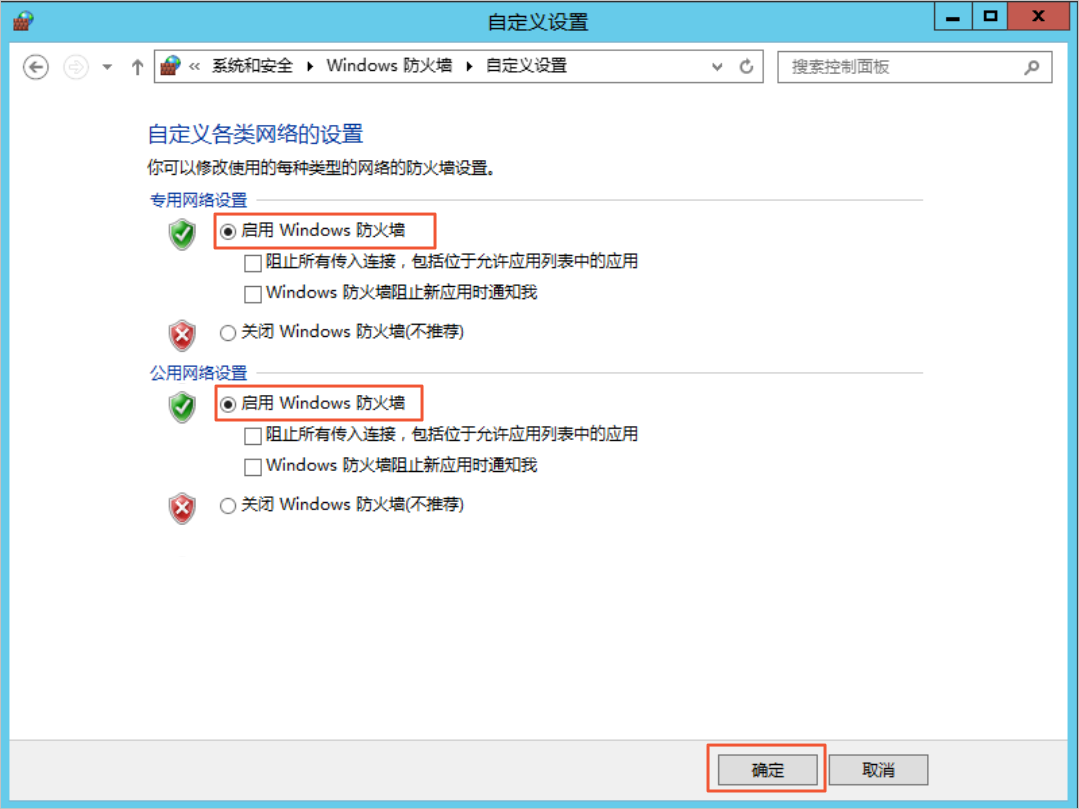

在Windows 防火墙窗口左侧,单击启用或关闭 Windows 防火墙,查看防火墙状态。

说明防火墙默认为关闭状态。

选中所有网络类型的Windows防火墙,然后单击确定。

查看远程RDP端口3389。

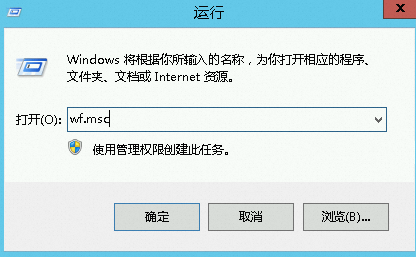

按快捷键Win+R打开运行窗口。

输入

wf.msc,然后单击确定。

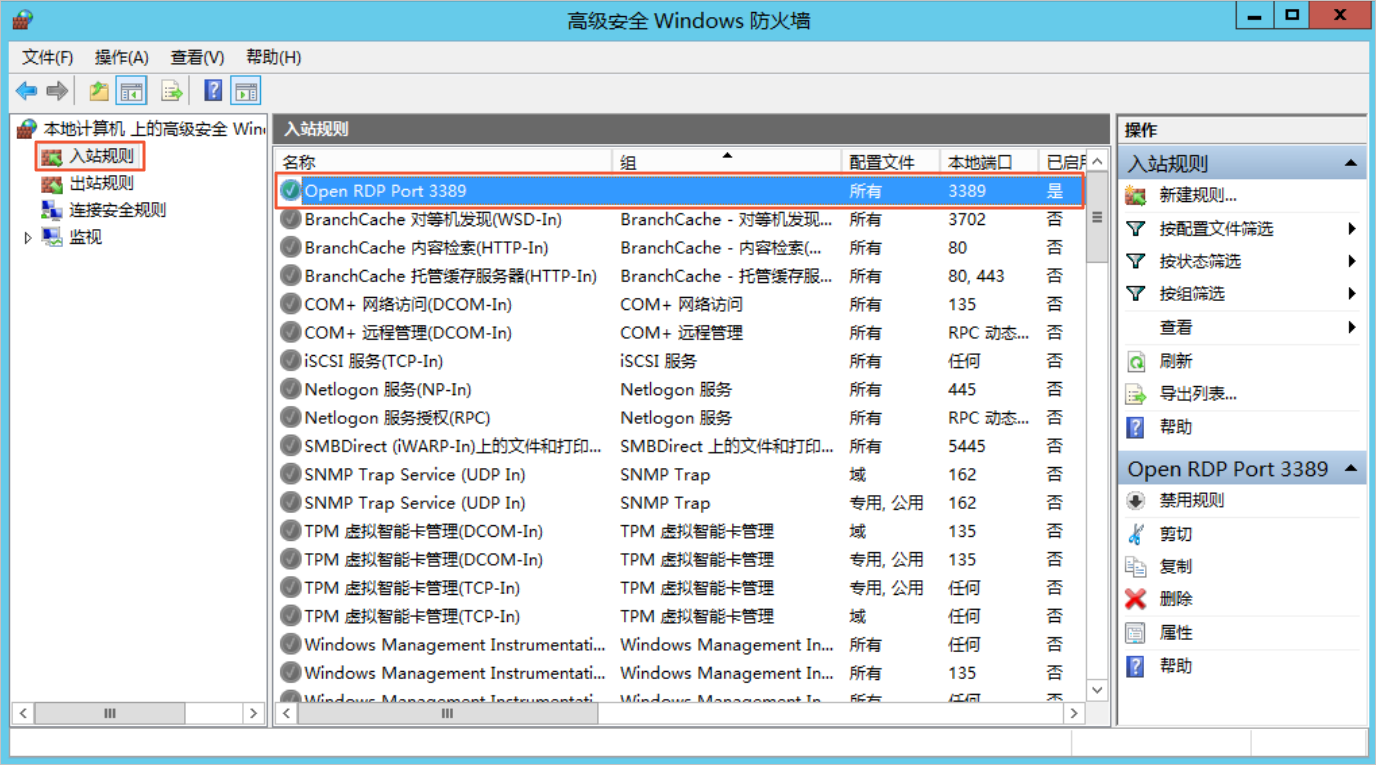

在高级安全Windows防火墙窗口左侧,单击入站规则,查看入站规则Open RDP Port 3389默认放行的端口是3389。

添加远程RDP端口3389至高级安全 Windows 防火墙。

在右侧操作区域单击新建规则,显示新建入站规则向导对话框。

选择要创建的规则类型为端口,单击下一步。

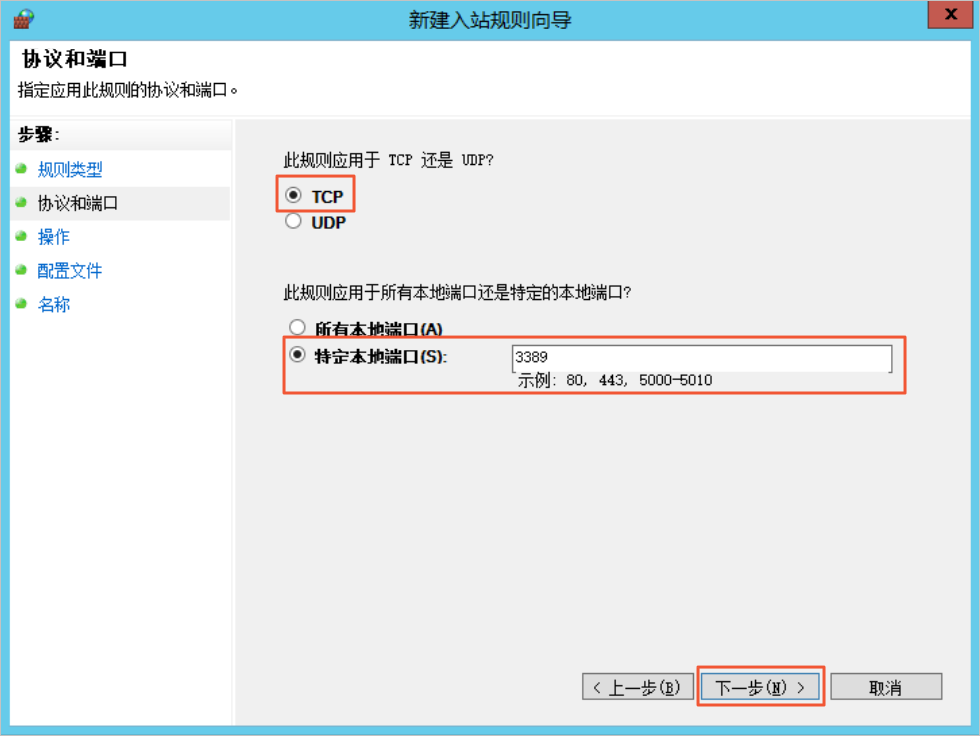

协议选择TCP,端口填写为3389,单击下一步。

选择允许连接,单击下一步。

保持默认配置,单击下一步。

设置规则名称,例如

RemoteDesktop,单击完成。

配置作用域。

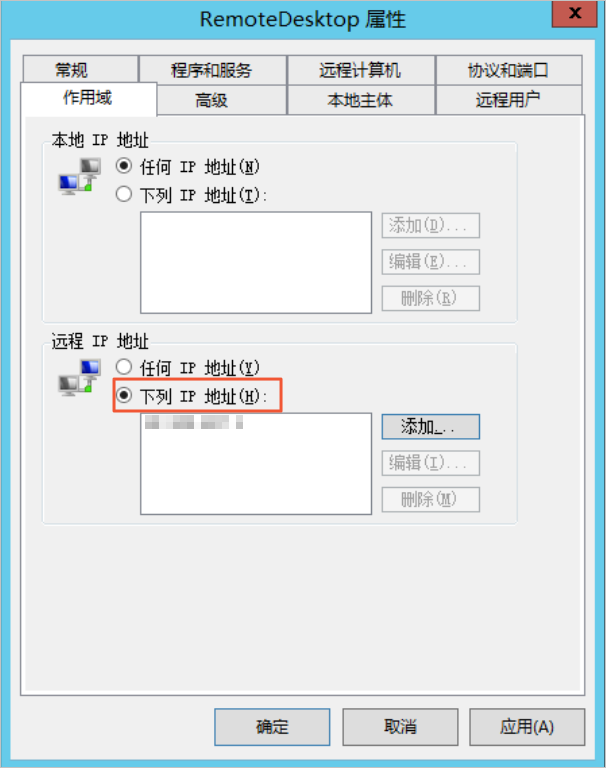

在高级安全Windows防火墙窗口,右键单击已创建的入站规则

RemoteDesktop,选择属性。在作用域页签下,将远程 IP 地址选择为下列 IP 地址,并添加一个或多个IP地址或CIDR地址段,单击确定。

重要

重要启用作用域后,除了作用域里设置的远程IP地址,别的地址将无法远程连接该ECS实例。

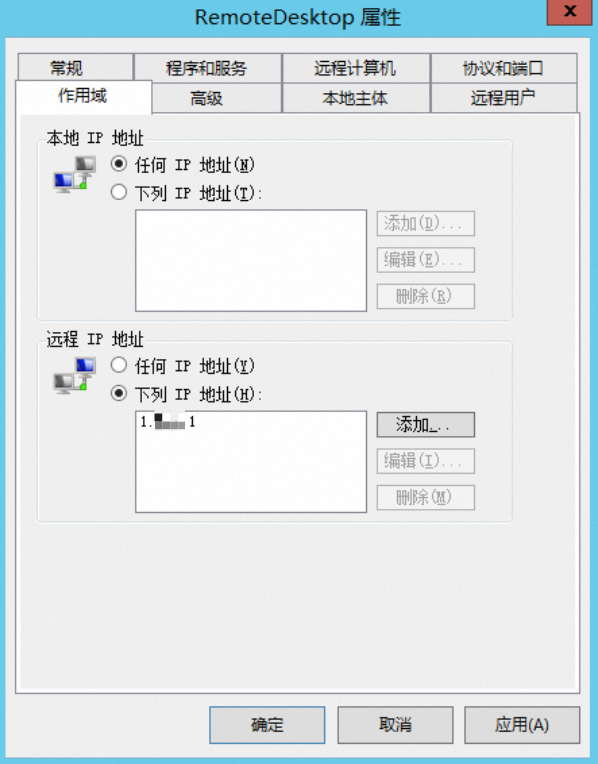

验证作用域。在远程IP地址里面添加其他任意IP地址,单击确定。

如果远程连接会自动断开,表示作用域已生效。

如果远程连接没有断开,右键单击入站规则

Open RDP Port 3389,选择禁用规则。重要如果禁用了Windows远程连接端口3389的入站规则

Open RDP Port 3389,您将无法通过Workbench进行远程连接实例。如果您需要再次开启3389端口,您可以通过VNC远程连接Windows实例,并启用入站规则Open RDP Port 3389。更多信息,请参见使用VNC登录实例。

通过VNC连接ECS实例,将作用域中的远程IP地址更换为本地计算机的公网IP地址,以恢复远程连接。