问题现象

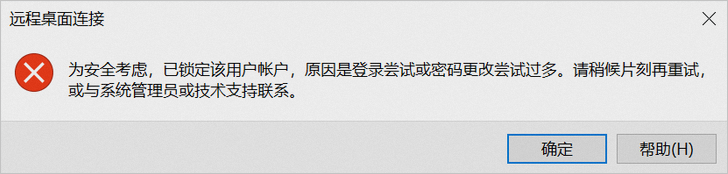

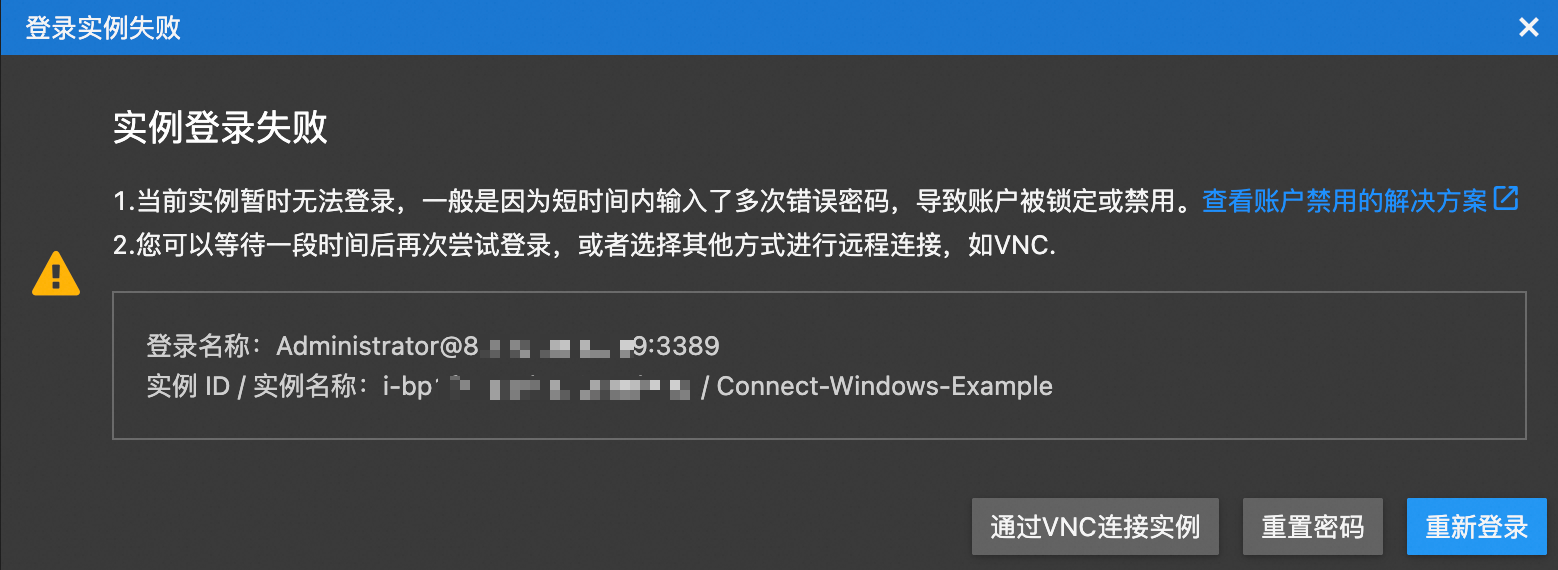

使用远程桌面、Workbench或者Windows APP等工具远程登录Windows实例时,提示“为安全考虑,已锁定该用户帐户,原因是登录尝试或密码更改尝试过多”或类似错误。

远程桌面

Workbench

Windows APP

问题原因

由于密码输入错误次数过多,系统为防范暴力破解触发自带的安全机制,自动锁定了帐户。

多次错误密码尝试:在登录时频繁输入错误密码,达到帐户锁定阈值。

潜在的暴力破解攻击:端口暴露,存在外部暴力破解攻击,请立即审查。

操作步骤

步骤一:隔离实例,阻止RDP访问

立即阻止所有外部登录尝试,防止在解锁期间遭受持续攻击。

访问ECS控制台-实例。在页面左侧顶部,选择目标资源所在的资源组和地域。

单击目标实例ID进入实例详情页。

选择页签,单击安全组ID,进入安全组详情页。

禁用RDP服务端口相关的安全组设置。

删除所有允许访问RDP端口(默认为

3389)的入方向规则,或将其授权策略修改为拒绝。重要建议在修改前记录原有安全组设置,以便后续恢复。

步骤二:通过VNC登录以解锁帐户

使用VNC成功登录一次实例,会自动解除帐户的锁定状态。

在目标实例详情页中,单击,选择通过VNC远程连接中的立即登录。

登录Windows系统。

进入VNC界面后,单击左上角的,解除系统锁屏。

选择用户帐户(默认为Administrator),并输入实例登录密码后,进入Windows系统。

如果未设置或忘记密码,可在实例详情页的全部操作中 重置实例登录密码。

步骤三:恢复RDP访问

仅允许可信IP进行RDP访问。若本机IP地址不固定,推荐使用Workbench终端或能一键配置安全组的阿里云客户端连接ECS,以避免频繁手动修改安全组规则。

规划可连接实例的主机IP地址或地址段。

在浏览器中访问

https://cip.cc可获取本机公网IP地址,用于后续安全组配置。手动修改安全组规则。

在目标安全组详情页的入方向页签下,单击手动添加,仅允许特定的公网地址或地址段通过RDP服务连接实例。

授权策略

优先级

协议类型

访问目的(本实例)

访问来源

允许

1

自定义TCP

RDP (3389)

默认端口为3389。若已修改,请根据实际情况调整。

配置为规划的公网地址或地址段。

重要严禁设置为

0.0.0.0/0。完全开放RDP端口会使实例暴露于互联网,极易遭受暴力破解攻击,可能导致帐户反复被锁定。

步骤四:(验证)使用RDP客户端连接实例

使用远程桌面客户端连接实例,确认可以正常登录。