本文中含有需要您注意的重要提示信息,忽略该信息可能对您的业务造成影响,请务必仔细阅读。

当您的域名因被恶意攻击或流量被恶意盗刷,产生了突发高带宽或者大流量消耗,导致产生高于日常金额且无法进行免除/退款的高额账单。为尽量避免此类风险,您可以通过访问控制、WAF防护等方式对异常攻击进行拦截。

背景

近年来随着互联网行业的飞速发展,互联网流量盗刷的安全事件呈现逐渐上升的趋势。由于边缘安全加速 ESA业务本身是为了提升用户体验、加速资源访问效率的一种解决方案,其计费逻辑是根据客户资源下载流量进行计费,即下载量和客户侧付费金额正相关,此时攻击者的恶意攻击便会带来意外的高额费用。

预防措施

设置用量封顶策略

用量封顶意在帮助您面对非预期的大流量产生时,根据您设置的行为操作站点资源,避免出现大额后付账单。使用该功能可能影响服务连续性,请谨慎评估后使用。

在ESA控制台,选择站点管理,在站点列单击目标站点。

在左侧导航栏,选择用量封顶。

在用量封顶页面,单击创建规则,填写规则名称,设置匹配规则和统计周期。

每5分钟:统计周期为5分钟的时间窗口。

每小时:统计周期为1小时的时间窗口。

每天:统计周期为自然日(当日0点到24点)。

每月:统计周期为自然月(当月1日至月末最后一天)。

最后选择执行动作,单击确定。

停用站点:规则创建并在生效时,当流量到达设置的阈值,会触发停用站点的动作;停用后,站点状态为下线状态,加速、安全、计算服务均不可用,会对您的线上业务造成影响,请谨慎使用;建议您适当提高流量阈值,保证站点正常运行。

删除DNS记录:流量到达阈值后,若您不愿将整个站点下线,您可以选择将站点下某子记录删除。

警告删除子记录是不可逆行为,系统无法自动恢复子记录,删除后您需要手动重新添加该记录及其配置,请谨慎使用该功能!

开启实时日志推送

实时日志投递通过将 ESA 节点的访问日志即时传输至分析系统,能够快速识别盗链、突发流量和非法访问等异常行为,精准定位盗刷来源(如高频 IP、空 Referer),并结合拦截规则(如封禁、限速)及时阻断攻击,显著降低带宽消耗和安全风险,建议开启实时日志功能。日志类型记录的请求范围:

日志类型 | 日志采集维度 | 记录内容 | 适用场景 |

边缘函数日志 | 账号维度 | 记录当前账号下调用ESA边缘函数产生的请求信息。 | 业务分析与优化 |

边缘容器日志 | 记录当前账号下边缘容器产生的业务日志。 |

| |

访问及回源日志 | 站点维度 | 记录用户对通过ESA加速的网站或者服务进行访问时产生的详细请求信息以及ESA节点回源进行访问时产生的详细信息。 |

|

安全防护日志 | 记录通过ESA网络应用防火墙(WAF)检测到并进行了拦截处理的所有恶意请求的详细信息。 |

| |

四层代理日志 | 记录通过ESA传输层加速功能来传输内容的详细信息。 |

| |

DNS日志 | 记录通过ESA加速的DNS域名解析的详细请求信息。 |

|

盗刷场景

盗刷场景通常涉及多种恶意请求,以下是一些常见的恶意攻击方式以及应对措施:

攻击类型 | 攻击原理 | 攻击特征 | 应对措施 |

伪造User-Agent攻击 | 攻击者通过伪造 | 伪造的

| 配置 |

伪造Referer攻击 | 攻击者在请求头中伪造 |

| 配置Referer白名单——允许合法的 |

频繁请求同一资源 | 攻击者在短时间内频繁请求同一资源(如API接口),导致服务器负载过高、资源消耗和费用增加。 | 高频次请求来自同一个或同几个IP。 |

|

恶意爬虫和抓取 | 攻击者利用恶意爬虫工具大量抓取网站内容。 | 针对同一个资源进行高频请求、请求访问的特征以固定规律等。 | 通过ESA的Bot防护功能,检测并拦截异常请求和恶意爬虫。可以通过分析请求特征(如频次、请求模式等)来自动识别和阻止恶意行为。 |

异常排查

ESA为您提供了日志收集以及分析功能,您可以通过流量分析、离线日志等方式,对突发流量的时段的数据进行分析并根据异常类型来选择采取的防护策略。

流量分析

流量分析的数据来源于ESA处理的访问日志,这些日志记录了每一个经过ESA节点的请求信息,包括但不限于客户端IP、请求时间、请求类型、响应状态等。通过对这些日志的汇总与分析,ESA能够提供精准的流量统计与分析报告。

查看与下载报表

在ESA控制台,选择站点管理,在站点列单击目标站点。

在左侧导航栏,选择。

在流量分析页面,查看流量统计和分析,也可以点击

图标打印页面报告或点击

图标打印页面报告或点击 图标将数据以CSV格式下载保存到本地。您可以通过筛选器来进行筛选,时间选择自定义时间范围,选择日期时间为疑似盗刷的时间段。

图标将数据以CSV格式下载保存到本地。您可以通过筛选器来进行筛选,时间选择自定义时间范围,选择日期时间为疑似盗刷的时间段。

在流量分析页面,您可以看到总流量及ESA响应流量的折线图,为您提供直观的流量可视化,帮助您更好的分析历史流量趋势。

总流量:经由ESA向客户端传输的全部流量。

总请求数:ESA接收到来自客户端的全部请求数。

页面浏览量:内容类型为HTML的成功HTTP响应数量。

指标变化百分比:各数据指标的百分比变化值均为环比值,即当前时间范围与前一个相同时间范围的数据环比。如果前一个相同时间范围没有数据,则不展示环比变化率。

例如:如果您选择的是过去30天时间段,请求数环比增长2.03%,表示过去30天内ESA服务器收到的请求次数比过去60天到过去30天这30天内增加了2.03%。

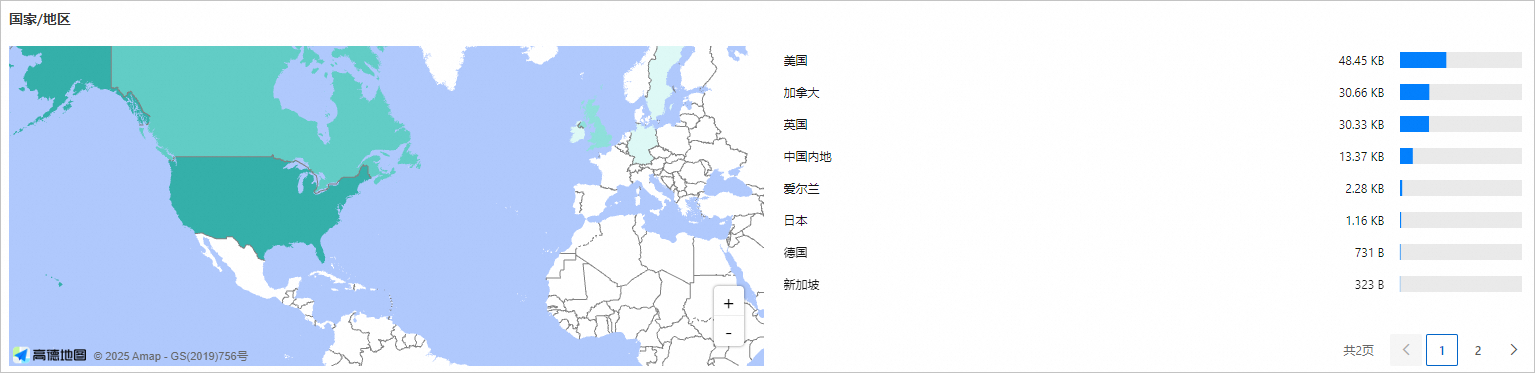

您可以利用这一模块深入了解流量的地理分布详情,查看异常流量区域。

流量分析功能为您提供多个维度的流量与用户行为分析。这些模块共同为您提供全面的流量概况与用户行为洞察,您可以通过选择相应的时间范围,查看这些维度的详细数据与可视化展示。

说明流量分析默认为您展示前Top5的数据,您可以点击更多查看更多信息。

离线日志分析

为全面挖掘盗刷请求的潜在特征,需对告警时段的离线日志进行深度解析。通过多字段交叉分析,可基于源 IP、URL 路径、请求参数、User-Agent、Referer 来源等维度构建盗刷行为特征画像,为后续精准制定应对策略提供数据支撑。

下载离线日志。

上传日志文件至本地Linux系统服务器。

登录本地Linux系统服务器,统计文件中的行数,即请求总次数。

wc -l [$Log_Txt]按小时统计访问量。

awk -F' ' '{print \$4}' [$Log_Txt] | sed 's/^\[\(.*\/.*\/.*\):\(.*\):.*$/\1 \2:00/' | sort | uniq -c | sort -nr | head -n 10统计出来请求总数,确认请求量异常。

重要以下配置需要参考业务的真实请求,谨慎操作,以免影响您正常用户。

执行如下命令,查询访问量前十的IP。

cat [$Log_Txt] | awk '{print $3}' |sort|uniq -c|sort -nr |head -10限制可疑IP访问,IP访问规则。

执行如下命令,查询访问量前十的User-Agent。

grep -o '"Mozilla[^"]*' [$Log_Txt] | cut -d'"' -f2 | sed 's/ ANCHASHI-SCAN[^)]*)//g' | sort | uniq -c | sort -nr | head -n 10过滤可疑User-Agent,自定义规则。

执行如上命令,查询访问量前十的路径。

grep -oP '"https?://[^"]+"' [$Log_Txt] | sort | uniq -c | sort -nr | head -n 10

针对性措施

您可以根据攻击源的特征类型来选择合适的应对措施。在进行异常分析时,有可能会匹配到多种攻击特征,您可以同时配置多种防护策略实现全方位的防护。

防护案例

游戏类用户安装包盗刷

背景

游戏客户A在两年前推出某款游戏B,该游戏在推出两年内均保持稳定运行。ESA近期出现高额的账单。

异常识别

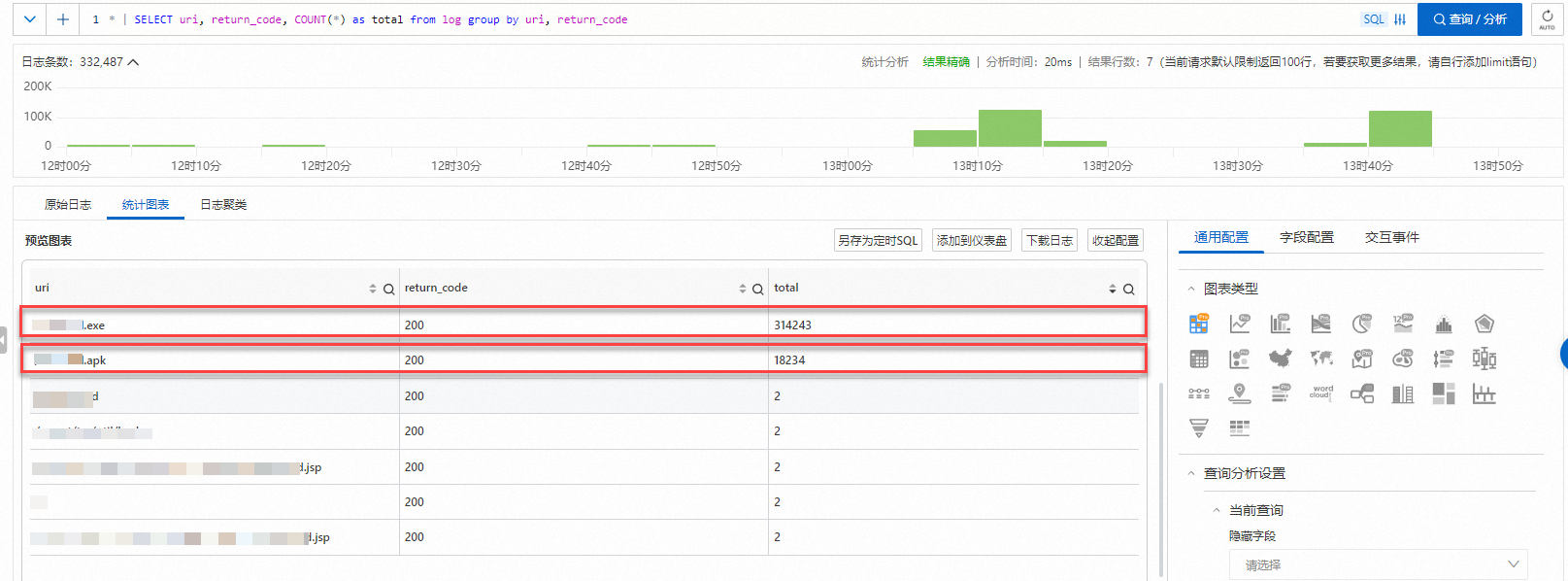

通过实时日志投递任务进行流量监控和日志分析,发现多次出现高频次下载安装包请求。在1小时内的PC端下载量高达31万次,1小时内的安卓端下载量高达1.8万次。

开启实时日志,并成功投递日志后,根据日志投递条数产生计费。

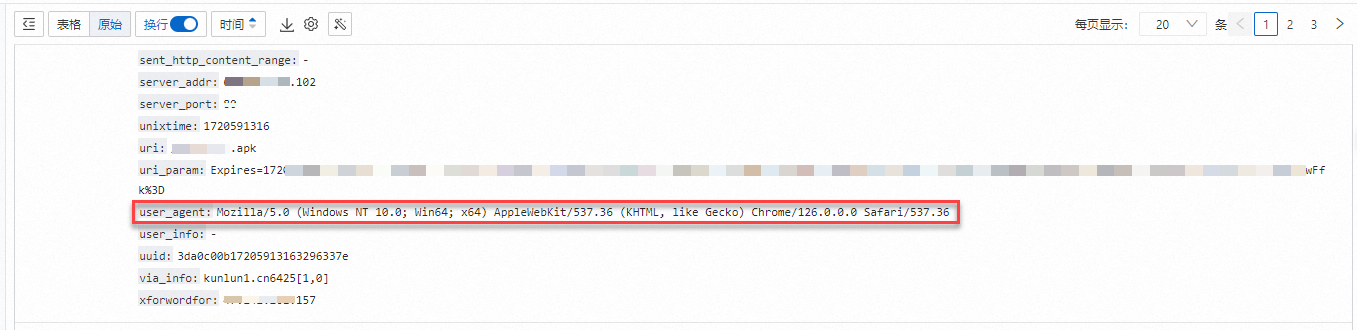

分析下载安卓端请求包时,在请求中可以发现异常请求中User-Agent非安卓端信息而是典型的PC端信息。

从一般用户现阶段的访问习惯来看,通过手机直接下载apk包的用户占绝大多数,目前很少有用户使用PC下载然后再通过USB方式传输到手机上进行安装。因此从User-Agent可以基本判定相关的下载信息是由攻击者产生的。

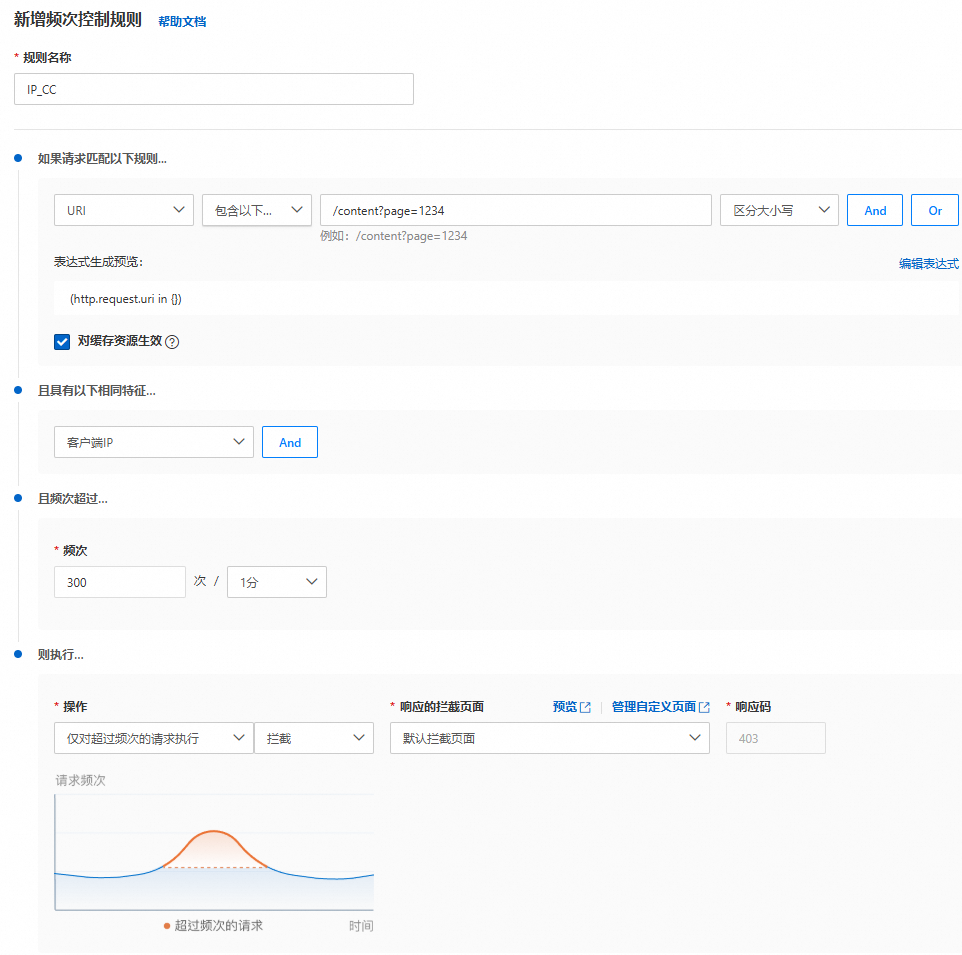

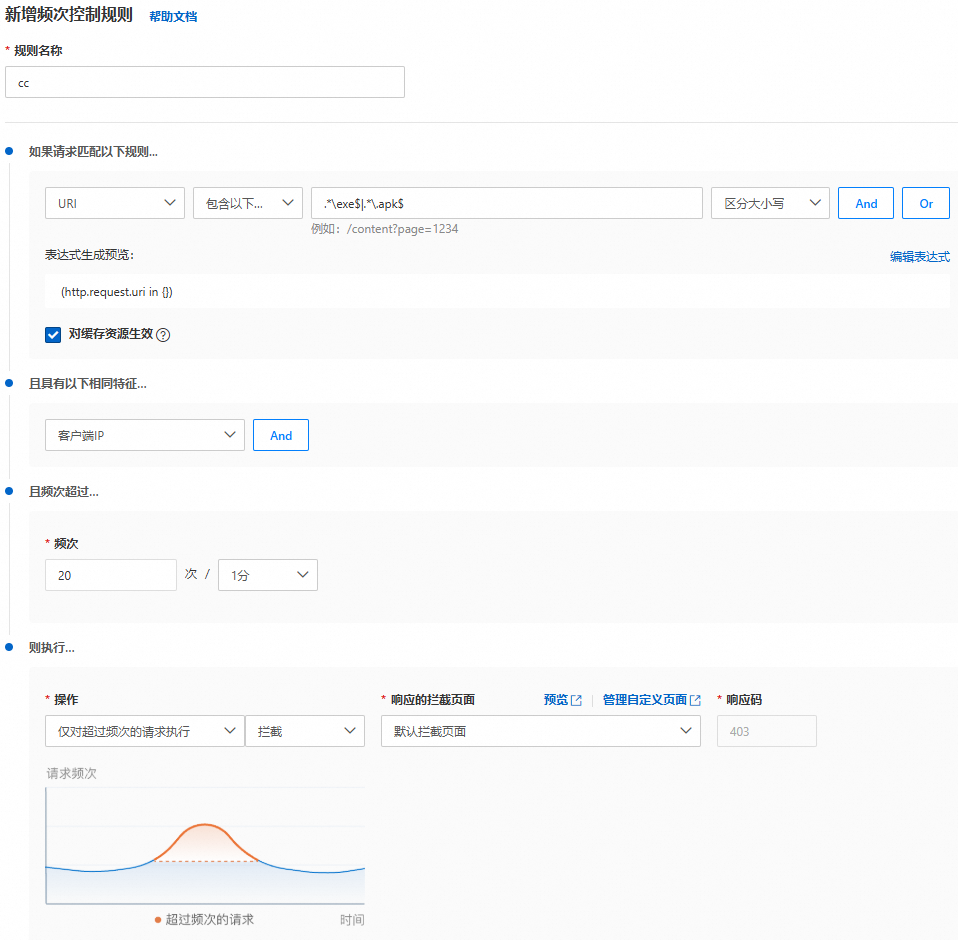

从频率和请求的资源来分析,单IP每分钟300多次访问(APK包),每分钟5100多次(exe包)业务明显异常。

解决措施

主要可以通过访问控制方式来识别用户身份以及对资源下载频率做防护。

网站资源被盗用

背景

电商客户A网站保持稳定运行,近期发现网站图片内容被其他的网站在短时间内高频次请求盗用。

异常识别

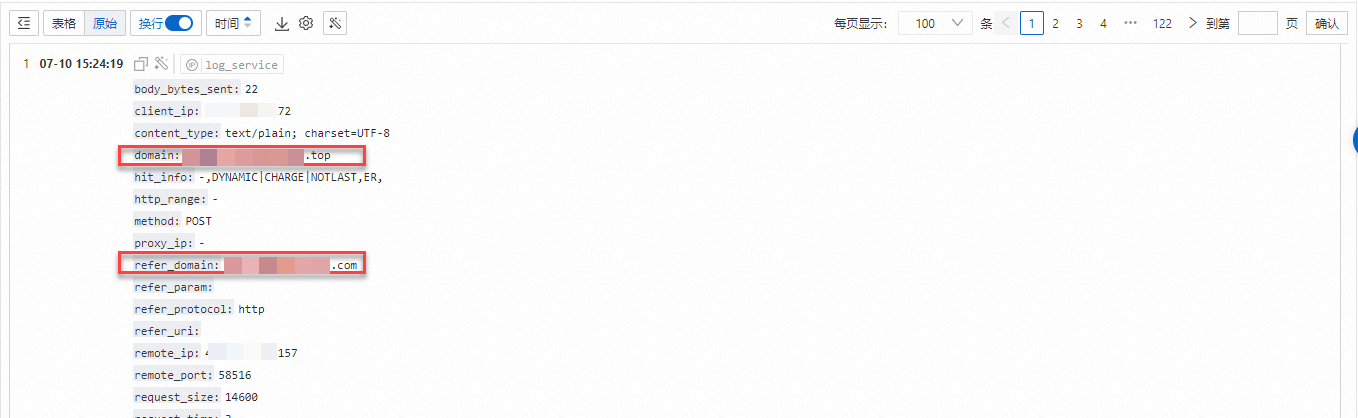

通过实时日志投递任务进行流量监控和日志分析,发现日志中存在伪造Referer信息。

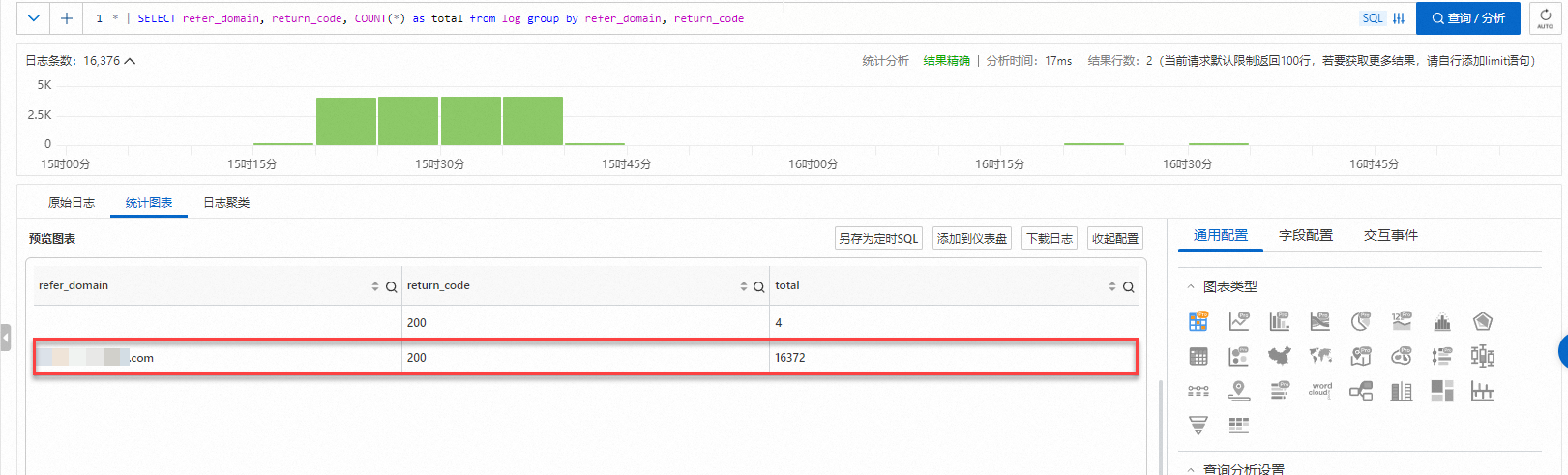

使用SQL查询refer_domain,在十几分钟内访问了1万多次。

从refer_domain判断,refer_domain和domain不一致,应该是盗取资源。同时通过SQL查看访问量,判定为不仅仅是盗取资源还是恶意攻击。

解决措施

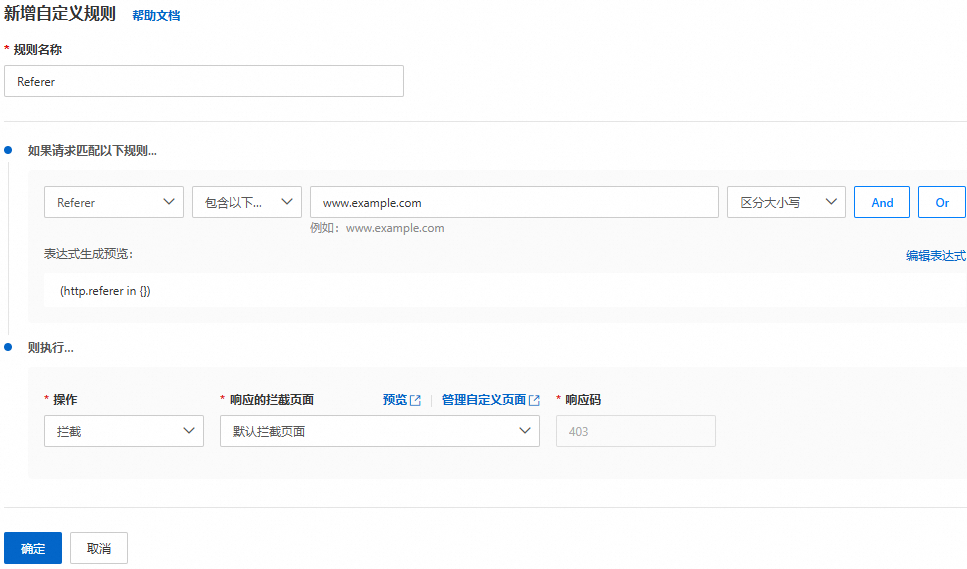

使用自定义规则拦截domain和refer_domain不一致的请求。