ESA的安全防护提供了智能限频、安全分析、规则模板、自定义规则等多种防护策略。帮助您快速选择并搭建适合自身业务场景的防护策略,保护您的网站。

四种策略

为了保护您的网站和应用免受各类Web攻击,我们为您设计了四种防护策略,部署难度由浅入深。本文将帮助您根据自身的业务场景和技术背景,快速选择并配置最适合您的WAF防护方案。

策略名称 | 适用场景 | 上手难度 | 核心优势 |

智能限频 | 个人开发者、新上线的小型网站 | ★☆☆☆ (极低) | 一键开启AI自动防护,零配置成本 |

通过安全分析创建规则 | 网站已稳定运行,希望主动发现并处置潜在威胁 | ★★☆☆ (较低) | 数据驱动,精准定位异常流量,快速响应 |

通过模板创建规则 | 遭遇常见攻击,或有明确的通用防护需求 | ★★★☆ (中等) | 官方模板覆盖常见场景,高效部署 |

自定义创建规则 | 有复杂或独特的安全需求,需精细化控制 | ★★★★ (较高) | 灵活满足任何复杂场景的防护需求 |

策略一:一键开启,智能限频

这是最简单、最快捷的防护方式,特别适合安全入门用户。

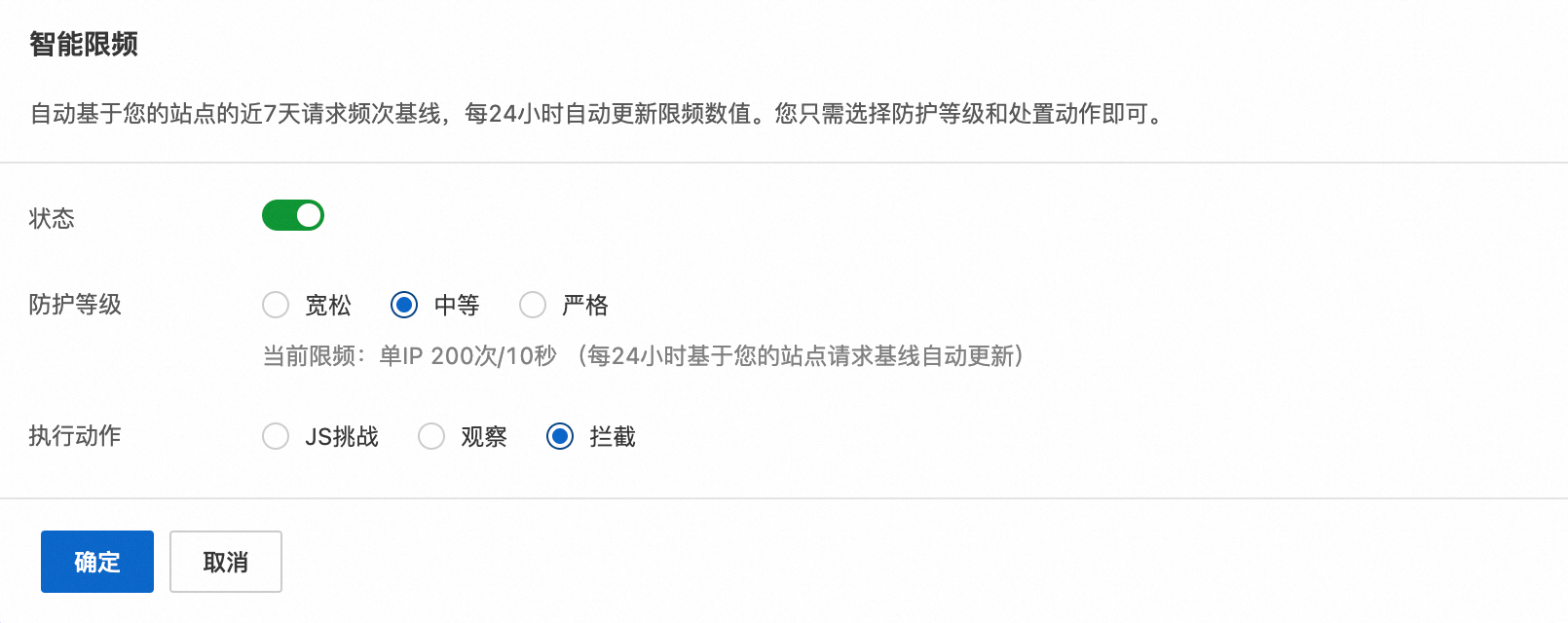

开启智能限频是结合了ESA AI引擎的自动化频次控制功能。您只需开启功能并选择一个防护等级,系统就会根据您站点过去7天的访问数据,智能地学习并设定一个合理的访问频率上限,自动拦截超出正常范围的恶意请求,无需手动设置阈值。有效防护初级的CC攻击(即通过大量请求耗尽服务器资源的攻击)和恶意的网络爬虫,保障您业务的基本流畅性。

适用场景

个人开发者或初创企业:网站刚上线,访问量不大,希望以最低的配置成本获得基础的CC攻击防护。

安全新手:对WAF配置不熟悉,希望有一个“一键搞定”的解决方案。

注意事项

生效时间:开启后约10秒钟生效。

拦截周期:触发限频的IP地址将被持续拦截约24小时。

误拦处理:如果发现有正常用户的IP被误拦截,您可以在 WAF防护 > 白名单规则 中,将被拦截的IP加入白名单以放行。

配置步骤

策略二:基于安全分析,快速响应

当您的网站有了一定的访问量,您可能希望更主动地了解流量情况并应对潜在威胁。

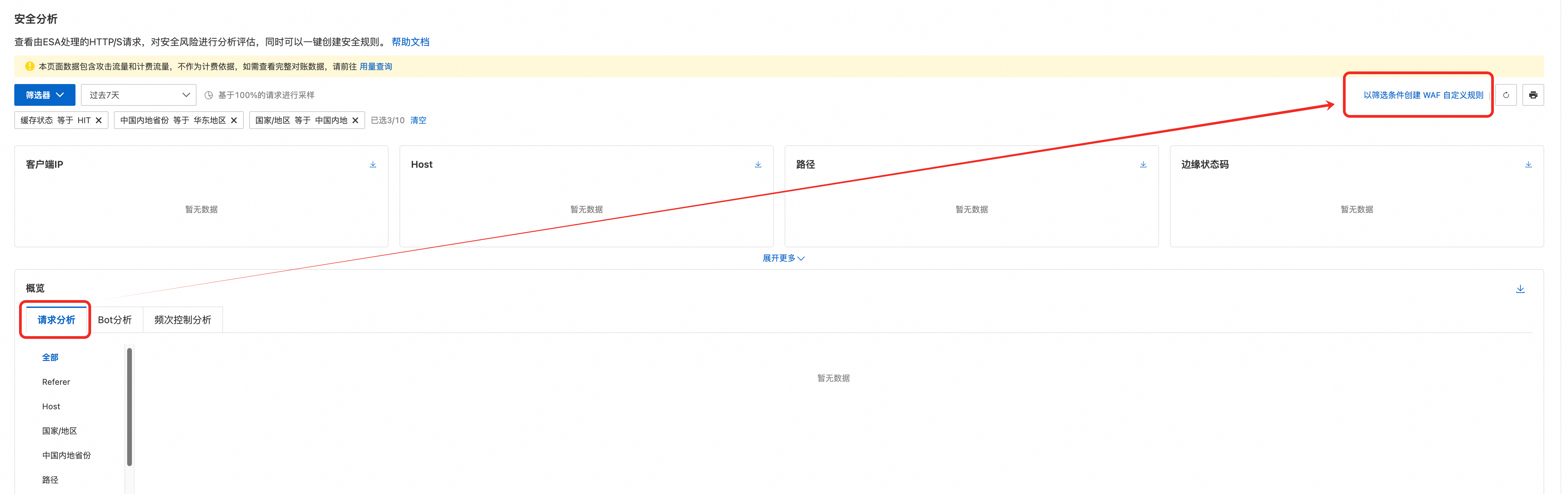

ESA提供了强大的安全分析和事件分析看板。您可以在这里看到所有请求的详细信息(如IP、访问路径、User Agent等)。当您通过筛选和分析发现异常流量时,可以一键创建WAF规则,将其拦截。能够精准定位并快速封禁特定的恶意攻击源,例如:

封禁某个持续发起恶意请求的IP地址。

拦截某个伪装成浏览器的恶意爬虫程序(通过其独特的User Agent)。

适用场景

成长中的网站:网站流量逐渐增大,需要对访问情况进行监控,提前发现异常请求。

主动安全运维:您希望在攻击发生前就发现可疑行为(如某个IP在短时间内疯狂扫描您的网站目录),并将其扼杀在摇篮里。

注意事项

数据延迟:安全分析和事件分析的数据存在约5分钟的延迟。

操作步骤

策略三:使用规则模板,精准防护

当您面临常见的、已知的攻击类型时,使用模板是最高效的解决方案。

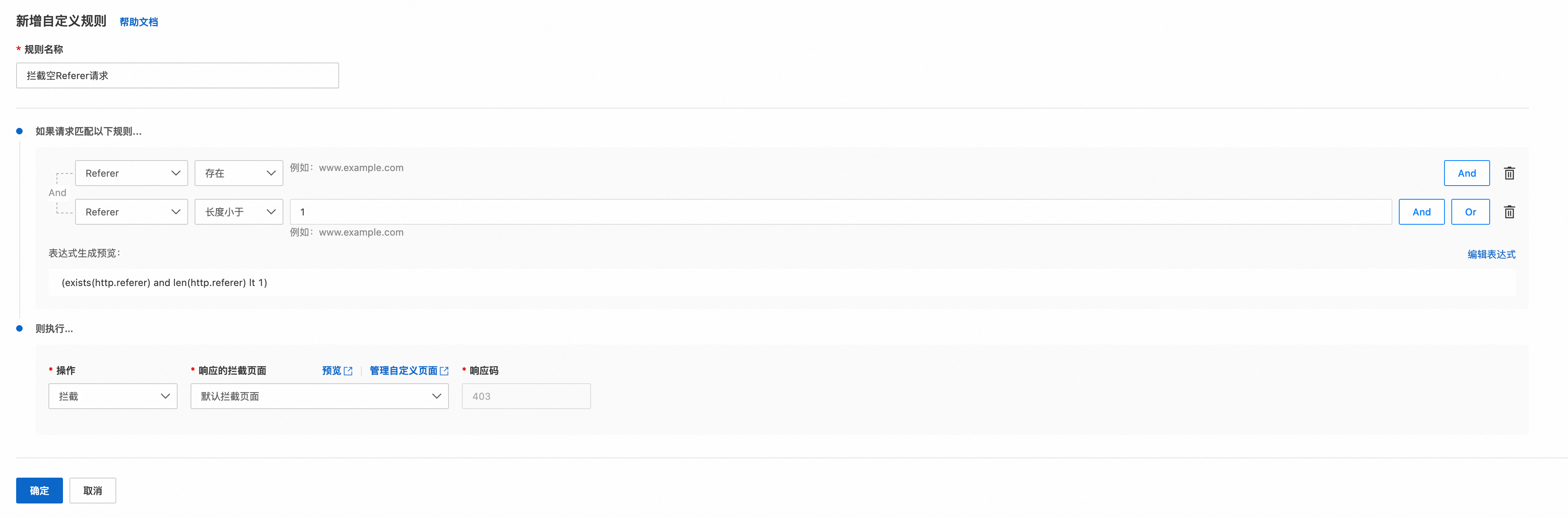

我们基于海量的攻防经验,为您预制了多种常见的安全策略模板,如“禁止空Referer访问”、“防范网站后台爆破”、“放行特定IP”等。您只需选择合适的模板,填写少量必要信息(如您的网站后台登录地址),即可快速生成防护规则,部署针对性的防护策略,有效应对各类已知的Web攻击手法,加固您的网站。

适用场景

遭遇常见攻击:您的网站正在被黑客进行密码爆破、SQL注入等常见攻击。

有明确防护目标:您清楚地知道需要实现哪种防护,例如“我只想让搜索引擎的爬虫访问我的网站”。

注意事项

使用模板前,请仔细阅读模板的说明,确保您理解该模板的作用和需要填写的参数,以免配置错误影响正常业务。

操作步骤

策略四:配置规则,灵活掌控

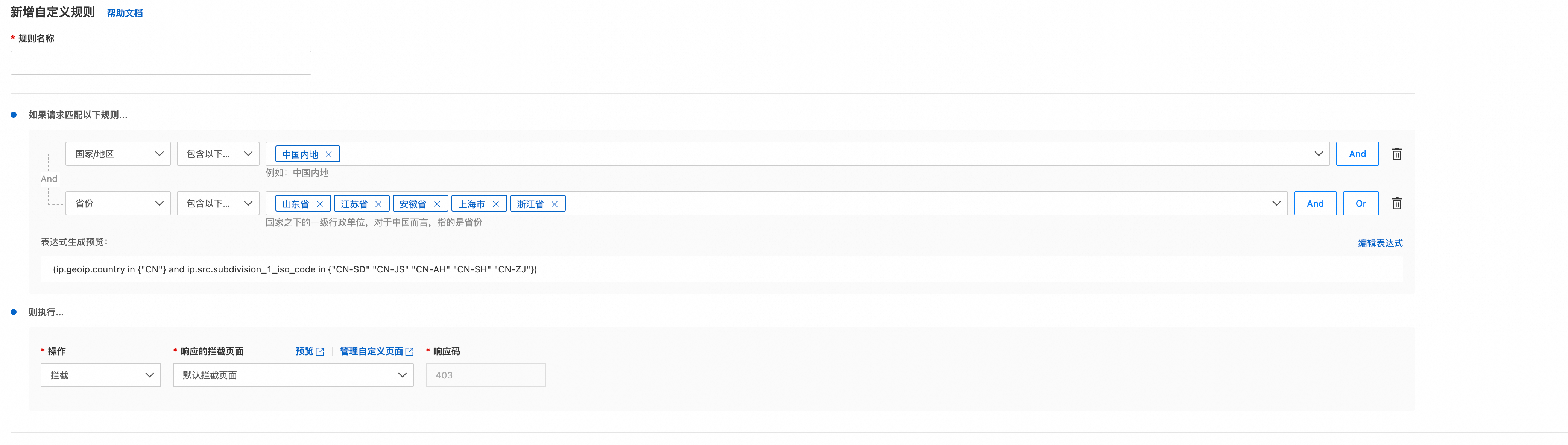

当以上三种方式都无法满足您复杂、独特的安全需求时,您此时可以使用WAF的配置规则来配置个性化的防护策略。

这些规则允许您像搭积木一样,自由组合各种请求特征(如IP、URL、Header、Cookie、Body等)作为匹配条件,并定义相应的处置动作(如拦截、观察、放行)。ESA支持IP访问规则、白名单、扫描防护、托管规则、自定义规则和频次控制规则等多种类型。能解决所有标准策略无法覆盖的、高度定制化的安全需求,实现对网站访问流量的终极控制。

适用场景

高级安全运维:您是经验丰富的安全工程师,需要构建精细化的、多重条件的防护逻辑。

特殊业务场景:您的应用有独特的业务逻辑,需要防护策略与其紧密结合。例如,只允许携带特定Cookie的用户访问某个API。

应对复杂攻击:面对高级的、持续性的攻击(APT),攻击者不断变换手法,需要您制定灵活多变的防护策略。