Kibana是阿里云Elasticsearch(ES)的核心组件之一,能够让用户通过直观的图形化方式探索、分析和展示存储在 ES 中的数据。Kibana已内置在ES控制台中,成功登录Kibana后,表示集群连接成功,即可进行数据探索。

通过公网地址登录Kibana(适用于V3部署架构)

通过公网地址登录Kibana,需要配置或获取以下信息:

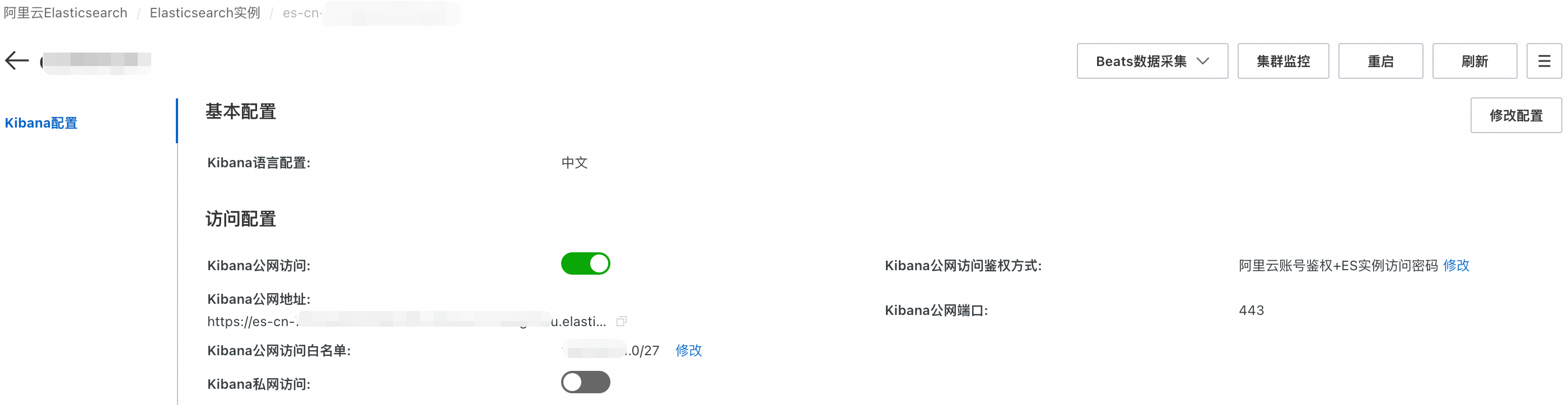

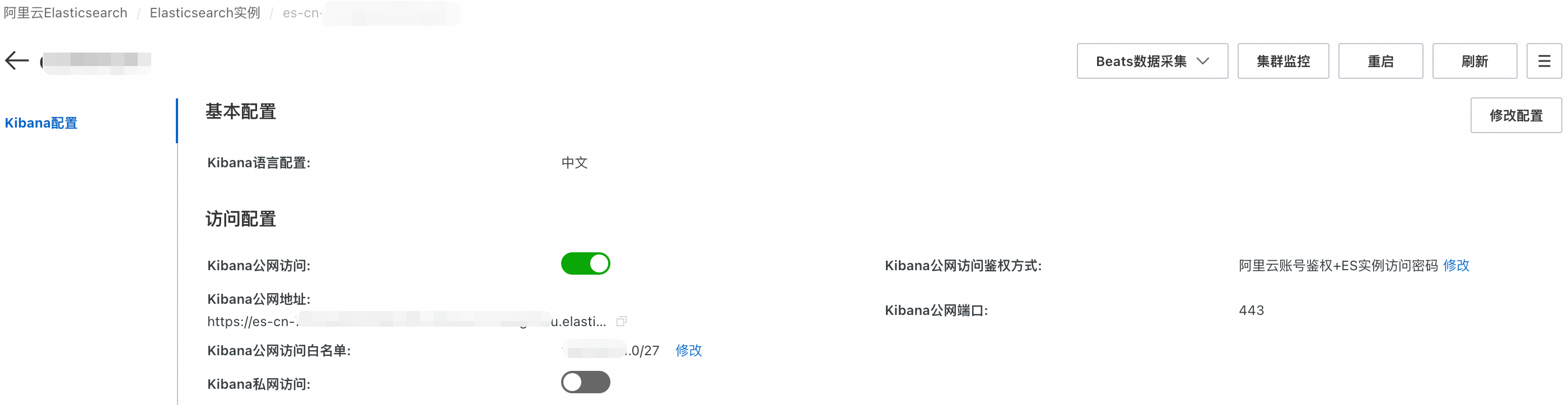

公网地址:Kibana公网地址默认开启,从ES控制台 -> Kibana配置页面获取。

公网访问白名单:公网访问白名单默认禁止所有IP通过公网访问Kibana,需要您将待访问设备的IP地址加入白名单。

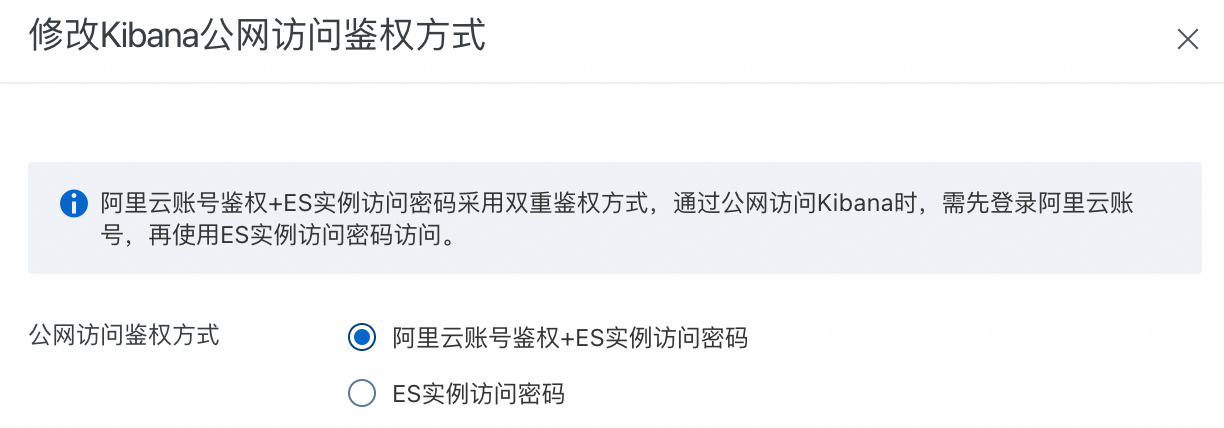

访问鉴权方式:默认通过阿里云账号和ES实例访问密码双重鉴权方式,即先登录阿里云账号,再使用ES实例访问信息(用户名:固定为elastic;用户名对应的密码)进行登录鉴权。

端口号:固定为443。

登录阿里云Elasticsearch控制台,进入目标实例基本信息页面。

在左侧导航栏单击可视化控制,在Kibana区域进入修改配置。

在访问配置模块,修改Kibana公网访问白名单、Kibana公网访问鉴权方式。

获取待访问设备IP

您可以参照以下场景,获取待访问设备的IP地址。

场景

需获取的IP地址

获取方式

在本地设备中通过公网地址访问Kibana。

本地设备公网IP。

说明如果您的本地设备处在家庭网络或公司局域网中,需要添加局域网的公网出口IP地址。

通过

curl ipinfo.io/ip查询本地设备公网IP。在ECS实例中通过公网地址访问Kibana。

当ECS与ES在不同专有网络中时,可通过ECS公网地址访问Kibana,此时需获取ECS的公网IP并添加到ES公网白名单中。

登录ECS控制台,在实例列表查看实例的公网IP地址。

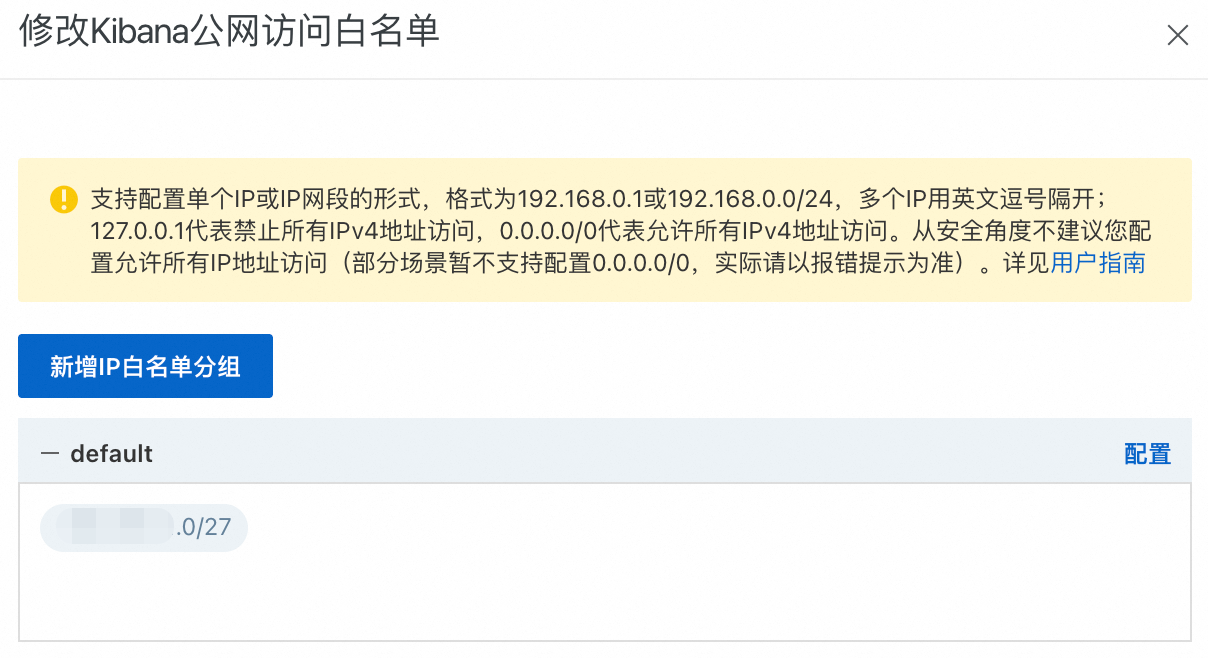

添加公网白名单

找到Kibana公网访问白名单,单击修改。

单击default分组右侧的配置,在弹出的对话框中添加IP白名单。,在弹出的对话框中添加IP白名单。

如有需要,也可以单击新增IP白名单分组,自定义分组名称。

分组仅用于IP地址管理,不会影响实际访问权限。

配置类别

格式和示例值

重要注意事项

IPv4地址格式

单个IP:

192.168.0.1网段:

192.168.0.0/24,建议将零散的IP合并为IP段

单个集群最多可配置300个IP或者IP网段,多个IP或者IP网段之间用英文逗号隔开,且逗号前后不能有空格。

公网默认地址:

127.0.0.1,表示禁止所有IPv4地址访问。0.0.0.0/0:允许所有IPv4访问。重要强烈建议不要配置

0.0.0.0/0,存在高危风险。部分集群和地域不支持

0.0.0.0/0,请以界面或者报错提示为准。

配置完成后,单击确认。

配置公网登录鉴权方式

默认通过阿里云账号+ES实例访问密码双重鉴权方式,即先登录阿里云账号,再使用ES实例访问信息(用户名:固定为elastic;用户名对应的密码)进行登录鉴权。

重要支持修改为仅通过ES实例访问密码(用户名:固定为elastic;用户名对应的密码)进行访问,此种方式降低集群安全性,不推荐使用。

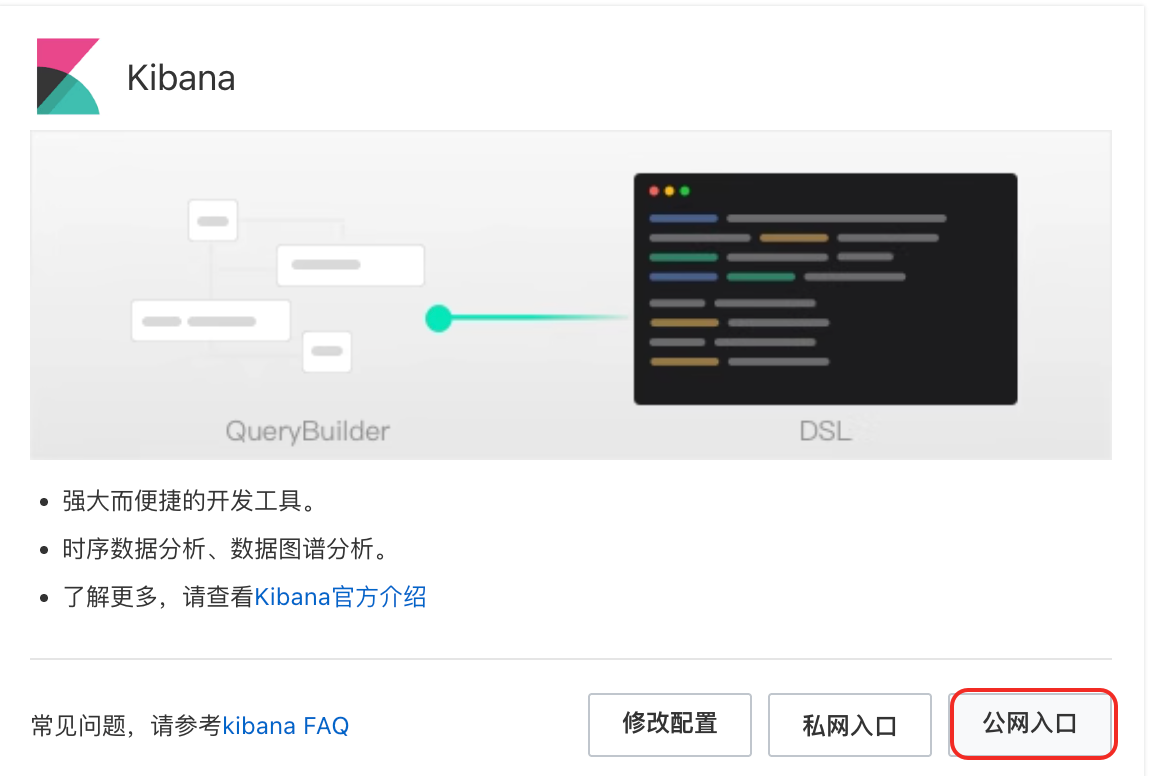

单击公网入口,在Kibana登录页面,输入用户名和密码,成功登录即可进入Kibana控制台进行ES数据探索。

用户名:固定为elastic。

支持通过Kibana中的插件Elasticsearch X-Pack创建角色实现用户权限精细化管理。

密码:创建ES集群时设置的密码,如遗忘可重置密码。

通过私网地址登录Kibana(适用于V3部署架构)

通过私网地址登录Kibana,需要配置或获取以下信息:

私网地址:默认关闭,需要通过阿里云私网连接PrivateLink帮助您在专有网络VPC中通过私网地址访问Kibana,需要为Kibana关联一个独立的终端节点,PrivateLink终端节点产生的费用由阿里云ES承担。

重要Kibana节点规格为2核4G及以上配置时,可开启私网地址。

私网访问鉴权方式:默认通过阿里云账号和ES实例访问密码双重鉴权方式,即先登录阿里云账号,再使用ES实例访问信息(用户名:固定为elastic;用户名对应的密码)进行登录鉴权。

端口号:固定为5601。

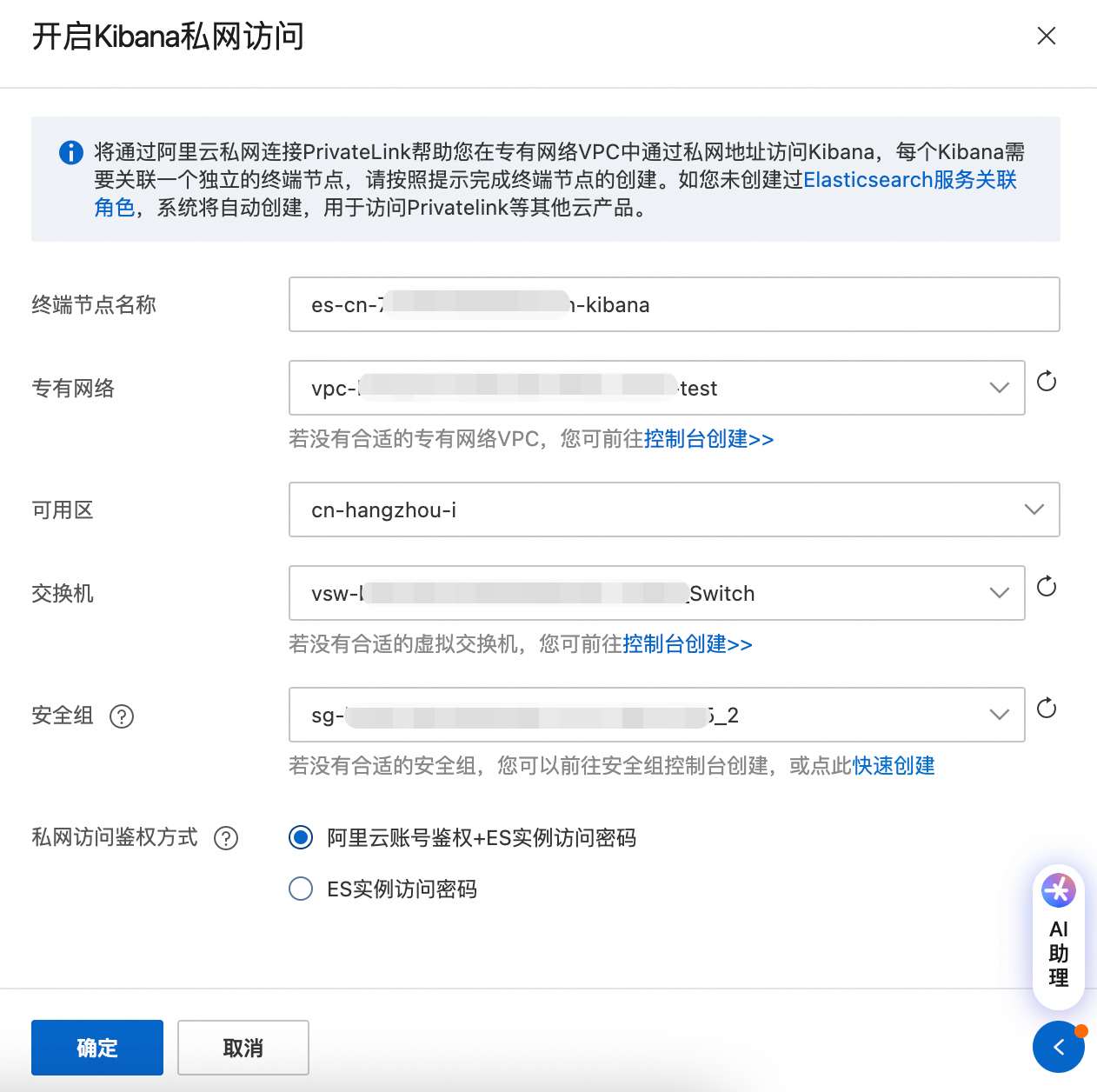

配置私网登录地址

在访问配置页面,打开Kibana私网访问开关。

按照页面提示配置终端节点信息。

参数

描述

终端节点名称

终端节点名称自动生成,支持修改。

专有网络

与ES所属专有网络一致,可在实例基本信息页面查看实例的专有网络。

可用区

可在实例的基本信息页面中查看可用区。

交换机

与ES所属交换机一致,可在实例基本信息页面查看实例的虚拟交换机ID。

安全组

通过安全组规则实现私网访问Kibana的网络策略控制,可选择已有安全组或者快速创建安全组。需前往ECS控制台修改安全组规则:

目的端口范围必须包含 Kibana私网端口5601。

访问来源需包含 访问设备的IP地址。

修改私网访问Kibana的安全组时,必须选择与开启时相同类型的安全组:

若初始选择普通安全组,则仅能修改为其他普通安全组。

若初始选择企业级安全组,则仅能修改为企业级安全组。

快速创建安全组:

单击安全组文本框下面的快速创建。

输入安全组名称。

安全组名称自动生成,允许修改。

输入授权IP地址。

IP地址为待授权设备的私网IP地址。例如通过ECS私网访问Kibana服务,需要输入ECS实例的私网IP地址。登录ECS控制台,在实例列表查看实例的私网IP地址。

私网访问鉴权方式

默认通过阿里云账号+ES实例访问密码双重鉴权方式,即需先登录阿里云账号,再使用ES实例访问信息(用户名:固定为elastic;用户名对应的密码)进行访问。

重要支持修改为仅通过ES实例访问密码(用户名:固定为elastic;用户名对应的密码)进行访问,此种方式降低集群安全性,不推荐使用。

确认后,需等待一段时间,终端节点连接状态为已连接时,表示Kibana私网访问地址配置成功。

终端节点创建后仅支持修改终端节点名称,查询和管理安全组,请前往ECS控制台修改。

关闭Kibana私网访问后,终端节点资源将自动释放。若再次开启Kibana私网访问,需重新创建终端节点资源,但Kibana访问地址不会发生变化。

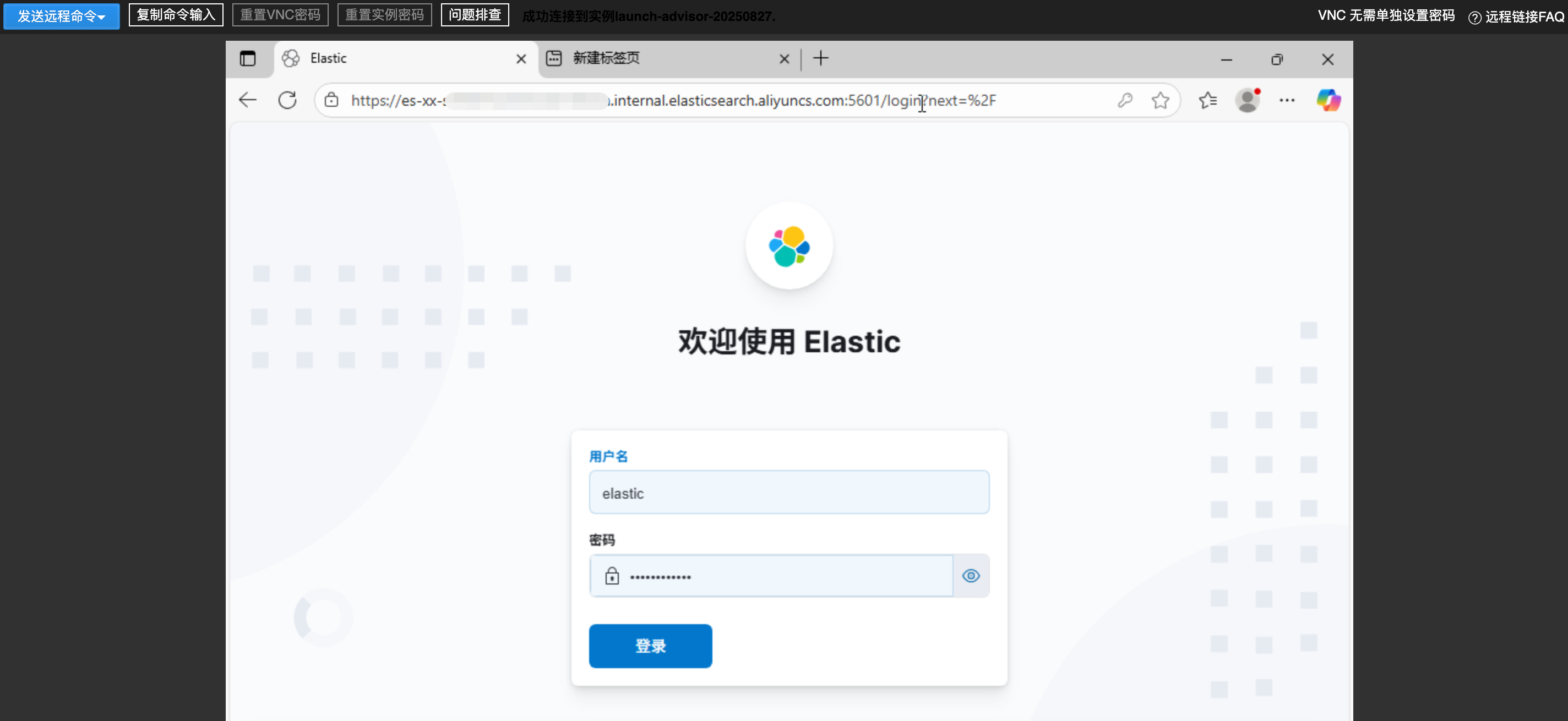

连接示例

以下示例为使用VNC远程连接ECS(操作系统为Windows),然后通过Kibana私网地址连接Kibana。

输入用户名和密码,单击登录:

用户名:固定为elastic。

支持通过Kibana中的插件Elasticsearch X-Pack创建角色实现用户权限精细化管理。

密码:创建ES集群时设置的密码,如已遗忘可重置密码。

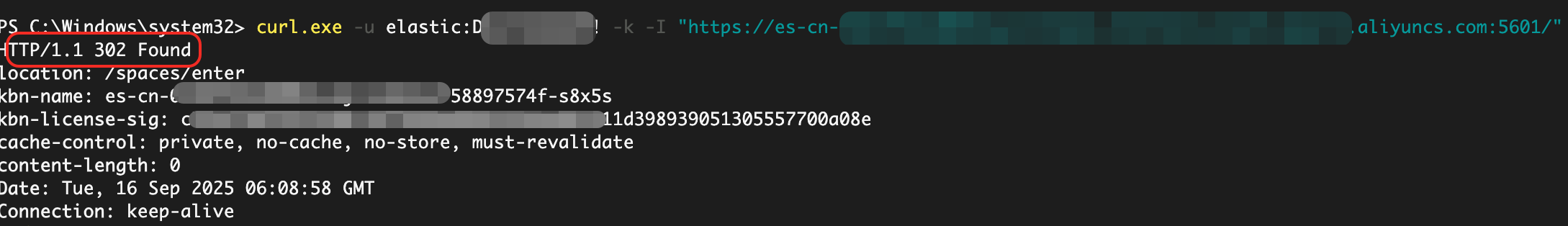

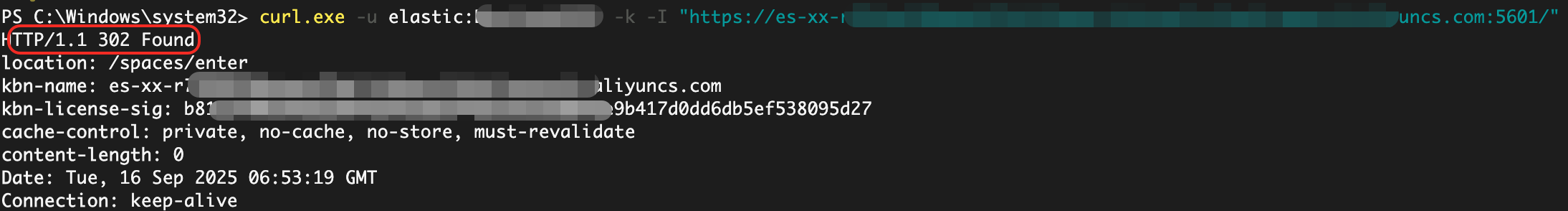

以下示例为使用Workbench远程连接ECS,然后执行以下命令通过Kibana私网地址连接Kibana:

curl.exe -u elastic:passdord! -k -I "https://es-cn-xxxxxxxxxxxxxxxxx-kibana.internal.elasticsearch.aliyuncs.com:5601/"连接成功返回以下信息:

通过公网地址登录Kibana(适用于V2部署架构)

通过公网地址登录Kibana,需要配置或获取以下信息:

公网地址:Kibana公网地址默认开启,从ES控制台 -> Kibana配置页面获取。

公网访问白名单:公网访问白名单默认禁止所有IP通过公网访问Kibana,需要您将待访问设备的IP地址加入白名单。

访问鉴权方式:通过ES用户名和密码进行登录鉴权(用户名:固定为elastic;用户名对应的密码)。

端口号:固定为5601。

登录阿里云Elasticsearch控制台,进入目标实例基本信息页面。

在左侧导航栏单击可视化控制,在Kibana区域单击修改配置。

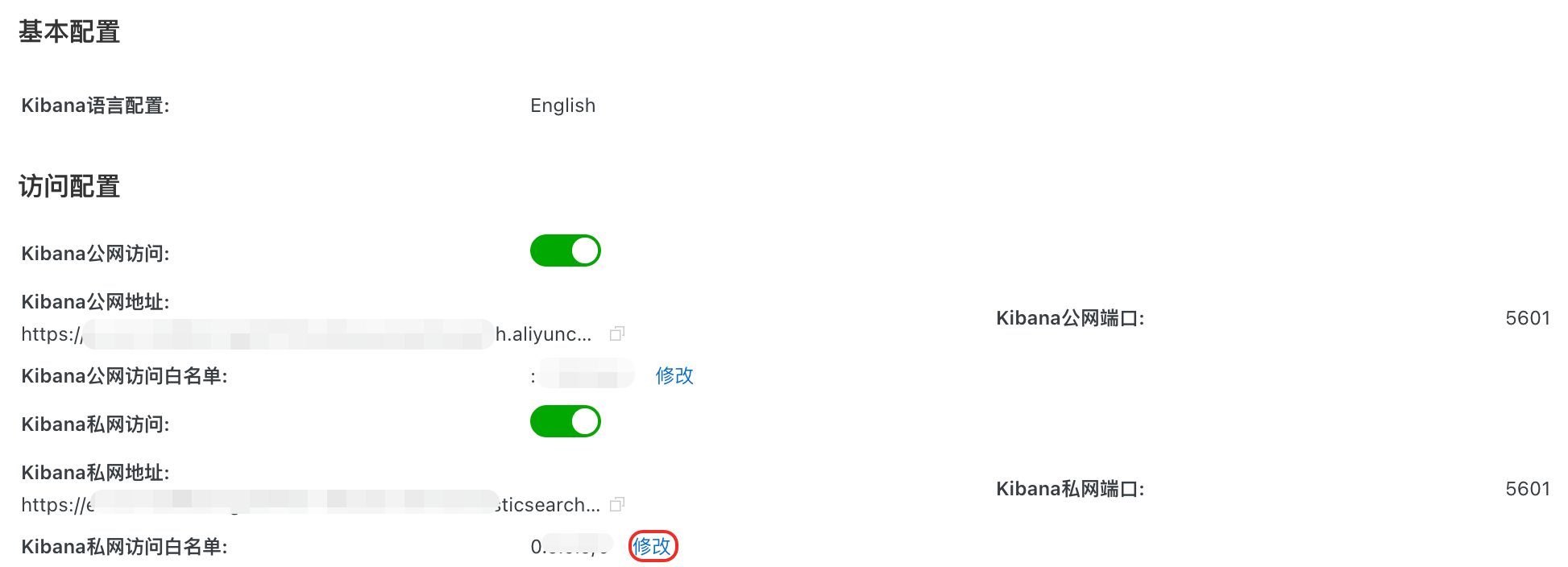

在访问配置模块,修改Kibana公网访问白名单。

获取待访问设备IP

您可以参照以下场景,获取待访问设备的IP地址。

场景

需获取的IP地址

获取方式

在本地设备中通过公网地址访问Kibana。

本地设备公网IP。

说明如果您的本地设备处在家庭网络或公司局域网中,需要添加局域网的公网出口IP地址。

通过

curl ipinfo.io/ip查询本地设备公网IP。在ECS实例中通过公网地址访问Kibana。

当ECS与ES在不同专有网络中时,可通过ECS公网地址访问Kibana,此时需获取ECS的公网IP并添加到ES公网白名单中。

登录ECS控制台,在实例列表查看实例的公网IP地址。

添加公网白名单

找到Kibana私网访问白名单,单击修改。

单击default分组右侧的配置,在弹出的对话框中添加IP白名单。

如有需要,也可以单击新增IP白名单分组,自定义分组名称。

分组仅用于IP地址管理,不会影响实际访问权限。

配置类别

格式和示例值

重要注意事项

IPv4地址格式

单个IP:

192.168.0.1网段:

192.168.0.0/24,建议将零散的IP合并为IP段

单个集群最多可配置300个IP或者IP网段,多个IP或者IP网段之间用英文逗号隔开,且逗号前后不能有空格。

公网默认地址:

127.0.0.1,表示禁止所有IPv4地址访问。0.0.0.0/0:允许所有IPv4访问。重要强烈建议不要配置

0.0.0.0/0,存在高危风险。部分集群和地域不支持

0.0.0.0/0,请以界面或者报错提示为准。

IPv6地址格式

(仅杭州地域支持)

单个IP:

2401:XXXX:1000:24::5网段:

2401:XXXX:1000::/48

单个集群最多可配置300个IP或者IP网段,多个IP或者IP网段之间用英文逗号隔开,且逗号前后不能有空格。

::1:禁止所有IPv6地址访问::/0:允许所有IPv6访问重要强烈建议不要配置

::/0,存在高危风险。部分集群版本不支持

::/0,请以控制台界面或者报错提示为准。

配置完成后,单击确认。

单击公网入口,在Kibana登录页面,输入用户名和密码,成功登录即可进入Kibana控制台进行ES数据探索。

用户名:固定为elastic。

支持通过Kibana中的插件Elasticsearch X-Pack创建角色实现用户权限精细化管理。

密码:创建ES集群时设置的密码,如遗忘可重置密码。

通过私网地址登录Kibana(适用于V2部署架构)

通过私网地址登录Kibana,需要配置或获取以下信息:

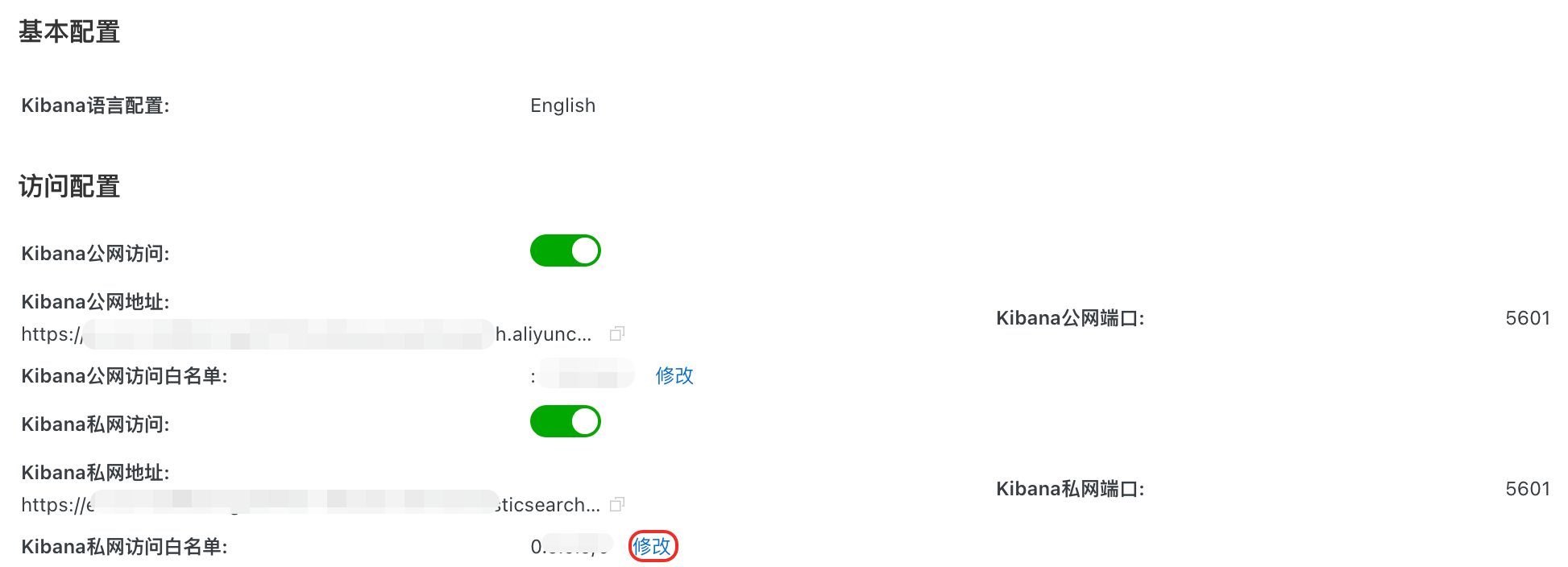

私网地址:默认关闭,从控制台开启。

重要Kibana节点规格为2核4G及以上配置时,可开启私网地址。

私网访问白名单:私网访问白名单默认禁止所有IP通过私网访问Kibana,需要您将待访问设备的IP地址加入白名单。

私网访问鉴权方式:通过ES用户名和密码登录(用户名固定为elastic、用户名对应的密码)。

端口号:固定为5601。

在左侧导航栏单击可视化控制,在Kibana区域进入修改配置。

在访问配置模块,打开Kibana私网访问开关并配置访问白名单。

获取待访问设备IP

您可以参照以下场景,获取待访问设备的IP地址。

场景

需获取的IP地址

获取方式

在ECS实例中通过私网地址访问Kibana。

ECS与ES在同一专有网络中,通过该ECS私网连接ES集群时,需获取ECS的私网IP。

登录ECS控制台,在实例列表查看实例的公网IP地址。

添加私网白名单

找到Kibana私网访问白名单,单击修改。

单击default分组右侧的配置,在弹出的对话框中添加IP白名单。

如有需要,也可以单击新增IP白名单分组,自定义分组名称。

分组仅用于IP地址管理,不会影响实际访问权限。

配置类别

格式和示例值

重要注意事项

IPv4地址格式

单个IP:

192.168.0.1网段:

192.168.0.0/24,建议将零散的IP合并为IP段

单个集群最多可配置300个IP或者IP网段,多个IP或者IP网段之间用英文逗号隔开,且逗号前后不能有空格。

公网默认地址:

127.0.0.1,表示禁止所有IPv4地址访问。0.0.0.0/0:允许所有IPv4访问。重要强烈建议不要配置

0.0.0.0/0,存在高危风险。部分集群和地域不支持

0.0.0.0/0,请以界面或者报错提示为准。

配置完成后,单击确认。

连接示例

以下示例为使用Workbench远程连接ECS,然后执行以下命令通过Kibana私网地址连接Kibana:

curl.exe -u elastic:password! -k -I "https://es-xx-xxxxxxxxxxxxxxxxx-kibana.internal.elasticsearch.aliyuncs.com:5601/"连接成功返回以下信息:

通过Nginx代理访问Kibana(以V3部署架构为例)

通过Nginx代理访问Kibana时,需要配置或获取以下信息:

Kibana连接地址:

私网访问地址以及鉴权方式:请参照通过私网地址登录Kibana(适用于V3部署架构)配置私网访问地址,通过Nginx代理访问Kibana时仅支持使用ES实例访问密码作为访问鉴权方式。

公网访问地址、白名单以及鉴权方式:如何获取和配置白名单,请参见通过公网地址登录Kibana(适用于V3部署架构),仅支持使用ES实例访问密码作为访问鉴权方式。

端口号:公网为443,私网为5601。

安全组配置:如果您是从本地浏览器通过Nginx(如服务器为ECS)代理访问Kibana,需要将本地设备IP以及端口号80添加到ECS实例所属安全组中。

修改Nginx配置信息,关键参数说明:

server_name:服务器域名,可替换为实际使用的服务器域名。

proxy_pass:将请求代理到后端Kibana服务,需替换为Kibana私网或者公网连接信息(连接地址和端口号)。

server { listen 80; # 您可以将server_name替换为实际服务器域名 server_name _ ; # 安全设置 add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always; add_header X-Frame-Options DENY; add_header X-Content-Type-Options nosniff; location / { # 将请求代理到后端Kibana服务 proxy_pass https://es-xx-xxxxxxxxxxxxxxxxx-kibana.internal.elasticsearch.aliyuncs.com:5601; # 证书验证(生产环境应使用有效证书) proxy_ssl_verify off; proxy_ssl_server_name on; # 头部设置 proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; # WebSocket 支持 proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade"; proxy_cache_bypass $http_upgrade; # 超时设置 proxy_connect_timeout 60s; proxy_send_timeout 60s; proxy_read_timeout 60s; } }

切换Kibana语言

Kibana支持中文和英文(默认)两种语言,ES版本为6.7.0及以上时,支持切换Kibana语言。

登录阿里云Elasticsearch控制台,进入目标实例基本信息页面。

在左侧导航栏单击可视化控制,在Kibana区域进入修改配置。

单击修改配置切换Kibana语言。

常见问题

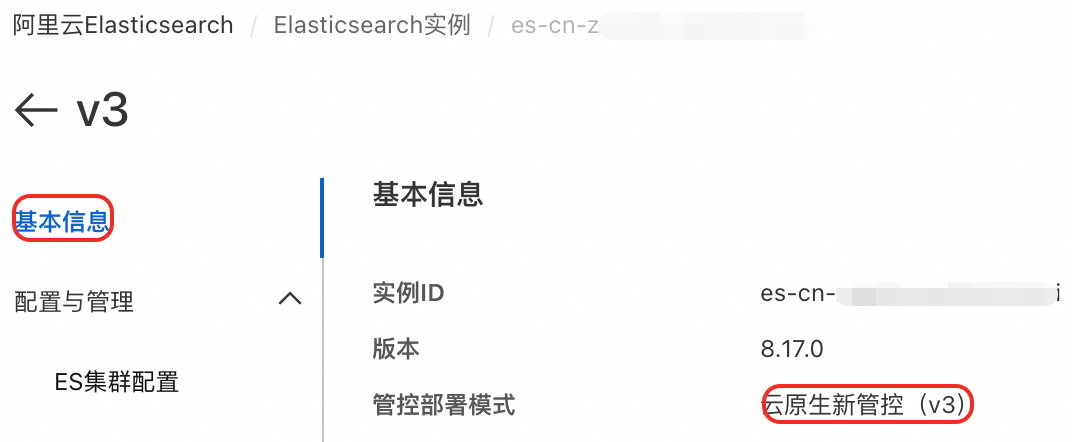

Q:如何区分部署架构是V2还是V3?

A:集群有两种管控部署模式,分别为云原生新管控(v3)、基础管控(v2)。

Q:开启Kibana私网或公网访问功能,会影响ES集群吗?

A:不会。开启Kibana私网或公网访问功能,仅会触发与Kibana对接的负载均衡SLB端的变更。

说明首次开启Kibana私网访问会触发Kibana节点重启,但不会触发ES集群变更。

Q:添加了白名单,但Kibana还是无法访问,该如何处理?

A:您可以根据以下内容依次进行排查:

ES实例需要处于健康状态。

IP地址配置可能不正确:如果您通过本地设备访问Kibana服务,在浏览器中访问www.cip.cc,检查获取的IP地址是否在Kibana公网访问白名单中。

您添加的可能是ES实例的访问白名单:登录kibana需要配置kibana公网访问白名单或kibana私网访问白名单,在ES实例的中修改Kibana白名单配置。

清理浏览器缓存后重试。

重启Kibana节点后重试。

Q:为什么不支持在ES控制台修改安全组规则?

A:安全组规则调整将影响所有通过该安全组规则进行访问控制的场景,故不支持在ES控制台修改安全组规则。修改安全组规则,请前往ECS安全组控制台。

相关文档

API文档:

开启或关闭Kibana公网或私网访问的API文档:TriggerNetwork

更新Kibana公网或私网访问白名单的API文档:ModifyWhiteIps

在登录或使用Kibana过程中遇到问题,请参见Kibana FAQ。