阿里云IDaaS是阿里云安全团队设计、实现的身份产品,采用默认安全的产品设计。

默认安全的设计理念

在可用性和安全性难以两全的场景中,IDaaS会优先保障安全性,在此基础上,尽可能追求易用性。虽然不同行业的安全要求不一,我们无法承诺IDaaS的默认配置符合所有行业的标准、更不意味着绝对安全,但我们始终追求最大程度的开箱即安全。

安全是生命线,企业身份体系是信息安全的重要核心,也是外部攻击的主要进攻点。我们会尽可能地,按照高标准,提供安全、可信、可靠的安全身份服务。

举例一:默认开启二次认证

使用密码虽然有难以克服的安全隐患,但由于其方便用、好实现,仍然是大量应用的主要身份验证方式之一。二次认证是针对密码认证场景的最直接的安全兜底方式。当进行了密码登录后,还需要额外进行一次短信/邮箱验证,才能访问服务。为了保障企业的账号安全,IDaaS实例默认开启二次认证,所有账户访问应用,均需要进行二次认证,确认身份无误后,才能放行。因此,所有接入IDaaS SSO的应用,即刻受到IDaaS二次认证的安全保障。

高级:智能模式

同时,为了避免多次登录时反复二次认证的麻烦,IDaaS默认开启智能模式。智能模式将综合当前设备访问环境和账户状况,判断当前是否需要二次认证。

若您正常办公,可能很多天都无需二次认证,IDaaS以此保障安全登录的易用性。

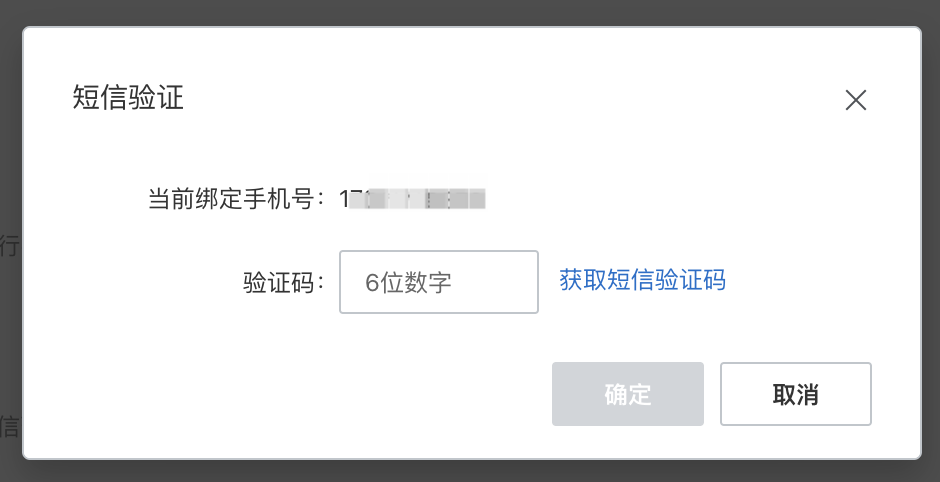

举例二:管理控制台操作风控

管理员的操作拥有比用户操作远远更大的权限。一旦管理员账户被盗用,其恶意行为将造成远远更大的负面影响。当子管理员进行一些影响面较大的敏感操作时,也应该由负责人确认后进行,以此保障局面可控,流程合规。

阿里云IDaaS为管理侧关键管理操作,利用阿里云多年沉淀的风控体系,判断当前管理者的账号状态和访问环境。一旦操作风险超过阈值,将会触发风控验证,需要阿里云账号绑定的手机号进行二次认证。

IDaaS在如下操作中预置了风控埋点,覆盖了对访问、对开发、对数据最敏感的一些场景。

删除实例

批量删除账户

删除应用

密钥轮转

... 等十余类操作

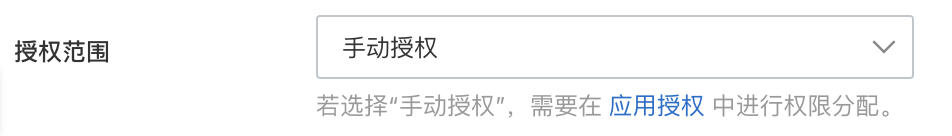

举例三:应用默认手动授权

使用IDaaS进行企业身份管理,除了SSO带来的便捷和安全性,另一大核心价值,是由统一分配权限管理带来的。当所有访问均通过IDaaS进行SSO,就可以非常方便地在IDaaS中分配应用访问权限。

阿里云IDaaS默认所有应用均需要手动进行授权。

新创建出来的应用,在管理员明确其授权范围前,无人可以访问。以最小权限原则,避免应用访问权限的泛滥问题。

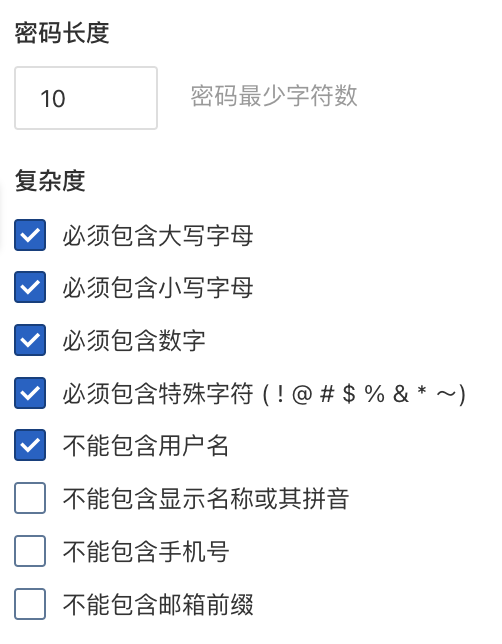

举例四:密码策略安全性

当不得不使用密码登录时,密码的安全策略就派上了用场。IDaaS默认支持密码登录,为了保障登录的基本安全性,我们推荐了一系列较为通用的安全配置,作为实例初始化默认配置。

我们默认一套相对安全性较高的复杂度配置,以尽可能为身份安全提供高标准、高规范。默认的复杂度为:

必须包含大写字母

必须包含小写字母

必须包含数字

必须包含特殊字符

不能包含账户名。

您可以对此策略进行调整,以达成业务需求和安全性之间的平衡。

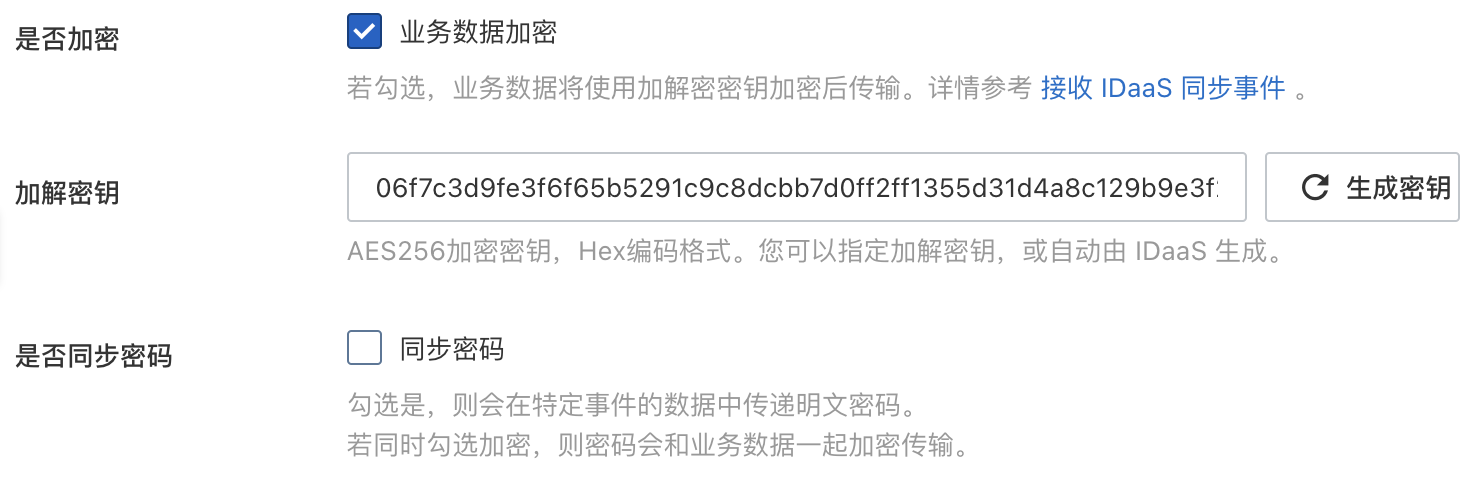

举例五:默认签名、默认加密

在进行跨域请求时,无论是否使用HTTPS,都无法100%真正保障跨域请求在网络传输中的安全性。

为了达到真正端到端的安全防护,IDaaS在全局采用HTTPS的基础上,额外提供了业务层面的签名层和加密层,默认开启。

签名层:在进行跨域请求时,对请求内容使用私钥进行签名,允许接收方使用公钥验证信息,确保信息在传输过程中不被篡改。在部分SSO场景、出方向账户同步场景中使用。

加密层:支持同步信息的端对端加解密,默认加密后同步数据,且默认不同步密码信息,避免疏漏操作导致的信息泄露。未来会支持SAML SSO全过程加密,让SSO达到金融级、政务级的高级别安全要求。