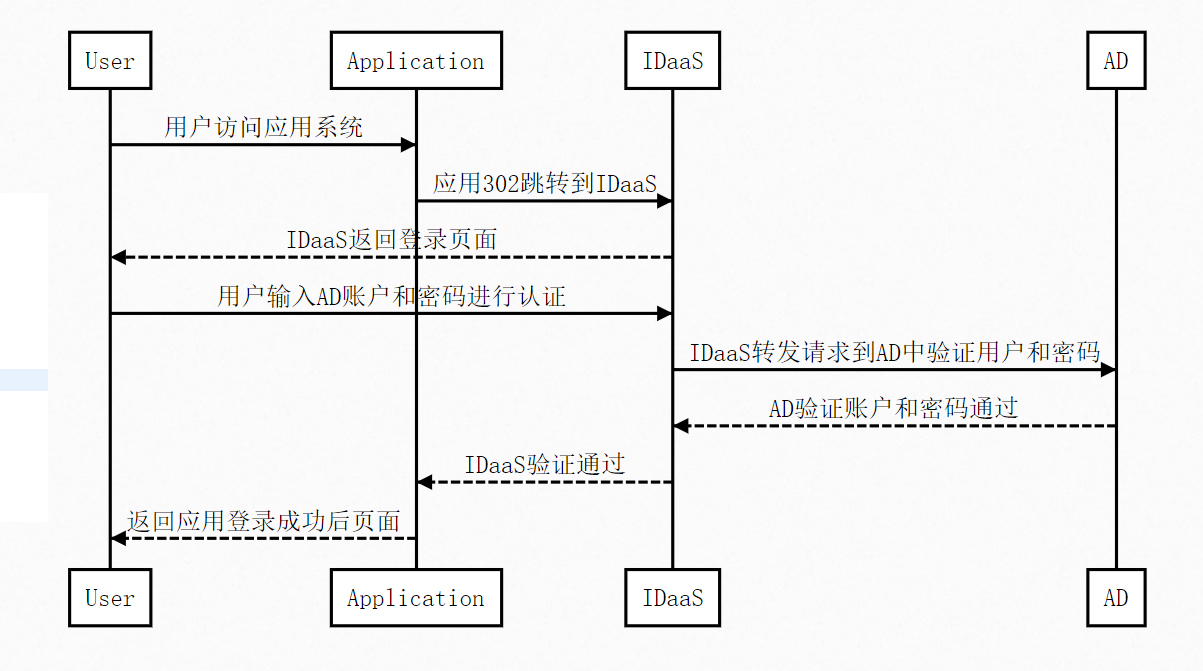

本文介绍如何通过LDAP认证源,使用AD域里面的用户登录IDaaS,或者直接登录到应用。

场景

如果客户不希望保存AD用户的密码到阿里,可以使用IDaaS的LDAP认证服务,实现使用AD账户和密码登录阿里控制台,或者其它应用的目的。

演示动图

配置步骤

1. 以IT管理员账号登录云盾IDaaS管理平台。

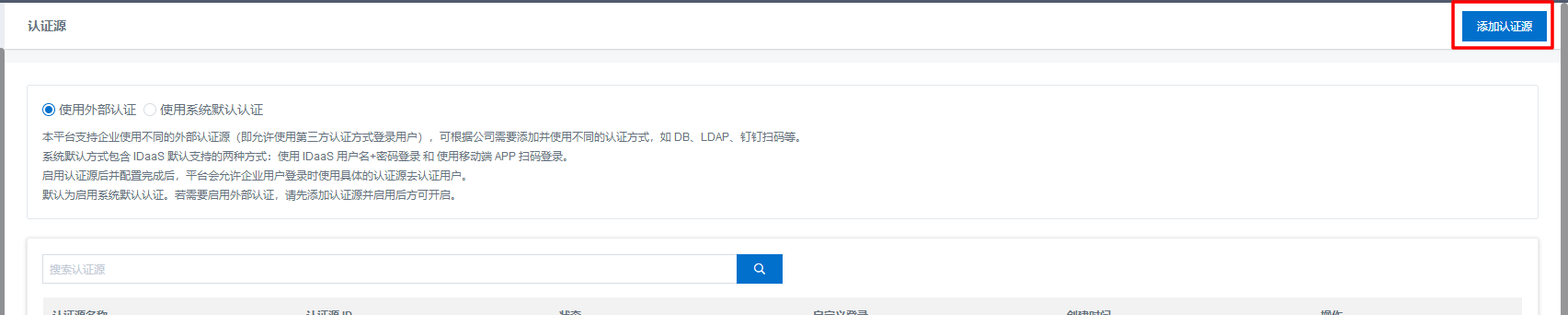

2. 在左侧导航点击 【认证】 ->【证源】 跳转到认证源界面。

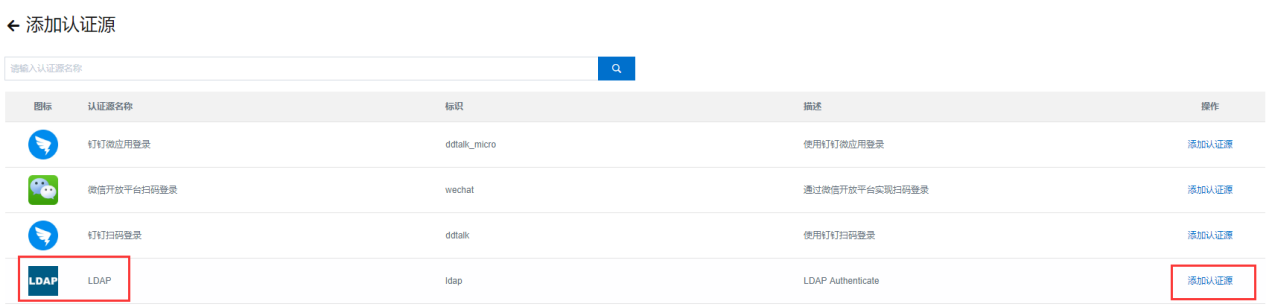

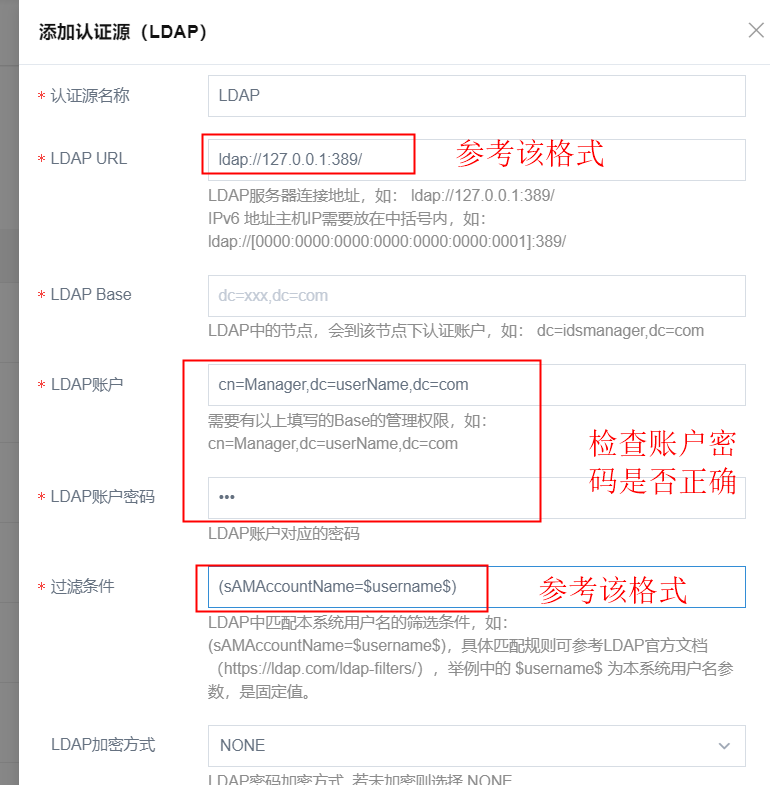

3. 点击右上角添加认证源,选择LDAP认证源,点击【添加认证源】,即可在弹出的界面中配置LDAP认证源。

LDAP URL为AD域的IP加端口号;

LDAP Base、LDAP UserDn、LDAP密码为AD的值;

过滤条件填写为如 (UID=$username$) 。

IDaaS目前只支持公网访问,AD需要提供公网地址,并开启389端口,可以在安全组策略设置只有IDaaS的出口IP可以访问AD, IDaaS出口IP请提工单咨询IDaaS同学获取。

4. 在AD中创建账户。

若您的AD中已有账户数据,可以跳过该步骤。AD中账户必须同步IDaaS中,才能实现认证。

5. 在右侧导航中点击机构及组,在机构及组页面新建LDAP配置,配置完成后,将AD中的账户数据拉取到IDaaS中。

6. AD中的账户需要同步IDaaS后,才能使用ldap认证源进行登录认证。 用户输入AD中的账户和密码时,会先检验登录的这个账户是否在IDaaS中存在,如果在IDaaS中存在, 再传递账户到LDAP中去认证, 如果IDaaS中不存在,不会进行下面的操作。

若已经在机构及组中存在LDAP认证源对应的LDAP配置,则不需要新建LDAP配置。

7. 在用户登录页面下侧的第三方认证登录中点击LDAP认证源,跳转到LDAP账户登录界面,使用AD域中的账户密码进行登录。

使用LDAP认证源进行登录时,需要使用AD域里面的密码进行登录,不能使用IDaaS里面的密码登录。

通过以上步骤,完成了添加配置LDAP认证源,用户可以直接使用AD中的账户和密码登录IDaaS。

通过以上步骤,完成了添加配置LDAP认证源,用户可以直接使用AD中的账户和密码登录IDaaS。

FAQ

1. 是否使用LDAP认证源,一定要同步ldap的账户到IDaaS中。

是的。只需同步账户,不会同步LDAP中的密码到IDaaS中。

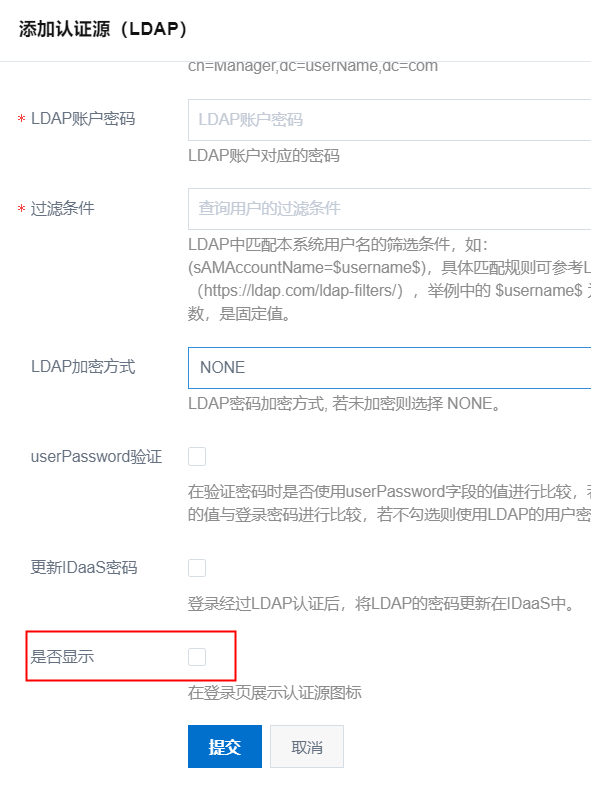

2. 添加了ldap认证源,但是在登录页面没有显示ldap图标。

请查看下图中的登录页显示,是否进行了勾选。

3. 是否可以更新LDAP中的密码到IDaaS中。

支持。参考下图设置同步ldap的密码到IDaaS中,当使用LDAP账户和密码登录一次后会自动更新IDaaS中的密码。

4. 通过ldap认证源进行登录,提示账户名和密码不正确。

请检查下面参数和格式是否正确。

5. 是否可以指定默认的登录方式是ldap认证源

支持。参考下图配置默认的登录方式是ldap认证源。