本文介绍使用企业级身份提供方Okta、通过OIDC协议登录到IDaaS EIAM用户门户的配置方式。

第一步:开始绑定流程

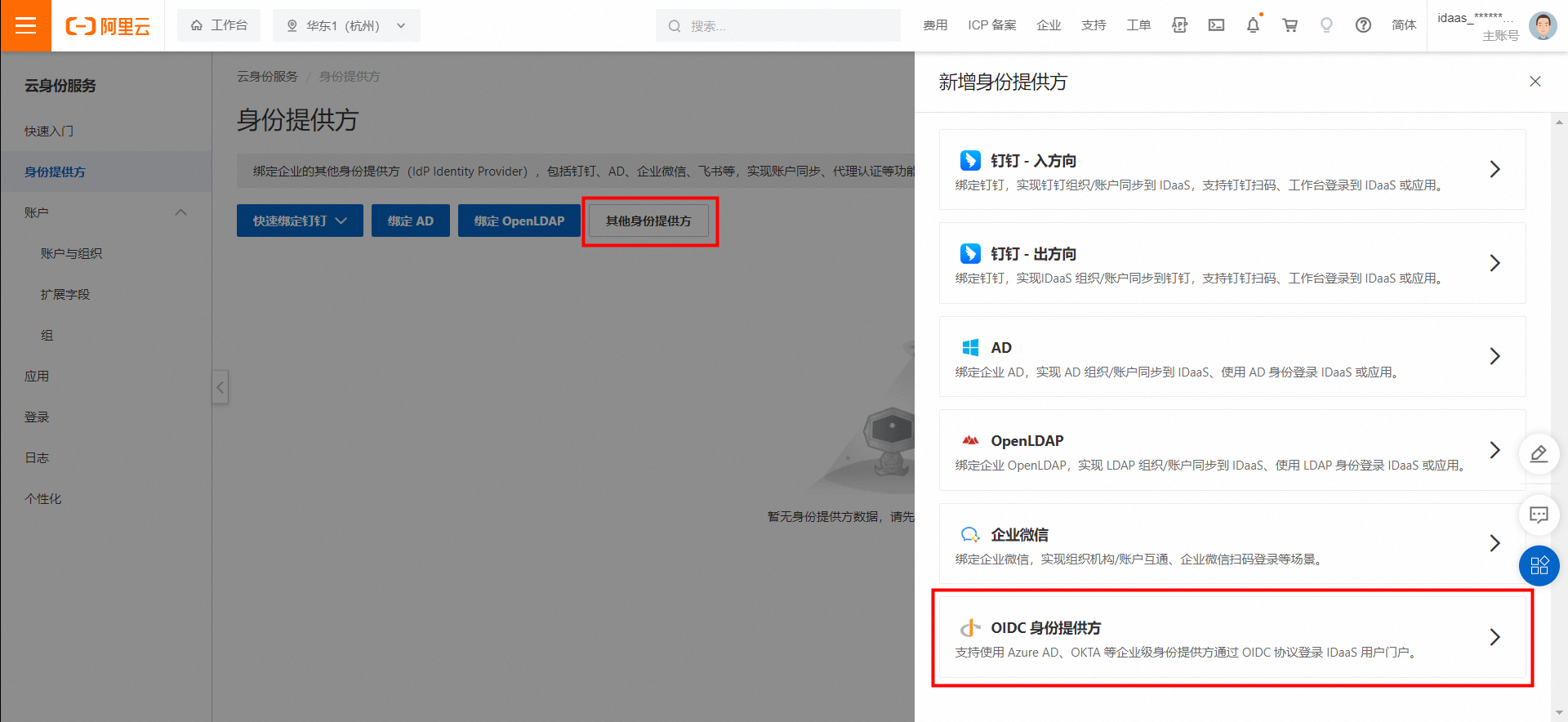

1、进入IDaaS EIAM实例,在身份提供方菜单中单击其他身份提供方-OIDC身份提供方,开始绑定流程。

2、填写显示名称,认证模式选择任意一个均可。PKCE是额外的安全验证,您可以选择性勾选,Okta PKCE的Code Challenge生成方式仅支持SHA256。

3、在表单最下方复制IDaaS 授权回调 Redirect URI。Okta将向该地址发送认证请求和ID token。

第二步:创建Okta应用

1、在Okta中登录管理门户(admin)。

2、在应用(Applications)菜单中,单击创建应用集成(Create App Integration)。

3、单点登录方式(Sign-in method)选择OIDC-OpenID Connect,应用类型(Application type)选择网页应用(Web Application)。

4、修改应用名称(App integration name )。

5、在登录重定向地址(Sign-in redirect URIs)中,填入第一步中复制的IDaaS 授权回调 Redirect URI。

6、在访问控制(Controlled access)中设置应用的访问权限,如果用于测试或无特殊的管控需求,可选择所有人均可访问(Allow everyone in your organization to access)。如果选择其他选项,则需要为用户或组授权。

7、确认无误后,单击保存(Save)。保存后将自动进入应用详情页。

第三步:填写OIDC身份提供方信息

1、您需要在Okta应用详情页中获取如下信息,填入到绑定 OIDC 身份提供方表单中。

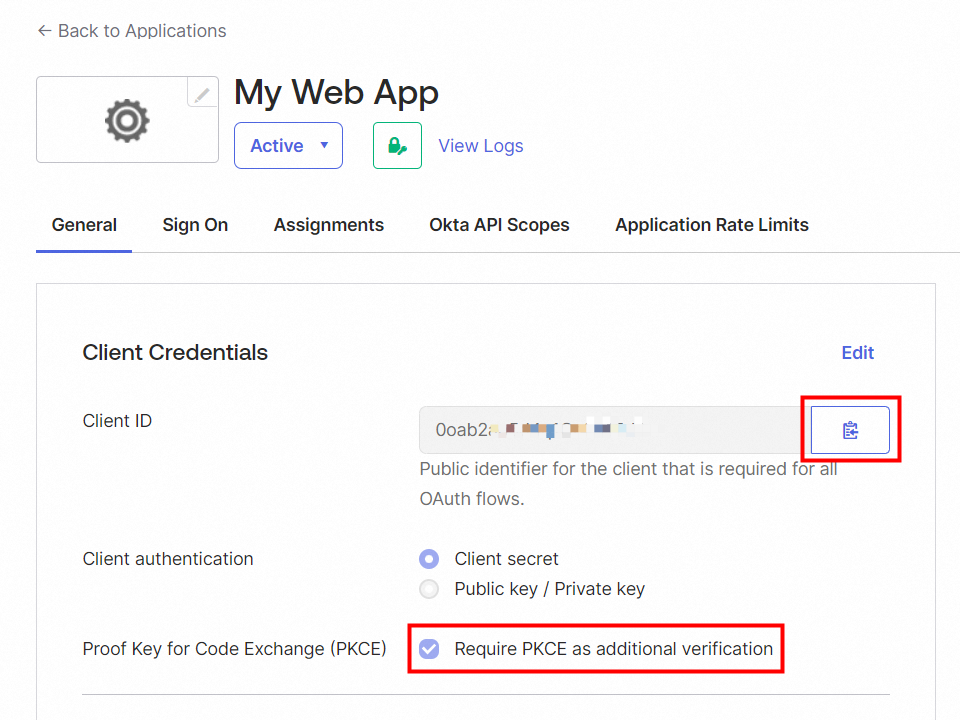

Client ID:在通用(General)选项卡中,单击复制Client ID,填写到IDaaS表单中。如果在第一步中勾选了PKCE,则需要在Okta中勾选Require PKCE as additional verification。

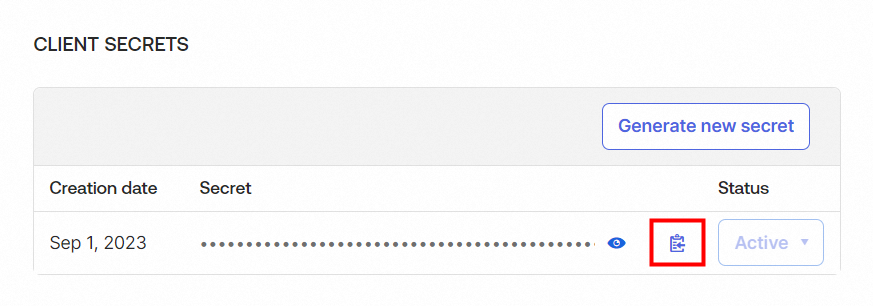

Client Secret:依然在通用(General)选项卡中,单击复制Client Secret,填写到IDaaS表单中。

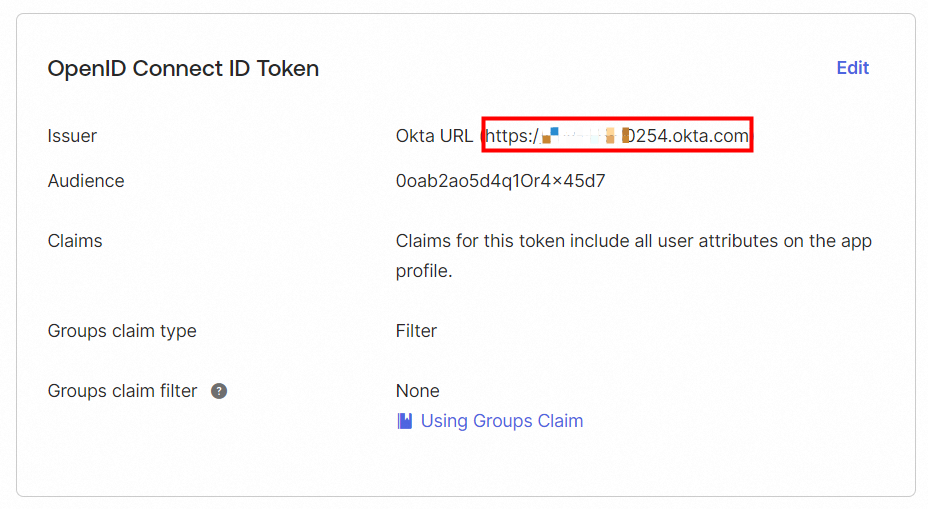

Issuer:在登录(Sign On)选项卡中,下滑找到OpenID Connect ID Token,单击编辑(Edit),将Issuer修改为Okta URL,并复制该地址,填写到IDaaS表单中。

Okta中的Issuer也可以使用Dynamic模式,您需要在Security-API菜单使用授权服务(Authorization Servers)中的Issuer URI 。如果使用自建的授权服务,需要在授权服务中为Okta应用增加访问策略(Access Policies)。

2、在IDaaS表单中单击解析Issuer,即可自动填充各端点信息。

3、确认无误后,单击下一步,进入选择场景流程,具体配置请参考选择场景。

用户登录流程

以下展示Okta用户的登录流程。

1、用户访问IDaaS EIAM用户门户时,可见到该登录方式。

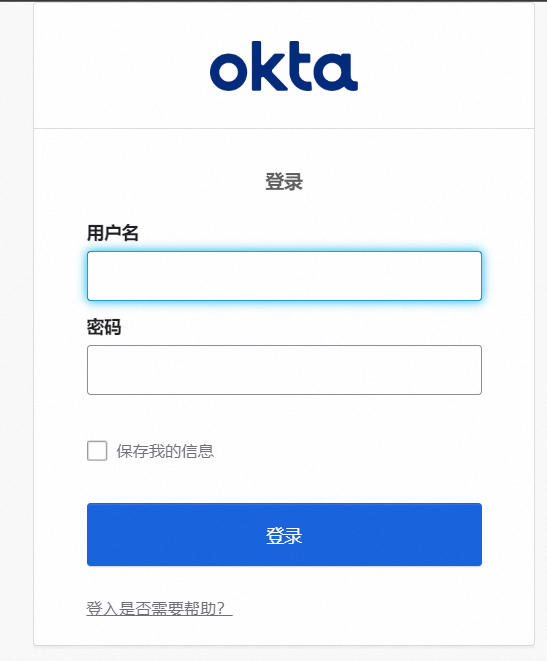

2、单击登录方式后,将前往Okta进行验证。如果Okta账号未登录,则出现登录页面;如果已登录,则重定向至IDaaS。

3、如果该Okta账号已绑定IDaaS账户,则可直接登录IDaaS账户;如果未绑定IDaaS账户,会有优先进行自动绑定,自定绑定失败则需要您进行手动绑定或者自动创建账户,绑定逻辑请参考选择场景。