本文为您介绍如何使用IDaaS实现阿里云-SSL VPN二次认证。

一、添加应用

登录IDaaS管理控制台。

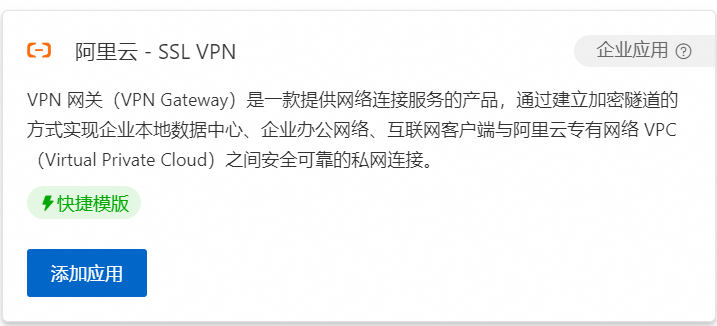

在左侧导航栏单击,搜索阿里云-SSL VPN应用模板,单击添加应用。

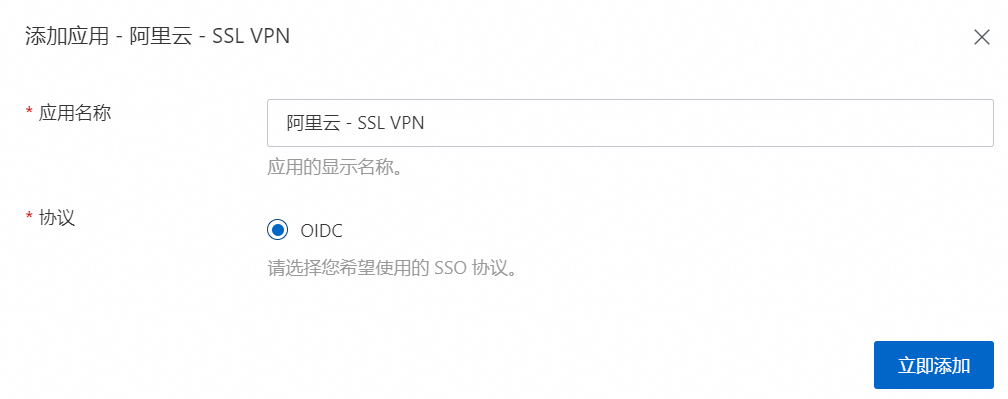

确认应用名称,即可立即添加。

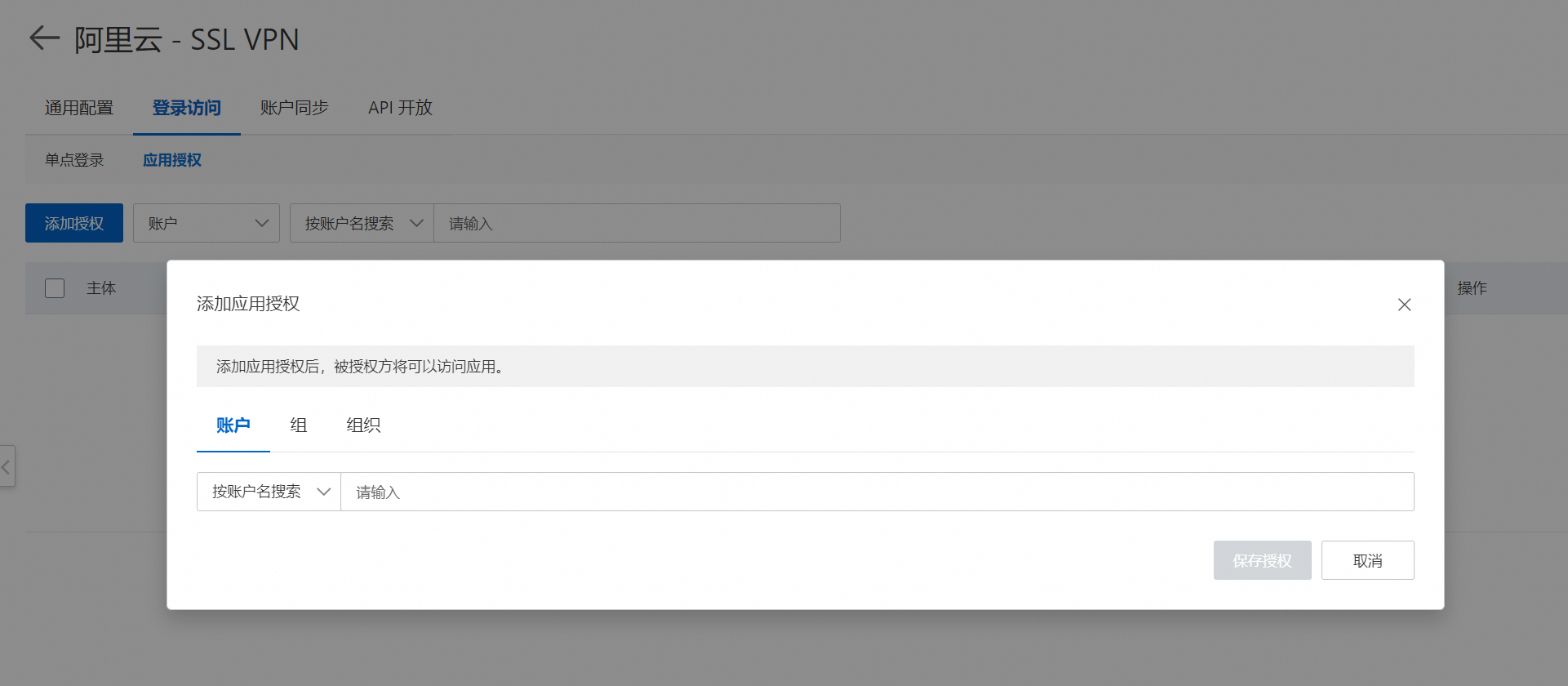

授权账户访问应用权限

如果您实例内的IDaaS账户全部需要使用该应用,请选择全员可访问,所有用户都可以获得该应用的访问权限。

如果您有更精细化的权限管理需求,请选择手动授权,并在应用授权中操作权限的分配。

二、创建SSL服务端

登录VPN网关管理控制台。

在左侧导航栏,单击。

在顶部菜单栏处,选择SSL服务端的地域。

在SSL服务端页面,单击创建SSL服务端。

在创建SSL服务端面板,根据以下信息配置SSL服务端,然后单击确定。

名称:输入SSL服务端的名称。

VPN网关:选择步骤一中创建的VPN网关。

本端网段:以CIDR地址块的形式输入客户端通过SSL-VPN连接要访问的网段。本示例输入192.168.1.0/24。

客户端网段:以CIDR地址块的形式输入客户端连接服务端时使用的网段。本示例输入10.0.0.0/24。

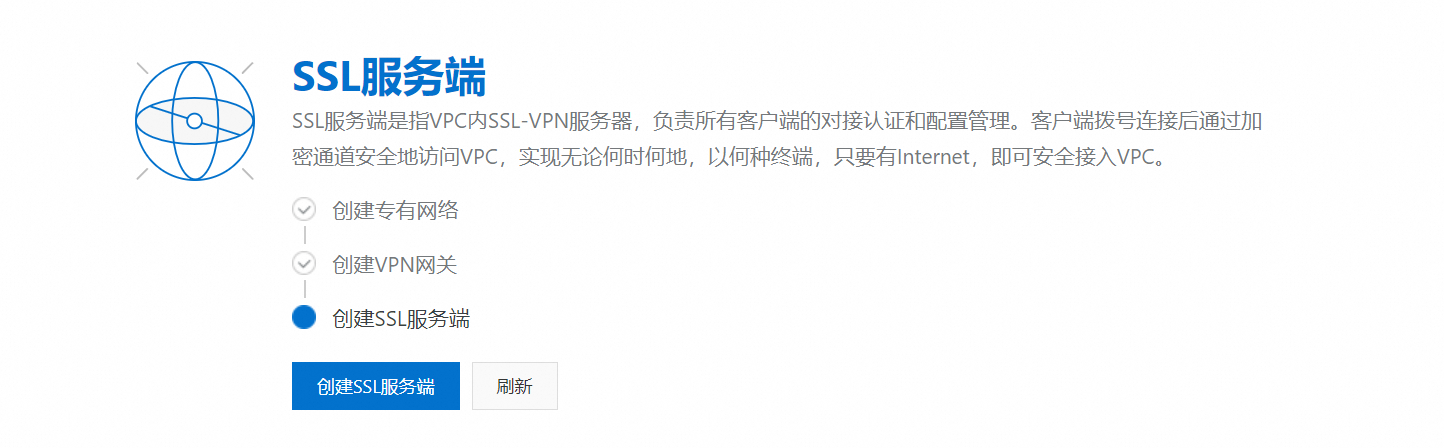

高级配置:打开高级配置,并完成以下配置。

协议:选择SSL连接使用的协议,支持UDP和TCP。本示例使用默认配置。

端口:SSL连接使用的端口。本示例使用默认配置。

加密算法:SSL连接使用的加密算法,支持AES-128-CBC、AES-192-CBC、AES-256-CBC。本示例使用默认配置。

是否压缩:是否对传输数据进行压缩处理。本示例使用默认配置。

双因子认证:打开双因子认证,然后选择IDaaS实例,并关联到步骤一创建的应用。

三、配置AD/LDAP认证(可选)

双因子认证默认仅支持使用IDaaS的用户名和密码进行认证,您可以选择配置AD认证。配置成功后,SSL-VPN具备AD认证能力。如果您仅需要使用IDaaS的用户名和密码进行认证,请忽略该步骤。

在身份提供方页面,找到您希望使用的认证源(AD/LDAP),单击添加对应认证源。

添加认证源步骤请参考:绑定AD、绑定OpenLDAP。

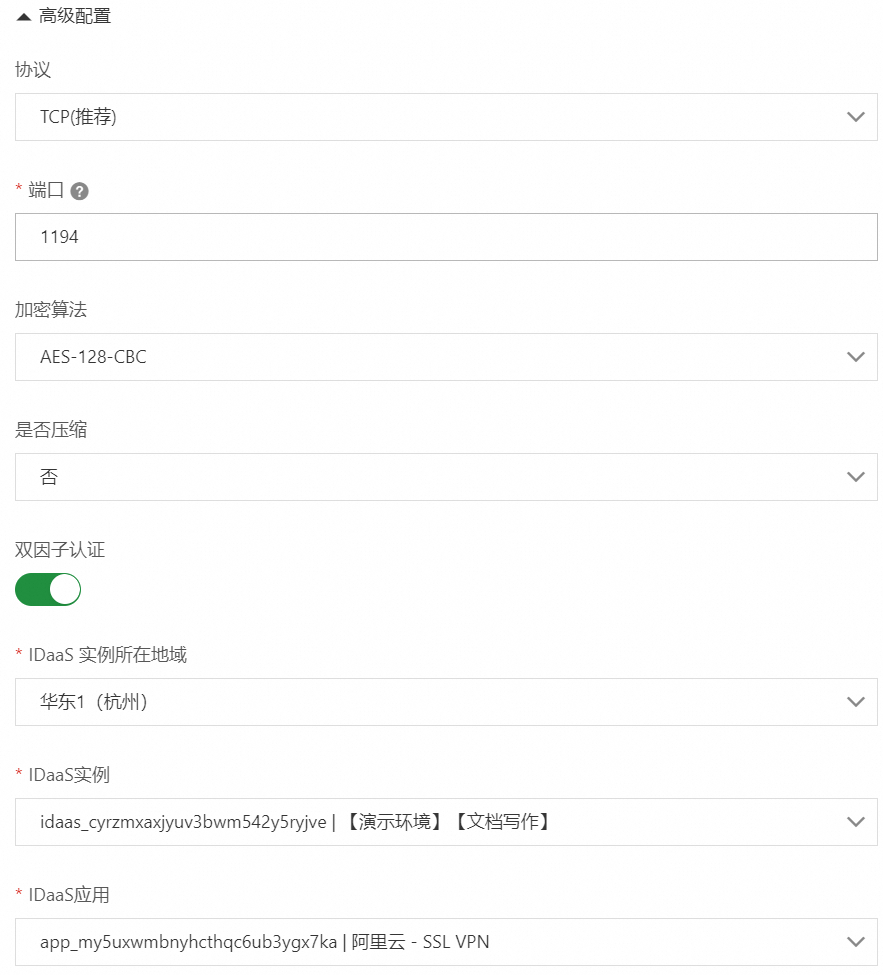

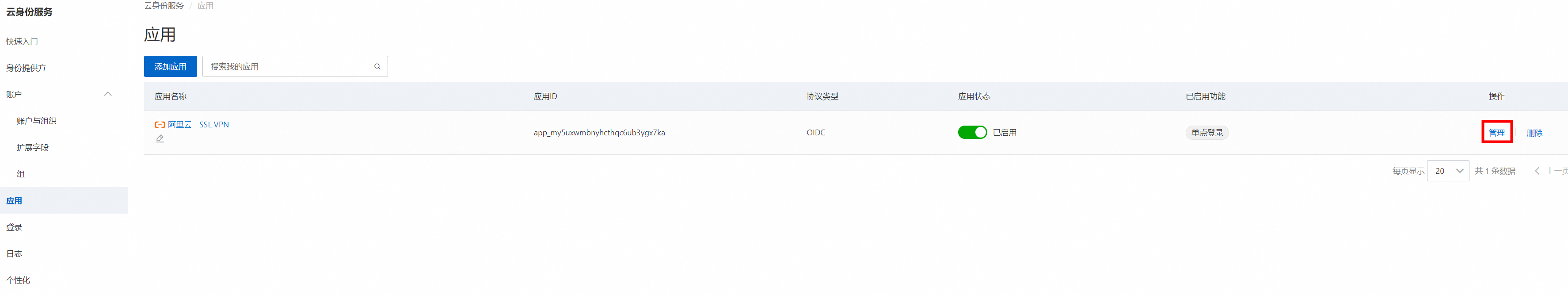

添加认证源步骤请参考:绑定AD、绑定OpenLDAP。在应用页面,找到已创建的应用,在操作列下方单击管理。

在上方导航栏,单击,然后单击身份提供方,选择目标认证源。

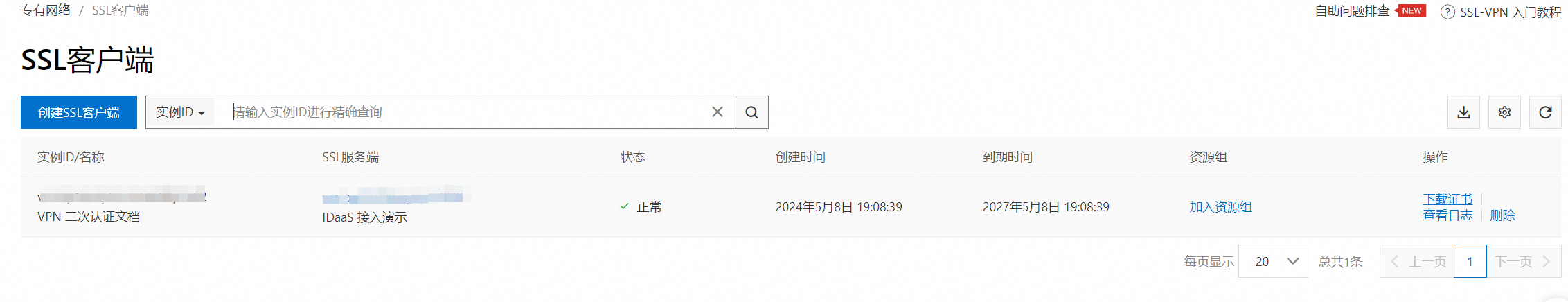

四、创建并下载SSL客户端证书

根据SSL服务端配置,创建并下载SSL客户端证书。

登录VPN网关管理控制台。

在左侧导航栏,单击。

在顶部菜单栏处,选择SSL客户端的地域。

在SSL客户端页面,单击创建SSL客户端证书。

在创建SSL客户端证书面板,根据以下信息配置SSL客户端证书,然后单击确定。

名称:输入SSL客户端证书的名称。

SSL服务端:选择步骤二中创建的SSL服务端。

在SSL客户端页面,找到已创建的SSL客户端证书,然后在操作列下方单击下载证书。

五、配置客户端

完成以下操作,配置Windows客户端。

下载并安装OpenVPN客户端。

将已下载的证书解压拷贝到OpenVPN\config目录。

本示例将证书解压拷贝到C:\Program Files\OpenVPN\config目录,请您根据安装路径将证书解压拷贝到实际的目录。

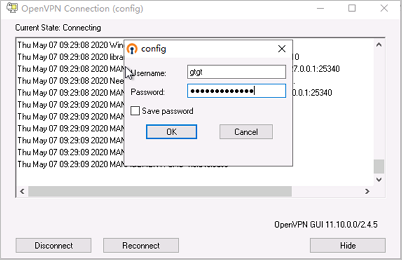

启动Openvpn客户端软件,并完成用户名和密码认证。