本文档介绍如何通过阿里云 IDaaS 平台与 AWS 配置 SAML 2.0 联合身份验证,实现基于 AWS 角色的 SSO 单点登录。通过本文档,您将完成从 IDaaS 侧应用配置到 AWS 侧身份提供者创建的全流程操作。

操作步骤

一、在 IDaaS 侧配置

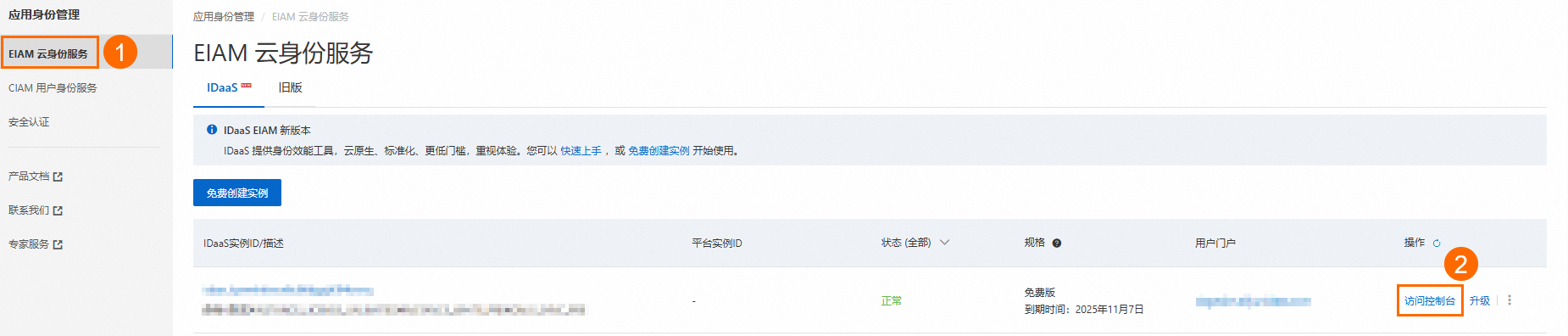

登录IDaaS管理控制台,在左侧导航栏中,选择 EIAM 云身份服务 。选择对应的 IDaaS 实例,单击操作列的访问控制台。

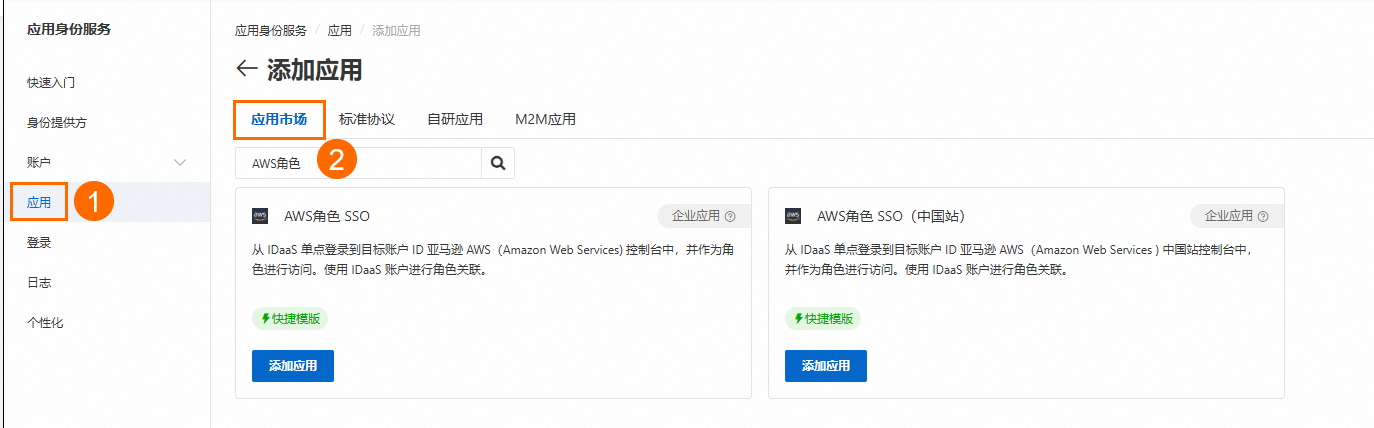

单击,在应用市场页签搜索 AWS角色 SSO 应用,按页面提示添加应用。

重要

重要AWS角色 SSO:为国际站版本,需要使用国际站 AWS 账号登录。

AWS角色 SSO(中国站):需要使用中国站 AWS 账号登录。

在页签,配置以下参数。

字段

描述

单点登录配置

设置为已启用状态。

AWS 账户 ID

填写目标AWS 账户 ID。

身份提供者名称

填写在 AWS-IAM 中创建的身份提供者名称。

重要

重要此处配置的身份提供者名称必须与AWS平台创建的身份提供者名称保持完全一致。

应用账户

默认为应用账户。

默认跳转地址

IdP 发起 SSO 登录成功后,应用应自动跳转的地址。

授权范围

选择全员可访问,若选择手动授权,需要在应用授权页签中进行权限分配。

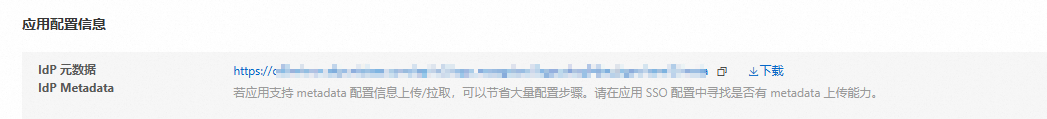

IdP 元数据

下载此配置文件,用于 AWS 的身份验证和授权。

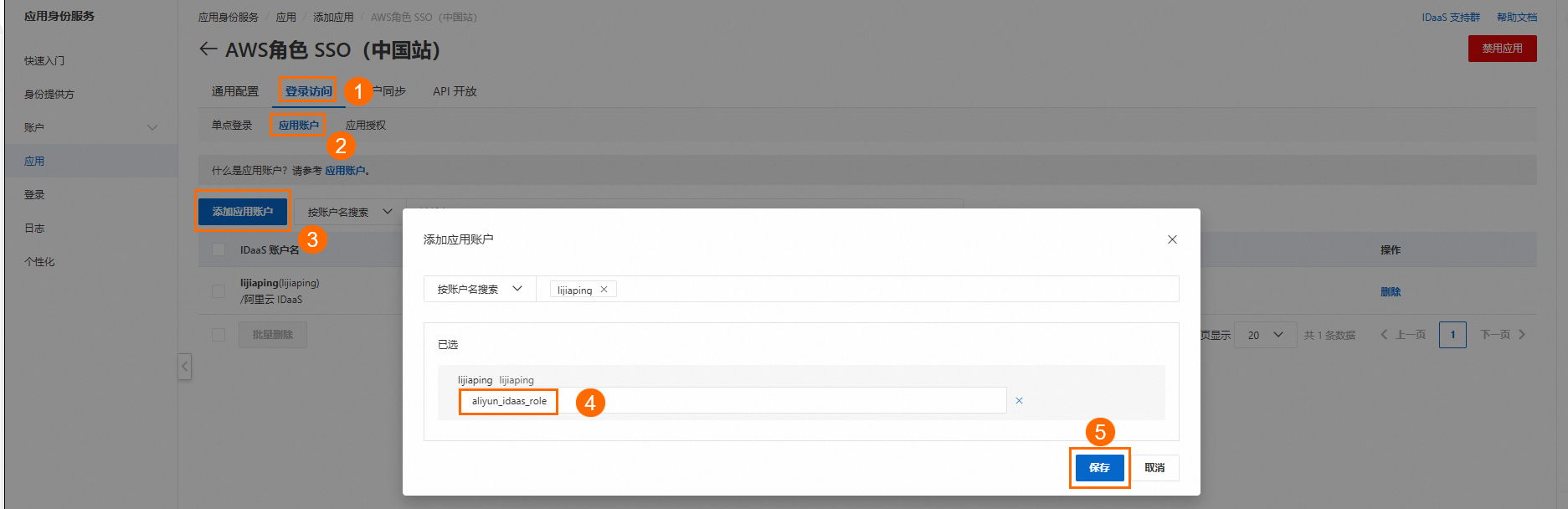

在页签,单击添加应用账户,在输入框搜索需要单点登录的账户名,输入角色名称后保存。

重要此处创建的角色名称必须与 AWS 平台配置的角色名称保持完全一致,方可发起单点登录。

二、在 AWS 侧配置

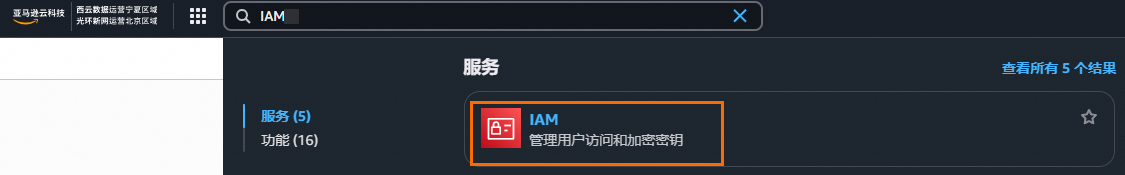

登录AWS 控制台。在左上角搜索栏中,输入IAM,选择IAM。

创建身份提供者

在左侧菜单栏单选择,单击右上角添加提供者。

在添加身份提供者页面,配置以下参数。

提供者类型:选择 SAML 类型。

提供者名称:输入一个有意义的名称来标识此提供者,最长 128个字符。请使用字母数字或“._-”字符。

重要此名称需要和 IDaaS 中AWS角色 SSO(中国站)应用的身份提供者名称相同。

元数据文档:单击选择文件,上传 IDaas 中AWS角色 SSO(中国站)应用的 IdP 元数据文件。

配置完成后,单击右下角添加提供者。

创建角色

在左侧菜单栏单选择,单击右上角创建角色。

在选择可信实体页面,配置以下参数。

可信实体类型:选择SAML 2.0 联合,允许从公司目录通过 SAML 2.0 联合的用户在此账户中执行操作。

SAML 2.0 联合:在基于 SAML 2.0 的提供者处,选择上一步创建的身份提供者。选择完成后,单击下一步。

为角色添加权限。根据实际业务需求勾选相关权限,本文以AdministratorAccess权限为例,勾选此权限后,单击下一步。

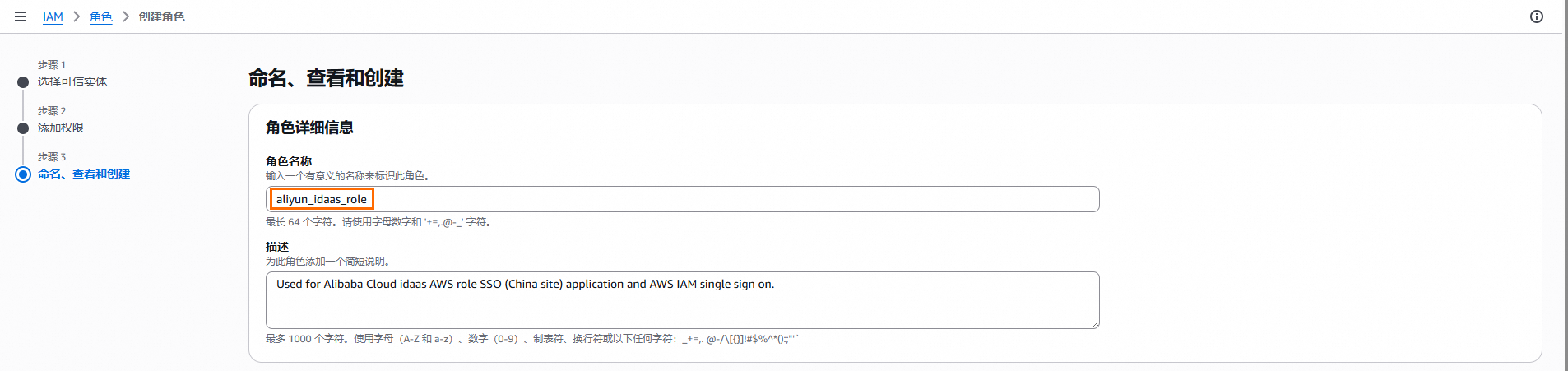

创建角色名称。在命名、查看和创建页面。

角色名称:输入一个有意义的名称来标识此角色。最长 64 个字符。请使用字母数字和 '+=,.@-_' 字符。

重要此名称需要和 IDaaS 中AWS角色 SSO(中国站)应用的账户角色名称相同。

描述:为此角色添加一个简短说明。最多 1000 个字符。使用字母(A-Z 和 a-z)、数字(0-9)、制表符、换行符或以下任何字符:_+=,. @-/\[{}]!#$%^*():;"'`。

配置完成后,单击右下角创建角色。

三、验证 AWS 角色 SSO

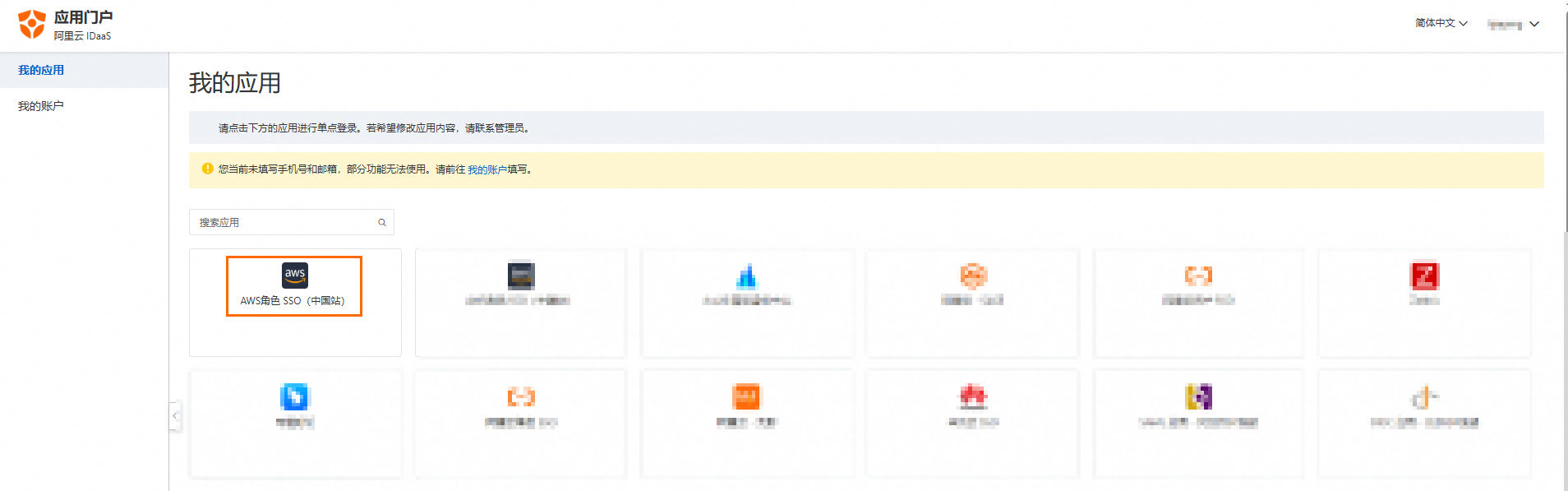

登录 IDaaS 门户。

在我的应用页面,单击AWS角色 SSO(中国站)应用。

系统将自动跳转至 AWS 角色账号,无需再次登录认证。