本文介绍使用企业级身份提供方(Okta、Azure AD、自研系统等)通过OIDC协议登录到IDaaS EIAM用户门户的配置方式。

基本概念

通过绑定OIDC身份提供方,您可以使用Okta、Azure AD、自研系统等账号登录IDaaS EIAM。

概念 | 说明 |

OIDC | OIDC协议是OAuth协议的升级版,在OAuth 2.0协议之上建立了用户身份层,常用配置说明请参考OIDC SSO配置。 |

IdP | Identity Provider,身份提供方,在当前场景中,即是Okta、Azure AD。源自于SAML协议中定义,IdP为进行用户认证、鉴权,并返回SAML Response结果信息给SP的身份提供方,后通用化指统一身份管理平台。 |

SP | Service Provider,服务提供方,在当前场景中,即是IDaaS EIAM。源自于 SAML协议中定义,SP为接收IdP返回结果的解析方,后通用化指接入IdP的应用。 |

联邦认证 | Federated Authentication,指SP信任并使用 IdP 的认证结果,在当前场景中,即是IDaaS EIAM信任Okta、Azure AD等身份提供方的认证结果,实现 IDaaS EIAM账户的登录。联邦认证常被用于支持单点登录。 |

绑定通用的OIDC身份提供方

IDaaS EIAM采用标准的OIDC授权码模式实现联邦认证,因此理论上只要您的身份提供方(如Okta、Azure AD、自研系统)支持标准的OIDC授权码模式的单点登录,即可作为IDaaS EIAM的身份提供方,使用其中的账号登录到IDaaS EIAM。

目前仅支持在IDaaS EIAM页面中发起单点登录(SP发起),即身份提供方为IDaaS EIAM登录页中的一种登录方式。暂不支持从身份提供方中发起单点登录(IdP发起)。

在绑定通用的OIDC身份提供方时,本质上是IDaaS和身份提供方相建立信任的过程。您需要在两边获取和填写配置信息。

第一步:填写基本配置

在IDaaS中获取配置

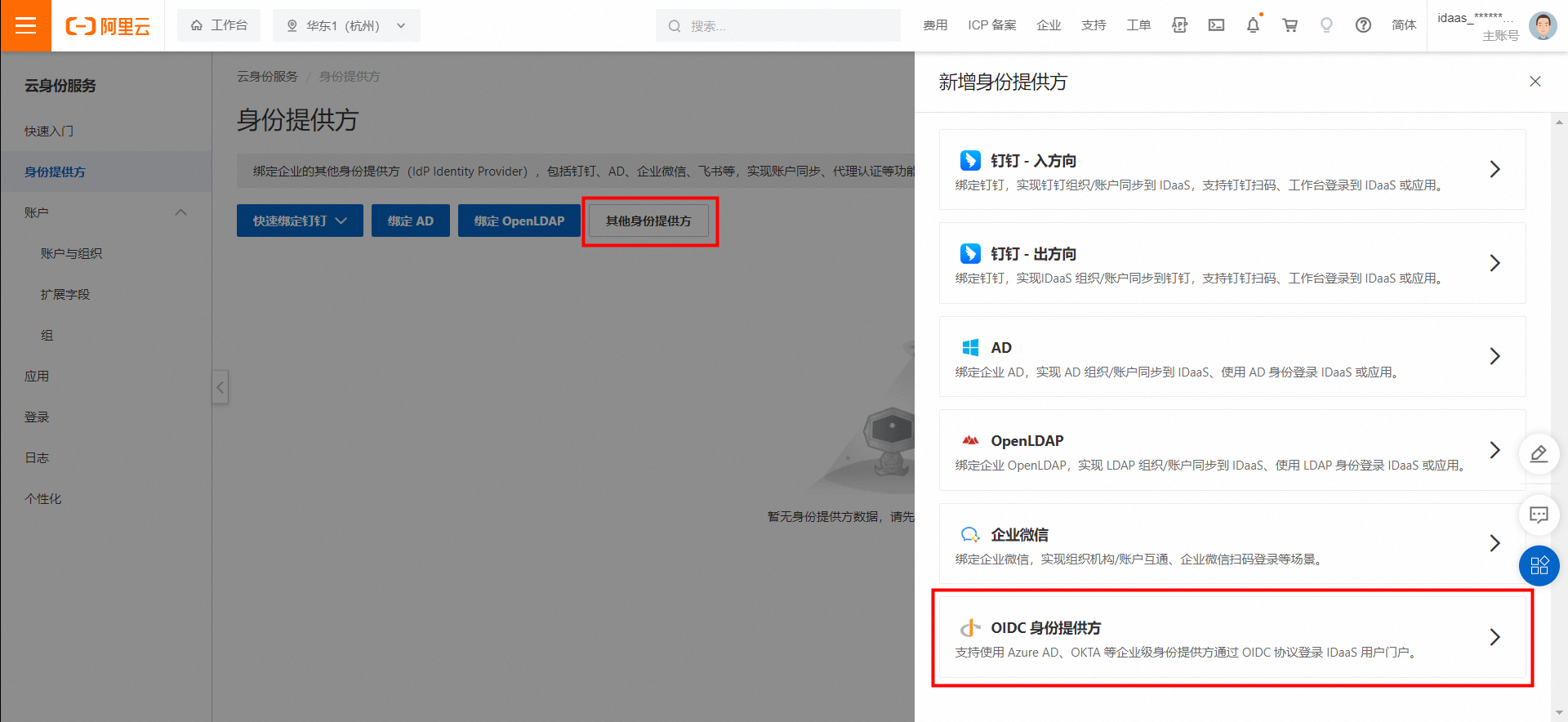

1、进入IDaaS EIAM实例,在身份提供方菜单中单击其他身份提供方-OIDC身份提供方,开始绑定流程。

2、在表单最下方复制IDaaS授权回调Redirect URI,在第二步中填入到您的身份提供方,该地址用于发送认证请求和id token。

在身份提供方获取配置

1、您需要在您的身份提供方中创建一个支持OIDC协议的应用,将第一步复制的IDaaS授权回调Redirect URI作为应用的重定向地址。

2、您需要获取下列信息,填写到IDaaS EIAM的表单中。

Client ID:向 IDaaS EIAM 发起请求的标识信息,即您的身份提供方中应用的标识。

Client Secret:向 IDaaS EIAM 发起请求的密钥信息,即您的身份提供方中应用的密钥。

Issuer:OIDC Issuer 发现端点。

3、在IDaaS表单中单击解析,即可自动填充各端点信息。

4、确认无误后,单击下一步,进入选择场景流程。

第二步:选择场景

在选择场景中,您可以选择需要使用的能力。

联邦认证:开启后,用户可以使用OIDC登录方式登录到IDaaS。

手动绑定账户:开启后,用户使用OIDC登录IDaaS时,如果当前OIDC账户未绑定IDaaS账户,可手动使用其他登录方式验证IDaaS账户。绑定成功后,之后可使用该 OIDC账户登录IDaaS。

自动绑定账户:开启后,用户使用OIDC登录IDaaS时,如果当前OIDC账户未绑定IDaaS账户,且IDaaS字段与OIDC账户字段的值相同,则自动绑定账户。您可以使用选择字段,直接选择

id_token里的某个字段,也可以使用表达式自定义字段(详情参考高级:账户字段表达式)。绑定成功后,之后可使用该OIDC账户登录 IDaaS。自动创建账户:通过OIDC登录时,如果OIDC账户未绑定IDaaS账户,可自动创建IDaaS账户。每次通过OIDC登录都将更新账户信息。

指定账户的组织: 通过OIDC登录时,没有所属组织的IDaaS账户将自动归属于该组织。该字段在配置时默认选择根组织,您可搜索或下拉选择组织。

自动更新信息:用户使用OIDC登录时,根据字段映射自动更新IDaaS账户信息。

如果同时开启了手动绑定账户和自动绑定账户,将优先进行自动绑定账户。自动绑定账户能力仅试用版和企业版实例可使用,如有需要请提前升级IDaaS实例。

确认无误后,单击确定,即可创建OIDC身份提供方。

第三步:字段映射(可选)

开启自动创建账户或自动更新信息后,创建流程会出现字段映射的步骤。

如果IDaaS账户由其他身份提供方同步创建(例如钉钉、AD),账户数据将以其他身份提供方为准,无法在此处自动更新。

开启自动创建账户后,用户通过OIDC登录时可以使用id_token中的字段数据作为IDaaS账户的字段值,实现IDaaS账户字段值的自动修改。例如将id_token中的 name作为IDaaS账户的显示名。

账户登录的优先级是:已绑定>自动绑定>手动绑定=自动创建。

如果OIDC无绑定关系且无法自动绑定,用户登录流程出现选择弹窗,由用户选择手动绑定或者手动创建。

您可在身份提供方中删除OIDC 身份提供方,删除后各项配置将立即删除,不可找回,相关功能将不可使用。