本文介绍了如何将阿里云SASE(办公安全平台)与IDaaS(应用身份服务)进行SSO绑定的完整流程。文档提供了具体的配置项说明、示例值和注意事项,帮助您顺利集成SSO,实现安全便捷的单点登录功能。

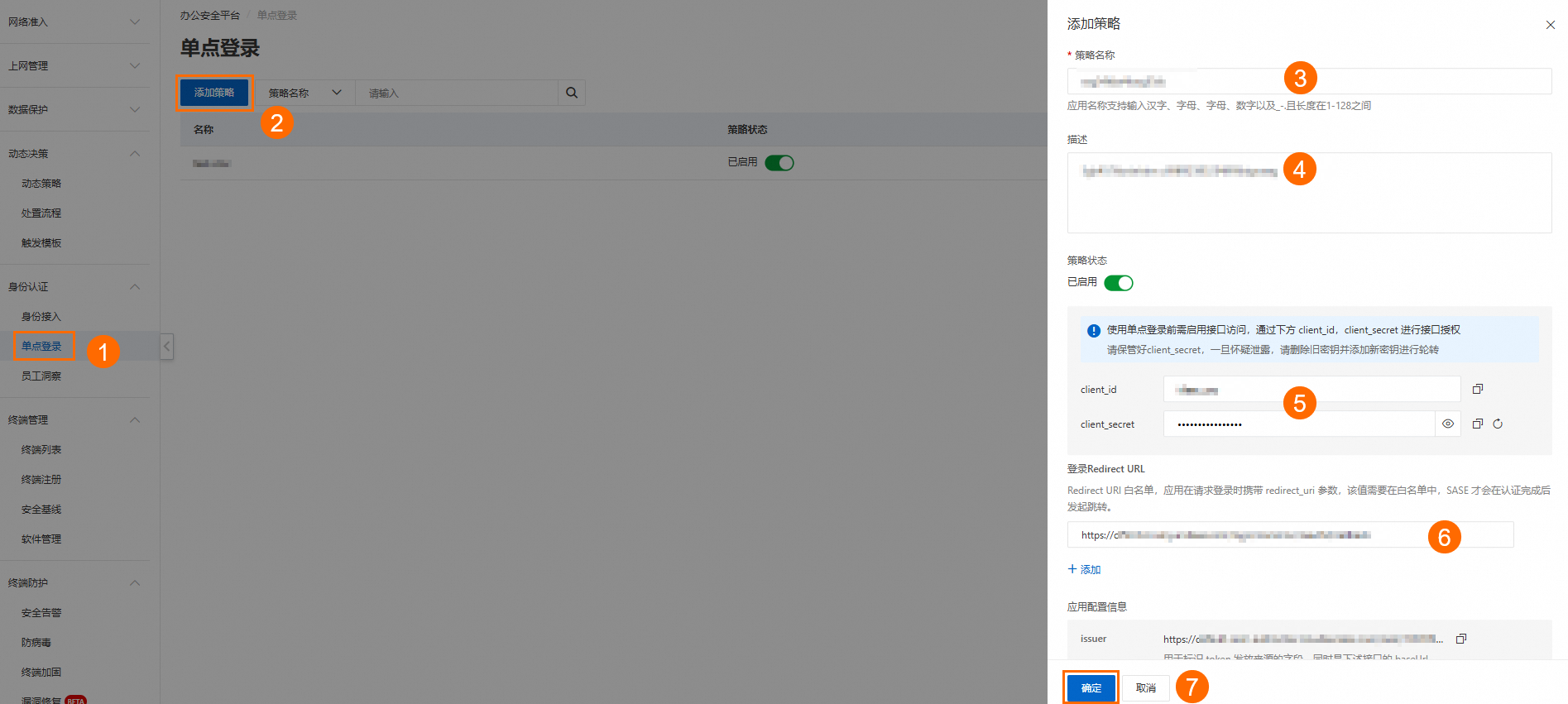

步骤一:在办公安全平台单点登录添加策略

登录办公安全平台控制台。在左侧导航栏,选择。

在单点登录页面,单击添加策略。

在添加策略面板,根据下表配置策略信息。

配置项

说明

示例值

策略名称

策略的名称。

IDaaS_SSO

描述

策略的描述

策略状态

策略的启用状态

置为启用状态

接口访问授权

手动自定义设置client_id、client_secret。使用单点登录前需启用接口访问,您需要使用client_id、client_secret进行接口授权。

重要请保管好client_secret,一旦怀疑泄露,请删除旧密钥并添加新密钥进行轮转。

client_id:idaas_sso

client_secret:gjhkfe8******

登录Redirect URL

填写企业内网应用的 URL 的 Redirect URI 参数,目的是将该值加白,方便SASE在认证完成后发起登录请求。(此值为IDaaS 授权回调 Redirect URI)

https://*******.aliyunidaas.com/login/common/oauth2/callback

上述配置信息填写完成后,单击确定。

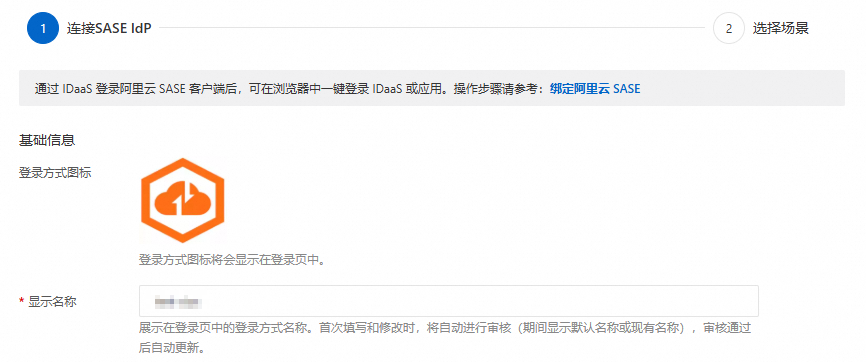

步骤二:绑定阿里云 SASE

登录IDaaS控制台。在左侧导航栏中,选择 EIAM 云身份服务 。选择对应的IDaaS实例,单击操作列的访问控制台。

在身份提供方菜单中,单击,即可开始绑定流程。

步骤三:连接SASE IdP

基础信息

登录方式图标:登录图标将显示在登录页面中。

填写显示名称:用户在登录、使用IDaaS EIAM时可能看到。

登录配置

授权模式:默认授权码模式,不可修改。仅支持修改授权码模式参数(可选项)。

认证模式:选择client_secret_post。

client_secret_post:在调用授权端点时,在 POST 请求包中附加密钥信息。常用选项。

client_secret_basic:在请求的 Authorization Header 中传递编码后的密钥信息。

Client ID:填写步骤一接口访问授权中的 client_id 值。

Client Secret:填写步骤一接口访问授权中的 client_secret 值。

Scopes:请求授权端点时携带的授权范围,默认openid、external_id。可选值包括:openid、external_id、email、profile、phone。

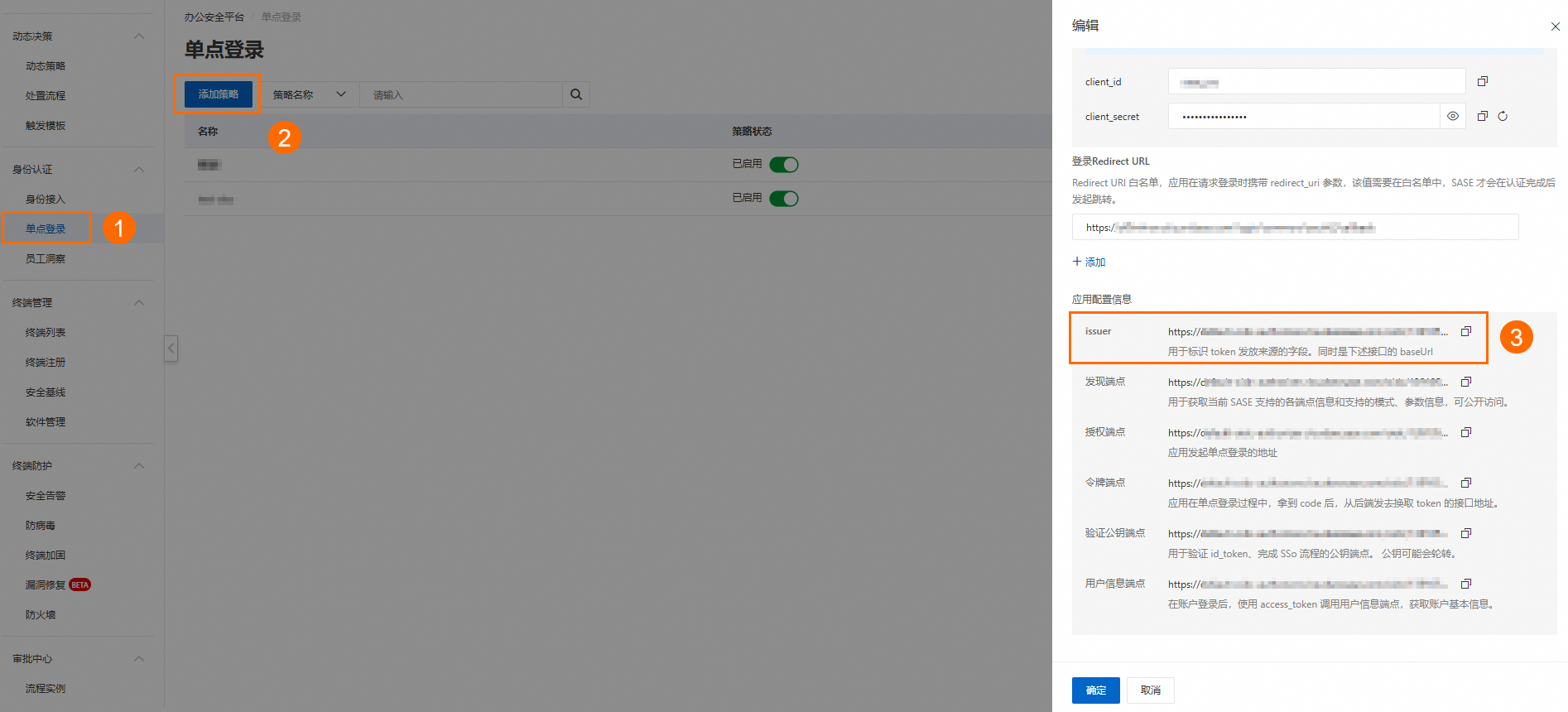

端点配置

配置项

说明

Issuer

填写办公安全平台应用配置信息的 Issuer 值后,可以通过解析按钮发现端点,自动获取端点信息。

授权端点

令牌端点

公钥端点

用户信息端点

IDaaS 授权回调 Redirect URI

您需要将此地址填写到阿里云 SASE 服务登录Redirect URL中。

步骤四:选择场景

手动绑定账户:当用户通过 SASE 登录时,如果 SASE 账户未绑定 IDaaS 账户,系统允许用户手动完成账户绑定。

自动绑定账户:开启此功能后,系统将在用户通过 SASE 登录时自动判断并完成账户绑定。支持添加更多字段映射规则,并且可对添加规则进行删除操作。

绑定规则:当 IDaaS 账户字段与 SASE 账户字段的值相匹配时,且账户之间尚无绑定关系,系统将自动建立绑定关系。

一键登录:使用 SASE 账户登录 IDaaS 或其应用。

上述信息配置完成后,单击完成创建。

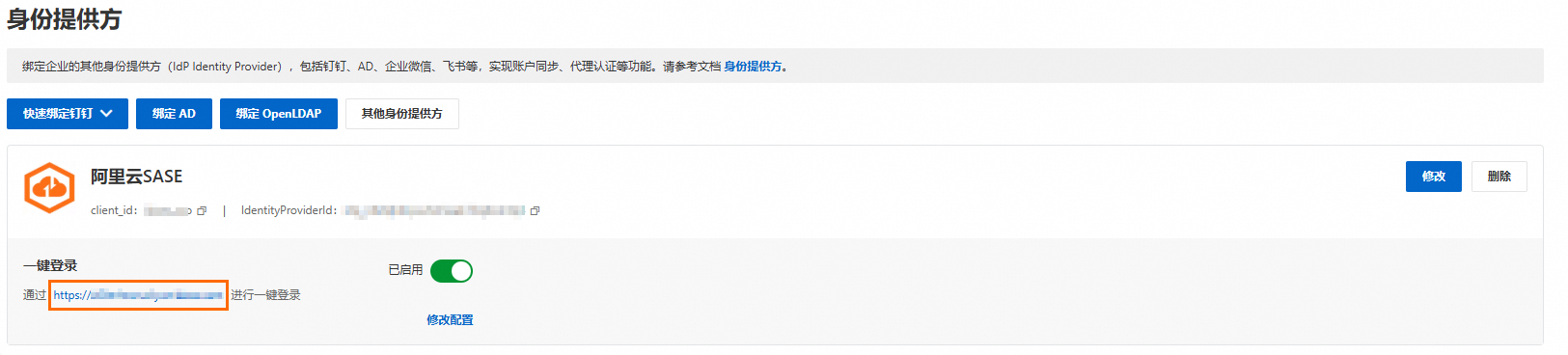

步骤五:验证SSO

完成绑定后,会自动跳转到身份提供方菜单中。您可在此处对与身份提供方联动的不同功能进行管理。

单击一键登录链接,跳转到IDaaS门户页面。

选择其他登录方式为 SASE 身份源,即可跳转至阿里云 SASE 办公安全页面。