本文档详细介绍了在阿里云IDaaS管理控制台中配置联邦信任源的操作流程,包括PCA、OIDC和PKCS#7三种信任源类型的参数说明及适用场景,帮助用户实现安全的身份联合认证管理。

操作步骤

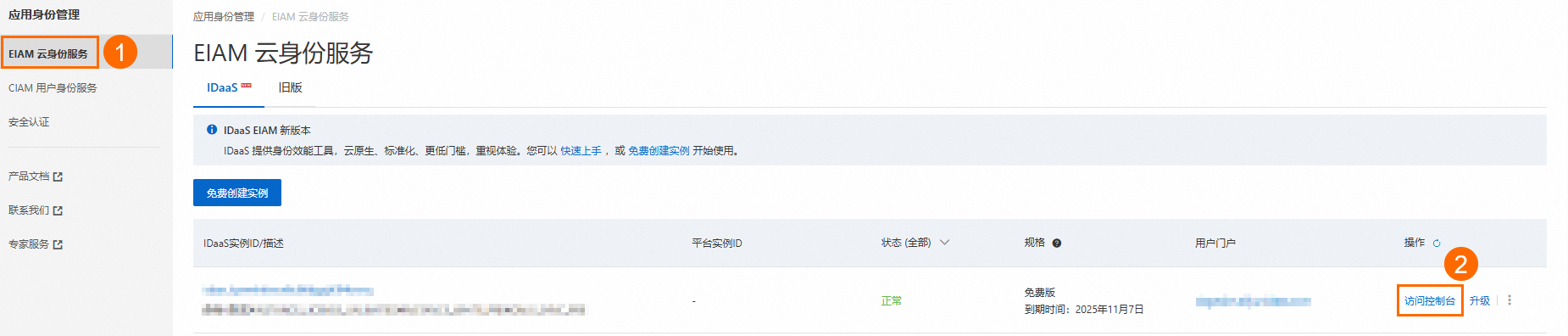

登录IDaaS管理控制台,在左侧导航栏中,选择 EIAM 云身份服务 。选择对应的 IDaaS 实例,单击操作列的访问控制台。

单击。

在新增联邦信任源页面选择联邦信任源类型,根据实际需求选择信任源类型,如 PCA、OIDC 或 PKCS#7。

说明如需详细了解各联邦信任源的功能特性及应用场景,请参见:联邦信任源介绍。

选择完成后,单击下一步并填写以下配置参数。配置完成后,单击确定。

PCA:Private CA(Private Certificate Authority,私有证书颁发机构)是组织或企业内部自主运行的证书颁发机构(CA),用于签发和管理仅在内部网络或特定信任域内有效的数字证书,其 PCA 联邦信任源主要适用于个人开发电脑或配备可信平台模块(TPM,Trusted Platform Module)的实体。

字段名

描述

联邦信任源名称

名称支持小写字母、数字、下划线(_)及中横线(-),长度不得超过64个字符。

联邦信任源类型

PCA

网络端点

IDaaS将使用网络端点能力,访问PCA的根证书的吊销列表,确保根证书的有效性。共享端点为共享公网出口,如您已经购买了专属端点能力,可以使用专属端点能力。

填写验签证书

根证书内容为PEM格式,以“-----BEGIN CERTIFICATE-----”开头,以“-----END CERTIFICATE-----”结尾。根证书最多上传两张,用于后期进行根证书轮转。

信任条件

信任条件用于校验客户端调用M2M授权服务器Token端点时的入参,确保仅符合要求的请求可获取IDaaS颁发的Access Token;在PCA场景下,该条件会校验客户端证书内容,最大长度为10240字符。

描述

描述字段用于说明联邦信任源的作用,长度不超过128个字符。

OIDC:OIDC(OpenID Connect)作为基于 OAuth 2.0 的身份验证协议,广泛适用于需与身份提供者开展联合身份验证的场景,尤其适用于部署在 Kubernetes Pod、GitHub Actions、CI/CD 流水线、Azure 虚拟机及 Google Cloud Compute Engine 等环境中的服务。

字段名

描述

联邦信任源名称

名称支持小写字母、数字、下划线(_)及中横线(-),长度不得超过64个字符。

联邦信任源类型

OIDC

网络端点

IDaaS使用网络端点能力,访问Issuer地址或者JWKs地址,动态解析地址获取验签公钥。共享端点为共享公网出口,如您已经购买了专属端点能力,可以使用专属端点能力。

信任来源

信任来源是指当前OIDC联邦信任源在解析用户传入的OIDC Token时,所使用的验签公钥的获取方式。当前的验签公钥获取方式为三种:静态填充,Issuer地址解析,验签公钥地址解析。

当选择Issuer地址解析时:只需填写Issuer地址。

当选择验签公钥地址解析时:需要填写验签公钥的获取地址。

当选择静态填充时:需要手动在验签公钥字段填入公钥信息。

Issuer

请填写客户端调用IDaaS 授权服务器Token端点时,传入的OIDC Token的Issuer,Issuer只能时HTTPS协议,最长1024字符。

重要Issuer 填写之后,无法更新,请谨慎检查。

受众标识

请填写客户端调用IDaaS 授权服务器Token端点时,传入的OIDC Token的Audience,受众标识最多支持5个,每个最长256字符。受众标识默认值为当前IDaaS实例域名地址,表示客户端签发的OIDC Token的受众方为IDaaS实例。如有修改需求,可以删除或修改。

说明如果传入OIDC Token端点的Audience声明不是IDaaS实例域名,请修改该值,否则Token端点调用将失败。

验签公钥

当信任来源为静态填充时,需要填写该值。

信任条件

信任条件用于校验客户端调用M2M授权服务器Token端点时的入参(如OIDC Token内容),确保仅符合条件的请求能获取IDaaS颁发的Access Token,其中Issuer和受众标识为必填基础字段,最大长度限制为10240字符。

描述

描述字段用于说明联邦信任源的作用,长度不超过128个字符。

PKCS#7:PKCS#7 作为公钥基础设施(PKI)中的基础标准,广泛应用于需保障数据完整性与机密性的场景,尤其适用于部署在阿里云 ECS、阿里云ECI、AWS EC2 等云厂商环境中的服务。

字段名

描述

联邦信任源名称

名称支持小写字母、数字、下划线(_)及中横线(-),长度不得超过64个字符。

联邦信任源类型

PKCS#7

信任来源

当客户端服务部署在阿里云 ECS 时选择阿里云类型,部署在亚马逊云 EC2 时选择亚马逊云类型。

签名有效期

签名有效期字段用于填写客户端调用 IDaaS 授权服务器 Token 端点时,传入的 PKCS#7 签名的有效期时间。阿里云默认有效期时间为3600秒。亚马逊云有效期时间为30天。

获取签名时间的表达式

该字段显示了 IDaaS 如何解析传入的 PKCS#7 签名的签名时间。该字段不允许修改。

阿里云:pkcs7.payload.jsonData.audience.signingTime

亚马逊云:pkcs7.signingTime

填写根证书

请上传 PKCS#7 签名时使用的根证书。

阿里云:当前阿里云全球使用同一份证书,IDaaS已经默认填入了阿里云根证书。

亚马逊云:必须使用 RSA-2048 类型的根证书,其他类型(如PKCS#7)将无法通过验证。亚马逊云每个区域的根证书都不相同,请选择当前客户端服务部署的区域的根证书。如果服务部署在多个区域,可以上传多张根证书。详情请参考:实例身份文档签名的 AWS 公有证书。

云账户 ID

请填写客户端服务部署的云服务器所属的云账号ID,最长128字符。

实例标识签名对象

默认为 IDaaS 的实例 ID。

描述

描述字段用于说明联邦信任源的作用,长度不超过128个字符。

完成对联邦信任源的创建之后,可以对联邦信任源进行管理,如状态启用或关闭,查看详细信息以及编辑等操作。