本文档介绍了在IDaaS与Google Workspace之间通过OIDC和SAML协议配置单点登录(SSO)的完整流程,涵盖应用创建、参数设置、凭证管理及验证步骤。

前提条件

IDaaS中配置的用户 email 声明必须与Google Workspace用户主邮箱一致。

拥有Google Admin控制台管理员权限。

OIDC协议配置流程

步骤一:在IDaaS配置Google应用

创建OIDC应用。

登录IDaaS控制台,选择对应的IDaaS实例,单击操作列的访问控制台。

单击,添加 OIDC 应用 。

配置参数。

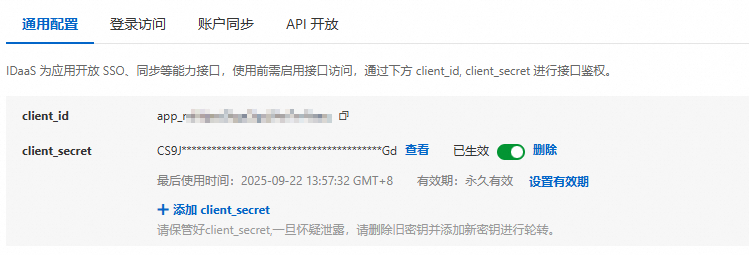

在OIDC 应用详情页的通用配置页签,获取client_id和client_secret。

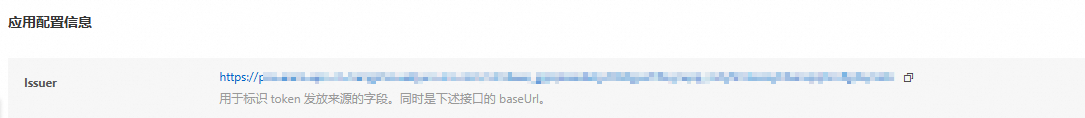

在页签的应用配置信息处,获取 Issuer地址。

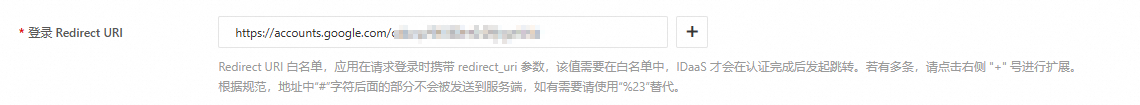

登录 Redirect URI:填写 Google 返回的回调地址。

授权范围:根据实际需求按需分配(默认手动授权)。

应用授权。在页签,添加需要授权的用户。

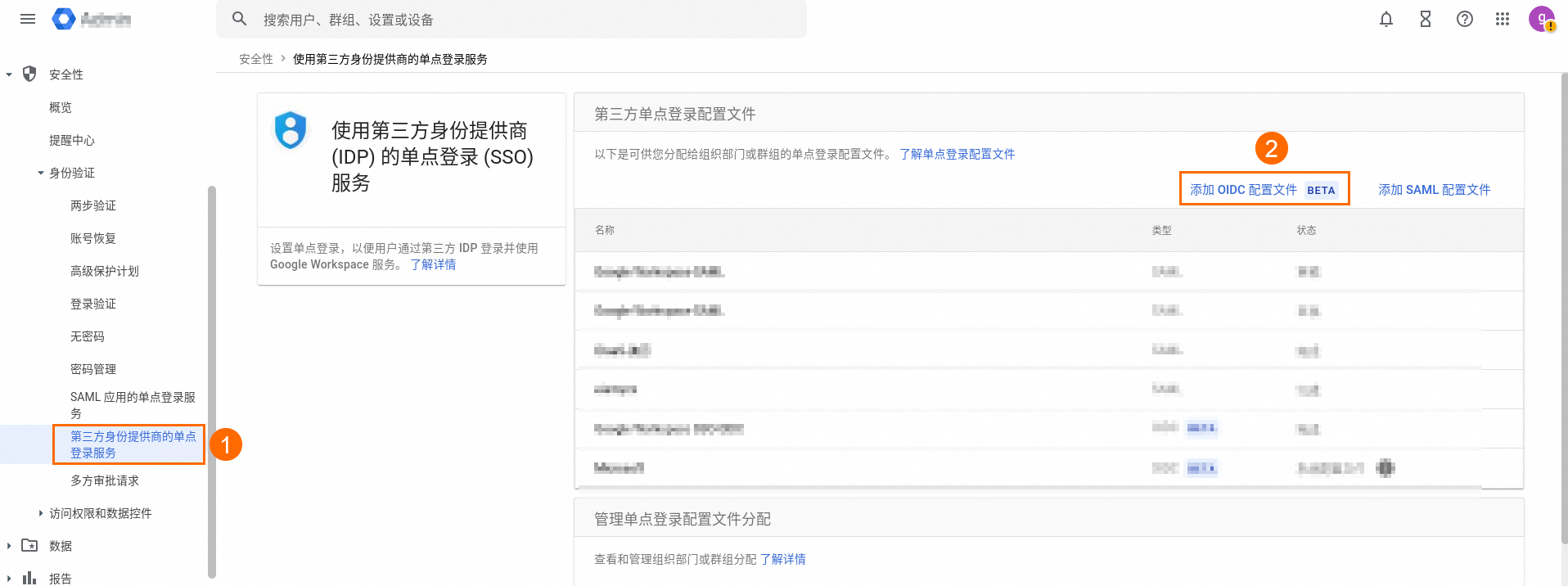

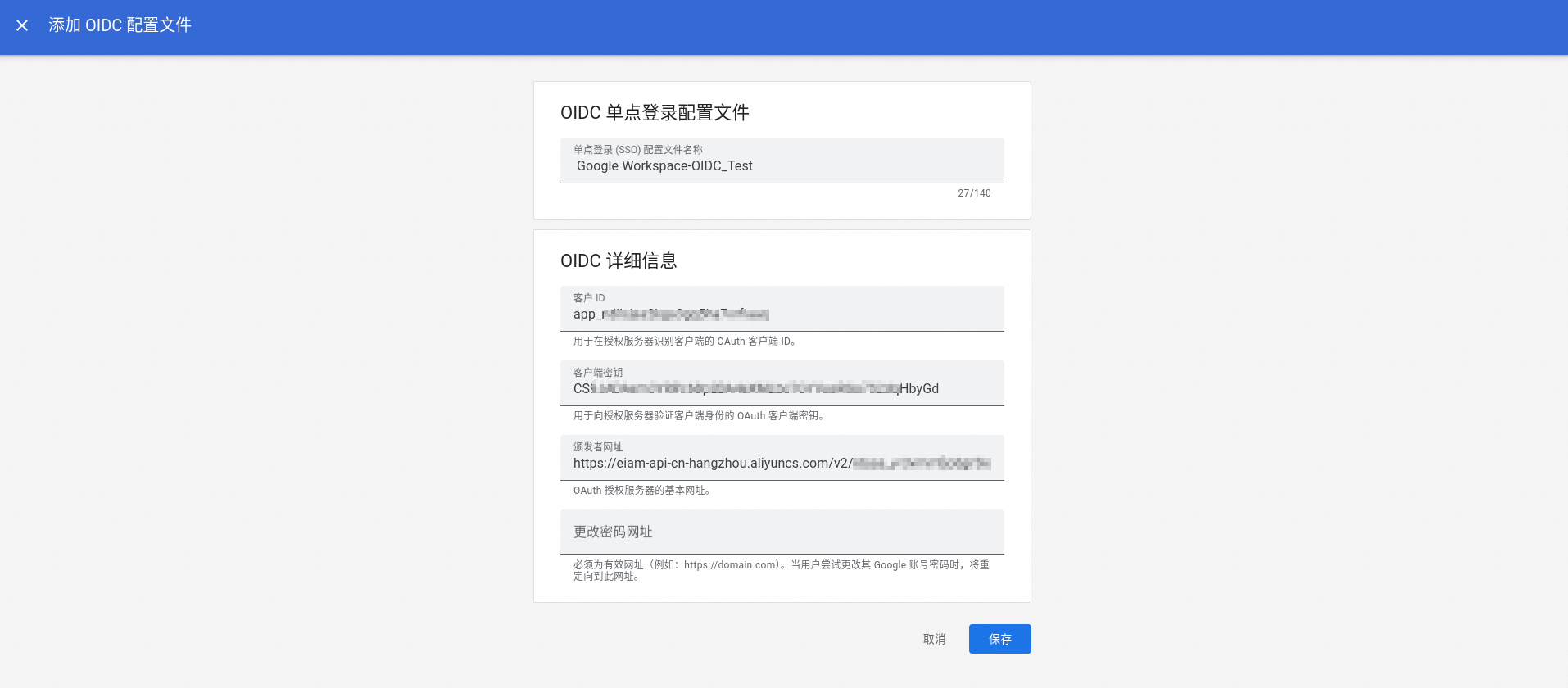

步骤二:在Google Admin控制台创建OIDC配置

登录Google Admin控制台,在左侧导航栏单击。

单击添加OIDC配置文件 BETA。

填写IDaaS参数。

字段

说明

单点登录(SSO)配置文件名称

标识该 OIDC 配置的自定义名称,建议包含业务系统或应用名称以便管理。

客户ID

IDaaS OIDC 应用的唯一标识符 client_id,用于在授权服务器识别客户端。

客户端密钥

IDaaS OIDC应用的客户端密钥 client_secret,用于向授权服务器验证客户端身份的敏感凭据,需严格保密。

颁发者网址

IDaaS OIDC应用的Issuer 地址,用于验证 ID Token 的签发来源。

更改密码网址

用户修改密码的链接(非必填项)。

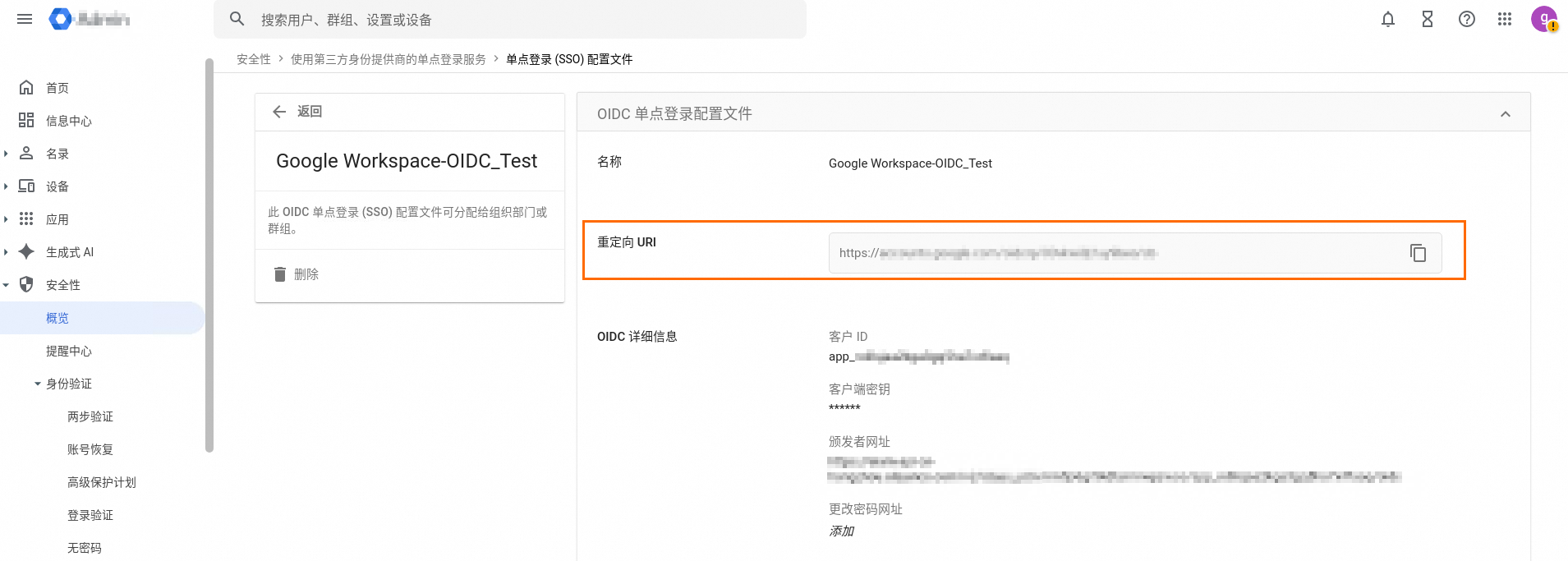

获取Google回调地址。填写重定向URL到OIDC应用详情页的登录 Redirect URI。

步骤三:分配单点登录策略

在导航栏,管理单点登录配置文件分配处,单击管理。

选择创建的 OIDC 单点登录配置文件,然后单击右下角保存并测试是否生效。

SAML协议配置流程

步骤一:在IDaaS配置Google应用

创建SAML应用。

登录IDaaS控制台,选择对应的IDaaS实例,单击操作列的访问控制台。

单击,添加 SAML 2.0 应用 。

配置参数。在SAML应用详情页,处填写单点登录配置。

单点登录地址:填写Google Workspace 的SP 配置信息的ACS URL。

应用唯一标识:填写Google Workspace 的SP 配置信息的实体 ID。

授权范围:按需分配(默认手动授权)。

IdP 唯一标识:填入Google身份提供商的身份提供商实体 ID。

IdP SSO 地址:填入Google身份提供商的登录页网址。

公钥证书:下载公钥证书,上传Google身份提供商的验证证书处。

应用授权。在处添加应用账户,并在应用授权页签添加需要授权的用户。

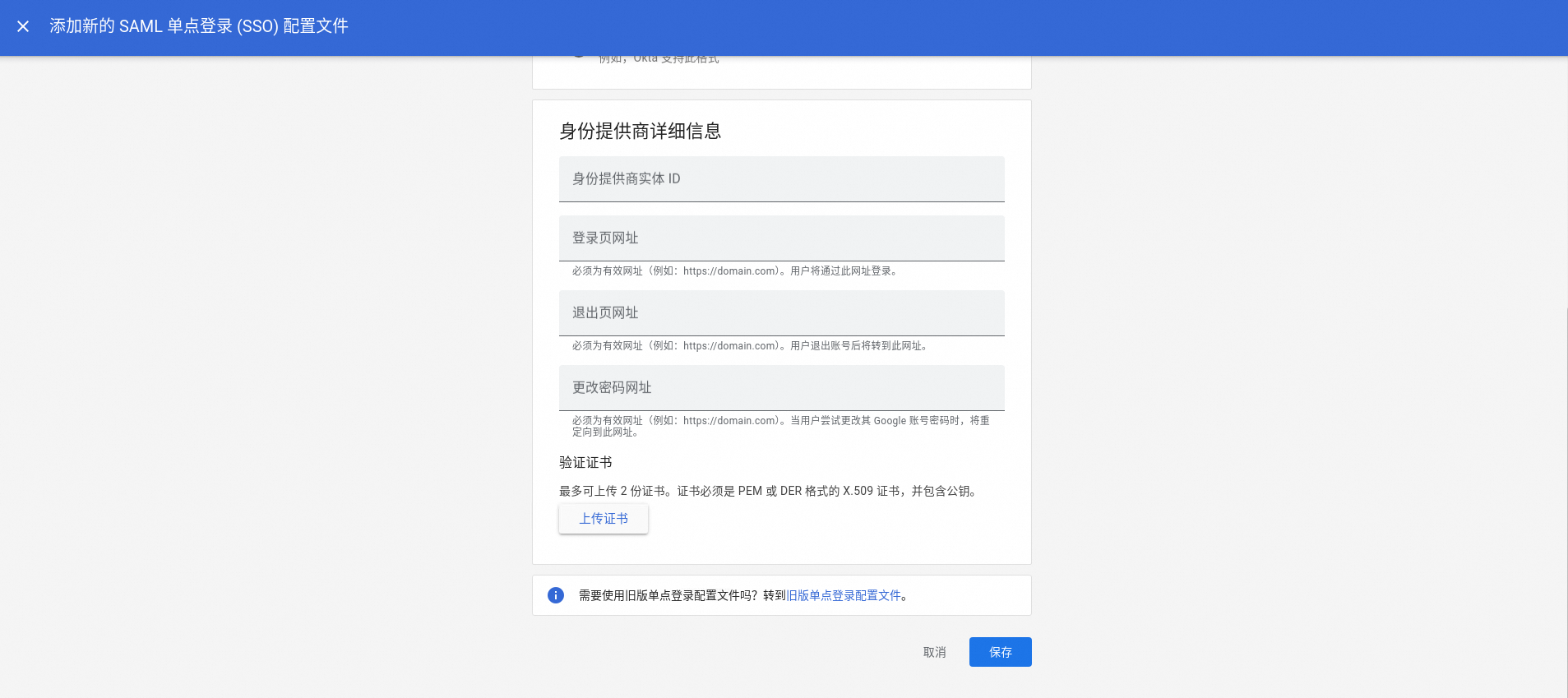

步骤二:在Google Admin控制台创建SAML配置

登录Google Admin控制台,在左侧导航栏单击。

单击添加SAML配置文件,填写以下身份提供商详细信息。填写完成后,单击右下角保存。

字段

说明

单点登录 (SSO) 配置文件名称

用于标识该 SSO 配置的自定义名称,建议包含业务系统或应用名称以方便管理。

身份提供商实体 ID

IDaaS 分配的 SAML 应用IdP 唯一标识(Entity ID),用于匹配服务提供商与 IDaaS 的身份绑定关系。

登录页网址

IDaaS中添加的SAML应用中单点登录配置信息中的IdP SSO 地址(IdP Sign-in URL)。

退出页网址

服务提供商接收 SAML 单点登出请求的接口地址(非必填项)。

更改密码网址

用户修改密码的链接(非必填项)。

验证证书

IDaaS 签发的公钥证书,用于验证 SAML 响应签名的有效性。

获取 Google Workspace 的SP 配置信息。在服务提供商详细信息处获取实体 ID和ACS 网址。

步骤三:分配单点登录策略

在导航栏,管理单点登录配置文件分配处,单击管理。

选择创建的 SAML 单点登录配置文件,然后单击右下角保存并测试是否生效。

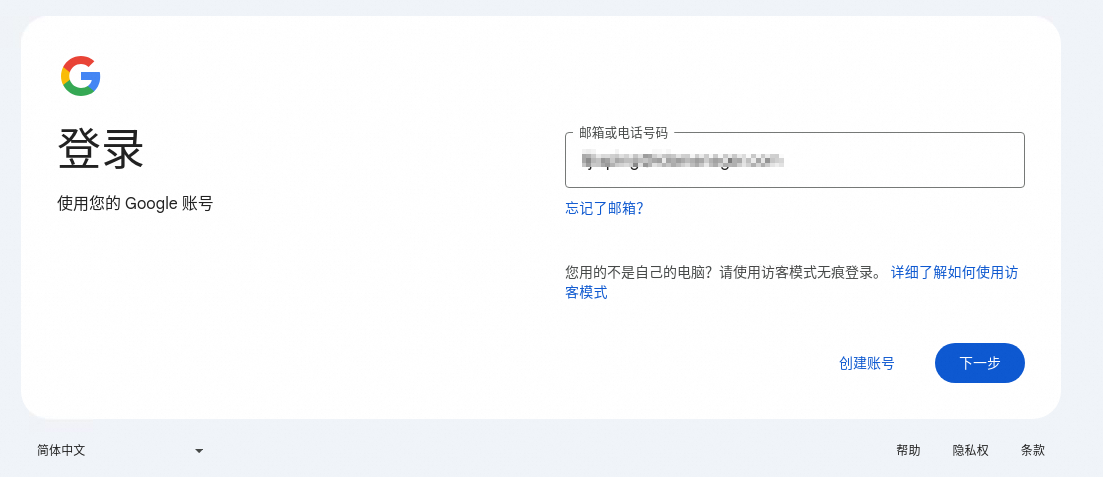

验证SSO流程

访问Google Workspace管理控制台。

输入用户邮箱(如 aliyun@example.com),单击下一步。

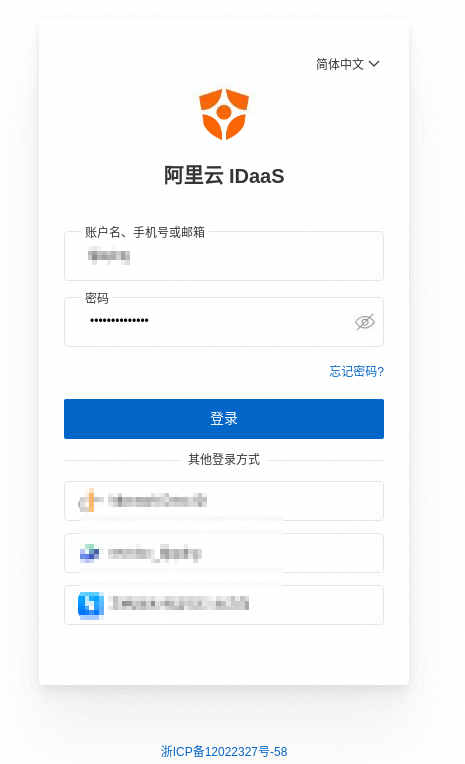

自动跳转至IDaaS登录页面。

成功登录后进入Google Workspace。