阿里云百炼权限管理支持基于控制台页面级、模型级的多维度权限控制,满足多地域、多用户的复杂组织架构需求。

阿里云百炼身份管理

单个业务空间是进行精细化权限管理(模型、用户)和阿里云账单分账的最小管理单元。

百炼的业务空间权限管理基于三种角色:

超级管理员:可跨空间统一管理用户权限、空间可用模型、空间模型限流和 API Key。

业务空间管理员:只负责某个特定业务空间内的用户权限和资源管理。

普通用户:根据分配的权限使用资源。

业务空间权限 | 超级管理员(拥有AliyunBailianFullAccess系统策略) | 业务空间管理员 | 普通用户 |

允许特定模型调用 & 限流 | |||

允许特定模型调优 | |||

允许特定模型部署 | |||

用户管理 | |||

用户可用页面管理 | |||

API Key 管理 | |||

访问/使用被授权的空间、页面、资源 | |||

超级管理员

包含以下两类账号:

阿里云主账号,可在百炼控制台右上角看到:

拥有AliyunBailianFullAccess (百炼管理员)系统策略的 RAM 用户(账号)。该 RAM 用户可以通过百炼的全局管理菜单(北京 | 新加坡 | 弗吉尼亚),为任意 RAM 用户(包括自己)授权任意地域、任意空间的几乎所有权限。(仅 OpenAPI 接口权限 需要阿里云主账号可以添加)

RAM用户是阿里云主账号创建的子账号,用于安全地向团队内成员分配云资源和权限。

可在右上角看到:

超级管理员可以使用百炼的全局管理菜单(北京 | 新加坡 | 弗吉尼亚),进行多业务空间管理。功能包含:

新建业务空间,管理业务空间名称。

对所有业务空间进行模型管理、模型限流。

对所有业务空间进行账号(用户)管理。

管理所有的 API Key。

业务空间管理员

指的是拥有访问某个业务空间权限管理页面的阿里云 RAM 用户。可以通过该页面管理该业务空间。

管理员权限包含可访问该业务空间下所有页面的权限。

业务空间权限管理

百炼按地理区域划分资源和业务空间,单个业务空间不能跨地域存在。即使各个地域的默认业务空间,也是不同的空间。点击前往全局管理菜单(北京 | 新加坡 | 弗吉尼亚)。

同时百炼的业务空间是进行精细化权限管理的最小管理单元,它可管理:

业务空间权限 | 超级管理员(拥有AliyunBailianFullAccess系统策略) | 业务空间管理员 | 普通用户 |

允许特定模型调用 & 限流 | |||

允许特定模型调优 | |||

允许特定模型部署 | |||

用户管理 | |||

用户可用页面管理 | |||

API Key 管理 | |||

访问/使用被授权的空间、页面、资源 | |||

限制模型调用:管理某个模型可否在该业务空间调用(控制台& API)并设置该模型的请求数限流和 Token 限流。

默认业务空间无法设置此限制,所有模型均可调用,且无法限流。

限制模型训练:管理某个模型可否在该业务空间进行调优(通过控制台和API)和调优后部署。

默认业务空间无法设置此限制,所有支持调优的模型均可调优以及调优完成后部署。

限制模型部署:管理某个模型可否在该业务空间直接部署。

默认业务空间无法设置此限制,所有支持部署的模型均可部署。

用户(账号)控制台权限管理:管理某个 RAM 用户是否能使用该业务空间控制台的功能以及能使用该业务空间控制台的哪些功能。但无法限制归属该用户的 API Key 的调用。

阿里云主账号无须设置,可以访问所有业务空间的所有页面。

API-Key 权限

单个 API Key 只能归属一个地域内的一个业务空间和一个用户,且不能转移给其他业务空间或其他用户。API Key 的可调用的功能和模型限流与归属业务空间的权限保持一致,不受用户(账号)控制台权限管理的影响。

API Key 的状态随归属用户(账号)操作的变化:

触发操作 | 主账号的 API Key | RAM 账号的 API Key | RAM 角色的 API Key |

主动删除 API Key | 失效,不可恢复 | 失效,不可恢复 | 失效,不可恢复 |

将账号移出业务空间 | — | 失效 重新加入业务空间后 API Key 恢复生效 | 有效 |

在 RAM 控制台删除账号/角色 | — | 失效,不可恢复 | 有效 |

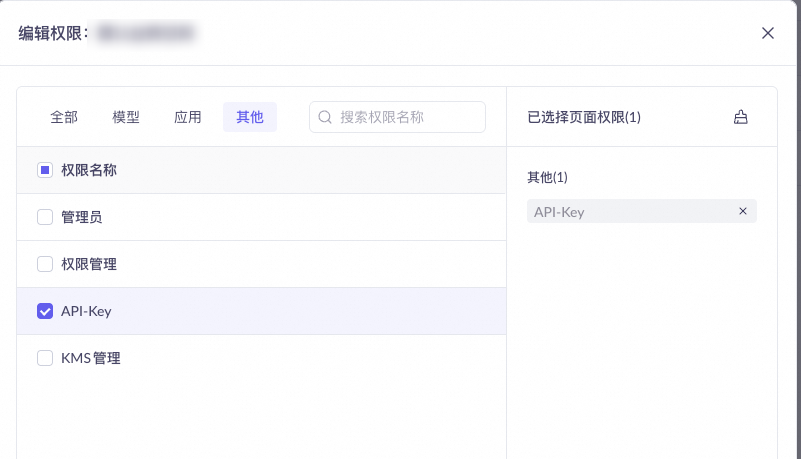

管理 API-Key:可以通过百炼控制台左侧导航栏中的权限管理页签内,为 RAM 用户添加 API-Key 权限。赋予对应 RAM 用户创建、删除、查看该空间下所有 API-Key 的权限。

OpenAPI 接口权限

RAM 用户默认无权调用百炼应用的数据、知识库、Prompt工程及长期记忆等功能的Open API。

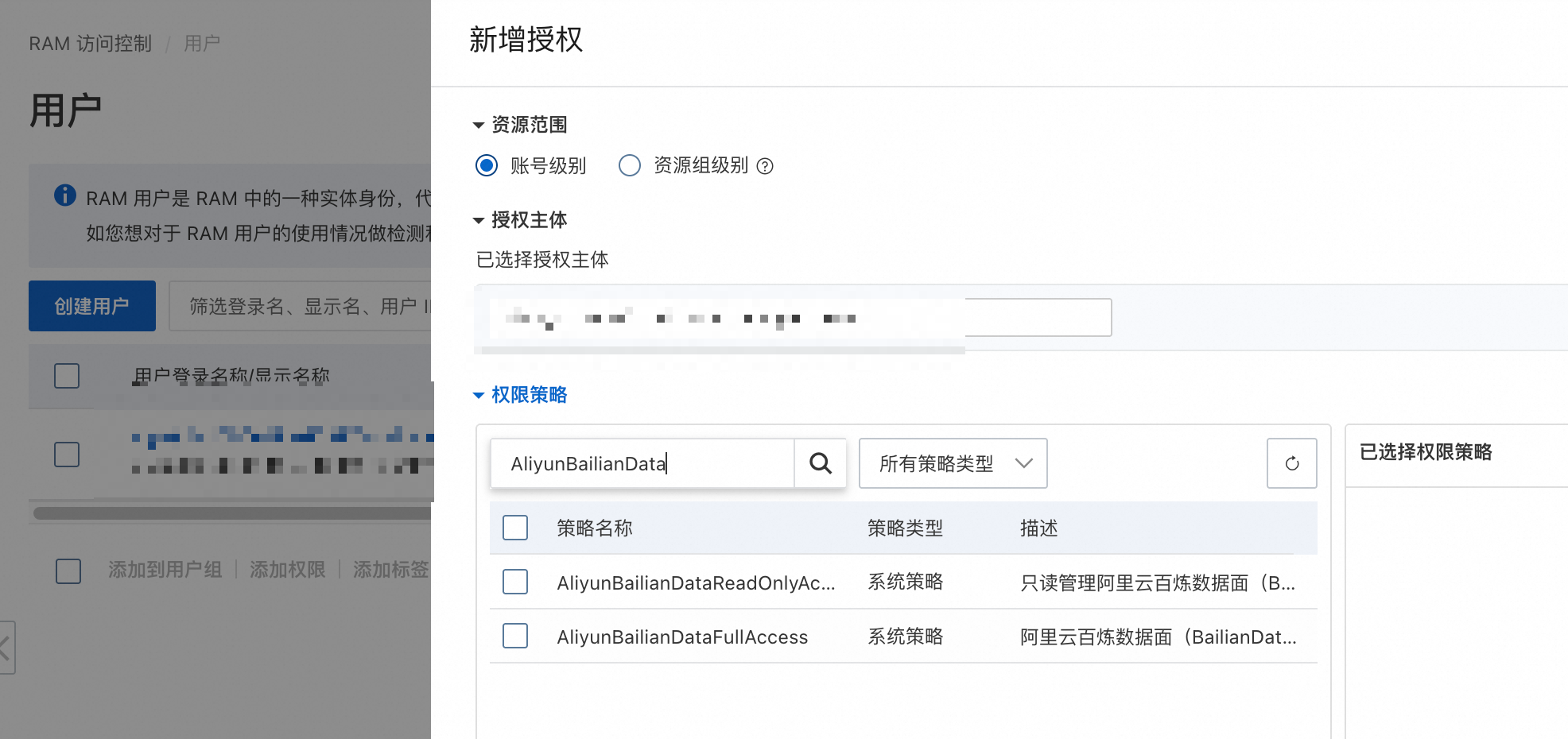

若需调用,需要阿里云主账号在 RAM 控制台为 RAM 用户添加以下权限之一:

AliyunBailianDataFullAccess:可调用百炼应用 API目录下的所有API。

AliyunBailianDataReadOnlyAccess:可调用百炼应用 API目录下的只读类API,例如DescribeFile - 查询文件状态、GetIndexJobStatus - 查询知识库创建任务状态等。

应用于生产环境

空间规划策略

按环境划分(推荐):为开发、测试、预发和生产环境创建独立的业务空间,实现严格的环境隔离。

project-dev-workspaceproject-test-workspaceproject-prod-workspace

按业务线划分:为公司内不同的业务部门(如市场、售后、设计)创建独立的业务空间,便于权限和成本管理。

marketing-team-workspacecustomer-team-workspace

限流策略

将主账号总配额按比例分配给各业务空间,并预留一部分作为缓冲,以应对突发流量。

示例:账号总配额为 1000 QPM,分配方案如下:

project-prod-workspace: 600 QPM (60%)project-test-workspace: 200 QPM (20%)project-dev-workspace: 100 QPM (10%)预留缓冲:100 QPM (10%)

账单查看与预付费权限管理

RAM 用户默认无权查看阿里云账单和购买阿里云预付费产品,如需为 RAM 用户开通相关权限,需要在 RAM 控制台为 RAM 用户添加特定权限。

以下权限将授予 RAM 用户查看阿里云所有产品的账单或购买阿里云所有预付费产品的权限,请谨慎授权。

查看阿里云账单需要为 RAM 用户添加 AliyunBSSReadOnlyAccess 权限。

购买阿里云预付费产品需要为 RAM 用户添加 AliyunBSSOrderAccess 权限 。

常用设置

设置超级管理员

需要 阿里云账号(主账号)或具备AliyunRAMFullAccess系统策略的 RAM 用户操作。

前往 RAM 控制台,为 RAM 用户添加 AliyunBailianFullAccess (百炼管理员)权限和 AliyunBSSOrderAccess(购买阿里云预付费产品)权限。

设置完成后即可通过百炼的全局管理菜单(北京 | 新加坡 | 弗吉尼亚),为任意 RAM 用户(包括自己)授权任意地域、任意空间的任意权限,并购买百炼的预付费产品。

设置业务空间管理员

需要超级管理员或业务空间管理员操作。

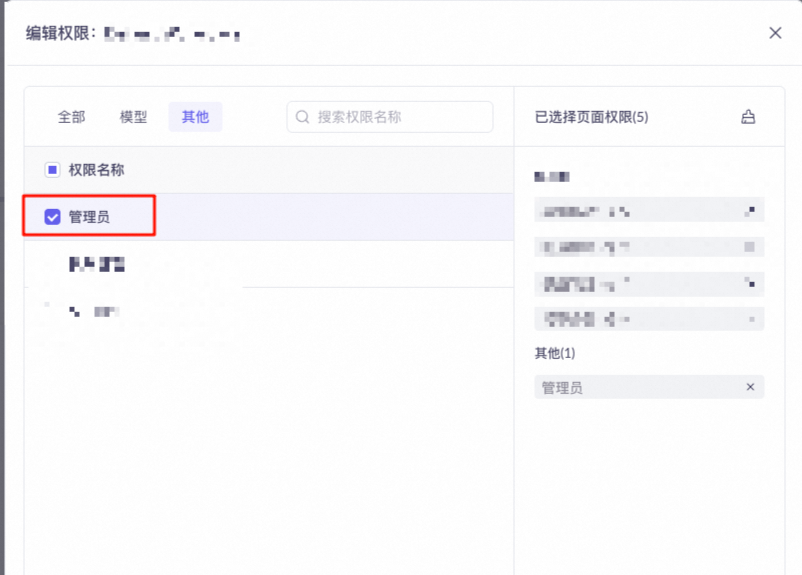

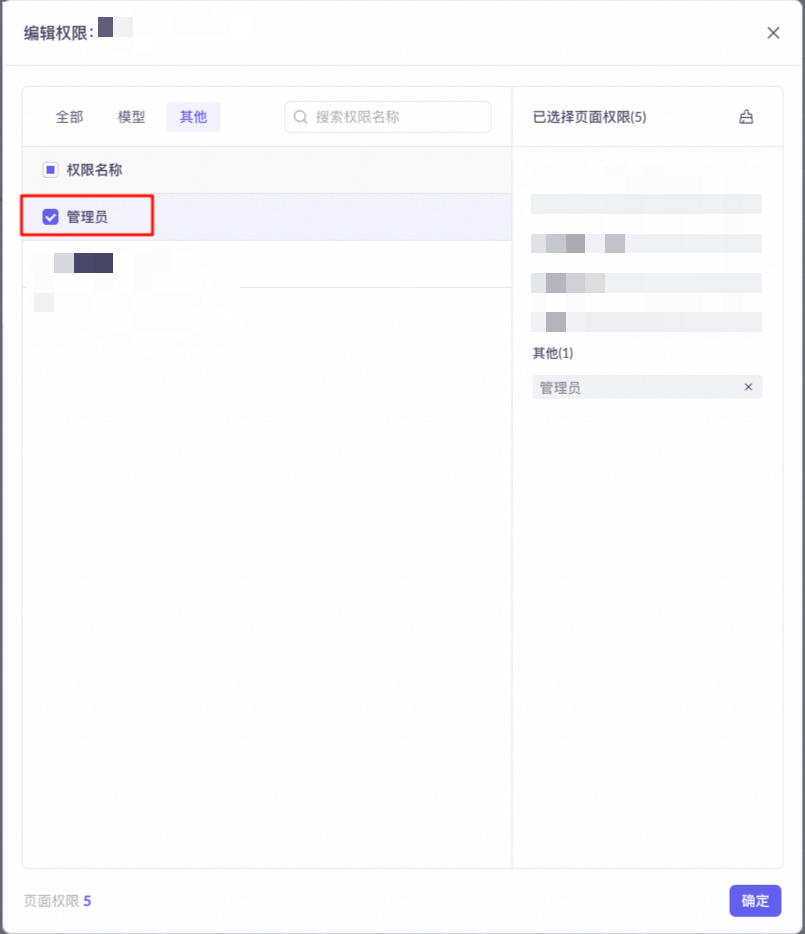

在百炼控制台左侧导航栏中的权限管理页签内,为 RAM 用户添加管理员权限。

设置模型调用权限

若不使用默认业务空间,需保证业务空间已经为特定模型开通了模型调用权限。(需要超级管理员操作)

若需要通过百炼的控制台调用,需要在百炼控制台左侧导航栏中的权限管理页签内,为 RAM 用户添加:(需要超级管理员或业务空间管理员操作)

模型体验-操作 权限,用于在控制台上调用模型。

批量推理-操作 权限,用于支持 批量推理功能。

模型观测-操作 权限,用于查看模型调用、评测的 Token 消耗量。

若需要通过百炼的 API 调用,需要为 RAM 用户在对应业务空间创建或分配 API Key,更多细节请参考本文的:API-Key 权限。(需要超级管理员或业务空间管理员操作)

设置控制台模型调优权限

若不使用默认业务空间,需保证业务空间已经为特定模型开通了模型调优(训练)权限。(需要超级管理员操作)

在百炼控制台左侧导航栏中的权限管理页签内,为 RAM 用户添加几乎所有的模型权限:(需要超级管理员或业务空间管理员操作)

模型体验-操作 权限,用于在控制台上调用调优后的模型。

模型调优-操作 权限。

我的模型-操作 权限,用于管理调优完成后的模型快照。

模型部署-操作 权限,用于部署调优后的模型,模型部署后才能调用、评测。

模型评测-操作 权限。

数据管理-操作 权限,用于管理调优数据集。

模型观测-操作 权限,用于查看模型调用、评测的 Token 消耗量。

设置 API 模型调优权限

若不使用默认业务空间,需保证业务空间为特定模型开通了模型调优(训练)权限。(需要超级管理员操作)

为 RAM 用户在对应业务空间创建或分配 API Key,更多细节请参考本文的:API-Key 权限。(需要超级管理员或业务空间管理员操作)

常见问题

1. 如何获取业务空间 ID 呢?

请参考应用开发的获取Workspace ID。

2. 如何使用子业务空间调用模型?

无需特殊设置,使用子业务空间的 API-Key 即可。

3. 如何使用特定业务空间的应用?

使用 API 管理、调用特定业务空间的应用需要同时设置 APP ID 和 Workspace ID。