在使用EAS自运维资源组时,EAS通过服务关联角色AliyunServiceRoleForPaiEasManageCustomerClusters获取其他云服务的访问权限。在首次使用EAS自运维资源组时,需要为阿里云账号授予该角色的权限。本文为您介绍AliyunServiceRoleForPaiEasManageCustomerClusters角色拥有的访问权限以及如何删除该角色。

背景信息

EAS服务关联角色AliyunServiceRoleForPaiEasManageCustomerClusters是EAS在使用自运维资源组时,需要获取其他云服务的访问权限以完成特定功能而提供的RAM角色。更多关于服务关联角色的信息请参见服务关联角色。

当EAS部分功能需要访问云服务中的私网连接PrivateLink、专有网络VPC、云服务器ECS、容器服务ACK、日志服务SLS、云解析PrivateZone的资源时,您可以通过EAS服务关联角色AliyunServiceRoleForPaiEasManageCustomerClusters获取访问权限。

AliyunServiceRoleForPaiEasManageCustomerClusters权限说明

AliyunServiceRoleForPaiEasManageCustomerClusters拥有以下云服务的访问权限:

私网连接PrivateLink的访问权限

{ "Action": [ "privatelink:OpenPrivateLinkService", "privatelink:CheckProductOpen", "privatelink:ListVpcEndpointServices", "privatelink:CreateVpcEndpoint", "privatelink:ListVpcEndpoints", "privatelink:UpdateVpcEndpointAttribute", "privatelink:GetVpcEndpointAttribute", "privatelink:ListVpcEndpointSecurityGroups", "privatelink:AttachSecurityGroupToVpcEndpoint", "privatelink:DetachSecurityGroupFromVpcEndpoint", "privatelink:AddZoneToVpcEndpoint", "privatelink:RemoveZoneFromVpcEndpoint", "privatelink:ListVpcEndpointZones", "privatelink:DeleteVpcEndpoint" ], "Resource": "*", "Effect": "Allow" }专有网络VPC的访问权限

{ "Action": [ "vpc:DescribeVpcs", "vpc:DescribeVpcAttribute", "vpc:DescribeVSwitches", "vpc:DescribeVSwitchAttributes" ], "Resource": "*", "Effect": "Allow" }云服务器ECS的访问权限

{ "Action": [ "ecs:DescribeSecurityGroups", "ecs:CreateSecurityGroup", "ecs:DeleteSecurityGroup", "ecs:AuthorizeSecurityGroup", "ecs:AuthorizeSecurityGroupEgress", "ecs:RevokeSecurityGroup", "ecs:RevokeSecurityGroupEgress" ], "Resource": "*", "Effect": "Allow" }容器服务ACK的访问权限

{ "Action": [ "cs:DescribeClusterDetail", "cs:DescribeClusterUserKubeconfig" ], "Resource": "*", "Effect": "Allow" }日志服务SLS的访问权限

{ "Action": [ "log:GetIndex", "log:GetConfig", "log:GetLogStore", "log:GetProject", "log:GetLogStoreLogs", "log:GetMachineGroup", "log:CreateConfig", "log:CreateIndex", "log:CreateLogStore", "log:CreateMachineGroup", "log:CreateProject", "log:DeleteConfig", "log:DeleteIndex", "log:DeleteLogStore", "log:DeleteMachineGroup", "log:DeleteProject", "log:ApplyConfigToGroup" ], "Resource": [ "acs:log:*:*:project/*/logstore/eas-*", "acs:log:*:*:project/eas-*" ], "Effect": "Allow" }云解析PrivateZone的访问权限

{ "Action": [ "pvtz:AddZone", "pvtz:BindZoneVpc", "pvtz:AddZoneRecord", "pvtz:DeleteZone" ], "Resource": "*", "Effect": "Allow" }

删除AliyunServiceRoleForPaiEasManageCustomerClusters

如果您已经部署了EAS服务,且出于安全或其他方面的考虑想要删除服务关联角色AliyunServiceRoleForPaiEasManageCustomerClusters,则需要明确删除该角色可能带来的影响。删除AliyunServiceRoleForPaiEasManageCustomerClusters后,您将无法再使用自运维资源组进行服务的部署和更新操作,并且无法使用已经部署在自运维资源组中的服务。

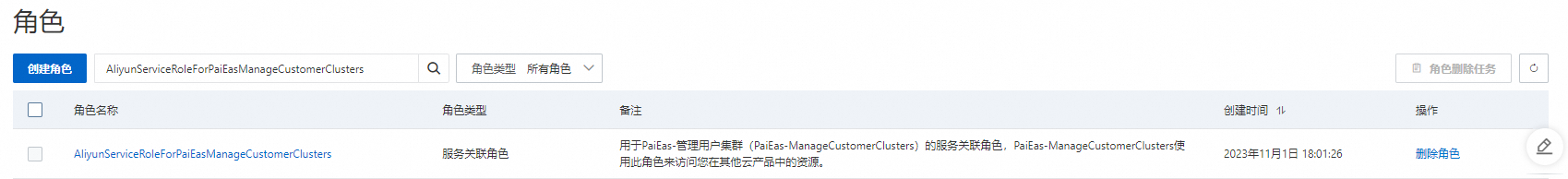

删除AliyunServiceRoleForPaiEasManageCustomerClusters的操作步骤如下:

登录RAM控制台。

在左侧导航栏,选择。

在角色页面的搜索框中,输入

AliyunServiceRoleForPaiEasManageCustomerClusters,系统会自动搜索到名称为AliyunServiceRoleForPaiEasManageCustomerClusters的RAM角色。在角色页面,单击目标RAM角色操作列的删除角色。

在删除角色对话框,输入RAM角色名称,然后单击删除角色。