在协同使用资源的场景下,根据实际的职责权限情况,您可以创建多个RAM用户并为其授予不同的权限,实现不同RAM用户可以分权管理不同的资源,从而提高管理效率,降低信息泄露风险。本文介绍如何创建RAM用户并授予特定权限策略,从而控制对Prometheus实例的访问。

前提条件

步骤一:为RAM用户添加系统权限策略

该步骤是为了让RAM用户具备登录Prometheus控制台的权限。

使用RAM管理员登录RAM控制台。

在左侧导航栏,选择。

在用户页面,单击目标RAM用户操作列的添加权限。

在新增授权页面,进行如下配置。

参数

说明

资源范围

选择账号级别。

授权主体

指定授权主体,即需要添加权限的RAM用户。

权限策略

选中AliyunARMSPrometheusAccessAuth。

单击确认新增授权,单击关闭。

步骤二:创建自定义权限策略

使用RAM管理员登录RAM控制台。

在左侧导航栏,选择。

在权限策略页面,单击创建权限策略。

在创建权限策略页面,单击脚本编辑页签,在策略文档中编写您的授权策略内容,策略内容参考如下示例:华东1(杭州)地域资源类型为Prometheus实例的各操作权限。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "arms:List*", "arms:Get*", "arms:Update*", "arms:Exe*", "arms:Create*", "arms:Del*", "arms:Add*", "arms:Check*", "arms:Delete*", "arms:Restart*", "arms:HealthCheck*", "arms:BindPrometheus*", "arms:install*" ], "Resource": "acs:arms:cn-hangzhou:*:prometheus/*" } ] }单击确定,输入权限策略名称和备注。

单击确定。

步骤三:为RAM用户添加自定义权限策略

步骤四:权限验证

为RAM角色添加权限策略后,您可以使用RAM角色登录ARMS控制台验证。具体操作,请参见管理RAM用户登录设置。

进入控制台后,选择Prometheus 监控,单击实例列表。

在实例列表页面,单击

查看被授权资源组的资源列表。

查看被授权资源组的资源列表。 说明

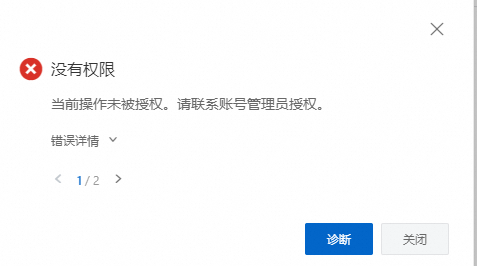

说明对于未授权的资源组,在查看时会提示没有权限,单击关闭即可。

相关操作

推荐使用资源组通过上述方式完成对Prometheus资源的精细粒度分权。

如果您在实际使用过程中,同时需要通过标签来完成分权,可以修改步骤二的自定义策略,添加Condition来完成,如下权限策略所示为具备拥有指定标签的Prometheus实例的权限,具体配置时请将

tagkey和tagvalue替换为实际值。{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "arms:List*", "arms:Get*", "arms:Update*", "arms:Exe*", "arms:Create*", "arms:Del*", "arms:Add*", "arms:Check*", "arms:Delete*", "arms:Restart*", "arms:HealthCheck*", "arms:BindPrometheus*", "arms:install*" ], "Resource": "acs:arms:*:*:prometheus/*", "Condition": { "StringEquals": { "acs:RequestTag/tagkey": [ "tagvalue" ] } } } ] }如果您通过标签完成分权,在控制台的操作顺序如下:

在首次进入Prometheus实例列表时,会提示权限不足。

说明原因是未选择具体的标签,鉴权不通过。

选择具体的标签后,便可以查看实例列表。

此处选择的标签需要和自定义权限策略中定义的标签匹配。