介绍为子账号添加RPA控制台管理员权限的操作过程。

重要

仅支持使用阿里云RAM子账号时,将子账号添加公有云RPA控制台的管理员权限。

使用阿里云IDaaS管理子账号暂不支持,仍需使用您的主账号进行管理。

新建阿里云RAM用户。在RPA控制台成员管理菜单中添加子账号前,请先在阿里云RAM控制台中新建RAM用户。如下图所示

重要

重要为正常使用阿里云RPA,创建RAM用户时,请确认:

访问方式:需要选中“控制台访问”。

MFA多因素认证:建议选择“不需要”。

开启后,需要您在使用RAM方式登录客户端(机器人、编辑器)时进行验证。

如果您的企业安全管理要求必须使用MFA,登录客户端时可选择使用“动态登录码”方式,以满足您的合规要求。

在阿里云RAM产品中创建自定义权限策略,并将该权限添加到对应RAM用户中。

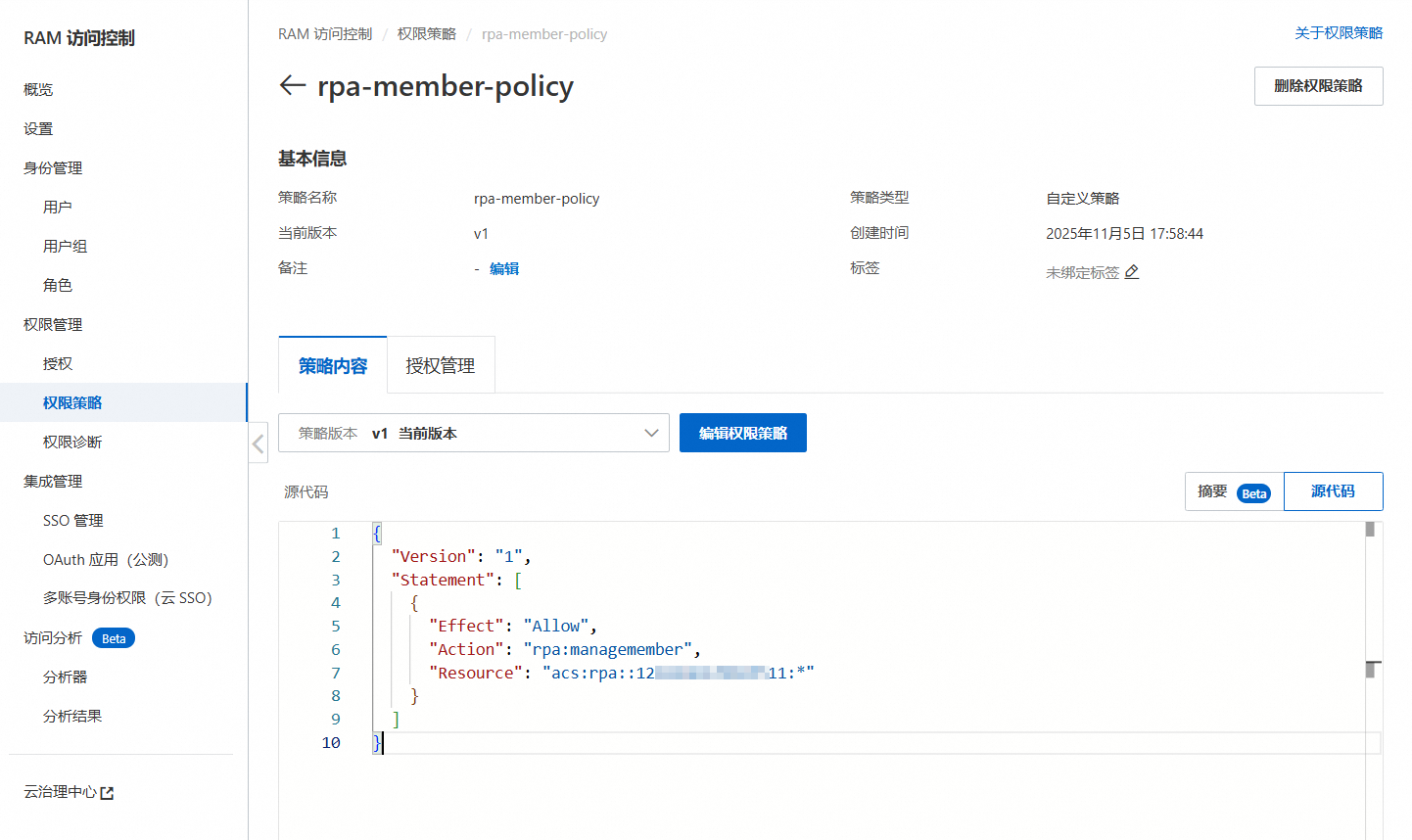

选择“脚本编辑方式”并添加如下内容

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": "rpa:managemember", "Resource": "acs:rpa::需要替换为您的主账号UID:*" } ] }自定义权限策略创建成功后的举例如下:

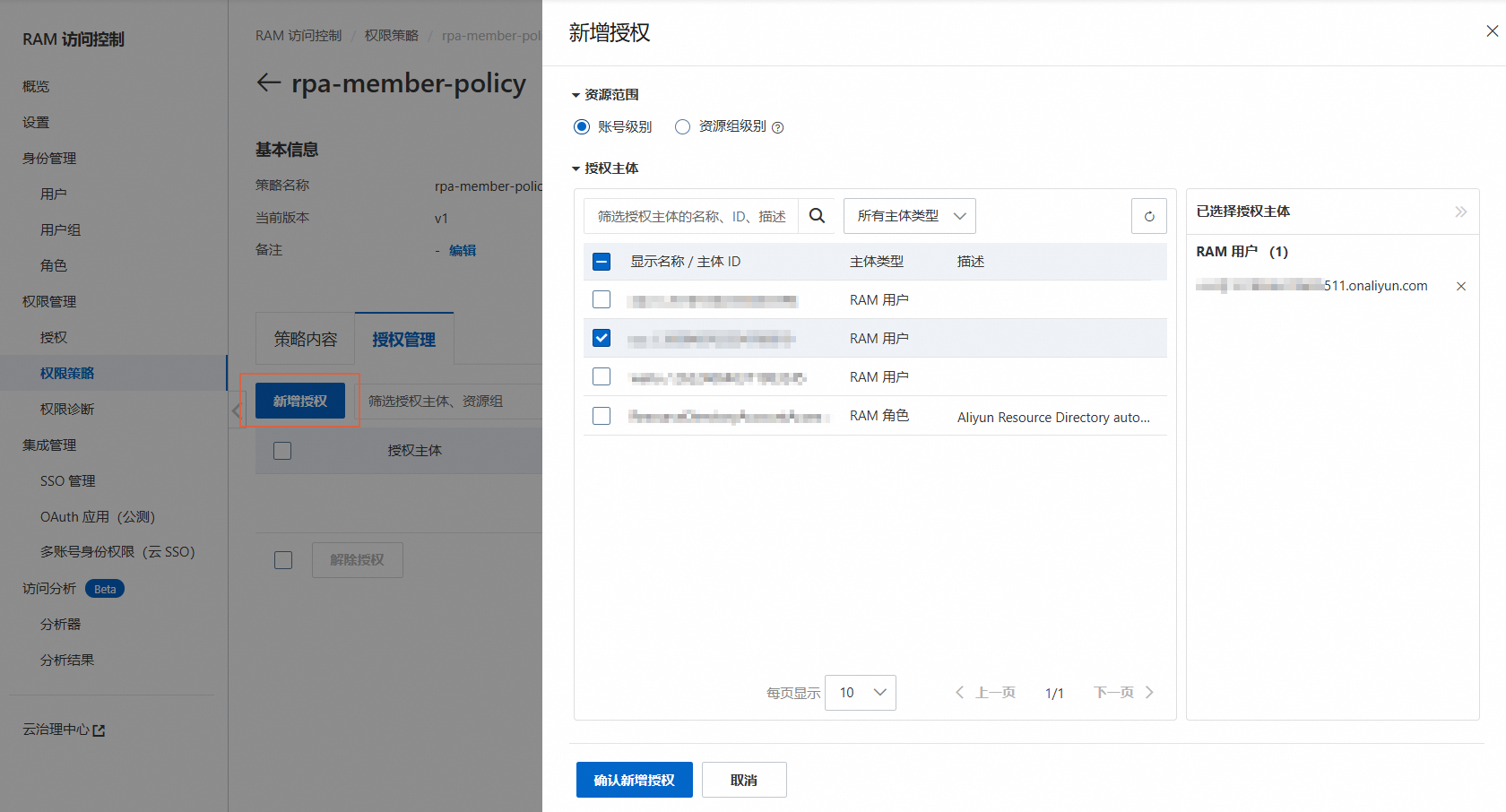

将此自定义权限授权给RAM用户,如下图所示:

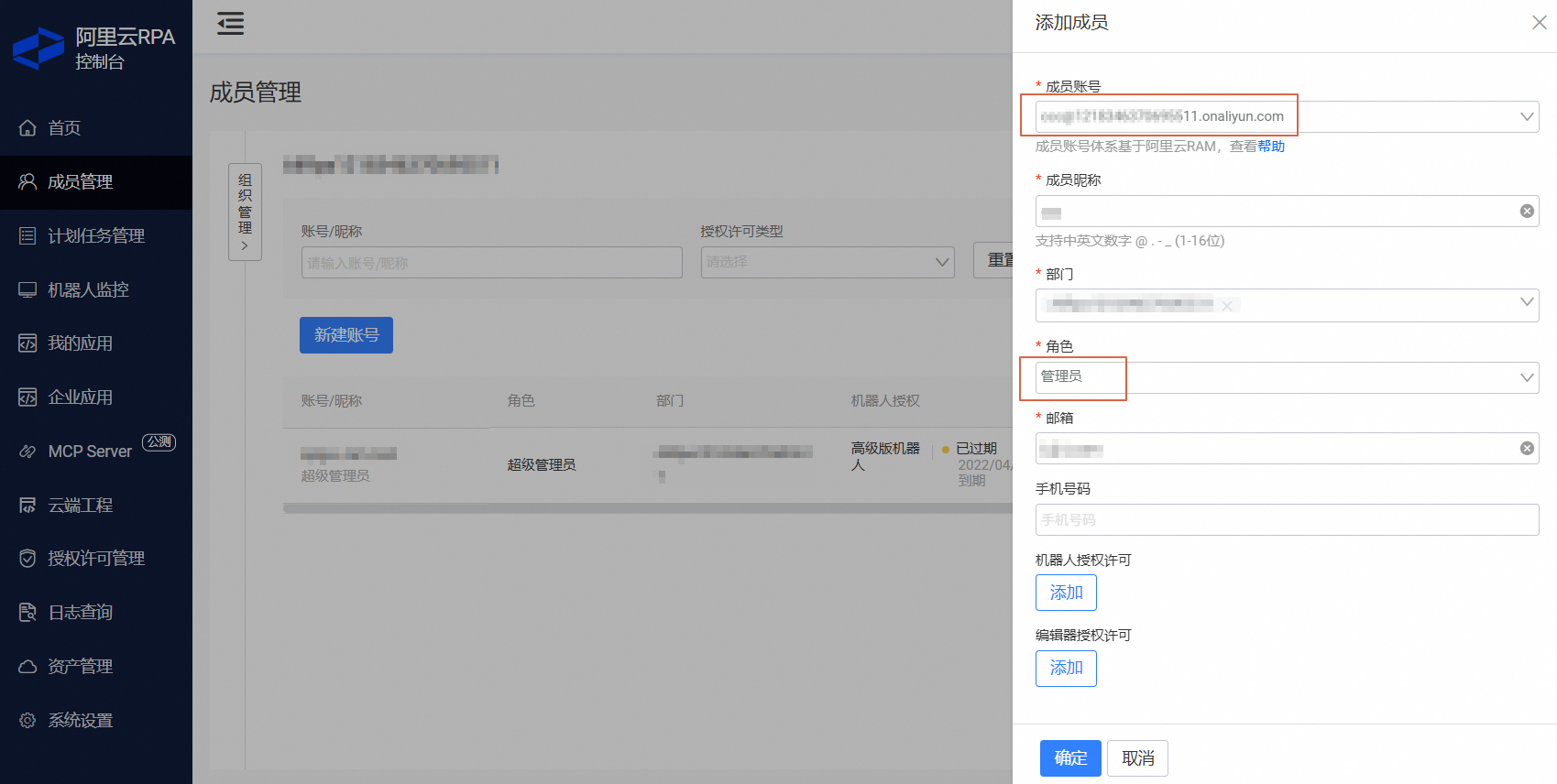

使用主账号访问 RPA控制台-成员管理,添加该RAM用户,角色选择内置的“管理员”,如下所示:

更换该RAM子账号登录RPA控制台后,可看到成员管理等菜单,进行管理员操作。

重要默认只有阿里云主账号才能使用“成员管理”功能,因此需要使用阿里云主账号完成上述操作。

阿里云主账号完成上述操作后:

建议等待30s以上,子账号再重新登录阿里云、访问RPA控制台进行查看。

子账号之前如果已经登录了阿里云控制台,请退出登录后再重新登录查看。

如果子账号仍然不能查看到“成员管理”菜单,请彻底关闭浏览器或使用浏览器的无痕模式进行查看。

(可选)如果仍需限制该子账号能够操作的RPA控制台范围,可在 系统设置-角色列表 页面中添加自定义角色进行控制。

该文章对您有帮助吗?