本文介绍如何结合办公安全平台SASE(Secure Access Service Edge),实现阿里云堡垒机访问控制。

实现原理

企业可通过阿里云办公安全平台实现与堡垒机的内网安全连接,结合零信任策略,精细化控制访问权限,确保仅授权用户经SASE App安全接入内网,实现堡垒机资源的安全访问与风险管控。

前提条件

操作步骤

步骤一:配置身份源

身份源主要是为企业员工提供身份认证功能,SASE支持第三方和自建的身份认证系统。目前支持LDAP、钉钉、企业微信、飞书、IDaaS、自定义身份源。如果您的业务涉及多种身份源,可以配置多个身份源信息,并开启身份认证状态,以便于您以不同的身份源使用SASE服务。

本文为了快速验证功能,以自定义身份源为例为您介绍。

步骤二:配置用户组

配置零信任策略时,需要指定该策略生效的用户组。

在左侧导航栏,选择。

在用户组管理页签中,单击添加用户组。

在添加用户组面板中,配置用户组的组织架构、账户名称、邮箱、手机号等信息。并单击确定。具体操作,请参见用户组管理。

步骤三:安装并登录SASE App

下载SASE App,安装后使用配置的身份源进行登录。

登录办公安全平台控制台。

在左侧导航栏,单击设置。

在客户端下载页签中根据系统版本下载对应客户端并进行安装。

打开SASE App,企业标识并单击确认。

选择配置的企业身份源,输入账号密码或扫码登录SASE App。

步骤四:网络打通

打通SASE与堡垒机所在的业务VPC之间的网络连接。

登录办公安全平台控制台。

在左侧导航栏,选择。

根据业务VPC实例是否关联云企业网(CEN),选择对应的网络打通操作步骤。

关联CEN场景

在网络配置页面的页签,查看SASE同步的网络资源。

参数名称

说明

CEN实例ID/名称

当前管理账号和已添加的成员账号下的所有CEN资源。

所属账号

CEN实例所归属的账号信息,可以是当前管理账号,也可以是成员账号。

回源地址

SASE网关与CEN回源的地址。

对于已关联CEN的VPC内的堡垒机资源会自动添加放行回源地址的安全组策略。对于已在CEN关联的VBR、SAG等资源,如果已存在ACL策略,需要对回源地址放行。

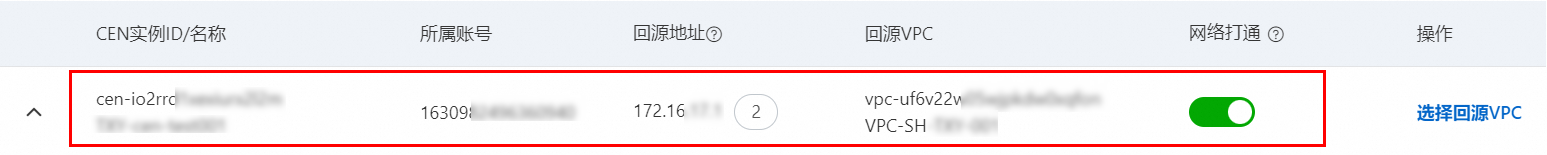

在指定CEN实例或者CEN实例关联的某个VPC实例右侧。开启网络打通开关。

您有两种打通网络开关的方式:

开启CEN实例的网络打通开关

表示SASE网关与CEN关联的网络资源构建了回源链路,经过SASE零信任策略校验过的访问流量,会被SASE网关转发至访问的目的地址。该方式打通了CEN连接的所有VPC实例与终端用户的网络。

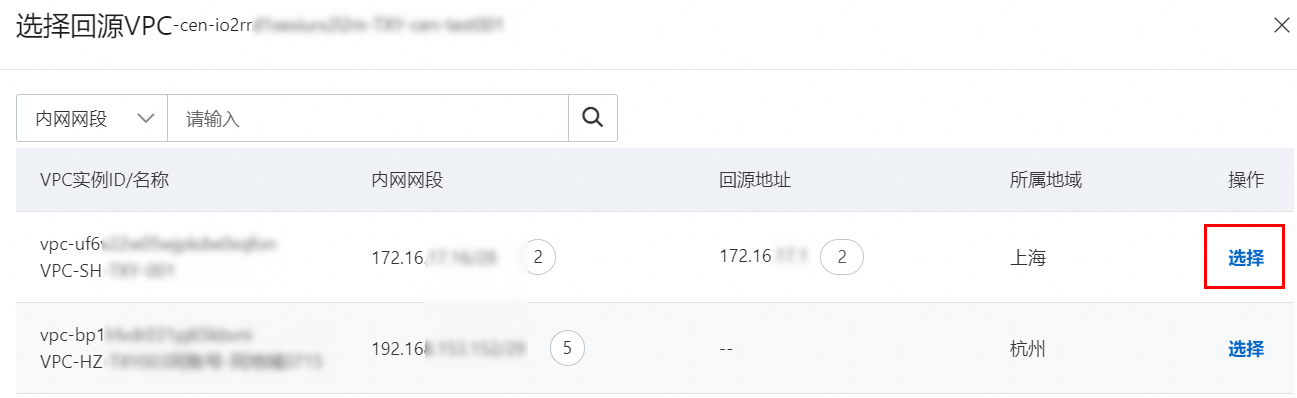

开启网络打通开关时,SASE需要您选择用于回源的VPC。

选择回源VPC后,SASE会展示回源VPC以及回源VPC自动分配的回源地址。

回源地址即SASE网关与CEN回源的地址。对于已关联CEN的VPC内的ECS资源会自动添加放行回源地址的安全组策略。按照CEN粒度开启回源VPC后,对于已配置的VPC、VBR、SAG粒度的回源地址将被自动释放。

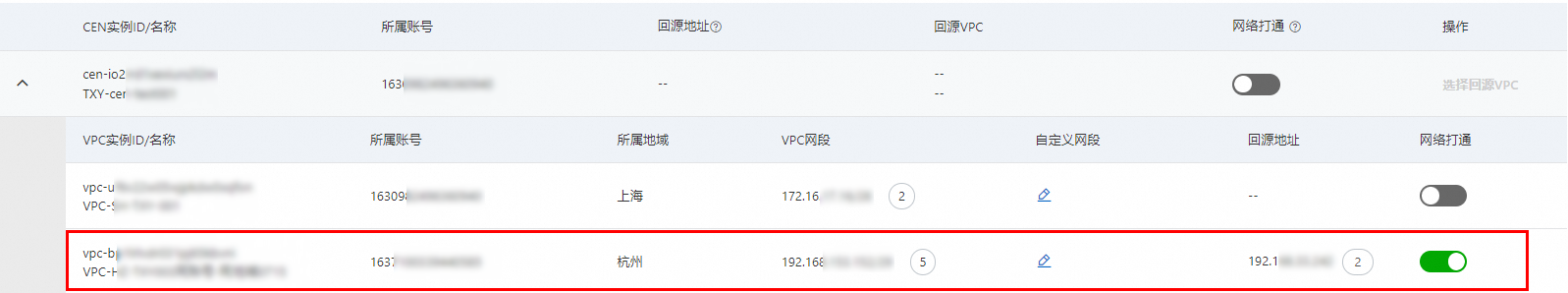

开启CEN连接的某个VPC实例的网络打通开关

表示仅打通指定VPC实例与终端用户的网络,该CEN连接的其他VPC实例与终端用户的网络不打通。

未关联CEN场景

在网络配置页面的页签,查看SASE同步的业务资源。

字段名称

说明

实例ID/名称

当前管理账号和已添加的成员账号下的所有VPC资源。

所属账号

VPC实例所归属的账号信息,可以是当前管理账号,也可以是成员账号。

所属地域

VPC实例所在的地域信息。

VPC网段

VPC实例内交换机的网段。

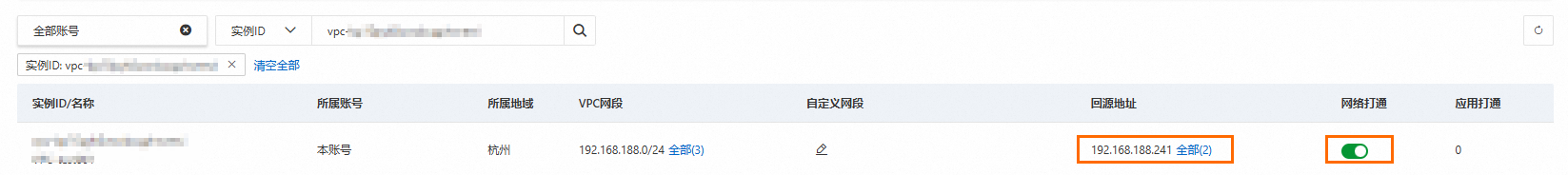

在指定VPC实例右侧,开启网络打通开关。

开启网络打通开关后,SASE会展示业务资源默认分配的用于回源的IP地址。回源地址即源站服务器响应SASE网关发起访问请求的IP地址。并会在堡垒机绑定的安全组中自动添加放行回源地址的安全组策略。

步骤五:创建内网应用

在使用SASE内网访问之前,您需要将企业办公应用的IP地址或域名地址配置到SASE办公应用中。只有已配置的办公应用,企业员工才能通过SASE App进行访问。

登录办公安全平台控制台。

在左侧导航栏,选择。

单击添加应用,在添加应用面板的手动配置页签中,参考如下内容进行配置。

配置项

说明

示例值

应用名称

应用的名称。

长度为2~100个字符,支持输入汉字、字母、数字、中划线(-)、下划线(_)和半角句号(.)。

堡垒机应用

状态

应用的启用或禁用状态。

启用

访问模式

选择您需要配置的访问方式。

APP访问:需要安装SASE App才能访问办公应用,支持访问四层、七层应用,满足员工办公与运维的需求,同时支持丰富的终端安全检测与管控策略。

浏览器访问:无需安装SASE App,使用浏览器即可访问企业的Web办公应用,此模式不支持终端安全检测及管控策略。

APP访问

单击下一步,配置需要访问的堡垒机的应用地址、端口和协议,然后单击确定。

如果应用有对访问进行溯源的需求,可以开启web应用访问加固功能,勾选访问溯源并选择需要添加HTTP header中的字段名称,之后在业务端进行提取。

步骤六:配置零信任策略

通过配置零信任策略,确保仅授权用户可通过内网应用访问堡垒机,实现细粒度访问控制与安全加固。

登录办公安全平台控制台。

在左侧导航栏,选择。

在零信任策略页签中,单击添加策略。

在新增策略面板,根据如下参数说明设置基础信息,然后单击确定。

配置项

说明

示例值

策略名称

添加零信任策略的名称。

长度为2~100个字符,支持输入汉字、字母、数字、中划线(-)和下划线(_)。

堡垒机访问策略

优先级

设置策略的优先级。最高优先级为1,新创建策略的优先级取值上限即当前账号下配置的零信任策略条数+1。例如,当前账号已配置的零信任策略条数为17,此时新创建的策略优先级的取值范围:1~18。

在策略存在冲突的情况下,优先级高的策略生效。

1

动作

设置策略的访问权限。取值:

允许访问:表示该条策略是允许用户或者终端访问指定应用。

禁止访问:表示该条策略是拒绝用户或者终端访问指定应用。

允许访问

生效用户

设置策略生效的用户组,即零信任策略针对指定用户组的终端设备生效。SASE对命中策略的访问行为进行相应的处理,即放行或者拦截该访问行为。

单击添加,在用户组页签,选择生效的用户组。如果当前用户组不能满足您的需求,可以在自定义用户组页签重新配置用户组。关于如何配置用户组,请参见用户组管理。

选择允许访问的生效用户组

已选应用

设置策略生效用户组允许访问的应用。

单击添加,在标签页签,根据配置的标签选择指定的应用。您也可以在应用页签,直接选择应用。

选择创建的内网应用

已选应用

选择满足企业办公的安全基线模板。具体信息,请参见创建安全基线。

选择安全基线策略

触发模板

选择动态决策触发模板。您可以单击前往查看触发模板,查看配置触发模板的详细信息。配置触发模板,请参见配置触发模板。

选择触发模板

策略状态

为策略设置生效状态。

已启用

步骤七:连接测试

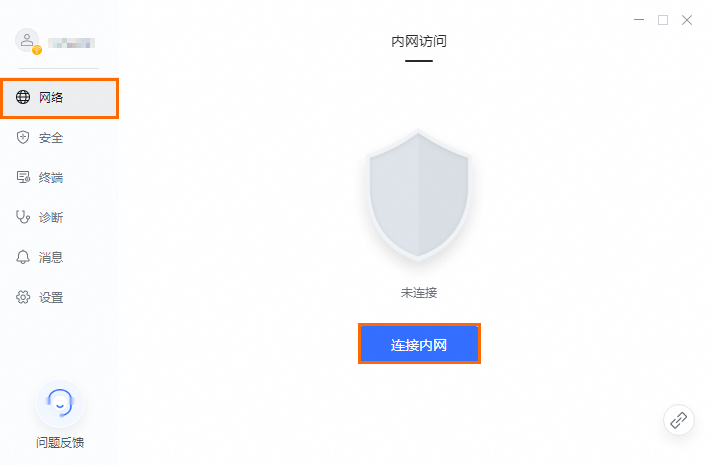

打开SASEApp。

在左侧导航栏选择网络,单击连接内网,等待内网连接成功。

访问内网应用。SASE会生成内网访问审计日志。

登录办公安全平台控制台。

在左侧导航栏,选择。

在内网访问审计页签中查看访问记录,如果存在访问审计日志,说明您的配置已成功。