在数字化办公环境中,网络准入控制是保障企业网络安全的关键环节,企业对网络安全与便捷性需求日益增长。办公安全平台SASE(Secure Access Service Edge)通过集成RADIUS(Remote Authentication Dial-In User Service,远端用户拨入验证服务)组件,支持802.1X协议及Portal入网方式,实现安全、灵活、高效的网络准入控制,保障设备和用户合规接入,提升整体管理效率与用户体验。

场景一:员工无线网络准入配置

SASE通过802.1X认证方案保障网络接入安全,并结合一键入网流程提升员工效率,员工可通过SASE客户端在任意办公网络覆盖区域快速、安全接入企业网络。您需在SASE管理控制台及本地无线控制器设备中分别完成相关配置。

本文中涉及的无线控制器和交换机均以H3C设备为例进行说明。

步骤一:配置认证服务器(RADIUS)

RADIUS是一种网络协议,用于提供集中式的认证、授权和记账(AAA)服务。SASE为您提供云认证服务器的同时,也支持您灵活配置自有认证服务器。

登录办公安全平台控制台。

在左侧导航栏,选择。

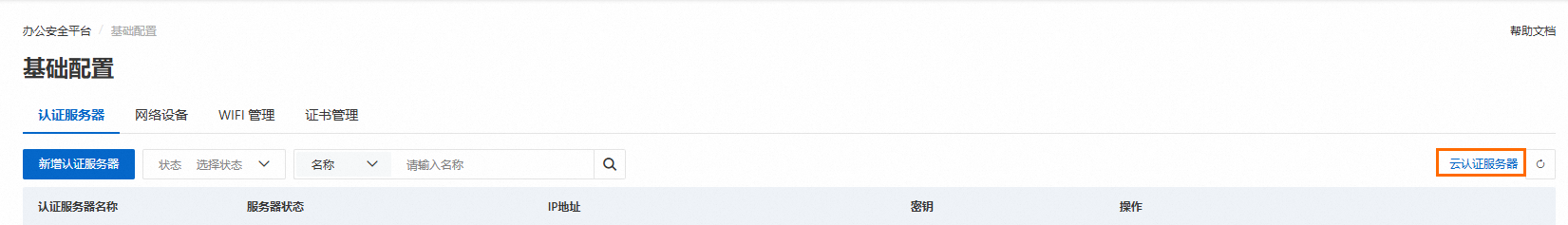

在认证服务器中页签中,查看云认证服务器信息或新增认证服务器。

查看云认证服务器

在页面右上角,单击云认证服务器。

在云认证服务器面板中查看SASE为您提供的云认证服务器的相关信息。

新增认证服务器

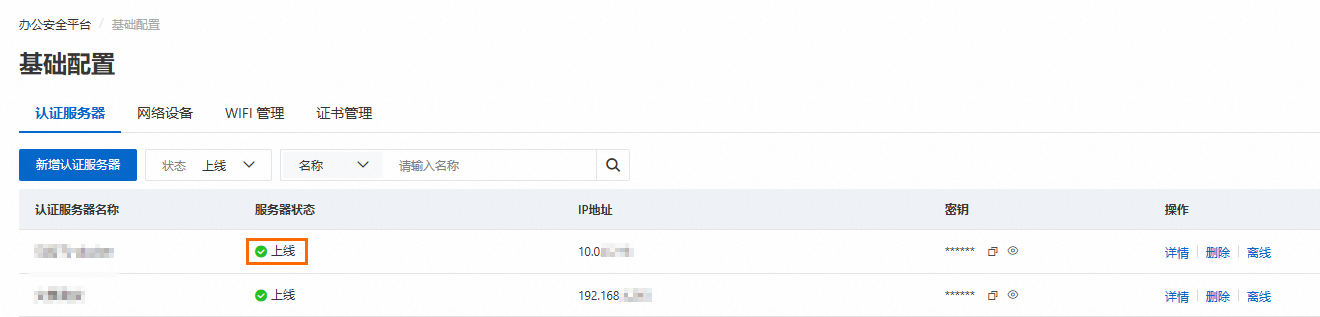

单击新增认证服务器。

在新增认证服务器面板中,配置认证服务器名称和服务器的IP地址,并单击保存。

说明员工 Wi-Fi 认证端口默认为1812,员工 Wi-Fi 计费端口默认为1813。

在部署安装页签中,查看需要部署RADIUS的服务器规格推荐和服务器部署命令。

复制服务器部署命令,在自有服务器中部署RADIUS。

部署完成后,在列表中查看部署情况。

步骤二:配置网络设备信息

无线控制器是一种用于集中管理和控制无线接入点(AP)的网络设备,具备对无线网络进行统一配置、监控和优化的能力。您需要配置您的无线控制器的相关信息。

在网络设备页签中,单击新增网络设备。

在新增网络设备对话框中,配置如下信息,并单击确定。

配置项

说明

设备名称

配置设备名称。

设备品牌

选择您的无线控制器的品牌。

设备类型

选择无线控制器。

IP地址

配置无线控制器的IP或IP段。

MAC地址

配置无线控制器的MAC地址。

coa端口

配置无线控制器的coa端口。

步骤三:配置WIFI管理

在WIFI 管理页签中,单击新建网络实例。

在企业无线网配置对话框中,配置员工入网的网络SSID和认证模式(当前仅支持EAP-TLS),并单击确定。

步骤四:配置证书管理

通过SASE接入企业办公网后,系统会自动为SASEApp下发SASE的CA证书和入网证书。只有安装证书的设备才可以使用并通过企业无线网络访问企业内部应用。如果自动下发的证书不适用企业的业务场景,您可以修改证书的安装范围、有效期或者自定义证书组织名称。

单击证书管理。

在证书管理页签中,进行入网证书配置、CA证书配置以及全局配置。

步骤五:配置本地无线控制器(以H3C为例)

您需要在本地控制台中配置RADIUS方案、ISP域及无线802.1X认证等。

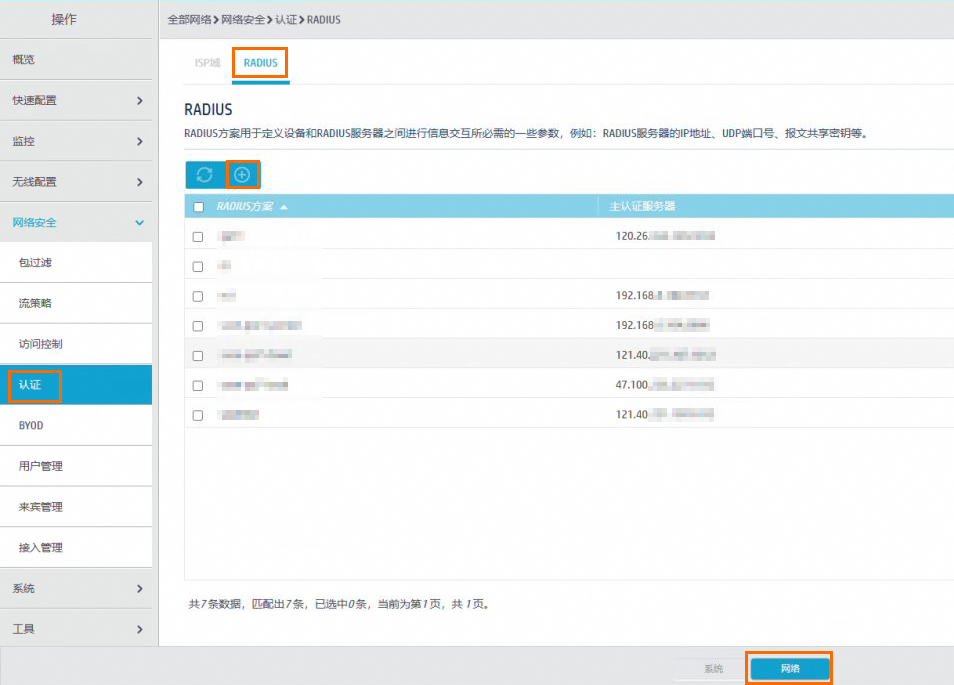

配置RADIUS

登录H3C无线控制器设备控制台。

在页面底部选择网络,并在左侧导航栏选择。

在RADIUS页签中,单击

,新增RADIUS方案。

,新增RADIUS方案。

在添加RADIUS方案页面中,配置RADIUS信息,并单击确定。

配置项

说明

参考值

方案名称

自定义RADIUS方案名称。

sase-r1

认证服务器

配置认证服务器相关信息。如果您拥有多台认证服务器,可以添加到备份服务器中。

关于认证服务器的相关信息,您可以在SASE控制台的页签中查看云认证服务器的相关信息或者新增认证服务器的相关信息。

VRF:默认公网

类型:默认IP地址

IP地址:121.40.*.*

端口:1812

共享密钥:填写密钥

状态:活动

计费服务器

配置认证服务器相关信息。如果您拥有多台计费服务器,可以添加到备份服务器中。

计费服务器的IP地址和共享密钥与认证服务器一致,端口为1813。

VRF:默认公网

类型:默认IP地址

IP地址:121.40.*.*(与认证服务器相同)

端口:1813

共享密钥:填写密钥(与认证服务器相同)

状态:活动

高级设置

单击显示高级设置,将配置项中的发送实时计费更新报文的间隔,设置为60秒。

60

配置ISP域

在左侧导航栏选择。在ISP域页签中,单击

,新增ISP域配置。

,新增ISP域配置。在添加ISP域页面中,参考下图配置ISP域,并单击确定。

配置无线网络(802.1X认证)

在左侧导航栏选择。

在无线网络页签中,单击

,新增无线网络。

,新增无线网络。在新增无线服务页面中,配置无线服务名称、SSID、缺省VLAN,并开启无线服务。配置完成后,单击确定并进入高级设置。

说明

说明SSID相关信息,您可以在SASE控制台的页签中,获取您配置的网络实例的SSID。

在链路层认证页签中,选择认证模式为802.1X 认证,并选择域名为您配置的ISP域,其他配置保持默认即可。然后单击确定。

在绑定页签中,点击需要绑定的AP,并单击确定。

在左侧导航栏选择。

单击页面右上角的

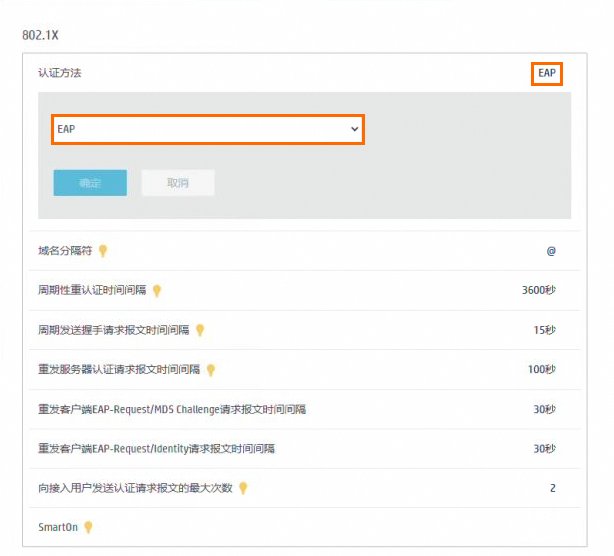

,在802.1X页面中单击认证方法右侧的配置项,然后在下拉列表中选择EAP,并单击确定。

,在802.1X页面中单击认证方法右侧的配置项,然后在下拉列表中选择EAP,并单击确定。

步骤六:开启动态授权(COA)

COA通常基于RADIUS协议实现,通过发送RADIUS CoA-Request消息来触发授权变更。无线控制器接收到这类请求后,会根据请求内容更新用户的会话参数,并向RADIUS服务器返回CoA-ACK(确认)或CoA-NAK(拒绝)消息。

通过Console线连接无线控制器(AC)。

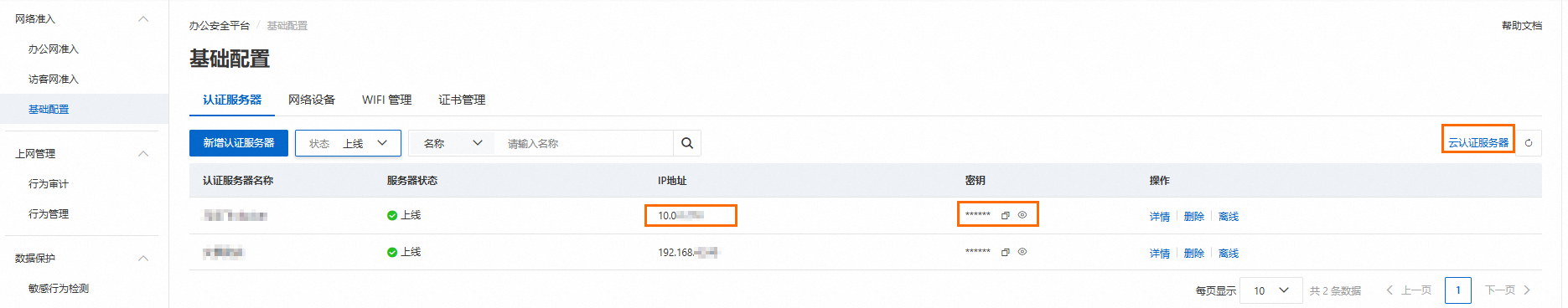

根据下方命令,开启COA。

[AC] radius dynamic-author server [ac-radius-da-server] client ip <Radius服务器IP> key simple <Sharesecret>其中,

{Radius_ip}需要配置为 Radius Server IP 地址,{secret}需要配置为对应设备的共享密钥。说明您可以在SASE控制台的页签中查看Radius Server IP地址和SharedSecret(共享密钥)。

步骤七:配置入网权限策略

在SASE接入企业办公网络时,通过配置入网权限策略,可实现对员工或设备的入网权限进行精细化隔离与管控,提升网络安全性与管理效率。

登录办公安全平台控制台。

在左侧导航栏,选择。

在入网权限页签中,单击创建权限策略。

在创建权限策略面板中,进行如下配置。并单击确定。

配置项

说明

策略名称

配置策略名称。

生效范围

生效范围选择生效员工。

根据实际业务需要,单击选择,并按照全部用户、指定用户组、指定设备或指定设备标签精细化生效范围。

VLAN ID

设置您无线控制器上划分的VLAN ID。支持输入范围:1~4094。

ACL ID

设置您无线控制器上划分的ACL ID。取值范围需根据所使用的网络设备品牌及型号确定。

终端类型

选择生效的终端类型。

网络权限

选择无线网络。

无线网络范围

选择全部无线网或根据实际情况选择部分无线网。

优先级

设置策略生效优先级。数字越小优先级越高。

策略状态

开启策略状态。

高级设置

设置策略生效的认证服务器和准入网络设备。

步骤八:安装并登录SASE客户端

您需要在已连接互联网的终端设备中安装并登录SASEApp。登录客户端后具体操作,请参见安装并登录SASE App。

步骤九:查看认证及入网记录

完成上述步骤后,您可以在SASE控制台中查看入网记录或员工认证日志。

查看员工认证日志

在左侧导航栏,选择。

在页签中,查看员工入网认证情况。

查看入网记录

登录办公安全平台控制台。

在左侧导航栏,选择。

在入网记录页签中,查看员工的入网情况,并支持禁用和启用操作。

场景二:员工有线网络准入配置

本场景介绍有线网络进行802.1X认证配置接入,以实现网络接入。您需要分别在SASE管理控制台和本地交换机中进行配置。

步骤一:配置认证服务器(RADIUS)

RADIUS是一种网络协议,用于提供集中式的认证、授权和记账(AAA)服务。SASE为您提供云认证服务器的同时,也支持您灵活配置自有认证服务器。

登录办公安全平台控制台。

在左侧导航栏,选择。

在认证服务器中页签中,查看云认证服务器信息或新增认证服务器。

查看云认证服务器

在页面右上角,单击云认证服务器。

在云认证服务器面板中查看SASE为您提供的云认证服务器的相关信息。

新增认证服务器

单击新增认证服务器。

在新增认证服务器面板中,配置认证服务器名称和服务器的IP地址,并单击保存。

说明员工 Wi-Fi 认证端口默认为1812,员工 Wi-Fi 计费端口默认为1813。

在部署安装页签中,查看需要部署RADIUS的服务器规格推荐和服务器部署命令。

复制服务器部署命令,在自有服务器中部署RADIUS。

部署完成后,在列表中查看部署情况。

步骤二:配置网络设备信息

交换机用于连接不同类型的网络设备,如计算机、服务器、打印机和路由器等,实现这些设备之间的通信和数据交换。您需要配置您的本地交换机的相关信息。

在网络设备页签中,单击新增网络设备。

在新增网络设备对话框中,配置如下信息,并单击确定。

配置项

说明

设备名称

配置设备名称。

设备品牌

选择您的交换机的品牌。

设备类型

选择有线交换机。

IP地址

配置交换机的IP或IP段。

MAC地址

配置交换机的MAC地址。

coa端口

配置交换机的coa端口。

步骤三:配置证书管理

通过SASE接入企业办公网后,系统会自动为SASEApp下发SASE的CA证书和入网证书。只有安装证书的设备才可以使用并通过企业有线网络访问企业内部应用。如果自动下发的证书不适用企业的业务场景,您可以修改证书的安装范围、有效期或者自定义证书组织名称。

单击证书管理。

在证书管理页签中,进行入网证书配置、CA证书配置以及全局配置。

步骤四:配置本地交换机(以H3C为例)

您需要在本地控制台中配置RAIUS方案、ISP域及无线802.1X认证等。

配置RADIUS

登录H3C无线控制器设备控制台。

在页面底部选择网络,并在左侧导航栏选择。

在RADIUS页签中,单击

,新增RADIUS方案。

,新增RADIUS方案。

在添加RADIUS方案页面中,配置RADIUS信息,并单击确定。

配置项

说明

参考值

方案名称

自定义RADIUS方案名称。

sase-r1

认证服务器

配置认证服务器相关信息。如果您拥有多台认证服务器,可以添加到备份服务器中。

关于认证服务器的相关信息,您可以在SASE控制台的页签中查看云认证服务器的相关信息或者新增认证服务器的相关信息。

VRF:默认公网

类型:默认IP地址

IP地址:121.40.*.*

端口:1812

共享密钥:填写密钥

状态:活动

计费服务器

配置认证服务器相关信息。如果您拥有多台计费服务器,可以添加到备份服务器中。

计费服务器的IP地址和共享密钥与认证服务器一致,端口为1813。

VRF:默认公网

类型:默认IP地址

IP地址:121.40.*.*(与认证服务器相同)

端口:1813

共享密钥:填写密钥(与认证服务器相同)

状态:活动

高级设置

单击显示高级设置,将配置项中的发送实时计费更新报文的间隔,设置为60秒。

60

配置ISP域

在左侧导航栏选择。在ISP域页签中,单击

,新增ISP域配置。

,新增ISP域配置。在添加ISP域页面中,参考下图配置ISP域,并单击确定。

配置交换机网口(802.1X认证)

在左侧导航栏选择。

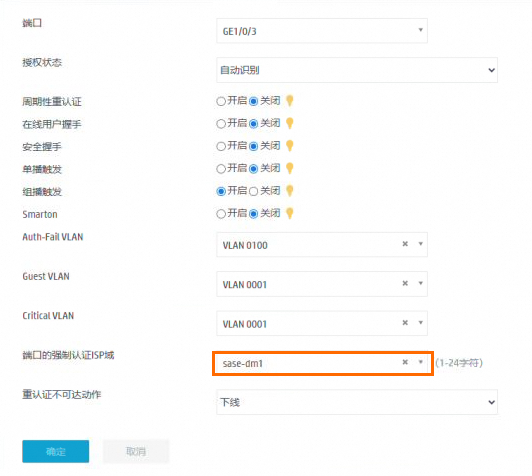

在802.1X认证页面中,选中GE1/0/3(基于端口认证)。并单击确定。

单击高级设置,在高级设置页面中,配置端口的强制认证ISP域,然后单击确定。

单击页面右上角的

,在802.1X页面中单击认证方法右侧的配置项,然后在下拉列表中选择EAP,并单击确定。

,在802.1X页面中单击认证方法右侧的配置项,然后在下拉列表中选择EAP,并单击确定。

步骤五:开启动态授权(COA)

COA通常基于RADIUS协议实现,通过发送RADIUS CoA-Request消息来触发授权变更。无线控制器接收到这类请求后,会根据请求内容更新用户的会话参数,并向RADIUS服务器返回CoA-ACK(确认)或CoA-NAK(拒绝)消息。

通过Console线连接无线控制器(AC)。

根据下方命令,开启COA。

[AC] radius dynamic-author server [ac-radius-da-server] client ip <Radius服务器IP> key simple <Sharesecret>其中,

{Radius_ip}需要配置为 Radius Server IP 地址,{secret}需要配置为对应设备的共享密钥。说明您可以在SASE控制台的页签中查看Radius Server IP地址和SharedSecret(共享密钥)。

步骤六:配置入网权限策略

在SASE接入企业办公网络时,通过配置入网权限策略,可实现对员工或设备的入网权限进行精细化隔离与管控,提升网络安全性与管理效率。

登录办公安全平台控制台。

在左侧导航栏,选择。

在入网权限页签中,单击创建权限策略。

在创建权限策略面板中,进行如下配置。并单击确定。

配置项

说明

策略名称

配置策略名称。

生效范围

生效范围选择生效员工。

根据实际业务需要,单击选择,并按照全部用户、指定用户组、指定设备或指定设备标签精细化生效范围。

VLAN ID

设置您交换机上划分的VLAN ID。支持输入范围:1~4094。

ACL ID

设置您交换机上划分的ACL ID。取值范围需根据所使用的网络设备品牌及型号确定。

终端类型

选择生效的终端类型。

网络权限

选择有线网络。

优先级

设置策略生效优先级。数字越小优先级越高。

策略状态

开启策略状态。

高级设置

设置策略生效的认证服务器和准入网络设备。

步骤七:安装并登录SASE客户端

您需要在已连接互联网的终端设备中安装并登录SASEApp。登录客户端后具体操作,请参见安装并登录SASE App。

步骤八:查看认证及入网记录

完成上述步骤后,您可以在SASE控制台中查看入网记录或员工认证日志。

查看员工认证日志

在左侧导航栏,选择。

在页签中,查看员工入网认证情况。

查看入网记录

登录办公安全平台控制台。

在左侧导航栏,选择。

在入网记录页签中,查看员工的入网情况,并支持禁用和启用操作。

场景三:访客无线网络准入配置

SASE为企业提供安全便捷的访客入网方案,通过区分员工与访客SSID保障网络安全性,同时优化访客上网体验。支持员工与访客入网同步配置,仅需设置不同SSID及后台对接策略,访客接入SASE访客Wi-Fi时目前仅支持Portal页面短信验证码认证方式。

步骤一:Portal认证配置

步骤二:配置认证服务器(RADIUS)

RADIUS(Remote Authentication Dial-In User Service)是一种网络协议,用于提供集中式的认证、授权和记账(AAA)服务。SASE支持您灵活配置自有认证服务器。

登录办公安全平台控制台。

在左侧导航栏,选择。

在认证服务器中页签中,单击新增认证服务器。

在新增认证服务器面板中,配置认证服务器名称和服务器的IP地址,并单击保存。

说明员工 Wi-Fi 认证端口默认为1812,员工 Wi-Fi 计费端口默认为1813。

在部署安装页签中,查看需要部署RADIUS的服务器规格推荐和服务器部署命令。

复制服务器部署命令,在自有服务器中部署RADIUS。

部署完成后,在列表中查看部署情况。

步骤三:配置WIFI管理

在WIFI 管理页签中,单击新建网络实例。

在企业无线网配置对话框中,配置访客入网的网络SSID和认证模式(当前仅支持EAP-TLS),并单击确定。

步骤四:配置本地无线控制器(以H3C为例)

配置RADIUS

登录H3C无线控制器设备控制台。

在页面底部选择网络,并在左侧导航栏选择。

在RADIUS页签中,单击

,新增RADIUS方案。

,新增RADIUS方案。

在添加RADIUS方案页面中,配置RADIUS信息,并单击确定。

配置项

说明

参考值

方案名称

自定义RADIUS方案名称。

sase-r1

认证服务器

配置认证服务器相关信息。如果您拥有多台认证服务器,可以添加到备份服务器中。

关于认证服务器的相关信息,您可以在SASE控制台的页签中查看新增认证服务器的相关信息。

VRF:默认公网

类型:默认IP地址

IP地址:121.40.*.*(与认证服务器相同)

端口:2000

共享密钥:填写密钥(与认证服务器相同)

状态:活动

高级设置

单击显示高级设置,参考如下配置,其他保持缺省配置。

发送RADIUS报文使用的源IPv4地址:配置RADIUS服务器上指定的接入设备的IPv4地址(一般为AC的管理接口IP)。

发送给RADIUS服务器的用户名格式:不携带域名。

发送RADIUS报文使用的源IPv4地址:121.40.*.*

发送给RADIUS服务器的用户名格式:不携带域名。

配置ISP域

在左侧导航栏选择。在ISP域页签中,单击

,新增ISP域配置。

,新增ISP域配置。在添加ISP域页面中,参考下图配置ISP域,并单击确定。

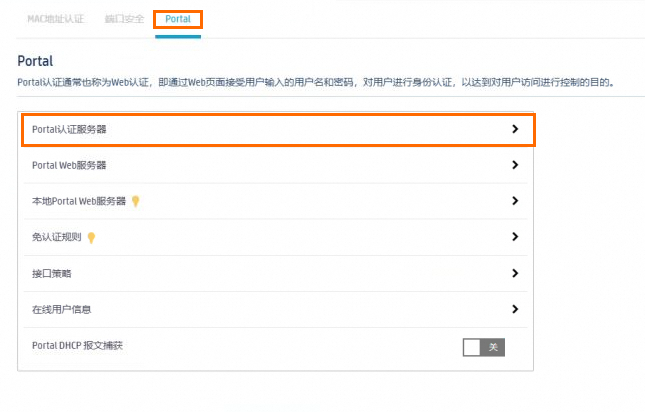

配置Portal认证服务器

在左侧导航栏,选择。

在Portal页签中,单击Portal认证服务器。

在Portal页面中,单击

,新增Portal认证服务器。

,新增Portal认证服务器。在创建Portal认证服务器页面中,参考如下配置,其他保持缺省配置,并单击确定。

配置项

说明

参考值

服务器名称

设置Portal认证服务器名称。

sase-newptv4

IP地址

设置RADIUS服务器IP地址。

121.40.*.*

服务器可达性探测

开启探测功能,并设置探测时长和动作。

探测时长:60秒

动作:选中Log

配置Portal Web服务器

在左侧导航栏,选择。

在Portal页签中,单击本地Portal Web服务器。

在Portal页面中,单击

,新增Portal Web服务器。

,新增Portal Web服务器。在创建本地Portal Web服务器页面中,参考如下配置,并单击确定。

配置项

说明

参考值

服务器名称

配置服务器名称。

sase-newptv4

URL

配置服务器地址。

121.40.*.*

URL携带的参数

选中用户的IP地址,在URL参数名中配置参数名,并单击添加。

选中用户的MAC地址,在URL参数名中配置参数名,并单击添加。

用户的IP地址:userip

用户的MAC地址:usermac

配置无线服务

在左侧导航栏选择。

在无线网络页签中,单击

,新增无线网络。

,新增无线网络。在新增无线服务页面中,配置无线服务名称、SSID、缺省VLAN,并开启无线服务。配置完成后,单击确定并进入高级设置。

说明

说明SSID相关信息,您可以在SASE控制台的页签中,获取您配置的网络实例的SSID。

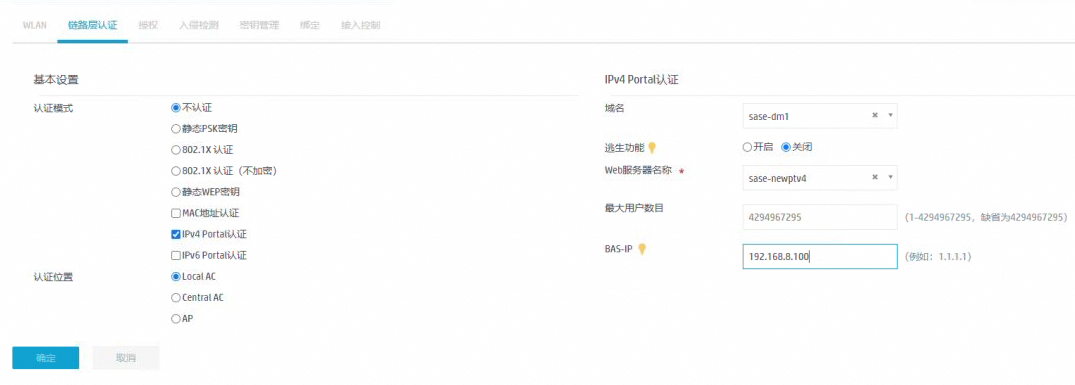

在链路层认证页签中,选择认证模式为IPv4 Portal认证,并选择域名为您配置的ISP域名称,选择Web服务器名称,配置BAS-IP,其他配置保持默认即可。然后单击确定。

在绑定页签中,点击需要绑定的AP,并单击确定。

补充配置

通过Console线连接AC进行配置。

# 开启无线Portal漫游功能。

[AC] portal roaming enable

# 关闭无线Portal客户端ARP表项固化功能。

[AC] undo portal refresh arp enable

# 开启无线Portal客户端合法性检查功能。

[AC] portal host-check enable

# 配置Portal认证服务器类型为CMCC

[AC] portal server sase-newptv4

[AC-portal-server-newpt] server-type cmcc

[AC-portal-server-newpt] quit

# 配置Portal Web服务器

[AC] portal web-server sase-newptv4

[AC-portal-websvr-newpt] url http://192.168.XX.XX:8080/portal

# 配置设备重定向给用户的Portal Web服务器的URL中携带参数ssid、wlan,其值分别为AP的SSID、vlan

[AC-portal-websvr-newpt] url-parameter ssid ssid

[AC-portal-websvr-newpt] url-parameter vlan vlan

[AC-portal-websvr-newpt] url-parameter acip value <AC的真实IP>

# 配置Portal Web服务器类型为CMCC。

[AC-portal-websvr-newpt] server-type cmcc

# 配置ios captive-bypass 适配

[AC-portal-websvr-newpt] captive-bypass ios optimize enable

[AC-portal-websvr-newpt] quit

# 使能RADUIS session control功能。

[AC] radius session-control enable

# 配置Radius Coa功能

[AC] radius dynamic-author server

[AC-radius-da-server] client ip <Radius服务器IP> key simple <SharedSecret> 您可以在SASE控制台的页签中查看Radius Server IP地址和SharedSecret(共享密钥)。

步骤五:访客登录

在终端设备中连接访客WIFI后,会自动跳转至Portal认证页面,您需要输入手机号,获取并输入短信验证码,然后单击登录,验证通过后,才可访问企业内部应用。

步骤六:查看访客日志

登录办公安全平台控制台。

在左侧导航栏,选择。

在页签中,查看访客入网认证情况。

场景四:哑终端网络准入配置

哑终端支持通过有线网络或无线网络接入企业办公环境,您需要先在SASE控制台添加哑终端,然后在本地交换机中进行入网配置。

步骤一:添加哑终端

登录办公安全平台控制台。

在左侧导航栏,选择。

在左侧列表中选择哑终端,您可以根据业务需要,选择添加终端或导入设备。

添加终端:在添加终端面板中,输入终端的MAC地址、MAC地址掩码、设备厂商、设备名称、设备类型等信息,并单击确定。

导入设备:在导入设备对话框中,单击下载导入模板,填写设备相关信息后,单击上传本地文件,待上传完成后,单击确定。

步骤二:准入配置

根据哑终端设备种类不同,支持无线网络和有线网络的哑终端设备的网络准入配置方法也不同。

支持无线网络:可参考场景一:员工无线网络准入配置中的配置流程。

支持有线网络:可参考场景二:员工有线网络准入配置中的配置流程。

哑终端设备无需配置证书管理和安装SASE客户端,可省略此步骤。

步骤三:查看哑终端认证日志

在左侧导航栏,选择。

在页签中,查看哑终端设备的入网认证情况。

,在802.1X页面中单击认证方法右侧的配置项,然后在下拉列表中选择EAP,并单击确定。

,在802.1X页面中单击认证方法右侧的配置项,然后在下拉列表中选择EAP,并单击确定。