通过Terraform创建RAM角色并授权

Terraform是一种开源工具,用于安全高效地预览、配置和管理云资源。本文介绍如何使用Terraform创建RAM角色并绑定权限策略。

本教程所含示例代码支持一键运行,您可以直接运行代码。一键运行

前提条件

为了降低信息安全风险,建议使用最小权限的RAM用户完成此教程的操作。请参见创建RAM用户与为RAM用户授权,完成此教程所需权限的权限策略如下:

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ram:GetRole", "ram:ListPoliciesForRole", "ram:ListRoles", "ram:CreateRole", "ram:DeleteRole", "ram:DetachPolicyFromRole", "ram:UpdateRole", "ram:GetPolicy", "ram:GetPolicyVersion", "ram:AttachPolicyToRole", "ram:CreatePolicy", "ram:CreatePolicyVersion", "ram:ListEntitiesForPolicy", "ram:ListPolicyVersions", "ram:DeletePolicy", "ram:DeletePolicyVersion", "ram:ListPoliciesForGroup", "ram:ListPolicies", "ram:ListPolicyAttachments" ], "Resource": "*" } ] }准备Terraform运行环境,您可以选择以下任一方式来使用Terraform。

在Terraform Explorer中使用Terraform:阿里云提供了Terraform的在线运行环境,您无需安装Terraform,登录后即可在线使用和体验Terraform。适用于零成本、快速、便捷地体验和调试Terraform的场景。

Cloud Shell:阿里云Cloud Shell中预装了Terraform的组件,并已配置好身份凭证,您可直接在Cloud Shell中运行Terraform的命令。适用于低成本、快速、便捷地访问和使用Terraform的场景。

在本地安装和配置Terraform:适用于网络连接较差或需要自定义开发环境的场景。

使用的资源

alicloud_ram_policy:权限策略。

alicloud_ram_role:RAM角色。

alicloud_ram_role_policy_attachment:为RAM角色授予权限。

步骤一:创建权限策略

创建一个工作目录,并在该工作目录中创建名为main.tf的配置文件。以下代码将创建一个自定义权限策略,权限策略的更多信息请参见权限策略语言,将代码复制到main.tf中。

resource "random_integer" "default" { min = 10000 max = 99999 } # 权限策略 resource "alicloud_ram_policy" "policy" { policy_name = "policy-name-${random_integer.default.result}" policy_document = <<EOF { "Statement": [ { "Action": [ "oss:ListObjects", "oss:GetObject" ], "Effect": "Deny", "Resource": [ "acs:oss:*:*:mybucket", "acs:oss:*:*:mybucket/*" ] } ], "Version": "1" } EOF description = "this is a policy test" force = true }执行如下命令,初始化Terraform运行环境。

terraform init返回信息如下,则Terraform初始化成功。

Terraform has been successfully initialized! You may now begin working with Terraform. Try running "terraform plan" to see any changes that are required for your infrastructure. All Terraform commands should now work. If you ever set or change modules or backend configuration for Terraform, rerun this command to reinitialize your working directory. If you forget, other commands will detect it and remind you to do so if necessary.执行如下命令,开始执行代码。

terraform apply在执行过程中,根据提示输入

yes并按下Enter键,等待命令执行完成,若出现以下信息,则表示代码执行成功。You can apply this plan to save these new output values to the Terraform state, without changing any real infrastructure. Do you want to perform these actions? Terraform will perform the actions described above. Only 'yes' will be accepted to approve. Enter a value: yes Apply complete! Resources: 2 added, 0 changed, 0 destroyed.验证结果。

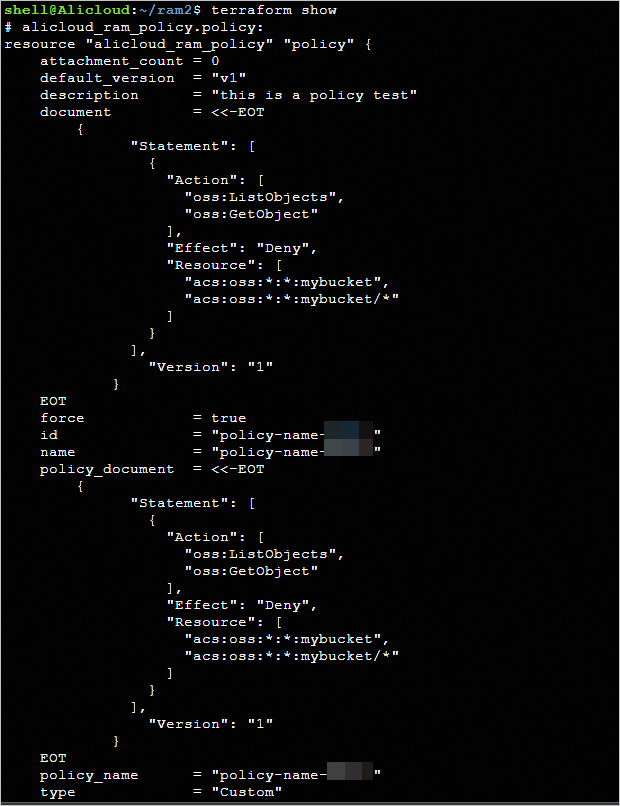

执行terraform show命令

您可以在工作目录中,使用以下命令查询Terraform已创建资源的详细信息:

terraform show

登录控制台查看

登录RAM控制台,进入页面,查看已创建的权限策略。

步骤二:创建RAM角色并授权

在

main.tf文件中增加如下代码。# RAM角色 resource "alicloud_ram_role" "role" { name = "role-name-${random_integer.default.result}" document = <<EOF { "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": [ "apigateway.aliyuncs.com", "ecs.aliyuncs.com" ] } } ], "Version": "1" } EOF description = "this is a role test." force = true } # 为RAM角色授予权限 resource "alicloud_ram_role_policy_attachment" "attach" { policy_name = alicloud_ram_policy.policy.policy_name role_name = alicloud_ram_role.role.name policy_type = alicloud_ram_policy.policy.type }创建执行计划,并预览变更。

terraform plan执行如下命令,开始执行代码。

terraform apply在执行过程中,根据提示输入

yes并按下Enter键,等待命令执行完成,若出现以下信息,则表示代码执行成功。Apply complete! Resources: 2 added, 0 changed, 0 destroyed.验证结果。

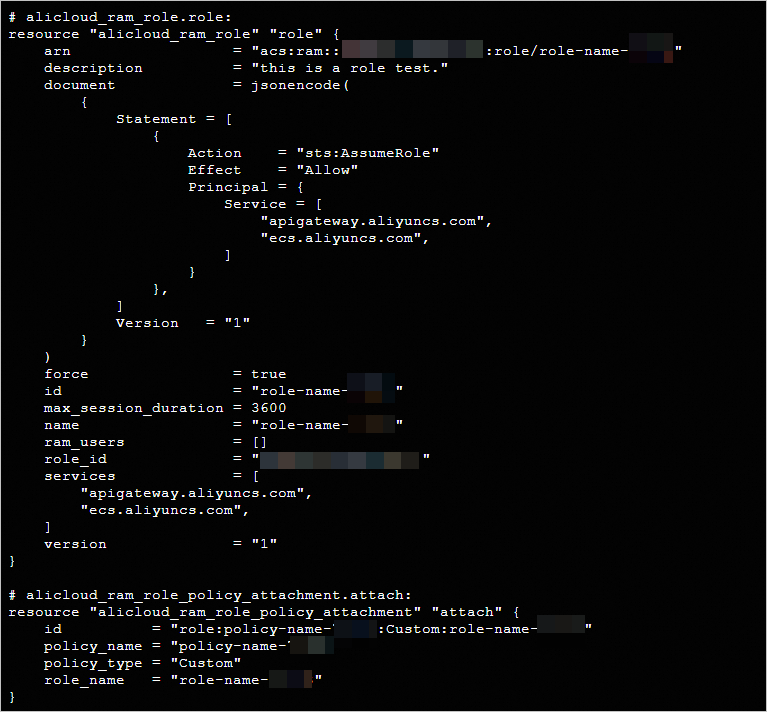

执行terraform show命令

您可以在工作目录中,使用以下命令查询Terraform已创建资源的详细信息:

terraform show

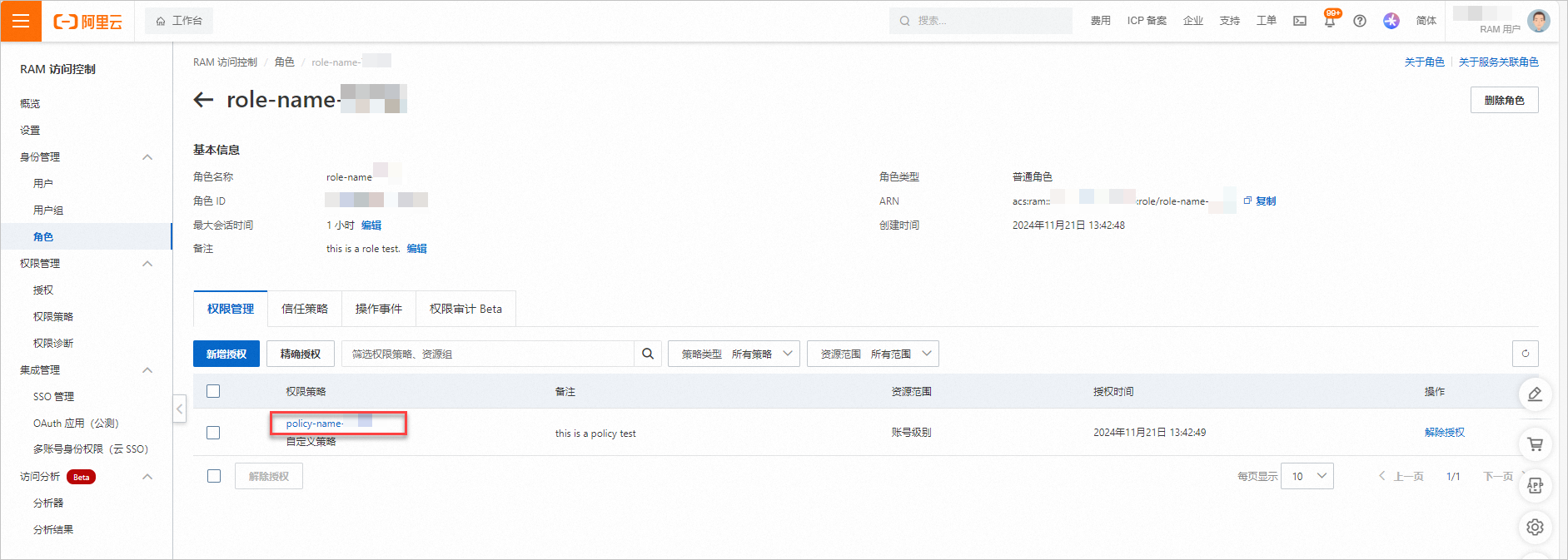

登录控制台查看

登录RAM控制台,进入页面,查看已创建的RAM角色。

单击用户组的,查看RAM角色已拥有的权限。

清理资源

当您不再需要上述通过Terraform创建或管理的资源时,请运行以下命令释放资源。关于terraform destroy的更多信息,请参见Terraform常用命令。

terraform destroy完整示例

本教程所含示例代码支持一键运行,您可以直接运行代码。一键运行

示例代码

如果您想体验更多完整示例,请前往更多完整示例中对应产品的文件夹查看。

相关文档

Terrafrom介绍,请参见Terraform产品介绍。

当您遇到由于网络延迟等原因造成的

terraform init超时,导致无法正常下载Provider等情况时,请参见Terraform Init 加速方案配置。