开启防火墙允许专属网络VPC访问业务网段

本文档用于描述如何配置VPC和专属VMware环境的防火墙。

前提条件

完成专属VMware环境业务网段的创建,详细过程请参见创建业务网段。

任务

配置专属网络VPC和专属VMWare环境的防火墙

配置VPC和专属VMWare环境的防火墙

默认情况,创建专属VMware环境时绑定的专有网络VPC只能访问VMware vCenter和NSX-T的管理组件,不能直接访问用户创建的NSX-T分段,用户需要在NSX-T控制台添加对应的防火墙规则,允许专有网络VPC和NSX-T分段间的网络访问。

操作步骤

使用浏览器打开NSX-T控制台,选择安全->网关防火墙->计算网关

选择添加规则,然后编辑新规则允许VPC访问专属VMware环境。

点击规则的名称,编辑规则的名称,比如:VPC To CGW

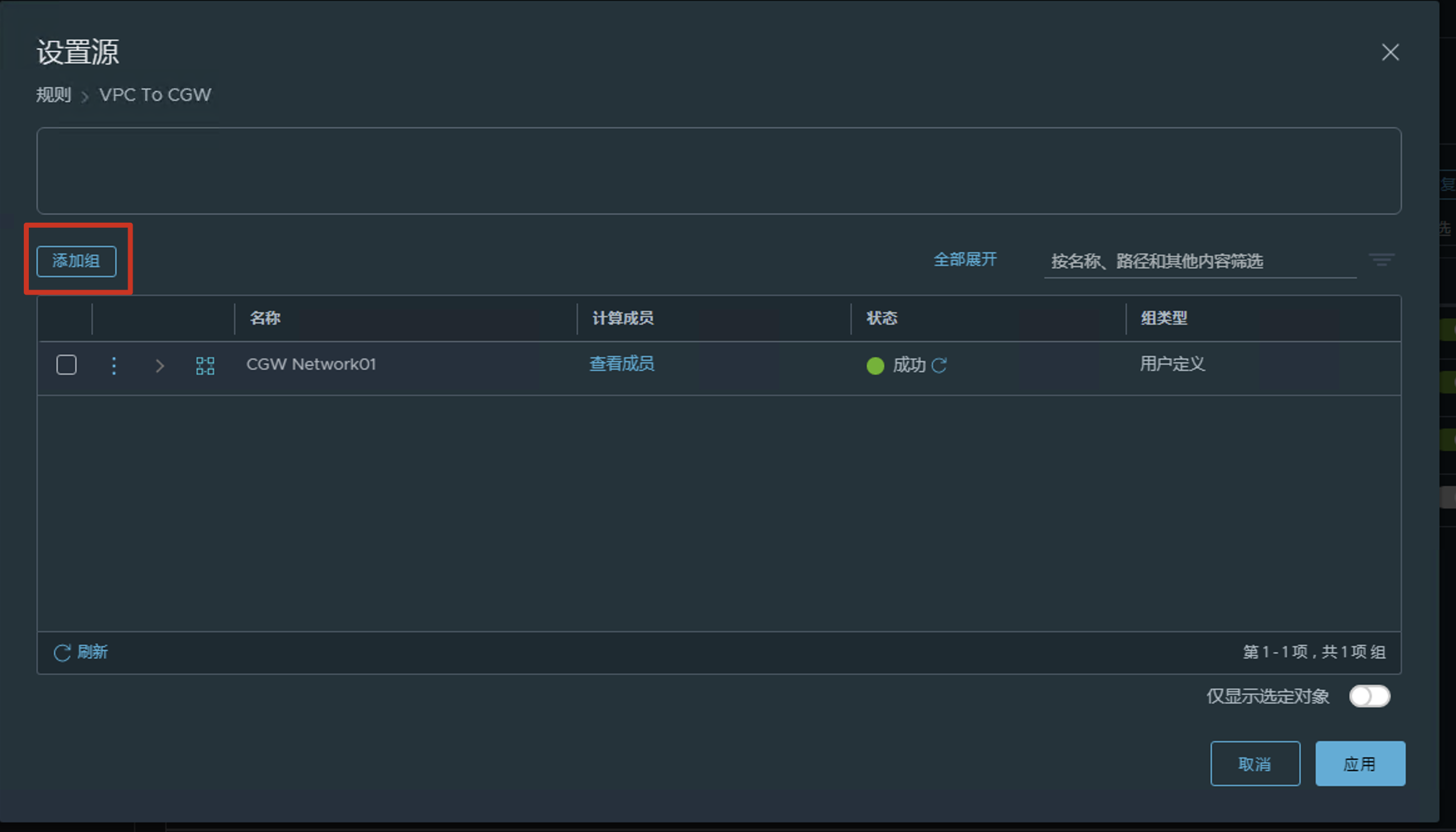

编辑源,设置防火墙规则的访问源端,弹出设置源对话框

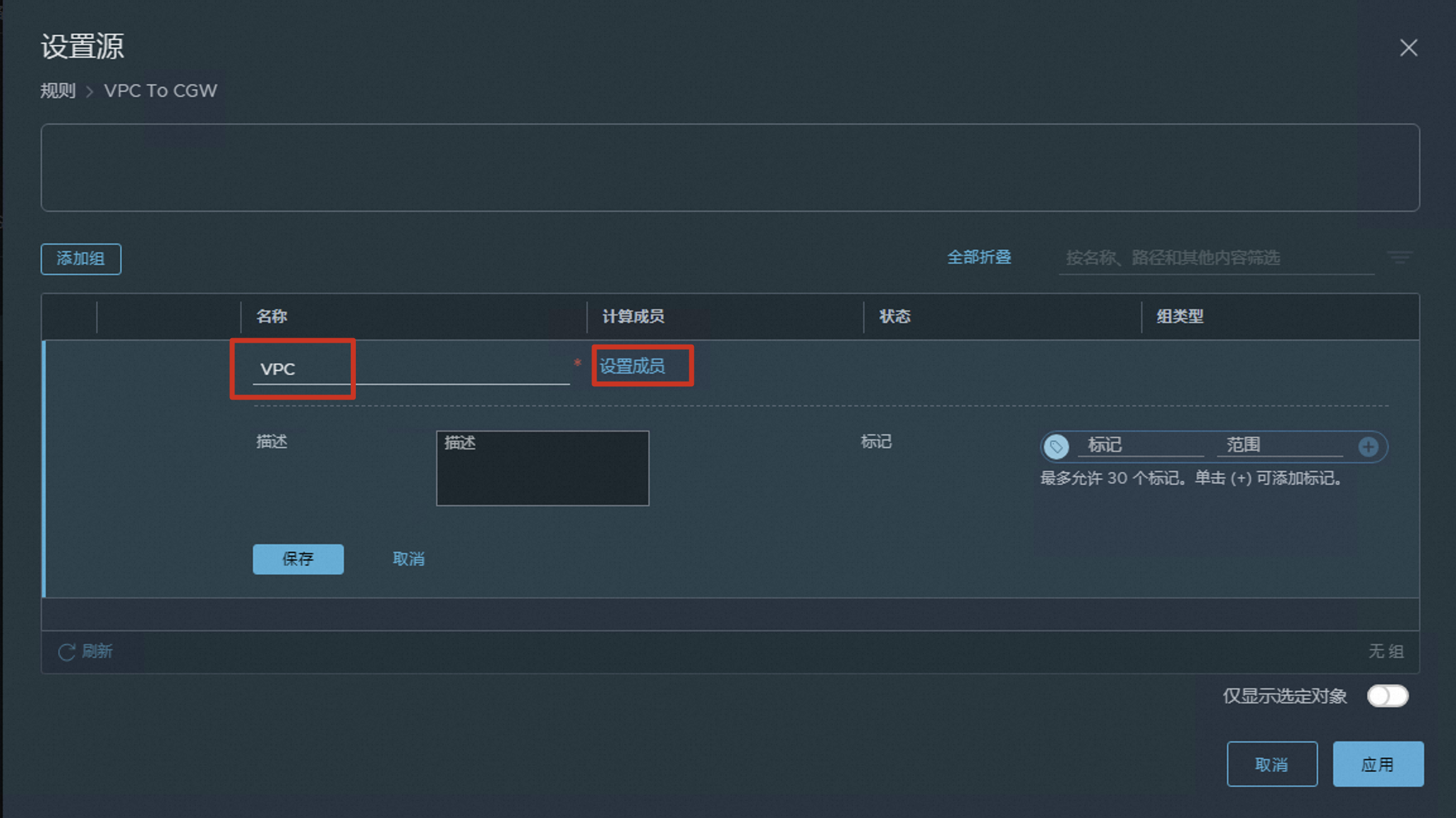

如果没有符合需要的组,选择添加组

输入组的名称,选择设置成员

在选择成员对话框里,选择IP地址(1),输入VPC的网络地址段,选择应用

说明

说明172.16.0.0/16为VPC的CIDR

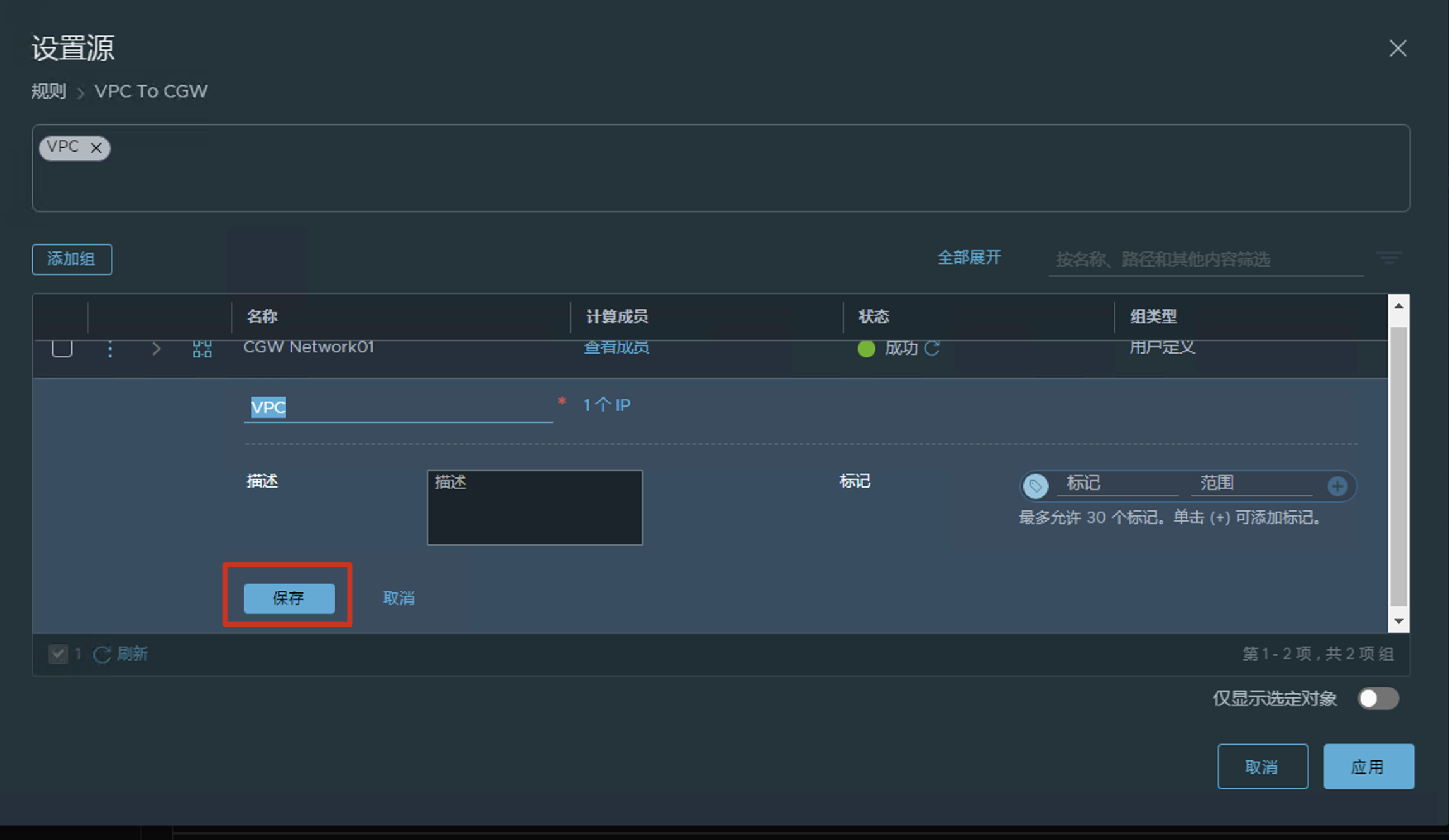

选择保存,完成组的创建

勾选刚创建好的组,如果有其它VPC需要访问专属VMware环境,可以一次性选择多个组,然后选择应用

编辑防火墙规则的目标

直接勾选需要的组,如CGW Network01,包含的网段为192.168.1.0/24。如果没有所需要的组,则创建相应的组。选择应用

编辑防火墙规则的应用对象,默认设定为All Uplinks

说明

说明应用对象共有4个对象,内容分别如下:

All Uplinks:包含Internet Interface、Intranet Interface和Services Interface三个上行链路接口

Internet Interface:用于访问公网的上行链路接口

Intranet Interface:用于访问VPC和云下环境的上行链路接口

Services Interface:用于访问阿里云公网服务

移除All Uplinks,选择Intranet Interface,设置操作为允许。

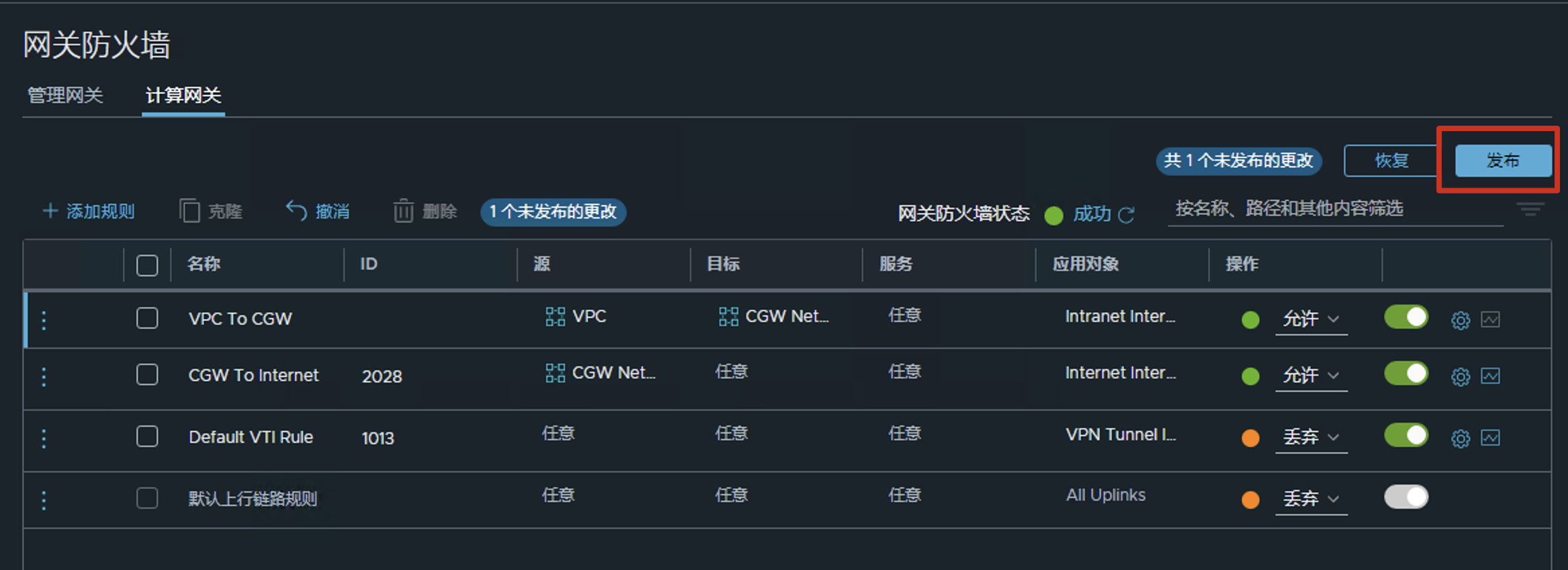

完成防火墙规则的配置后,选择发布进行防火墙规则的应用。然后VPC上的云服务(比如:ECS)就可以正常访问专属VMware环境的192.168.1.0/24网络分段。

说明

说明以上步骤创建的NSX-T网关防火墙规则是允许阿里云VPC访问专属VMware环境的网络分段。如果专属VMware环境的网络分段需要访问阿里云VPC,则需要创建类似的规则,调整源和目标的“组”,就可以实现专属VMware环境的网络分段到阿里云VPC的网络流量放行。