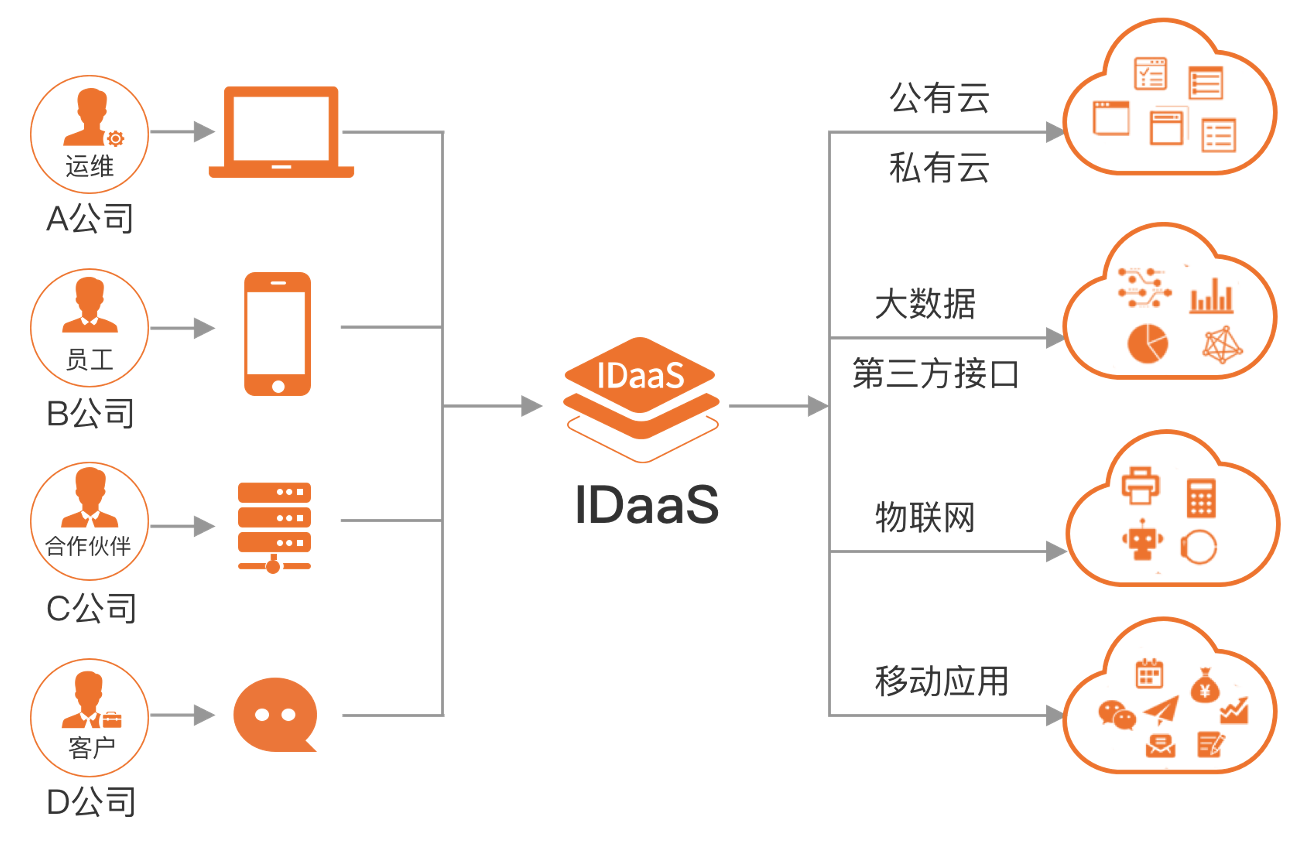

IDaaS可以打破身份孤岛,将不同部门、不同组织内的全生命周期应用账户管理起来,实现统一访问控制,允许企业成员使用一个账号畅游所有应用。

如下举例3个常见使用场景。欢迎免费开通试用。

核心场景一、研发团队账户管理

当企业中研发、运维、IT等团队人数达到数十人至数百人时,由于使用应用数量多,在应用的账户、密码管理上会出现瓶颈。近些年账户权限导致的问题层出不穷,为了确保企业资产安全,往往只有团队管理者可对各系统账户进行管理。当应用较多时,针对各应用账户的改密、解锁、权限分配等,日常会消耗掉管理人员可观的宝贵精力。对追求精益求精的团队来讲,此类管理操作低效、重复、价值低,账户分散管理风险大、不可控。人工管理难以接受。IDaaS可以将研发、运维工作相关的应用尽数打通,实现一套账户登录、统一授权管理。安全价值高,配置简化,效率高。常见的文档、任务管理、代码管理、接口管理、资源运维、日志告警、沟通交流等工作,全部可由IDaaS统一实现SSO。每个应用配置短至5分钟,即可开始使用。

核心场景二、业务应用账户管理

IDaaS支持员工、临时工、实习生、合作伙伴、生态公司等各类账户的统一管理,并统筹账户到业务、财务、HRSaaS、等各类企业应用的访问权限。

同时,企业可以将各类自研应用接入IDaaS统一进行访问控制。

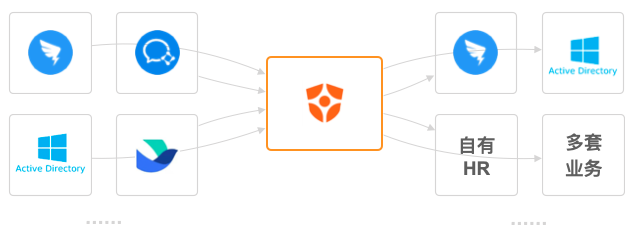

核心场景三、企业账户连接器

若您正在使用AD、钉钉、企业微信等企业账户,会发现系统和系统间、系统和应用间的账户难以打通。部分应用有自己的规范,无法按照AD、钉钉的同步接口要求进行调整,导致账户变更需要在多点重复操作,容易导致错配、漏配问题,且消耗时间精力,是低价值重复劳动。IDaaS能作为桥梁,将不同体系中的身份贯通在一起,可以即时将钉钉、AD的变更同步给所有企业身份源,或将其他应用中的变更同步给钉钉、AD。每个身份源都会有字段映射、字段缺失、失败处理、时间策略等难题,IDaaS通过极其简单的配置,提供强大的、整套的身份连接和转化能力,帮助企业弥合身份间的孤岛。