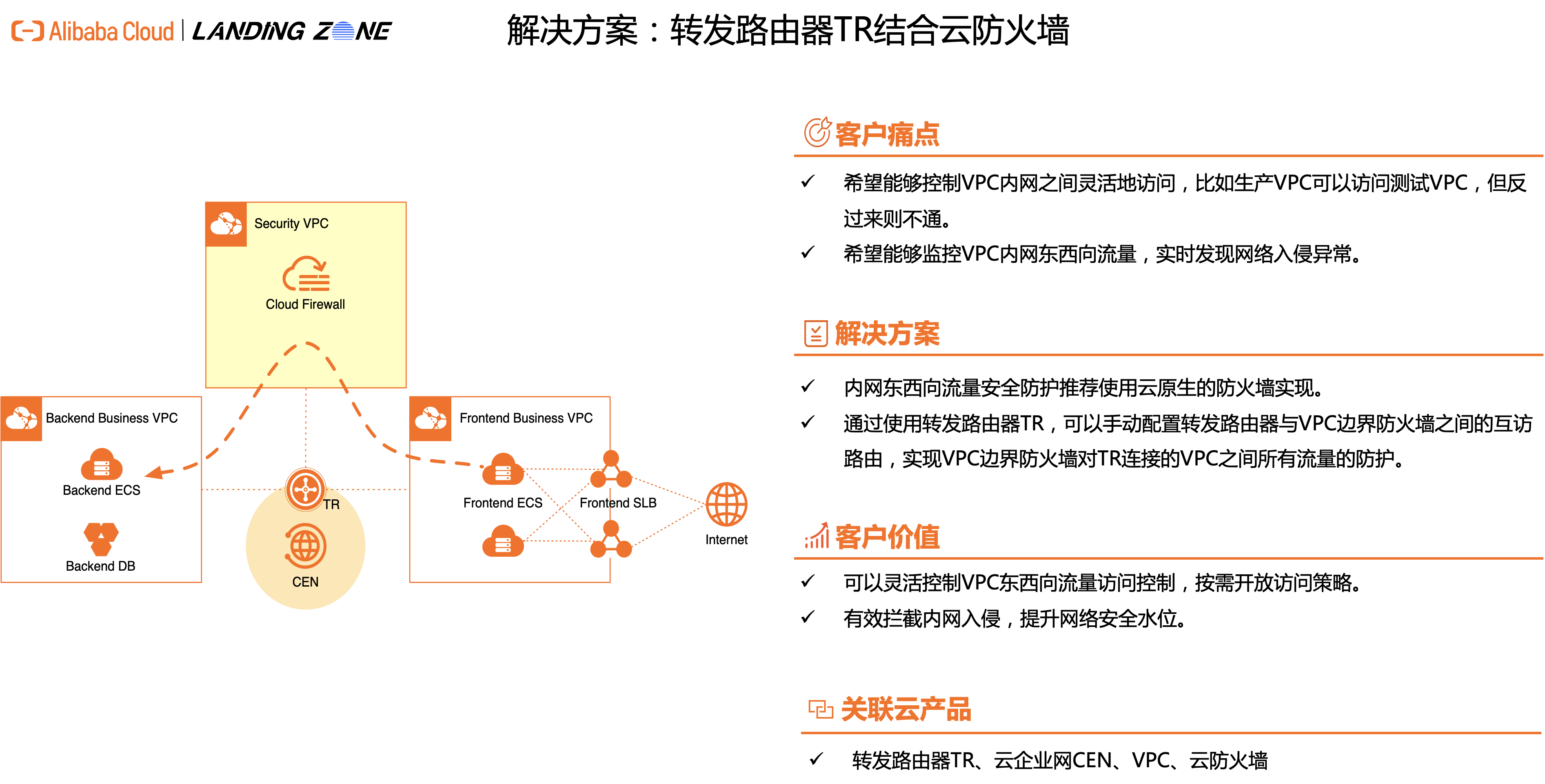

转发路由器TR结合云防火墙部署的最佳实践

方案概述

传统的企业云网络安全防护侧重于在企业网络外围进行Internet接入防护,将威胁拒之门外。但随着企业经营业务规模的不断扩大、网络不断升级,现代大型企业20%的流量是内外网之间的数据交换,而更为庞大的80%流量流转于内网VPC之间数据交换。

这就出现了一个重大问题,一旦攻击者绕过了Internet边界防御,他们就能够在内网中横冲直撞,肆意妄为。如何有效控制内网中的东西向流量成为一个重大问题。

转发路由器(Transit Router)结合云防火墙(Cloud Firewall)为大型企业客户,提供云上内网东西向流量的安全监控、访问控制、实时入侵防御能力,让企业客户内网安全永固。

使用转发路由器(TR),可以手动配置TR与VPC边界防火墙之间的互访路由,实现VPC边界防火墙对云企业网TR连接的VPC之间的所有流量进行防护。本文将介绍了如何连通TR与VPC边界防火墙之间的网络,并开启云防火墙防护。

方案优势

统一保护内网安全

集成阿里云近十年防御的能力积累,误报小。同步全网威胁情报,智能阻断恶意源,智能发现失陷主机,阻断主动外联活动及其它异常网络活动,对全网流量进行实时分析、统计。

提高网络架构可靠性

转发路由器提供主备两个节点,主备节点自动切换,保障业务不中断。全网任意两个节点之间存在多组高质量传输链路,底层链路中断网络自动收敛,业务无感知。

降低部署运维复杂度

控制台快速部署,无需复杂的网络接入配置和镜像文件的安装, 集群化高可靠部署,支持性能的平滑扩展。

客户场景

企业云上内网访问控制

场景描述

对内网中ECS服务器之间的访问流量进行管控,对不同的业务进行安全隔离,避免因某个ECS存在安全风险从而对整个云上业务产生安全威胁。

适用客户

金融等行业需要高级别安全合规的客户。

大型公司、跨国企业具备内部安全团队的客户。

企业跨VPC访问控制

场景描述

对VPC间的访问流量进行集中式管控,实现VPC的分区防御。

适用客户

云上具有多VPC环境的企业客户。

需要与第三方机构进行VPC互通的客户。

方案架构

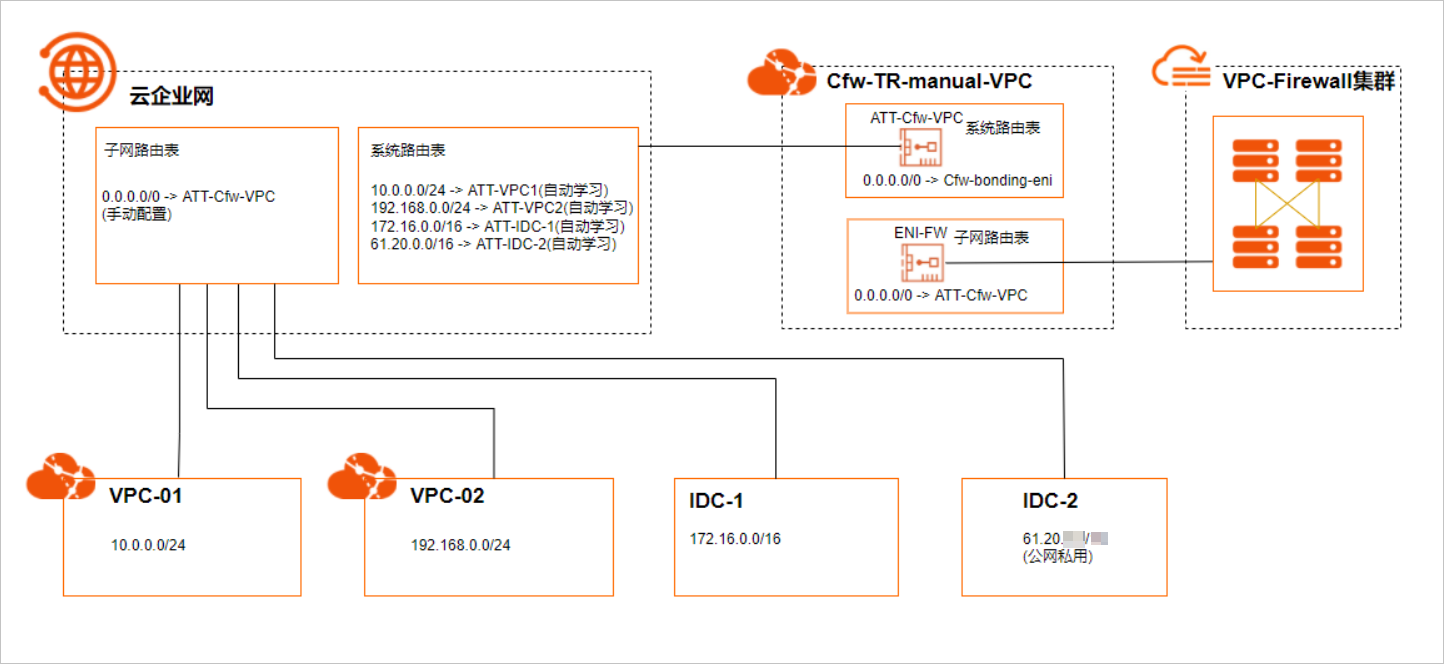

通过转发路由器TR的自定义路由表功能,实现业务网络和防火墙网络的路由转发隔离。TR通过默认路由,将业务跨VPC的访问流量引导至防火墙VPC,防火墙过滤后的流量通过匹配TR的明细路由分发至目的VPC网络。默认路由和VPC明细路由分别位于TR的子网路由表和系统路由表。

产品费用及名词

产品费用

产品名称 | 产品说明 | 产品费用 |

专有网络VPC | 专有网络VPC(Virtual Private Cloud)是用户基于阿里云创建的自定义私有网络, 不同的专有网络之间二层逻辑隔离,用户可以在自己创建的专有网络内创建和管理云产品实例,比如ECS、SLB、RDS等。 | 免费 |

云企业网CEN | 云企业网可帮助您在不同地域专有网络VPC(Virtual Private Cloud)之间、VPC与本地数据中心间搭建私网通信通道,实现同地域或跨地域网络互通;同时,云企业网支持在地域内定义灵活的互通、隔离、引流策略,帮助您打造一张灵活、可靠、大规模的企业级全球互联网络。 | 免费 |

转发路由器TR | 转发路由器TR(Transit Router)提供连接网络实例、添加自定义路由表、添加路由条目、添加路由策略等丰富的网络互通和路由管理功能。本文为您介绍企业版和基础版转发路由器工作原理。 | 收费,详情参见产品定价。 |

云防火墙 | 云防火墙是一款云平台SaaS(Software as a Service)化的防火墙,可针对您云上网络资产的互联网边界、VPC边界及主机边界实现三位一体的统一安全隔离管控,是您业务上云的第一道网络防线。 | 收费,详情参见产品计费。 |

名词解释

名称 | 说明 |

路由 | 路由(routing)是指分组从源到目的地时,决定端到端路径的网络范围的进程 。路由工作在OSI参考模型第三层——网络层的数据包转发设备。路由器通过转发数据包来实现网络互连。 |

路由表 | 企业版转发路由器连接网络实例后,通过路由表存储网络实例的路由。企业版转发路由器通过查询路由表中的路由条目信息转发网络实例的流量。 |

路由学习 | 路由学习功能控制网络实例的路由传播。网络实例连接与企业版转发路由器路由表建立路由学习关系后,网络实例的路由才被允许传播至企业版转发路由器路由表中。 |

自定义路由条目 | 企业版转发路由器路由表支持添加自定义路由条目。您可以通过在企业版转发路由器路由表中添加自定义路由条目辅助控制网络实例流量的转发。 |

路由策略 | 路由策略功能控制企业版转发路由器路由表的路由传播。您可以通过路由策略决定是否将企业版转发路由器路由表中的路由传播给网络实例或者其他地域的转发路由器,您也可以通过路由策略修改企业版转发路由器路由表中路由的属性。 |

安全性

VPC安全性

专有网络VPC具有安全可靠、灵活可控、灵活可用以及较强的可扩展性,详情参见产品优势及访问控制。

跨账号网络实例授权

在转发路由器实例连接其他账号的网络实例前,需要其他账号的网络实例对转发路由器实例进行授权。授权说明及操作详情参见跨账号网络实例授权。

注意事项

防火墙白名单

需要提前联系防火墙产品售后人员,提供部署安全VPC所在账号的UID,申请开通VPC边界防火墙白名单。

防火墙规格

防火墙提供了不同版本,在本方案中需要至少上企业版及以上。具体规格可以参考产品链接。

地域限制

转发路由器分为基础版和企业版。企业版转发路由器是基础版转发路由器的升级版,除包含基础版转发路由器的所有功能外,还支持定义灵活的路由策略。企业版转发路由器支持的地域和可用区可参考产品链接。

实施步骤

实施准备

已在云企业网控制台创建了云企业网实例,且创建了两个专有网络VPC(本文中分别以VPC-01和VPC-02为例)。具体操作,请参见创建云企业网实例。

已在专有网络控制台手动创建了VPC边界防火墙的VPC实例(本文中以Cfw-TR-manual-VPC为例),且为该VPC实例创建了3个交换机(其中2个交换机提供给TR网络实例连接使用,可用区与TR网络实例连接的主备可用区保持一致。本文示例中命名分别为TR-Vswitch-01和TR-VSwitch-02,1个交换机提供给创建VPC边界防火墙的时候使用,本文示例中命名为Cfw-Vswitch)。

已在专有网络控制台为Cfw-TR-manual-VPC创建自定义路由表(本文中以VPC-CFW-RouteTable为例)。

您在为Cfw-TR-manual-VPC创建VPC边界防火墙之前,已联系防火墙产品售后人员,并提供Cfw-TR-manual-VPC的实例ID,售后人员为该实例ID进行了加入白名单操作。并在云防火墙控制台创建VPC边界防火墙。

数据规划

本示例3个VPC网络规划如下表所示:

VPC

交换机

交换机可用区

网段规划

ECS地址

Cfw-TR-manual-VPC

主网段:10.1.0.0/16

TR-Vswitch-01

可用区G

10.1.0.0/24

TR-Vswitch-02

可用区F

10.1.1.0/24

Cfw-Vswitch (创建VPC边界防火墙)

可用区G

10.1.2.0/24

VPC_01

主网段:10.2.0.0/16

交换机1

可用区G

10.2.0.0/24

10.2.2.89

交换机2

可用区F

10.2.1.0/24

交换机3(部署业务)

可用区F

10.2.2.0/24

VPC_02

主网段:10.3.0.0/16

交换机1

可用区G

10.3.0.0/24

10.3.2.201

交换机2

可用区F

10.3.1.0/24

交换机3(部署业务)

可用区F

10.3.2.0/24

操作步骤

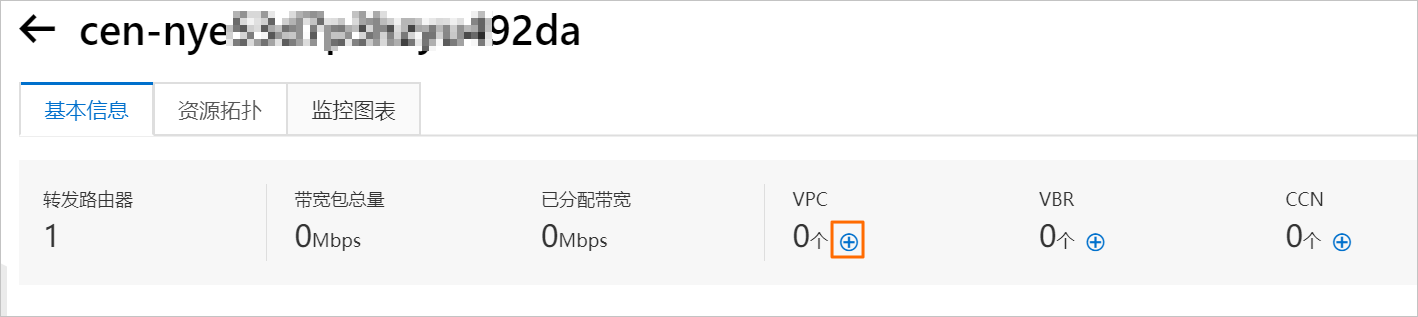

步骤一:创建VPC连接

登录云企业网管理控制台。

在云企业网实例页面,定位到需要引流到云防火墙VPC边界防火墙的云企业网实例,并单击实例ID。

在基本信息页签的VPC区域,单击

图标

图标

在连接网络实例页面,根据以下信息进行配置,然后单击确定创建。

配置项

配置项说明

VPC_01

VPC_02

Cfw-TR-manual-VPC

实例类型

选择待连接的网络实例类型。

VPC

VPC

VPC

地域

选择待连接的网络实例所在的地域。

上海

上海

上海

转发路由器

系统自动在该地域下创建转发路由器实例。

资源归属UID

选择待连接的网络实例所属的账号类型。

同账号

同账号

同账号

付费方式

默认值按量付费。

连接名称

输入网络实例连接的名称。

VPC_1连接

VPC_2连接

cfw-tr

网络实例

选择待连接的网络实例。

选择VPC_01

选择VPC_02

选择

Cfw-TR-manual-VPC

交换机

在转发路由器支持的可用区选择一个交换机实例。

如果您在转发路由器支持的多个可用区均拥有交换机实例,您可以同时选择多个可用区并在每个可用区下选择一个交换机实例。

选择交换机1、2

选择交换机1、2

选择交换机

TR-Vswitch-01、

TR-Vswitch-02

高级配置

这三个VPC启用以下三项高级配置。

自动关联至转发路由器的默认路由表

自动传播系统路由至转发路由器的默认路由表

自动为VPC的所有路由表配置指向转发路由器的路由

可以先开启,后面配置过程中会删除部分路由。

步骤二:创建VPC边界防火墙

在云防火墙控制台防火墙开关 > 防火墙开关页面的VPC边界防火墙页签,单击云企业网定位到网络实例Cfw-TR-manual-VPC,单击操作列创建。

创建该VPC边界防火墙时,路由模式选择手动、专有网络选择Cfw-TR-manual-VPC、交换机选择Cfw-Vswitch。入侵防御保持默认选项。相关内容,请参见为云企业网创建VPC边界防火墙。

说明 完成此步骤后,您会拥有1个弹性网卡(在ECS控制台的网络与安全 > 弹性网卡页面,系统默认分配名称为cfw-bonding-eni的网卡)。

步骤三:为VPC-01和VPC-02创建路由

本步骤为云企业网和VPC边界防火墙之间的流量创建路由。

登录云企业网管理控制台。

在云企业网实例页面,定位到需要引流到云防火墙VPC边界防火墙的云企业网实例,并单击实例ID。

在该云企业网实例页面的转发路由器列表,单击路由表列下的数字,打开转发路由器路由表页签。

单击转发路由器路由表页签左侧的创建路由表。在创建路由表对话框,配置路由表的信息。转发路由器选择默认的路由器。本示例中路由表名称设置为Cfw-TR-RouteTable。新增的路由表Cfw-TR-RouteTable用于转发VPC-01和VPC-02到VPC边界防火墙Cfw-TR-manual-VPC之间的流量。

定位到Cfw-TR-RouteTable路由表,单击创建路由条目。在添加路由条目对话框,配置路由条目的信息。配置项说明:本操作完成后,来自云企业网自定义路由表Cfw-TR-RouteTable的流量会默认指向VPC防火墙。

目的地址:选择默认地址段0.0.0.0/0。

是否为黑洞路由:选择默认选项否。

下一跳连接:选择防火墙VPC实例Cfw-TR-manual-VPC。

在转发路由器路由表页签,单击左侧路由表列表中的系统路由表,然后在路由表详情页签,单击关联转发。

在关联转发页签,删除下一跳为VPC-01和VPC-02的关联转发(因为步骤一中选择了高级选项,所以在这一步需要删除掉)。然后在转发路由器路由表页签,单击左侧路由表列表中Cfw-TR-RouteTable路由表。

在路由表详情页面,单击关联转发,然后单击创建关联转发。

在添加关联转发页面,关联转发选择VPC-01和VPC-02,单击确定保存该关联转发设置。本操作完成后,两个VPC的流量关联转发到Cfw-TR-RouteTable。

在转发路由器页面,单击左侧路由器列表中的系统路由表。

在系统路由表的路由表详情页签中,单击路由学习页签。

在路由学习页签,创建两条路由学习,关联连接分别选择VPC-01和VPC-02。本操作会为系统路由表创建路由学习,自动同步VPC-01和VPC-02的路由。路由学习创建完成后,您可以在路由条目页签查看自动学习的路由信息。

在当前的系统路由表的路由表详情页面,单击关联转发页签。

在关联转发页签,单击创建关联转发。

在添加关联转发对话框,选择Cfw-TR-manual-VPC。

本步骤完成后,云企业网路由配置完成,流量牵引到VPC边界防火墙的VPC实例上。

步骤四:添加VPC路由表到VPC边界防火墙

本步骤将防火墙VPC实例的路由引流到VPC边界防火墙上。

登录专有网络管理控制台。

在路由表页面,打开路由表VPC-CFW-RouteTable,在已绑定交换机页签,单击绑定交换机。其中交换机选择Cfw-Vswitch。然后单击确定。

在路由条目列表页签,选择自定义路由条目页签。单击添加路由条目,配置路由条目信息。关键配置项说明:本操作完成后,VPC边界防火墙出方向的流量会通过子网路由表转发到云企业网转发路由器TR。

目标网段:选择0.0.0.0/0。

下一跳类型:选择转发路由器。

转发路由器:选择默认项,即VPC防火墙的网络实例连接。

在路由表列表页面,选择防火墙VPC实例的系统路由表。

在路由条目列表,单击自定义页签。

单击添加自定义路由条目,配置路由条目信息。关键配置项说明:

目标网段:选择0.0.0.0/0。

下一跳类型:选择辅助弹性网卡。

辅助弹性网卡:选择Cfw-bonding-eni。

在自定义页签,单击其他自定义路由条目操作列删除,删除其他自定义路由条目。本步骤完成后,来自防火墙VPC实例的流量会牵引到云防火墙实例上。(步骤一因为高级选项在这一步将其删除)

步骤五:验证转发配置是否成功

在VPC_01与VPC_02中各创建一台ECS来做验证。

先在云防火墙->访问控制->VPC边界防火墙配置一条策略

在VPC_01的ECS上面去telnet VPC_02中的ECS主机。然后在云防火墙日志审计中可以看到对应的日志。

这样的话,就可以非常灵活地控制2个VPC之间的访问流量了。

故障排除

为什么防火墙中设置访问控制策略,不能立马生效?

云防火墙设置访问控制策略之后,会有几分钟的时延。如果严格按照本方案配置的话,建议观察3~5分钟。

开启防火墙开关是否对网络流量会产生影响?

无论是开启互联网边界防火墙和VPC边界防火墙都不会对网络流量产生任何影响。

开启VPC边界防火墙开关之前,需要评估以下限制:目前,开启或关闭VPC边界防火墙操作会触发长连接重置。如果您的VPC内正在使用内网SLB,您在开启VPC边界防火墙前需要检查您的应用程序是否支持TCP自动重传机制,并关注应用连接状态,避免未配置重传机制导致的连接中断。

开启VPC边界防火墙后,ECS安全组规则是否会受到影响?

不会。

开启VPC边界防火墙后会自动添加名称为Cloud_Firewall_Security_Group的安全组和放行策略,用于放行到VPC边界防火墙的流量。

开启VPC边界防火墙后自动创建的安全组仅对该VPC之间的流量进行管控,您原来已创建的ECS安全组规则仍然生效并不受影响。因此,无需您对ECS安全组规则做任何迁移或修改。