识别数据泄露风险

企业迁移上云后,IT系统对数据的存储、传输、处理方式与云下有巨大的差别。数据使用模式的变更会使企业面临潜在的数据泄露风险。如何防范数据泄露也是众多企业在核心业务上云后最关心的问题之一。数据泄露可能迫使企业面对业务终止、舆论危机、财务损失、法律责任和巨额罚款。

国家近年也在不断完善个人信息保护的相关法律法规,强调企业在保护个人信息上的直接责任,对企业提出明确的纲领要求和系统技术要求。同时,也在建立制度对企业的数据安全水位进行监督测评,并明确对一些数据泄露情节的处罚制度,涉及到巨额罚款或业务终止。

- 国家法规和行业标准对企业IT系统的数据安全要求。

- 来自企业外部的恶意攻击和非法爬取。

- 来自企业内部的误操作或恶意操作导致的数据泄露。

评估数据泄露风险

风险的大小最终是基于对业务造成的损失来计算的。在前期评估工作中,一般会考虑风险发生会造成的损失程度、风险发生的概率、预先防护的成本和事后补救的成本四个维度。

对于数据泄露风险,企业首先要意识到,不同业务类型掌握的业务数据不同,需要仔细对数据分级,分辨其中有哪些个人隐私数据、业务敏感数据、业务关键数据,有区别地进行风险评估。

- 如果真的发生数据泄露,会给企业带来怎样的损失。

- 可能面对相关法律法规的巨额罚款。

- 可能需要向客户支付巨额赔款,这一点对于服务对象是企业客户的企业尤为重要。

- 可能致使业务被下架,取消营运资质。

- 可能损毁企业的安全信誉,影响长期的商务合作。

- 风险可能发生的概率,跟预防风险的成本往往需要结合考虑。

- 概率与防范措施的采用有直接关系。

- 根据当前的IT架构配置,评估在数据处理的各个环节可能发生数据泄露的概率。这需要参考一些技术手段和云平台服务的SLA。

- 参考同行类似事件发生的情况和原因,评估自身风险。

- 考察企业内部相关流程。管理流程的缺失往往会使风险发生的概率大幅提升。

- 对于数据泄露风险,补救的成本会更大比例体现在赔偿和罚款,较小比例体现在对IT系统的升级加固上。

企业需充分结合自身实际情况从上述角度评估数据泄露的风险。最终,对风险大小的评估、对风险治理程度的决策和预案将决定IT架构上数据防护相关设施的设计与采购,这将在一定程度上影响最终IT架构的设计,同时也将决定日常运维中相关流程建设的投入和治理策略的实施。

数据泄露风险的治理策略

风险治理策略的设计与企业采用的数据安全框架紧密相关。数据安全框架是指在数据管理的整个生命周期内采购合理的技术手段和平台服务以构建安全能力,这是一种安全决策。而相应的数据风险治理是确保在长期运维过程中,IT系统的配置和变更始终符合安全决策的要求。

数据安全框架

企业想要实施有效的数据防护措施需要从管理制度和技术策略两个角度来考虑。云平台会为数据管理生命周期的每个环节提供安全能力,但对于安全能力的正确采用、准确实施都需要依赖企业内部有对应的组织架构、安全制度、内建流程的支撑。

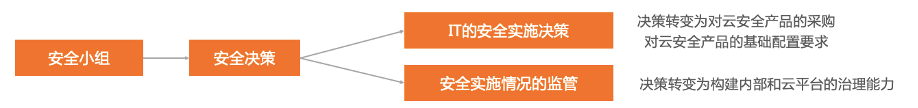

在企业内部,应该有专职的安全团队统筹整个企业的数据和应用安全,识别潜在的安全风险并制定安全决策。安全决策应该包括基本的安全规范、安全等级标准、安全防护IT采用方案、内部权限管理流程等。安全团队还需要制定与业务团队、运维团队的交互流程和协作机制,确保安全决策在可见、可控、可监管的前提下得以实施。

在技术方面,针对数据管理生命周期的各个环节要采取对应的防护措施,在数据的使用中做到及时扫描、完备防护、可审计、可检测、及时响应、可溯源。下图为数据管理的生命周期及需要采取的技术手段。

数据泄露风险治理框架

安全小组制定了安全决策后,安全决策一部分直接转变为IT安全部署的指导策略,即企业IT系统的安全架构要求,比如采购防火墙、采购敏感数据保护服务。还有一部分会转变为治理策略,即安全小组在长期的业务运营过程中用来监督安全架构被正确实施的监管框架,比如是否每个云账号都开启了防火墙。

- 对数据进行分级分类,并隔离存储。

- 存储核心数据的网络应与其他子网和公网隔离。

- 为存储核心重要数据的存储服务实施敏感数据管理,包括敏感数据识别、敏感数据的脱敏引用等。

- 开启数据存储服务的静态数据加密。

- 为存储服务开启备份策略,制定明确的数据恢复RTO、RPO。

- 禁止匿名的数据访问。

- 禁止公网数据读写。

- 对数据的写入权限和读取权限管理遵循最小权限原则,并定期复查授权情况,避免冗余授权。

- 确保完整收集所有数据访问和写入日志。

- 实时监控数据访问行为,周期性复盘和分析数据访问日志,及时发现可疑的数据访问。

- 企业内部定期复盘治理策略,确保满足业务的数据泄露风险治理需求。

企业应根据业务的发展不断升级与加固IT安全框架,同时迭代相应的治理框架。