管理访问凭证

本文中含有需要您注意的重要提示信息,忽略该信息可能对您的业务造成影响,请务必仔细阅读。

在使用阿里云SDK调用OpenAPI进行资源操作时,正确配置凭证信息至关重要。阿里云Credentials工具提供了一整套便捷功能,支持多种凭证类型,包括默认凭证、AccessKey(AK)以及STS令牌等,以帮助您高效获取和管理访问凭证。本文将详细介绍各种类型凭证的配置方法以及如何根据优先级使用默认凭证。通过本文,您将深入理解如何在阿里云SDK中配置和维护凭证,从而确保对云资源的操作既高效又具有高度安全性。

背景信息

凭据是指用户证明其身份的一组信息。用户在系统中进行登录时,需要提供正确的凭据才能验证身份。常见的凭据类型有:

阿里云主账号和RAM用户的永久凭据 AccessKey(简称AK)是由AccessKey ID和AccessKey Secret组成的密钥对。

阿里云RAM角色的STS临时访问Token,简称STS Token。它是可以自定义时效和访问权限的临时身份凭据,详情请参见什么是STS。

Bearer Token。它是一种身份验证和授权的令牌类型。

前提条件

使用Credentials工具要求Go版本 >= 1.10.x。

使用V2.0代系的阿里云SDK,详情请参见通过IDE使用阿里云Go SDK。

安装Credentials工具

使用

go get下载安装。$ go get -u github.com/aliyun/credentials-go如果您使用

dep来管理的依赖包,您可以使用以下命令。dep ensure -add github.com/aliyun/credentials-go

使用最新发布Credentials依赖包,确保所有凭证支持。

Credentials工具配置参数介绍

Credentials工具的配置参数定义在github.com/aliyun/credentials-go/credentials包的Config结构体中,凭据类型由必填参数type指定。确定凭据类型后,需根据该凭据类型选择相应的参数。下表将详细介绍type的取值范围及各类凭据类型所支持的参数。其中,√表示必填参数,-表示可选参数,×表示不支持参数。

未在下表中列出的凭据类型及参数表示不建议继续使用。

Type | access_key | sts | ram_role_arn | ecs_ram_role | oidc_role_arn | credentials_uri | bearer |

AccessKeyId:访问凭据ID。 | √ | √ | √ | × | × | × | × |

AccessKeySecret:访问凭据密钥。 | √ | √ | √ | × | × | × | × |

SecurityToken:STS Token。 | × | √ | - | × | × | × | × |

RoleArn:RAM角色的ARN。 | × | × | √ | × | √ | × | × |

RoleSessionName:自定义会话名称,默认格式为 | × | × | - | × | - | × | × |

RoleName:RAM角色名称。 | × | × | × | - | × | × | × |

DisableIMDSv1:是否强制使用加固模式,默认值为 | × | × | × | - | × | × | × |

BearerToken:bearer token。 | × | × | × | × | × | × | √ |

Policy:自定义权限策略。 | × | × | - | × | - | × | × |

RoleSessionExpiration:会话过期时间,默认3600秒。 | × | × | - | × | - | × | × |

OIDCProviderArn:OIDC提供商ARN。 | × | × | × | × | √ | × | × |

OIDCTokenFilePath:OIDC Token文件路径。 | × | × | × | × | √ | × | × |

ExternalId:角色外部 ID,主要功能是防止混淆代理人问题。更多信息,请参见使用ExternalId防止混淆代理人问题。 | × | × | - | × | × | × | × |

Url:凭证的URI,该参数需通过SetURLCredential(v string)赋值。 | × | × | × | × | × | √ | × |

STSEndpoint:STS的服务接入点,支持VPC服务接入点和公网服务接入点,可选的值请参见服务接入点,默认值为 | × | × | - | × | - | × | × |

Timeout:HTTP请求的读超时时间,默认值为5000毫秒。 | × | × | - | - | - | - | × |

ConnectTimeout:HTTP请求的连接超时时间,默认值为10000毫秒。 | × | × | - | - | - | - | × |

初始化凭据客户端

Credentials工具支持多种方式初始化凭据客户端,您可根据实际情况选择合适的方式进行凭据客户端初始化。

在项目中使用明文AccessKey,容易因代码仓库权限管理不当造成AccessKey泄露,会威胁该账号下所有资源的安全。建议通过环境变量、配置文件等方式获取AccessKey。

在初始化凭据客户端时建议采用单例模式,这不仅可启用SDK的凭证缓存功能,还能有效防止因多次调用接口导致的流量控制问题和性能资源的浪费,详细信息请参见Session类型凭据自动刷新机制。

方式一:使用默认凭据链

当您在初始化凭据客户端不传入任何参数时,Credentials会使用默认凭据链方式初始化客户端。默认凭据的读取逻辑请参见默认凭据链。

package main

import (

"fmt"

openapi "github.com/alibabacloud-go/darabonba-openapi/v2/client"

"github.com/aliyun/credentials-go/credentials"

)

func main() {

// 不指定参数或者传入nil

credential, err := credentials.NewCredential(nil)

config := &openapi.Config{}

config.Credential = credential

// 省略使用config初始化云产品client部分内容,具体请参见接口调用示例

}接口调用示例

方式二:使用AK

该方式通过设置AK初始化凭据客户端,如何获取AK,请参见创建AccessKey。

阿里云主账号拥有资源的全部权限,AK一旦泄露,会给系统带来巨大风险,不建议使用。

推荐使用最小化授权的RAM用户的AK。

import (

"fmt"

"os"

openapi "github.com/alibabacloud-go/darabonba-openapi/v2/client"

"github.com/aliyun/credentials-go/credentials"

)

func main() {

config := new(credentials.Config).

SetType("access_key").

SetAccessKeyId(os.Getenv("ALIBABA_CLOUD_ACCESS_KEY_ID")).

SetAccessKeySecret(os.Getenv("ALIBABA_CLOUD_ACCESS_KEY_SECRET"))

akCredential, err := credentials.NewCredential(config)

if err != nil {

return

}

config := &openapi.Config{}

config.Credential = akCredential

// 省略使用config初始化云产品client部分内容,具体请参见接口调用示例

}接口调用示例

方式三:使用STS Token

该方式是通过设置静态STS Token的方式初始化凭据。如何获取STS Token,请参见什么是STS。以下示例演示如何使用STS Token初始化凭据客户端(不包含如何获取到STS Token的过程)。

package main

import (

"fmt"

openapi "github.com/alibabacloud-go/darabonba-openapi/v2/client"

"github.com/aliyun/credentials-go/credentials"

"os"

)

func main() {

config := new(credentials.Config).

SetType("sts").

// 从环境变量中获取AccessKey Id。

SetAccessKeyId(os.Getenv("ALIBABA_CLOUD_ACCESS_KEY_ID")).

// 从环境变量中获取AccessKey Secret

SetAccessKeySecret(os.Getenv("ALIBABA_CLOUD_ACCESS_KEY_SECRET")).

// 从环境变量中获取STS临时凭证。

SetSecurityToken(os.Getenv("ALIBABA_CLOUD_SECURITY_TOKEN"))

stsCredential, err := credentials.NewCredential(config)

if err != nil {

return

}

config := &openapi.Config{}

config.Credential = stsCredential

// 省略使用config初始化云产品client部分内容,具体请参见接口调用示例

}

接口调用示例

方式四:使用AK及RamRoleArn

该方式底层实现是STS Token。通过指定RAM角色的ARN(Alibabacloud Resource Name),Credentials工具可以帮助开发者前往STS换取STS Token。您也可以通过为SetPolicy赋值来限制RAM角色到一个更小的权限集合。

package main

import (

"fmt"

"os"

openapi "github.com/alibabacloud-go/darabonba-openapi/v2/client"

"github.com/aliyun/credentials-go/credentials"

)

func main() {

config := new(credentials.Config).

SetType("ram_role_arn").

SetAccessKeyId(os.Getenv("ALIBABA_CLOUD_ACCESS_KEY_ID")).

SetAccessKeySecret(os.Getenv("ALIBABA_CLOUD_ACCESS_KEY_SECRET")).

// 要扮演的RAM角色ARN,示例值:acs:ram::123456789012****:role/adminrole,可以通过环境变量ALIBABA_CLOUD_ROLE_ARN设置RoleArn

SetRoleArn("<RoleArn>").

// 角色会话名称,可以通过环境变量ALIBABA_CLOUD_ROLE_SESSION_NAME设置RoleSessionName

SetRoleSessionName("<RoleSessionName>").

// 设置更小的权限策略,非必填。示例值:{"Statement": [{"Action": ["*"],"Effect": "Allow","Resource": ["*"]}],"Version":"1"}

SetPolicy("<Policy>").

// 非必填,设置session过期时间。

SetRoleSessionExpiration(3600).

// 非必填,角色外部 ID,该参数为外部提供的用于表示角色的参数信息,主要功能是防止混淆代理人问题。

SetExternalId("ExternalId").

// 非必填,默认为sts.aliyuncs.com,建议使用Region化的STS域名,选择地理位置更接近的Region可以保证网络连通性.

SetSTSEndpoint("sts.cn-hangzhou.aliyuncs.com")

arnCredential, err := credentials.NewCredential(config)

if err != nil {

return

}

config := &openapi.Config{}

config.Credential = arnCredential

// 省略使用config初始化云产品client部分内容,具体请参见接口调用示例

}

ExternalId的更多介绍,请参见使用ExternalId防止混淆代理人问题。

接口调用示例

方式五:使用ECS实例RAM角色

ECS和ECI实例均支持绑定实例RAM角色,运行于实例中的程序可通过Credentials工具自动获取该角色的STS Token,从而完成凭据客户端的初始化。

Credentials工具将默认采用加固模式(IMDSv2)访问ECS的元数据服务(Meta Data Server),在使用加固模式时若发生异常,将使用普通模式兜底来获取访问凭据。您也可以通过设置参数disableIMDSv1或环境变量ALIBABA_CLOUD_IMDSV1_DISABLE,执行不同的异常处理逻辑:

当值为false(默认)时,会使用普通模式继续获取访问凭据。

当值为true时,表示只能使用加固模式获取访问凭据,会抛出异常。

服务端是否支持IMDSv2,取决于您在服务器的配置。

另外,您可以通过配置环境变量ALIBABA_CLOUD_ECS_METADATA_DISABLED=true来关闭ECS元数据的凭证访问。

使用加固模式获取临时身份凭证时,credentials-go的版本不低于1.3.10。

关于ECS实例元数据的介绍,请参见实例元数据。

如何为ECS和ECI实例授予RAM角色,具体操作请参见创建RAM角色并授予给ECS实例和为ECI实例授予实例RAM角色。

package main

import (

"fmt"

openapi "github.com/alibabacloud-go/darabonba-openapi/v2/client"

"github.com/aliyun/credentials-go/credentials"

)

func _main(args []*string) {

// 使用EcsRamRole初始化Credentials Client。

credentialsConfig := new(credentials.Config).

// 凭证类型。

SetType("ecs_ram_role").

// 选填,该ECS角色的角色名称,不填会自动获取,但是建议加上以减少请求次数,可以通过环境变量ALIBABA_CLOUD_ECS_METADATA设置RoleName

SetRoleName("<RoleName>")

// 选填,默认值:false。true:表示强制使用加固模式。false:系统将首先尝试在加固模式下获取凭据。如果失败,则会切换到普通模式(IMDSv1)进行尝试

// credentialsConfig.SetDisableIMDSv1(true)

credentialClient, err := credentials.NewCredential(credentialsConfig)

if err != nil {

return

}

config := &openapi.Config{}

config.Credential = credentialClient

// 省略使用config初始化云产品client部分内容,具体请参见接口调用示例。

}

接口调用示例

方式六:使用OIDCRoleArn

为了避免影响云上资源的安全,同时又能让不可信的应用安全地获取所需的 STS Token,实现应用级别的权限最小化,您可以使用RRSA(RAM Roles for Service Account)功能。阿里云容器集群会为不同的应用Pod创建和挂载相应的服务账户OIDC Token文件,并将相关配置信息注入到环境变量中,Credentials工具通过获取环境变量的配置信息,调用STS服务的AssumeRoleWithOIDC接口换取绑定角色的STS Token。

注入的环境变量如下:

ALIBABA_CLOUD_ROLE_ARN:RAM角色名称ARN;

ALIBABA_CLOUD_OIDC_PROVIDER_ARN:OIDC提供商ARN;

ALIBABA_CLOUD_OIDC_TOKEN_FILE:OIDC Token文件路径;

package main

import (

"fmt"

openapi "github.com/alibabacloud-go/darabonba-openapi/v2/client"

"github.com/aliyun/credentials-go/credentials"

"os"

)

func main() {

config := new(credentials.Config).

SetType("oidc_role_arn").

// OIDC提供商ARN,可以通过环境变量ALIBABA_CLOUD_OIDC_PROVIDER_ARN设置OidcProviderArn

SetOIDCProviderArn(os.Getenv("ALIBABA_CLOUD_OIDC_PROVIDER_ARN")).

// OIDC Token文件路径,可以通过环境变量ALIBABA_CLOUD_OIDC_TOKEN_FILE设置OidcTokenFilePath

SetOIDCTokenFilePath(os.Getenv("ALIBABA_CLOUD_OIDC_TOKEN_FILE")).

// RAM角色名称ARN,可以通过环境变量ALIBABA_CLOUD_ROLE_ARN设置RoleArn

SetRoleArn(os.Getenv("ALIBABA_CLOUD_ROLE_ARN")).

// 角色会话名称,可以通过环境变量ALIBABA_CLOUD_ROLE_SESSION_NAME设置RoleSessionName

SetRoleSessionName(os.Getenv("ALIBABA_CLOUD_ROLE_SESSION_NAME")).

// 设置更小的权限策略,非必填。示例值:{"Statement": [{"Action": ["*"],"Effect": "Allow","Resource": ["*"]}],"Version":"1"}

SetPolicy("<Policy>").

// 非必填,设置session过期时间

SetRoleSessionExpiration(3600).

// 非必填,默认为sts.aliyuncs.com,建议使用Region化的STS域名,选择地理位置更接近的Region可以保证网络连通性

SetSTSEndpoint("sts.cn-hangzhou.aliyuncs.com")

oidcCredential, err := credentials.NewCredential(config)

if err != nil {

return

}

config := &openapi.Config{}

config.Credential = oidcCredential

// 省略使用config初始化云产品client部分内容,具体请参见接口调用示例。

}

接口调用示例

方式七:使用URI凭据

通过在应用内部封装STS Token服务并对外提供自定义URI,其他服务仅能通过该URI获取STS Token,这样能够有效降低AK等信息的暴露风险。Credentials工具支持通过请求该服务的URI来获取STS Token,从而实现凭据客户端的初始化。

package main

import (

"github.com/aliyun/credentials-go/credentials"

openapi "github.com/alibabacloud-go/darabonba-openapi/v2/client"

)

func main() {

config := new(credentials.Config).

SetType("credentials_uri").

// 凭证的 URI,格式为http://local_or_remote_uri/,可以通过环境变量ALIBABA_CLOUD_CREDENTIALS_URI设置CredentialsUri

SetURLCredential("<CredentialsUri>")

uriCredential, err := credentials.NewCredential(config)

config := &openapi.Config{}

config.Credential = uriCredential

// 省略使用config初始化云产品client部分内容,具体请参见接口调用示例。

}

该地址必须满足如下条件:

支持GET请求。

响应体为如下的结构:

{ "AccessKeySecret": "AccessKeySecret", "AccessKeyId": "AccessKeyId", "Expiration": "2021-09-26T03:46:38Z", "SecurityToken": "SecurityToken" }

接口调用示例

方式八:使用Bearer Token

目前只有云呼叫中心CCC这款产品支持Bearer Token的凭据初始化方式。

package main

import (

"fmt"

openapi "github.com/alibabacloud-go/darabonba-openapi/v2/client"

"github.com/aliyun/credentials-go/credentials"

)

func main() {

config := new(credentials.Config).

SetType("bearer").

// 填入您的Bearer Token

SetBearerToken("<BearerToken>")

bearerCredential, err := credentials.NewCredential(config)

if err != nil {

return

}

config := &openapi.Config{}

config.Credential = bearerCredential

// 省略使用config初始化云产品client部分内容,具体请参见接口调用示例。

}接口调用示例

方式九:使用CLIProfileCredentialsProvider

从阿里云CLI凭据配置存储文件(config.json)中获取访问凭据。

package main

import (

"github.com/aliyun/credentials-go/credentials"

openapi "github.com/alibabacloud-go/darabonba-openapi/v2/client"

"github.com/aliyun/credentials-go/credentials/providers"

)

func main() {

// CLIProfileCredentialsProvider

provider, err := providers.NewCLIProfileCredentialsProviderBuilder().

// 凭据名称,非必填。支持多种方式配置,优先级从高到低:显示指定的profileName -> 使用环境变量ALIBABA_CLOUD_CONFIG_FILE指定的profileName -> 默认读取config.json中的current.

WithProfileName("<PROFILE_NAME>").

// 配置文件路径,必须是一个.json文件,非必填。支持多种方式配置,优先级从高到低:显示指定的profileFile -> 使用环境变量ALIBABA_CLOUD_CONFIG_FILE指定的profileFile -> 默认读取 ~/.aliyun/config.json.

WithProfileFile("<PROFILE_FILE_PATH>").

Build()

if err != nil {

return

}

credential := credentials.FromCredentialsProvider("cli_profile", provider)

config := &openapi.Config{}

config.Credential = credential

// 省略使用config初始化云产品client部分内容,具体请参见接口调用示例。

}您可以通过阿里云CLI配置凭证,或者手动在以下路径创建config.json配置文件:

Linux系统:

~/.aliyun/config.jsonWindows系统:

C:\Users\USER_NAME\.aliyun\config.json

内容格式如下:

{

"current": "<PROFILE_NAME>",

"profiles": [

{

"name": "<PROFILE_NAME>",

"mode": "AK",

"access_key_id": "<ALIBABA_CLOUD_ACCESS_KEY_ID>",

"access_key_secret": "<ALIBABA_CLOUD_ACCESS_KEY_SECRET>"

},

{

"name": "<PROFILE_NAME1>",

"mode": "StsToken",

"access_key_id": "<ALIBABA_CLOUD_ACCESS_KEY_ID>",

"access_key_secret": "<ALIBABA_CLOUD_ACCESS_KEY_SECRET>",

"sts_token": "<SECURITY_TOKEN>"

},

{

"name":"<PROFILE_NAME2>",

"mode":"RamRoleArn",

"access_key_id":"<ALIBABA_CLOUD_ACCESS_KEY_ID>",

"access_key_secret":"<ALIBABA_CLOUD_ACCESS_KEY_SECRET>",

"ram_role_arn":"<ROLE_ARN>",

"ram_session_name":"<ROLE_SESSION_NAME>",

"expired_seconds":3600

},

{

"name":"<PROFILE_NAME3>",

"mode":"EcsRamRole",

"ram_role_name":"<RAM_ROLE_ARN>"

},

{

"name":"<PROFILE_NAME4>",

"mode":"OIDC",

"oidc_provider_arn":"<OIDC_PROVIDER_ARN>",

"oidc_token_file":"<OIDC_TOKEN_FILE>",

"ram_role_arn":"<ROLE_ARN>",

"ram_session_name":"<ROLE_SESSION_NAME>",

"expired_seconds":3600

},

{

"name":"<PROFILE_NAME5>",

"mode":"ChainableRamRoleArn",

"source_profile":"<PROFILE_NAME>",

"ram_role_arn":"<ROLE_ARN>",

"ram_session_name":"<ROLE_SESSION_NAME>",

"expired_seconds":3600

},

{

"name": "<PROFILE_NAME6>",

"mode": "CloudSSO",

"cloud_sso_sign_in_url": "https://******/login",

"access_token": "eyJraWQiOiJiYzViMzUwYy******",

"cloud_sso_access_token_expire": 1754316142,

"cloud_sso_access_config": "ac-00s1******",

"cloud_sso_account_id": "151266******"

}

]

}

在config.json配置文件中可以通过mode指定不同的凭据:

AK:使用用户的Access Key作为凭据信息;

StsToken:使用STS Token作为凭据信息;

RamRoleArn:使用RAM角色的ARN来获取凭据信息;

EcsRamRole:利用ECS绑定的RAM角色来获取凭据信息;

OIDC:通过OIDC ARN和OIDC Token来获取凭据信息;

ChainableRamRoleArn:采用角色链的方式,通过

source_profile指定config.json配置文件中其他凭据的名称,以重新获取新的凭据信息。CloudSSO:云SSO用户使用阿里云CLI获取的凭据信息。

说明CloudSSO凭据要求

github.com/aliyun/credentials-go的版本不低于1.4.7,且配置内容仅支持通过阿里云CLI获取,具体信息请参见使用CLI登录云SSO并访问阿里云资源。

配置完成后,Credentials将根据指定的凭据名称,选择对应的凭据初始化凭据客户端。

接口调用示例

默认凭据链

当开发环境与生产环境使用的凭据类型不一致时,常见做法是在代码中获取当前环境信息,编写获取不同凭据的分支代码。借助Credentials工具的默认凭据链,您可以用同一套代码,通过程序之外的配置来控制不同环境下的凭据获取方式。当您使用NewCredential()初始化凭据客户端,且不传入任何参数时,阿里云SDK将会尝试按照如下顺序查找相关凭据信息。

1. 使用环境变量

如果未找到系统属性中的凭据信息,Credentials工具会继续检查环境变量。

如果 ALIBABA_CLOUD_ACCESS_KEY_ID 和 ALIBABA_CLOUD_ACCESS_KEY_SECRET 均存在且非空,则使用它们作为默认凭据。

如果同时设置了 ALIBABA_CLOUD_ACCESS_KEY_ID、ALIBABA_CLOUD_ACCESS_KEY_SECRET 和 ALIBABA_CLOUD_SECURITY_TOKEN,则使用STS Token作为默认凭据。

2. 使用OIDC RAM角色

如果未找到更高优先级的凭据信息,Credentials工具会检查以下与OIDC RAM角色相关的环境变量:

ALIBABA_CLOUD_ROLE_ARN:RAM角色名称ARN。

ALIBABA_CLOUD_OIDC_PROVIDER_ARN:OIDC提供商ARN。

ALIBABA_CLOUD_OIDC_TOKEN_FILE:OIDC Token文件路径。

如果以上三个变量均被设置且内容有效,Credentials将会使用变量内容调用STS服务的AssumeRoleWithOIDC接口换取STS Token作为默认凭据。

3. 使用config.json配置文件

如果未找到更高优先级的凭据信息,Credentials工具会尝试加载config.json配置文件。该配置文件的默认完整路径如下:

Linux/Mac系统:

~/.aliyun/config.jsonWindows系统:

C:\Users\USER_NAME\.aliyun\config.json

自github.com/aliyun/credentials-go@1.4.4版本起,支持通过环境变量 ALIBABA_CLOUD_CONFIG_FILE 自定义config.json配置文件的路径,该环境变量的优先级高于默认路径。

如果您需要通过此方式配置访问凭据,可以使用阿里云CLI配置凭证,或者手动在相应路径下创建config.json配置文件,内容格式示例如下:

{

"current": "<PROFILE_NAME>",

"profiles": [

{

"name": "<PROFILE_NAME>",

"mode": "AK",

"access_key_id": "<ALIBABA_CLOUD_ACCESS_KEY_ID>",

"access_key_secret": "<ALIBABA_CLOUD_ACCESS_KEY_SECRET>"

},

{

"name": "<PROFILE_NAME1>",

"mode": "StsToken",

"access_key_id": "<ALIBABA_CLOUD_ACCESS_KEY_ID>",

"access_key_secret": "<ALIBABA_CLOUD_ACCESS_KEY_SECRET>",

"sts_token": "<SECURITY_TOKEN>"

},

{

"name":"<PROFILE_NAME2>",

"mode":"RamRoleArn",

"access_key_id":"<ALIBABA_CLOUD_ACCESS_KEY_ID>",

"access_key_secret":"<ALIBABA_CLOUD_ACCESS_KEY_SECRET>",

"ram_role_arn":"<ROLE_ARN>",

"ram_session_name":"<ROLE_SESSION_NAME>",

"expired_seconds":3600

},

{

"name":"<PROFILE_NAME3>",

"mode":"EcsRamRole",

"ram_role_name":"<RAM_ROLE_ARN>"

},

{

"name":"<PROFILE_NAME4>",

"mode":"OIDC",

"oidc_provider_arn":"<OIDC_PROVIDER_ARN>",

"oidc_token_file":"<OIDC_TOKEN_FILE>",

"ram_role_arn":"<ROLE_ARN>",

"ram_session_name":"<ROLE_SESSION_NAME>",

"expired_seconds":3600

},

{

"name":"<PROFILE_NAME5>",

"mode":"ChainableRamRoleArn",

"source_profile":"<PROFILE_NAME>",

"ram_role_arn":"<ROLE_ARN>",

"ram_session_name":"<ROLE_SESSION_NAME>",

"expired_seconds":3600

},

{

"name": "<PROFILE_NAME6>",

"mode": "CloudSSO",

"cloud_sso_sign_in_url": "https://******/login",

"access_token": "eyJraWQiOiJiYzViMzUwYy******",

"cloud_sso_access_token_expire": 1754316142,

"cloud_sso_access_config": "ac-00s1******",

"cloud_sso_account_id": "151266******"

}

]

}在config.json配置文件中可以通过mode指定不同的凭据:

AK:使用用户的Access Key作为凭据信息;

StsToken:使用STS Token作为凭据信息;

RamRoleArn:使用RAM角色的ARN来获取凭据信息;

EcsRamRole:利用ECS绑定的RAM角色来获取凭据信息;

OIDC:通过OIDC ARN和OIDC Token来获取凭据信息;

ChainableRamRoleArn:采用角色链的方式,通过

source_profile指定config.json配置文件中其他凭据的名称,以重新获取新的凭据信息。CloudSSO:云SSO用户使用阿里云CLI获取的凭据信息。

说明CloudSSO凭据要求

github.com/aliyun/credentials-go的版本不低于1.4.7,且配置内容仅支持通过阿里云CLI获取,具体信息请参见使用CLI登录云SSO并访问阿里云资源。

配置完成后,Credentials将根据配置文件中current所指定的凭据名称,选择对应的凭据初始化凭据客户端。此外,还可以通过环境变量 ALIBABA_CLOUD_PROFILE 指定具体的凭据名称,例如将 ALIBABA_CLOUD_PROFILE 的值设置为client1。

4. 使用ECS实例RAM角色

如果未找到更高优先级的凭据信息,Credentials会尝试通过ECS实例绑定的RAM角色获取凭据。默认情况下,Credentials会使用加固模式(IMDSv2)访问ECS的元数据服务(Meta Data Server),以获取ECS实例RAM角色的STS Token作为默认凭据信息。程序会自动访问ECS的元数据服务拿到RoleName信息,再去获取凭证,也就是两次请求。若想减少一次请求,可以直接在环境变量中配置 ALIBABA_CLOUD_ECS_METADATA 来指定实例RAM角色名称。在使用加固模式时若发生异常,将使用普通模式兜底来获取访问凭据。您也可以通过设置环境变量 ALIBABA_CLOUD_IMDSV1_DISABLE,执行不同的异常处理逻辑:

当值为false时,会使用普通模式继续获取访问凭据。

当值为true时,表示只能使用加固模式获取访问凭据,会抛出异常。

服务端是否支持IMDSv2,取决于您在服务器的配置。

另外,您可以通过配置环境变量ALIBABA_CLOUD_ECS_METADATA_DISABLED=true来关闭ECS元数据的凭证访问。

关于ECS实例元数据的介绍,请参见实例元数据。

如何为ECS和ECI实例授予RAM角色,具体操作请参见创建RAM角色并授予给ECS实例和为ECI实例授予实例RAM角色。

5. 使用Credentials工具URI

如果上述方式均未找到有效的凭据信息,Credentials工具会检查环境变量 ALIBABA_CLOUD_CREDENTIALS_URI,如果该变量存在且指向一个有效的URI地址,Credentials会向该URI发起HTTP请求,获取临时安全凭证作为默认凭据。

Session类型凭据自动刷新机制

Session类型凭据包含RamRoleArn、ECS实例RAM角色、OIDCRoleArn以及URI凭据。该类型凭据Credentials工具中内置了自动刷新机制,在第一次调用服务获取访问凭据之后,Credentials工具会将获取的访问凭据保存到缓存中。当后续使用访问凭据时,若当前系统时间仍在缓存过期时间之前,将自动从缓存中提取凭据;否则,将重新调用相应服务获取访问凭据,并更新缓存中的值。

针对ECS实例RAM角色凭据,Credentials工具会提前15分钟刷新缓存中的值。

下面将采用单例模式创建凭据客户端,并利用该凭据客户端初始化云产品客户端。随后,将通过多个时间段调用OpenAPI,以验证是否使用了内部缓存,并在缓存过期后检验凭据是否会刷新。

package main

import (

"fmt"

"log"

"os"

"sync"

"time"

openapi "github.com/alibabacloud-go/darabonba-openapi/v2/client"

ecs20140526 "github.com/alibabacloud-go/ecs-20140526/v7/client"

util "github.com/alibabacloud-go/tea-utils/v2/service"

"github.com/alibabacloud-go/tea/tea"

"github.com/aliyun/credentials-go/credentials"

)

// Credential 单例结构体,用于管理阿里云凭证实例

type Credential struct {

instance credentials.Credential

once sync.Once

}

var credentialInstance = &Credential{}

func GetCredentialInstance() credentials.Credential {

credentialInstance.once.Do(func() {

cfg := &credentials.Config{

Type: tea.String("ram_role_arn"),

AccessKeyId: tea.String(os.Getenv("ALIBABA_CLOUD_ACCESS_KEY_ID")),

AccessKeySecret: tea.String(os.Getenv("ALIBABA_CLOUD_ACCESS_KEY_SECRET")),

RoleArn: tea.String(os.Getenv("ALIBABA_CLOUD_ROLE_ARN")),

RoleSessionName: tea.String("RamRoleArnTest"),

RoleSessionExpiration: tea.Int(3600),

}

var err error

credentialInstance.instance, err = credentials.NewCredential(cfg)

if err != nil {

log.Fatalf("Credential initialization failed: %v", err)

}

})

return credentialInstance.instance

}

// EcsClient 单例结构体,用于管理 ECS 客户端实例

type EcsClient struct {

instance *ecs20140526.Client

once sync.Once

}

var ecsClientInstance = &EcsClient{}

func GetEcsClientInstance(cred credentials.Credential) *ecs20140526.Client {

ecsClientInstance.once.Do(func() {

cfg := &openapi.Config{

Endpoint: tea.String("ecs.cn-hangzhou.aliyuncs.com"),

Credential: cred,

}

var err error

ecsClientInstance.instance, err = ecs20140526.NewClient(cfg)

if err != nil {

log.Fatalf("ECS client initialization failed: %v", err)

}

})

return ecsClientInstance.instance

}

// 执行主任务

func runTask() {

cred := GetCredentialInstance()

credentialModel, err := cred.GetCredential()

if err != nil {

log.Printf("Failed to get credential: %v", err)

return

}

fmt.Println(time.Now())

fmt.Printf("AK ID: %s, AK Secret: %s, STS Token: %s\n",

*credentialModel.AccessKeyId,

*credentialModel.AccessKeySecret,

*credentialModel.SecurityToken)

ecsClient := GetEcsClientInstance(cred)

req := &ecs20140526.DescribeRegionsRequest{}

runtime := &util.RuntimeOptions{}

resp, err := ecsClient.DescribeRegionsWithOptions(req, runtime)

if err != nil {

log.Printf("ECS API call failed: %v", err)

return

}

fmt.Printf("Invoke result: %d\n", *resp.StatusCode)

}

func main() {

done := make(chan bool)

// 启动一个 goroutine 来执行定时任务

go func() {

tick := time.NewTicker(1 * time.Second)

defer tick.Stop()

executionCount := 0

delays := []time.Duration{0, 600, 3600, 100} // 延迟时间(秒)

for {

select {

case <-tick.C:

if executionCount < len(delays) {

delay := delays[executionCount]

time.Sleep(delay * time.Second)

runTask()

executionCount++

} else {

close(done)

return

}

}

}

}()

<-done

fmt.Println("All tasks completed. Exiting...")

}

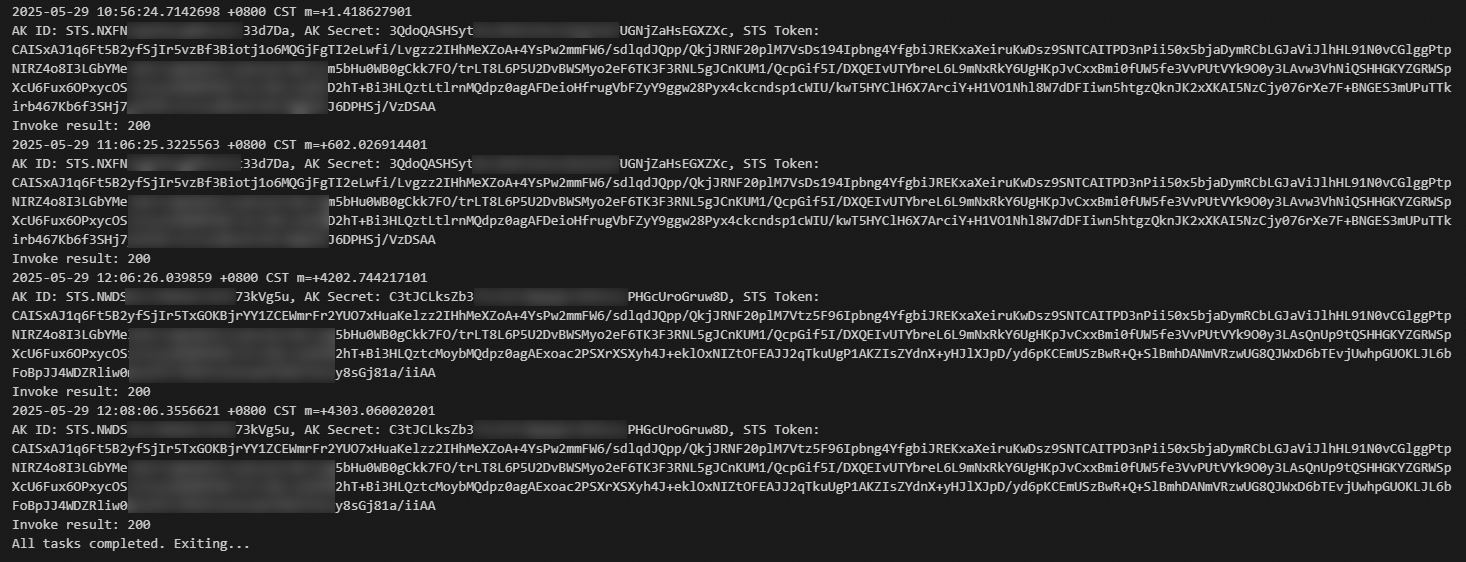

根据日志显示结果进行分析:

在第一次调用时,由于未缓存凭据信息,系统根据配置获取凭据信息。获取到凭据后,凭据信息被保存在缓存中。

第二次调用所使用的凭据信息与第一次相同,表明第二次调用是从缓存中提取的凭据信息。

第三次调用时,由于凭据的过期时间(RoleSessionExpiration)被设置为3600秒,而第三次调用发生在第一次调用之后的4200秒,此时缓存中的凭据已过期。因此,SDK依据自动刷新机制重新获取了新的凭据信息,并将新获取的凭据信息再次保存于缓存中。

第四次调用所使用的凭据信息与第三次重新获取的凭据信息一致,这表明缓存中的凭据在过期后已被更新为新的凭据。

相关文档

RAM相关的基本概念,请参见基本概念。

如何创建AccessKey,请参见创建AccessKey。

如何通过程序方式创建RAM用户、AccessKey、RAM角色、权限策略及进行授权等操作,请参见RAM SDK概览。

如何通过程序方式进行角色扮演,请参见STS SDK概览。

关于RAM及STS相关的API信息,请参见API参考。