在日益复杂的网络安全环境中,IT环境复杂多样、数据碎片化、安全处置响应速度慢,难以检测复杂攻击、合规要求等问题加大了组织和企业安全运营难度。云安全中心的威胁分析与响应CTDR(Cloud Threat Detection and Response)服务,可帮助您集中处理来自多云环境、多账户和多产品的告警和日志数据,提高安全运维效率,加强对潜在风险的响应能力。

工作原理

威胁分析与响应是一款云原生安全信息和事件管理解决方案,主要提供日志标准化、告警生成、聚合分析、事件响应编排等能力。

威胁分析与响应通过集成多云、多账号、多产品和不同安全厂商的日志,利用预定义和自定义的威胁检测规则,深入分析收集到的日志,从而识别并还原出完整的攻击链路,并形成详细的安全事件。在检测到安全威胁时,威胁分析与响应能够启动自动化响应编排,联动相关云产品对恶意实体执行封禁、隔离等安全措施,以实现快速且有效的安全事件处置。

功能特性

威胁分析与响应是一款深度集成AI Agent核心引擎的安全运营平台型解决方案,借助CTDR安全运营工作可开启“智能自动驾驶”模式,从人机协防到全自动处置,随需而变。

海量告警中洞察安全事件

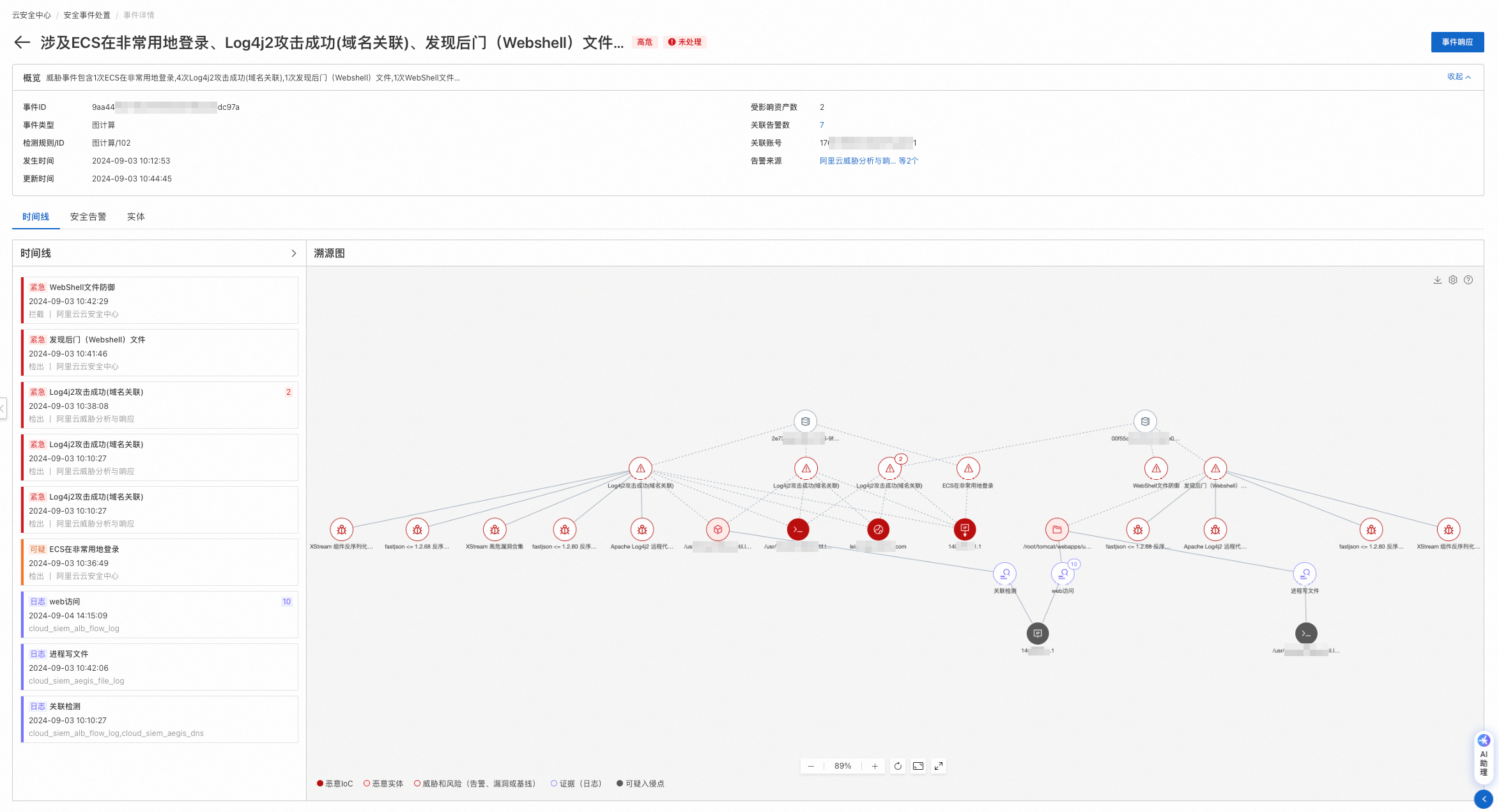

CTDR可以结合阿里云全球威胁情报,从海量告警中识别新型未知威胁,并借助图计算关联聚合、云原生日志分析能力,研判出隐匿性高的恶意风险。借助CTDR安全事件平均检测时间仅为几分钟,告警收敛率达99.94%。

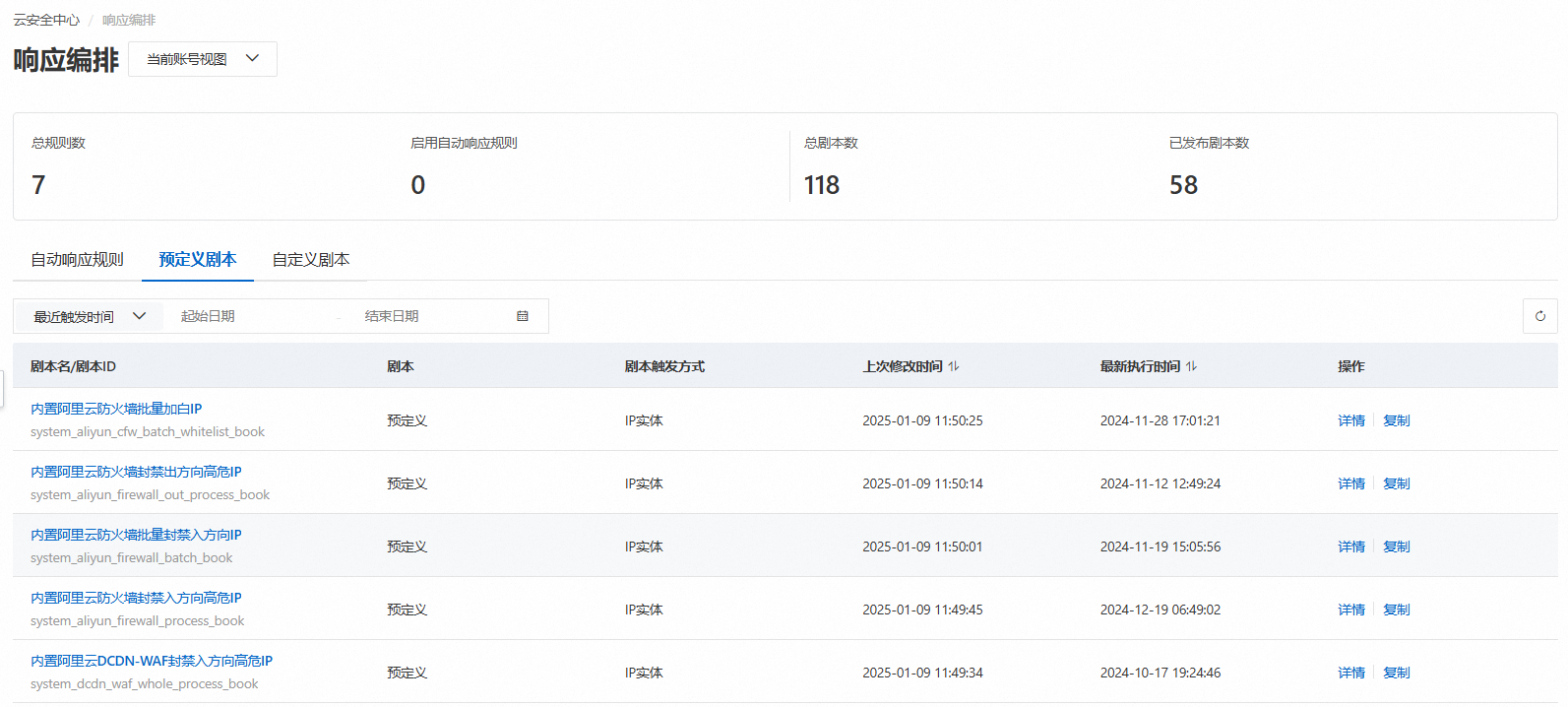

减少重复操作,实现秒级自动化分析与响应

基于AI Agent核心引擎,CTDR提供一键处置策略,无需您手动配置,事件推荐处置策略覆盖率达95%,内置可一键“开箱即用”的处置剧本,并支持剧本自定义编排。CTDR还可联动安全产品和基础设施,针对安全事件、告警、实体进行自动化分析和响应处置。

避免局部威胁视野,自动还原攻击路径

CTDR结合图计算、安全大模型可以自动化溯源攻击路径并还原入侵时间线。您还可以借助AI智能助手,深入理解安全事件,进行信息总结,并快速获得安全事件的响应建议。

跨云、跨账号、跨产品数据的统一采集、处理和分析

威胁分析与响应可以将跨云环境、跨云账号和跨产品的日志数据进行统一归集,降低混合云安全运营复杂度,为企业提供全局视野安全事件洞察,跨资产安全事件发现率达90%。您可以通过设置全局账号管理员在云安全中心控制台集中查看和审计,轻松实现监控跨平台的安全事件,简化了数据分析和安全审计的工作。

功能价值

在安全运营中,MTTD(平均检测时间)、MTTA(平均确认时间)和MTTR(平均响应时间)是衡量安全团队效率和效能的关键指标。这些指标不仅帮助组织识别其安全流程中的优势和不足,还为持续改进提供了数据支持。

本文将通过这三个关键指标,全面分析CTDR在安全事件运营中的实际效果。所有指标数据均基于真实用户的使用情况统计分析,充分体现了CTDR在提升安全事件响应效率和增强整体系统可靠性方面的显著优势。

MTTD(Mean Time To Detect,平均检测时间):5分钟。

该时间是指从攻击事件发生到首次被检测到所花费的平均时间。人工平均检测时间以小时为单位。通过使用CTDR,攻击事件的检测时间缩短至5分钟内。

MTTA(Mean Time To Acknowledge,平均确认时间):35分钟。

该时间是指从事件被检测到至安全团队正式确认该事件为真实威胁所需的平均时间。人工平均确认时间以天为单位。事件发生后CTDR将开始自动调查和溯源,平均确认时间将缩短至35分钟。

MTTR(Mean Time To Respond,平均响应时间):90分钟。

该时间是指从攻击事件被确认为真实威胁到完全解决并恢复正常操作所需的平均时间。传统人工处理攻击事件的平均处置时间通常以天甚至周为单位,其中人工确认和响应占据了大量时间。CTDR通过自动化预定义剧本,可将事件处置及系统加固时间缩短至90分钟内,其中事件确认到处置完成仅需秒级。这为安全团队争取了更多时间进行深度分析和防护加固,显著提升了整体安全能力。

支持接入的产品和日志

威胁分析与响应支持接入30+产品、60+日志类型。具体支持的云产品和日志信息如下表所示:

厂商 | 产品名称 | 日志类型 |

阿里云 | 云安全中心(Security Center) |

|

Web 应用防火墙 WAF(Web Application Firewall) | WAF告警日志、WAF CDN流日志(仅支持在中国区域接入)、WAF2.0全量/拦截/拦截和观察日志、WAF3.0全量/拦截/拦截和观察日志 | |

云防火墙(Cloud Firewall) | 云防火墙告警日志、云防火墙实时告警日志、云防火墙流量日志 | |

DDoS 防护(Anti-DDoS) | DDoS高防全量日志、DDoS高防流日志(老高防)、DDoS原生防护日志 | |

运维安全中心(堡垒机)(Bastionhost) | 堡垒机日志 | |

CDN | CDN流日志、CDN WAF流日志 | |

边缘安全加速 ESA(Edge Security Acceleration) | DCDN 用户访问日志、DCDN WAF拦截日志 | |

API 网关(API Gateway) | API网关日志 | |

容器服务 Kubernetes 版 ACK(Container Service for Kubernetes) | K8s审计日志 | |

云原生数据库 PolarDB | PolarDB-X 1.0 SQL审计日志、PolarDB-X 2.0 SQL审计日志 | |

云数据库 MongoDB 版 | MongoDB运行日志、MongoDB审计日志 | |

云数据库 RDS(Relational Database Service) | RDS SQL审计日志 | |

专有网络 VPC(Virtual Private Cloud) | VPC流日志 | |

弹性公网 IP EIP(Elastic IP Address) | 弹性公网IP日志 | |

负载均衡 SLB(Server Load Balancer) | ALB访问日志、CLB访问日志 | |

对象存储 OSS(Object Storage Service) | OSS访问日志 | |

文件存储 NAS(File Storage NAS) | NAS NFS运行日志 | |

操作审计(ActionTrail) | 操作审计事件日志 | |

配置审计(CloudConfig) | 配置审计日志 | |

腾讯云 | Web应用防火墙 | 腾讯云Web应用防火墙告警日志 |

云防火墙 | 腾讯云云防火墙告警日志 | |

华为云 | Web应用防火墙 | 华为云Web应用防火墙告警日志 |

云防火墙 | 华为云云防火墙告警日志 |

基本概念

在使用威胁分析与响应的过程中,您可能会碰到一些专业术语。为了帮助您更好地理解这些术语,我们提供了相应的定义和解释供您参考。

概念 | 解释 |

处置策略 | 处置策略是以处置场景为最小单位的告警处置详情。每个处置实体在每个处置场景的处置结果均会生成一条处置策略。 |

处置任务 | 处置任务是以作用域为最小单元的告警处置详情。在事件处置过程中,每个处置实体的每个处置场景会根据作用域拆分成多个处置任务。 |

处置实体/实体 | 指关联告警的核心对象,包括IP地址、文件名、进程名称等。 |

响应编排 | 指在安全事件发生时,通过自动化工具和流程来组织和管理安全响应措施的一系列动作。这种方式能够帮助组织快速、有效地对安全事件做出反应,减少人工干预,提高处置效率。 |

剧本(PlayBook) | 响应编排的剧本,是由一系列预设的响应策略组成,并可在特定事件触发时自动执行的自动化安全工作流程。 编写剧本类似于绘制流程图,包含流程的起始点、判定环节、具体动作和终结点。您可以通过可视化编辑界面自定义每个环节的特定动作,如定义终端管理组件的禁用网络动作。 |

组件(Component) | 与外部系统或服务的接口,如Web应用防火墙、云防火墙、数据库、通知服务等。组件作为外部服务的连接器,本身不处理复杂的逻辑,而是依赖于所连接的系统或服务。在选择组件后,您需要指定对应的资源和动作。 组件分为流程编排组件、基础编排组件和安全应用组件。 |

资源实例(Resource Instance) | 指定与组件相关联的具体外部服务详情。例如,对于MySQL组件,如果企业有多个MySQL服务实例,您需要明确要连接的具体数据库实例。 |

动作(Action) | 组件的具体执行能力,一个组件可能包含多种动作。以终端管理软件为例,可能包括如禁用账户、隔离网络、发送通知等动作。 |