众安国际的上云Landing Zone之旅

关于众安国际

众安国际于2017年12月由中国互联网保险科技公司众安在线在香港设立,旗下共有银行、保险技术输出3项主要业务,秉持着“以客为本”的理念,持续聚焦于提高用户满意度,深耕金融科技领域。以「用户共创」为信念,众安国际针对用户个性化的需求,鼓励用户直接参与产品开发和设计,一同打造出与众不同而又最合乎香港客户需要的产品和服务。

众安国际旗下虚拟银行ZA Bank作为香港首家正式开业的虚拟银行,不到两年时间里,用户数量到底就已经突破50万,业务规模始终保持行业领先地位,也是目前香港本地产品最齐全的虚拟银行之一。

数字化保险ZA Insure则恪守为用户提供保障的使命,通过互联网平台7*24小时为本地居民提供"人人都买得起"的保险产品服务,并推出了香港最便宜的自愿医保"标准计划"-"ZA自愿医保",让用户以普惠的价格获得全面的基本医疗保障。

在双牌照的协同优势下,众安国际通过ZA Bank App为用户带来了香港首个虚拟银行打造的全数码化银保体验,投保最快3分钟。接下来,众安国际将继续发挥旗下各品牌协同效应,进一步升级用户体验,为用户未来的数字化理财、财富管理体验创造更多价值,继续助力香港发展金融科技,推广金融普惠。

为什么选择Landing Zone

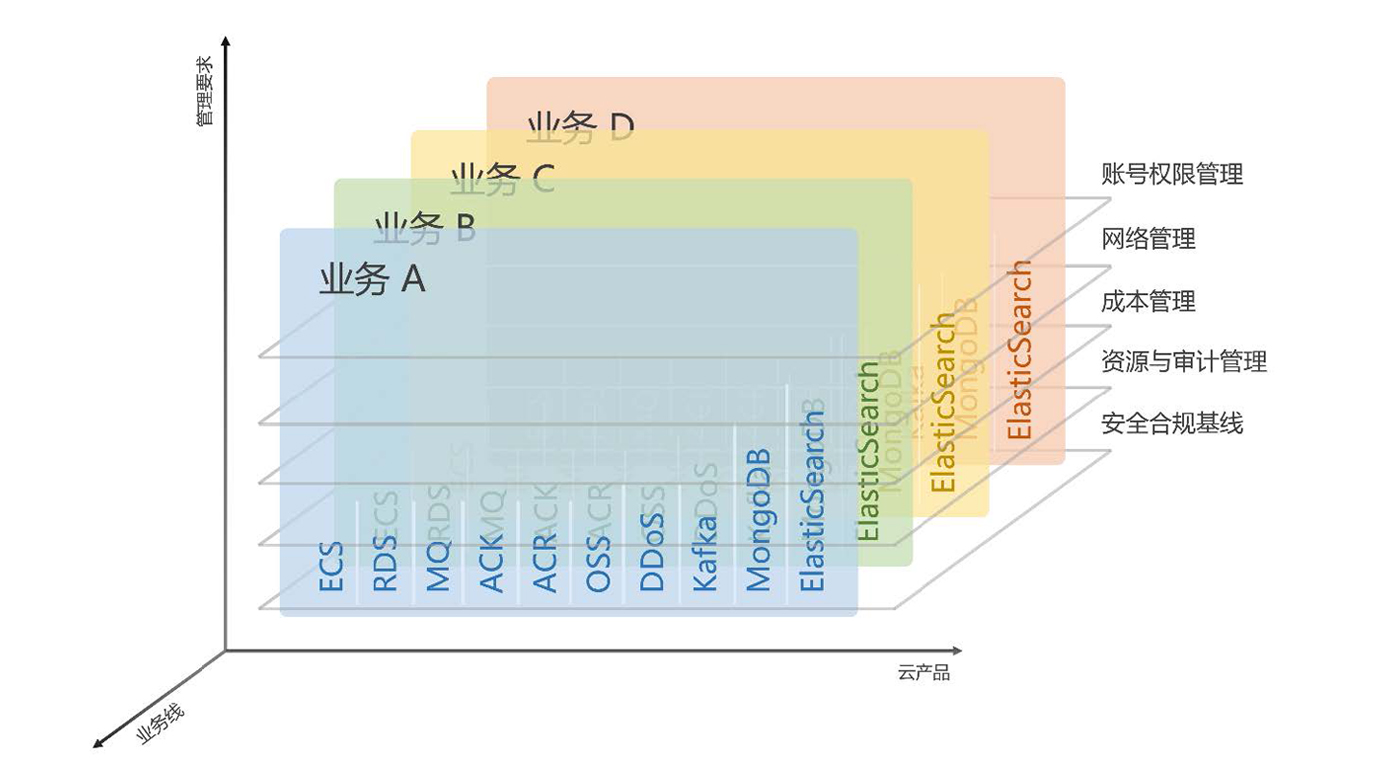

随着公司业务不断拓展,如何为营销活动快速提供充足IT资源、保障活动顺利开展已经成为众安国际基础架构团队的重点工作之一。因此,企业决定将逐步采用混合云的架构,以同时满足安全合规及资源高弹性的需要。上云并不只是资源上云,传统IDC机房模式下的治理基线如何在云上落地,也成为了所有上云企业的课题。

从以往的各种故障案例中,业界都清晰地认识到:不论是从安全合规角度,还是控制风险角度,都需要在不同的业务线间,生产与非生产环境间做好隔离。而云账号是公共云能够提供的最高级别的隔离手段。

但随着业务线的拓展、环境数量的增长,云账号的数量也随之膨胀,传统的IT架构和管理方法已经不能很好的适应并有效解决上云面临的诸多挑战,主要表现在如下几个方面:

(1)架构复杂:业务线持续扩展,多云账号的架构难以支撑

(2)管理复杂:VPC、网段等资源难以统一管理

(3)分账耗时:对多个业务线进行分账,耗时耗力

(4)维护繁重:需人工维护资源标签和划分资源组等

为了确保业务在云上的快速投产和高效运营,并将云原生的能力和企业IT管理战略进行更好的结合,需要有良好云上IT治理体系来支撑。结合众安国际业务现状,对云治理体系的基本要求为:安全合规、可支持多业务线、基于切面的统一管控且具有较强的可扩展性。我们期望通过对资源、网络、成本、身份权限、安全审计等板块的治理,逐步将现有云上环境改善为标准、合规的多账号环境,实现不同业务间的相互隔离,降低安全风险,有效管理云环境。

针对如上提到云治理的需求,我们思考可以通过两种治理方式来实现:

(1)自主研发云管平台

如果公司自主研发云管理平台,有定制化好、贴合本公司使用模式等优点,但复杂度会随使用云产品的变化而增加,难以满足业务的敏捷性。同时对接的云产品越多,开发成本越大。

那么,有没有别的方法能用相对低成本的满足我们的需求呢?自主研发云管平台与云原生登陆区的有机结合可能是一个比较好的方向。

(2)云原生登陆区(Landing Zone)

云原生登陆区Landing Zone是基于云服务商提供的管理与治理服务构建的一套解决方案,随着大型企业客户的应用与实践,业界普遍认可Landing Zone的概念,它有效为企业上云提供策略和技术的指导原则和最佳实践,特别是在针对治理多云账号方面,提供了良好设计的解决方案。

领先的云服务提供商都提出并设计Landing Zone解决方案。同样,阿里云也定义了自己的Landing Zone,包括资源规划、财务管理、网络规划、身份权限、安全防护、合规审计、运维管理、自动化八个模块,切合众安国际对云治理的需求。

基于上述原因,众安国际决定结合Landing Zone框架,搭建一套企业级的管理和治理框架作为云环境的基础设施,为企业的云治理打好基础。

Landing Zone实施前准备

在决定搭建Landing Zone后,需要做些什么准备呢?

1、建立团队

因Landing Zone涉及安全、网络、财务、资源等多个方面,组建一个跨领域角色的专业团队尤为重要。

2、收集需求

通过结合企业自身特点,针对当前云治理的痛点,收集各个团队对云治理的需求,因为清楚的认知了需求,才能更明确治理目标。

主要需求围绕如下几个点展开:

(1)多账号管理:如何基于切面管理各个业务线的云账号;

(2)分账管理:怎样轻松实现各业务线分账;

(3)安全合规:实现为多个业务线制定不同的安全审计基线;

(4)单点登录:用一个云子账号转换不同角色登录多个云环境。

3、明确目标

根据治理需求,制定了如下第一阶段的云治理目标:

(1)隔离:结合众安国际业务等现状,建立一套基于业务线隔离、环境隔离的云环境体系;

(2)提效:更便捷地开展分账和资源管理工作;

(3)基线:有安全合规审计的账号和授权体系,同时此套体系可以基于切面的统一管控,良好地应对业务线的增长和扩展;

(4)迁移:将原来已有的云账号纳入到Landing Zone体系下。

Landing Zone方案设计及实施

结合Landing Zone框架,我们从资源规划、财务管理、网络规划、身份权限、合规审计五个方面展开实施。

资源规划

资源结构是指企业管理其下云资源的逻辑结构,良好的结构设计可以降低管理难度,提升企业管理效率。资源目录RD(Resource Directory)是云厂商面向企业客户提供的一套多级账号和资源关系管理服务。

企业管理账号是资源目录的超级管理员,也是开通资源目录的初始账号,对其创建的资源目录和成员账号(Organization Unit账号)拥有完全控制权限。只有企业类型账号才能开通资源目录,每个资源目录有且只有一个企业管理账号。

企业管理账号的作用如下:

管理所有成员账号的合规策略

为所有成员账号集中配置云安全中心、配置审计等云服务

管理所有成员账号的账单和支付相关的财务信息

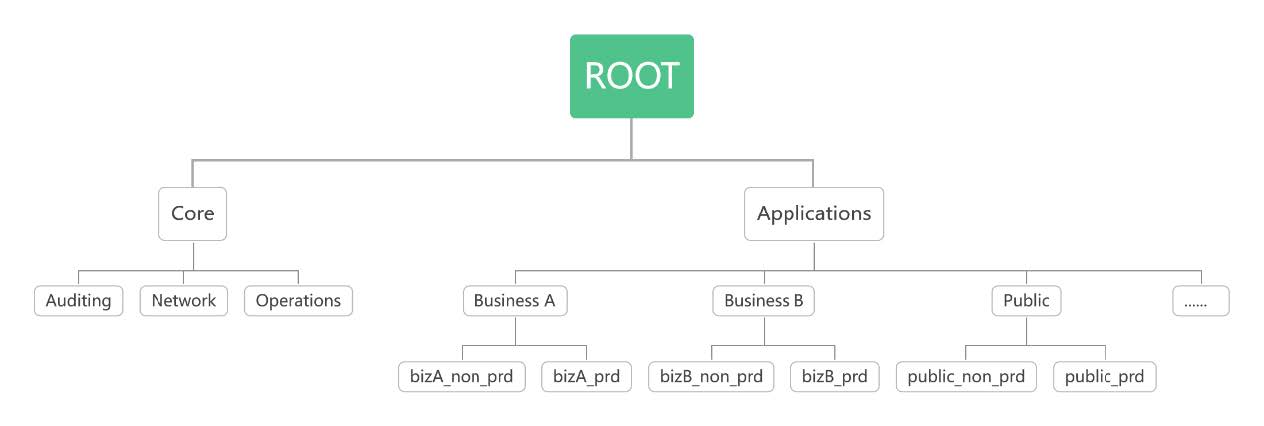

开通资源目录后会自动创建Root资源夹。根据最佳实践创建以下两个资源夹:

Core资源夹:用于放置具有管控用途的成员账号;

Applications资源夹:用于放置开展具体业务的成员账号。

根据众安国际现有业务线上云情况,按业务线和环境划分了如下图的资源账号:

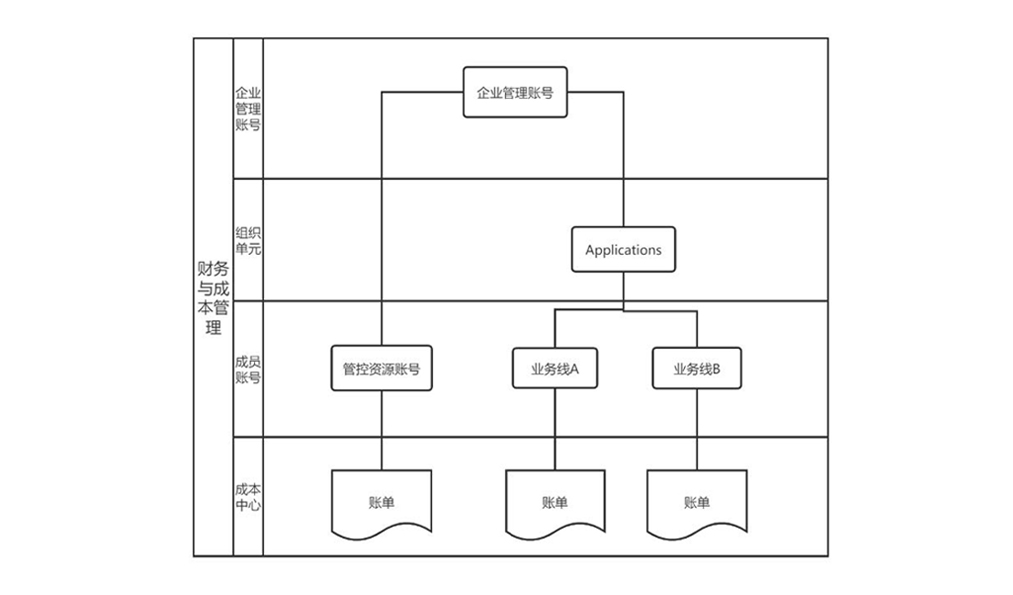

财务管理

企业财务组织结构,通常代表一家企业的成本管理结构。 针对众安国际之前运用资源组或标签字段分账的痛点,Landing Zone采用账号和财务单元相结合的模式进行财务划分和管理。基于资源目录管理的多账号模式下,Applications目录下的每一个Application都是一个独立的账号,这个账号下的所有费用可以全部计入这个业务线的成本。同时将资源实例分配到创建的“财务单元”中,并可以按照“财务单元”维度灵活汇总、查看相应资源实例的账单费用。

根据众安业务线划分,自定义“财务单元”层级结构,将所有资源实例产生的费用进行归类,一些公共资源还可以按照自定义分摊比例进行分账。同时,在云控制台可以按照资源账号、财务单元等多个维度查看费用情况。

身份权限

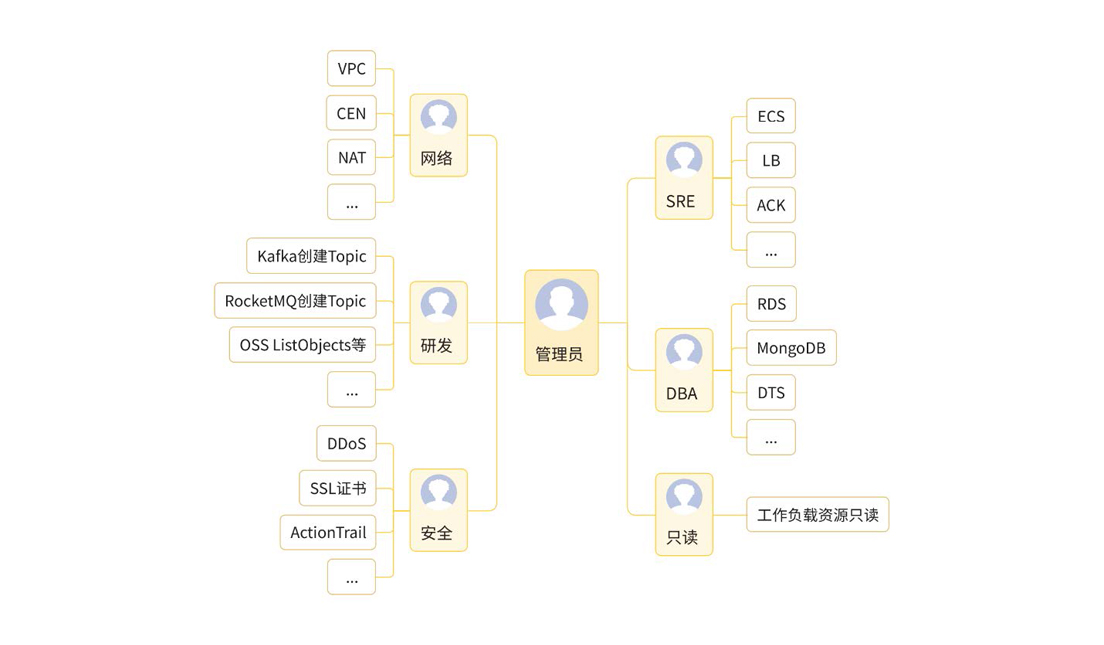

云SSO提供基于资源目录RD(Resource Directory)的多OU(Organization Unit)账号统一身份管理与访问控制,一次性统一配置,即可完成面向多OU账号的身份和权限配置。

云SSO提供一个原生的身份目录,将所有需要访问云的用户在该目录中维护。借助与RD的深度集成,在云SSO中统一配置用户或用户组对整个RD内的任意OU账号的访问权限。云SSO管理员可以根据RD的组织结构,选择不同OU账号为其分配可访问的身份(SSO账号,即用户或用户组)以及具体的访问权限,且该权限可以随时修改和删除。

结合众安国际人员职能和岗位的情况,针对如下几种角色进行权限设计:

所以,一个用户或用户组拥有的权限是OU账号与角色权限的集合。例如:张三(SSO账号)在业务A非生产账号(OU账号)持有SRE(角色)权限。

网络规划

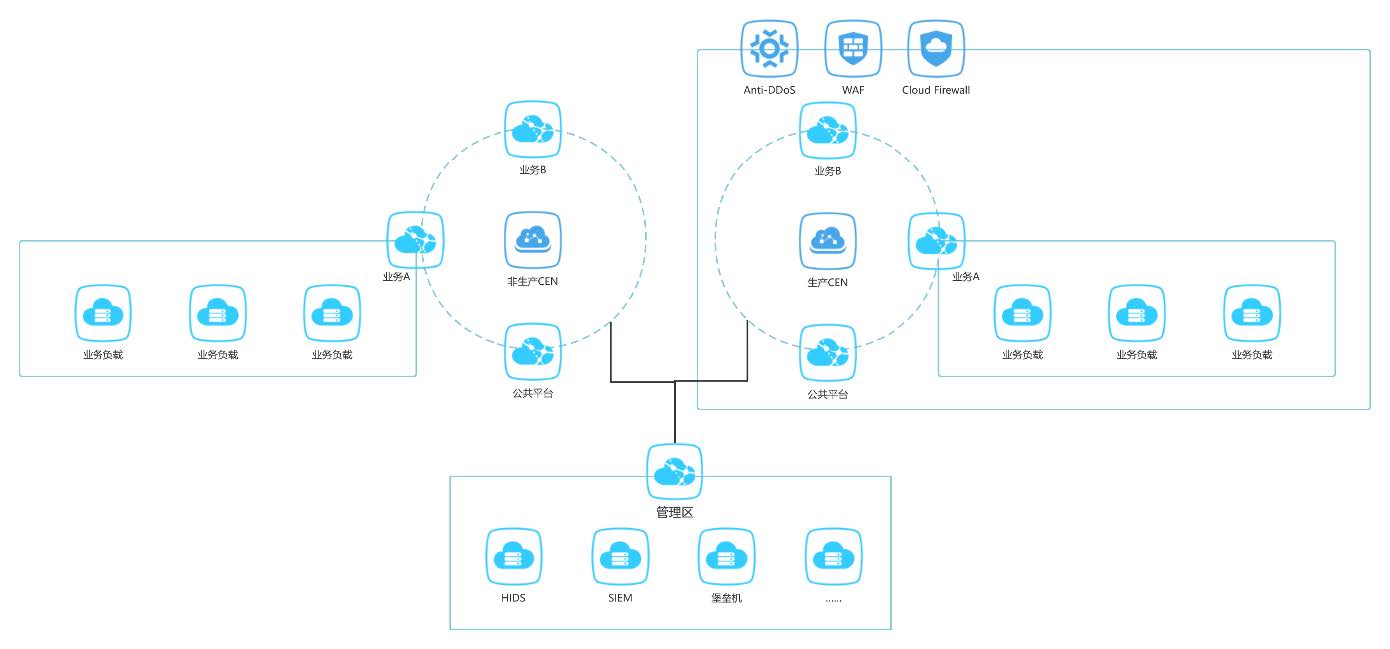

本着业务隔离、生产环境与非生产环境隔离的原则,具体网络规划如下:

(1)网络间联通和访问控制

VPC间可通过CEN进行组网

通过安全组、云产品白名单(如RDS白名单)、云防火墙做隔离

(2)Internet访问

互联网入口接入防火墙、WAF、DDoS防护

统一管理互联网出口NAT GW

(3)云上组网规划

生产与非生产网络隔离

不同业务线不同环境使用独立的VPC

合规审计

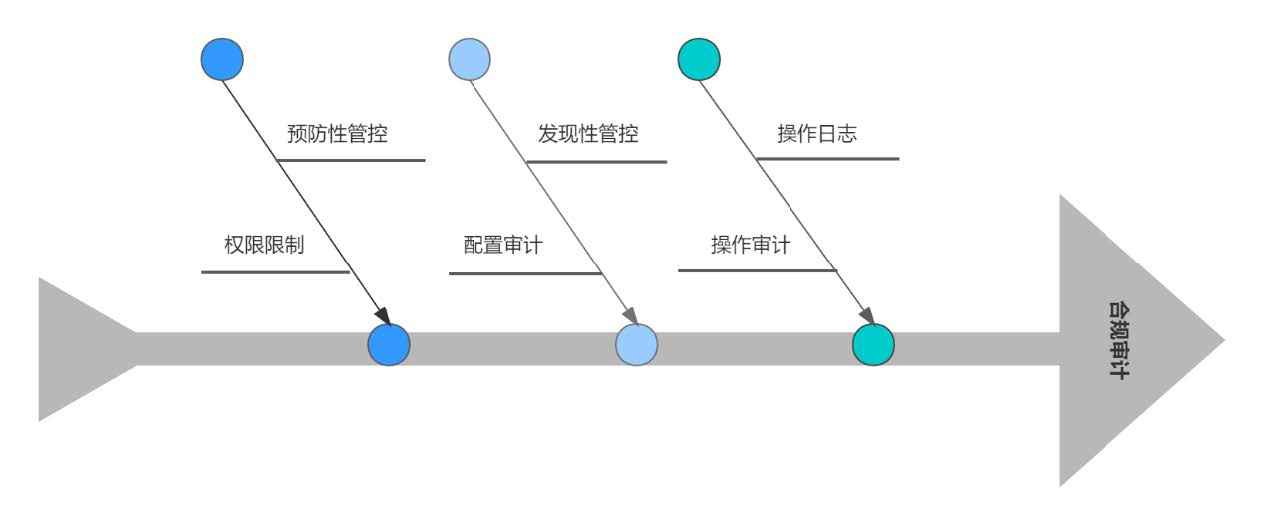

我们需要通过审计合规能力构建一个可见、可控、可追溯的安全运维环境:

审计:客观记录云上IT运维的全过程,并做长期留存。

合规:通过限制和持续监控,确保IT配置始终符合合规预期。

IT运维团队管理云上资源的过程中,有三个关键环节:事前限制、事中及时发现和修复、事后审计记录,对应的环境在云上都有匹配的云服务或功能。

将资源目录中所有成员的操作审计日志和配置审计日志统一投递到指定日志OU账号下的对象存储OSS或日志服务SLS,方便专职审计人员查询和分析审计日志。

Landing Zone实施收益

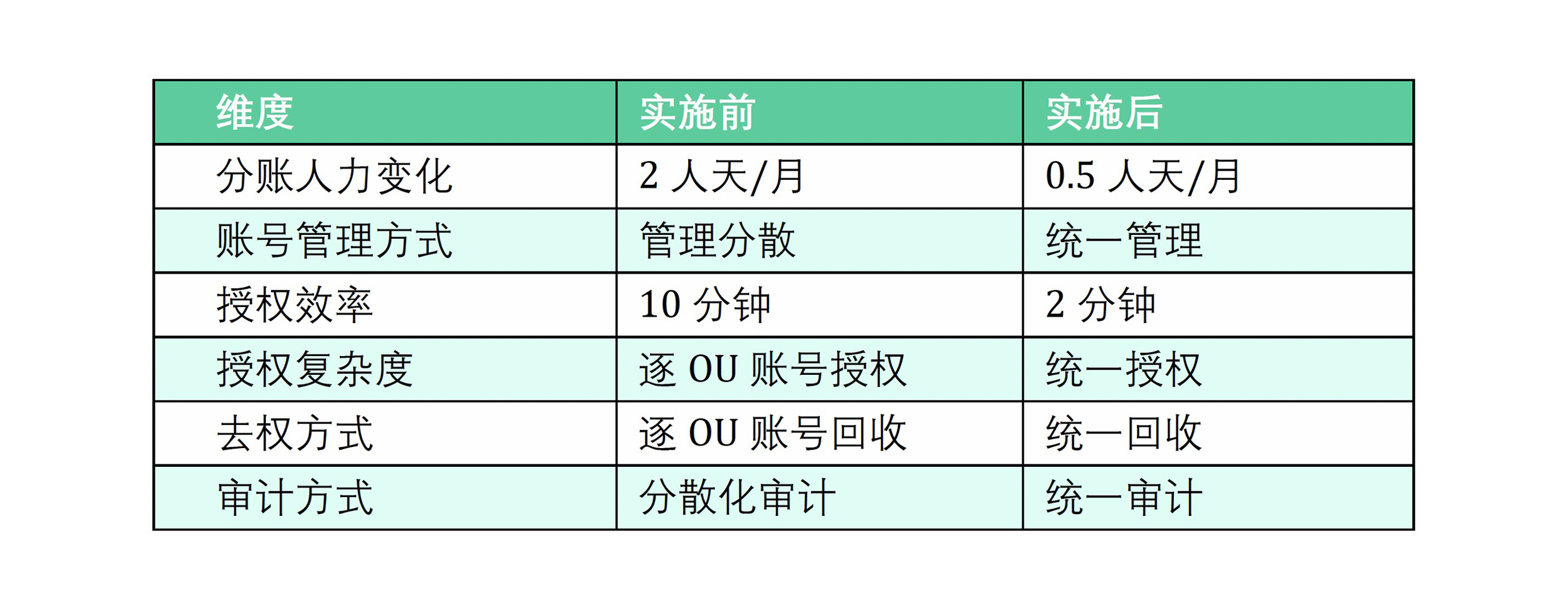

通过运用Landing Zone,众安国际建立了一套基于业务线隔离、环境隔离、有安全合规审计的账号和授权体系,同时此套体系可以良好地应对业务线的增长和扩展。与此同时,在财务分账、成本管理和授权管理效率方面都显著地提升。 实施前后的对比如下表所示:

实施经验与总结

实施Landing Zone的收益显著,但在实施Landing Zone过程中也伴随着困难和曲折。对于Landing Zone相对较新的概念,对于云使用者需要一定的学习成本。推动大家由RAM账号更换为云SSO账号并改变云使用习惯,是一个需不断宣导且循序渐进的过程。

我们还遇到一个困难点,是在使用Landing Zone之前就已经存在的云账号资源迁移问题。需要考虑将此账号的资源、财务、网络等各方面纳管在Landing Zone体系下。目前资源是不能直接跨账号迁移的,所以重新规划已经上线的资源是一个耗时耗力的过程。可见,搭建Landing Zone的最好时机是还没有创建任何云资源前。

在实施后,总结了如下实施经验:

框架先行:在实施前就明确账号权限、网络基线、财务模式等框架非常重要

领域整合:云治理需要安全、SRE、网络、DevOps、云管理员等多部门协同推进

厂商协同:厂商已在很多方面有好的产品或最佳实践可供使用

持续优化:云治理是一个持续过程,需要持续优化改进

规划和展望

云上治理是一个持续的过程,成功实施Landing Zone框架并不是结束,如何基于现有基础做更好的云上治理,如何进一步提升效率,是我们下一阶段的课题。具体来说,有如下几个方向:

1、基于IaC快速部署Landing Zone

当企业确认好Landing Zone的设计方案后,实施的方案有多种,通过编写代码来管理云上Landing Zone的部署和配置,可以更快地实现基础设施的交付,降低手工配置的成本。特别是企业使用了多云时,如何快速在多云上落地一致的治理基线是一个挑战,我们认为使用IaC的方式是一条不错的路径。

2、与企业内部运维平台对接

自建云管平台与采用Landing Zone并不是非此即彼的关系,本质上是需要能够尽量低成本高效率的满足云上治理的各项要求。确认好运维平台与Landing Zone的边界,将两者进行有机的结合,将能在尽可能利用云原生治理能力的前提下,更便捷、低成本的满足我们个性化的需求。比如,我们通过云SSO与资源目录实现权限控制体系,并在此基础上实现了内部权限申请、赋权、去权的自动化,大大提升了组织运转的效率。

随着业务需求不断增长,云厂商会提供基于 Terraform实现快速搭建环境的能力。如果再和企业DevOps平台有效对接,也将进一步提升组织运转的效率。

3、做更精细的成本和预算管理

据统计,超过一半的企业在上云初期会产生超预算支出,分账是精细化成本控制的前提之一。在实现了各业务线便捷分账后,如何更好的治理资源、更精细化的管控成本,是我们下一阶段努力的方向。

结语

云上治理是每个企业上云的必经之路,但Landing Zone这套框架并不是唯一解。年轻的快速发展中的公司往往不得不在云治理上做出一定妥协,以集中资源支撑业务扩张,而借助Landing Zone框架,则可以帮助企业在同样的成本限制下,达成更高的云上治理水平。对于那些业务集中、共享基础设施、且没有分账等需求的企业来说,Landing Zone的整体框架有些过度设计,但其实也可以在该框架上进行删减,量体裁衣,为将来的快速扩张打好地基。

云上治理是一个实践工程,我们也是在边摸索边实践,希望我们的分享能对您有所帮助和启发。同时也希望抛砖引玉,看到国内有更多相关分享出现,彼此启迪,提高业界的治理水平。

作者:众安国际技术团队

引用来源:“众安国际技术团队”公众号