安全态势报告-2025年7月

阿里云平台安全态势报告(7月刊)

一、平台攻防态势

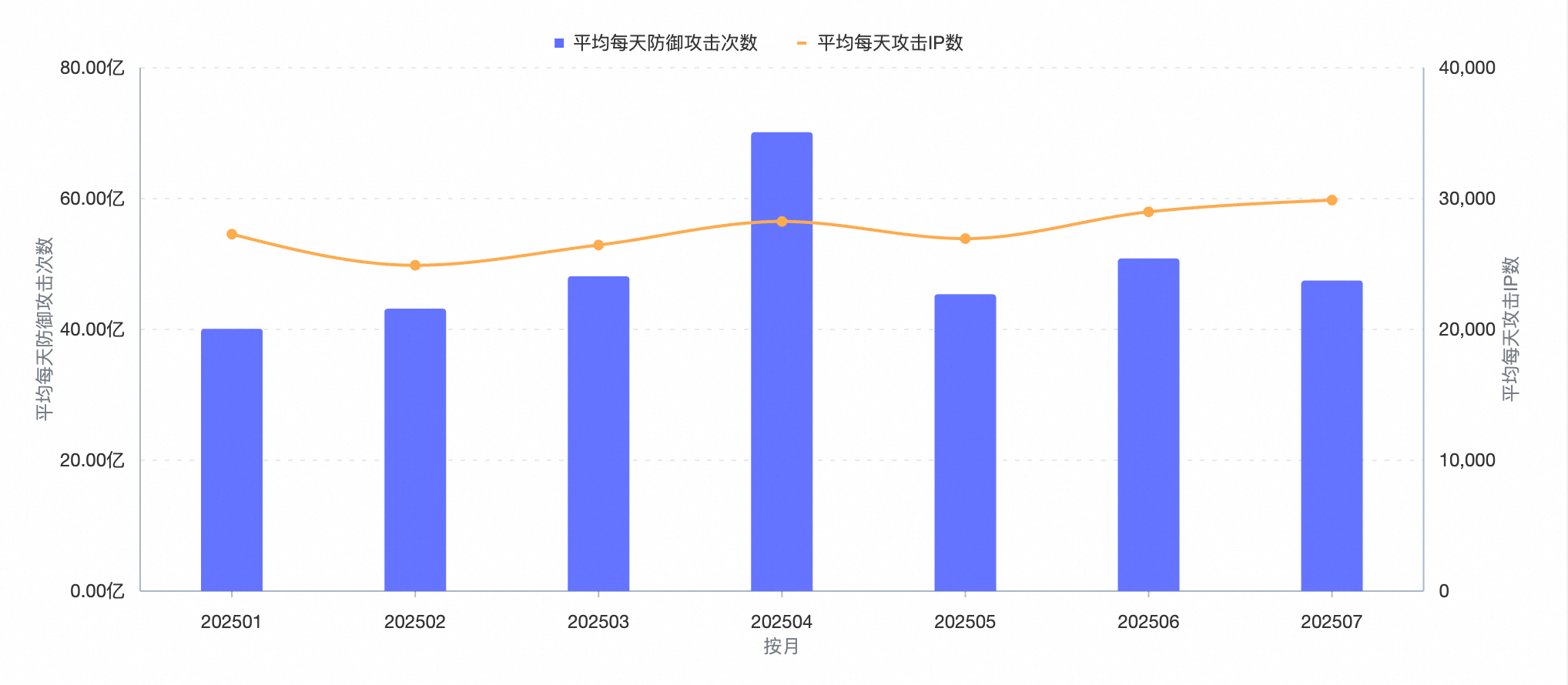

云平台默认防御水位

2025 年 7 月平均每日

防御攻击: 47 亿次,环比 6 月份下降 6.7%

防御攻击 IP数 :3 万次 ,环比 6 月份上涨 3.1%

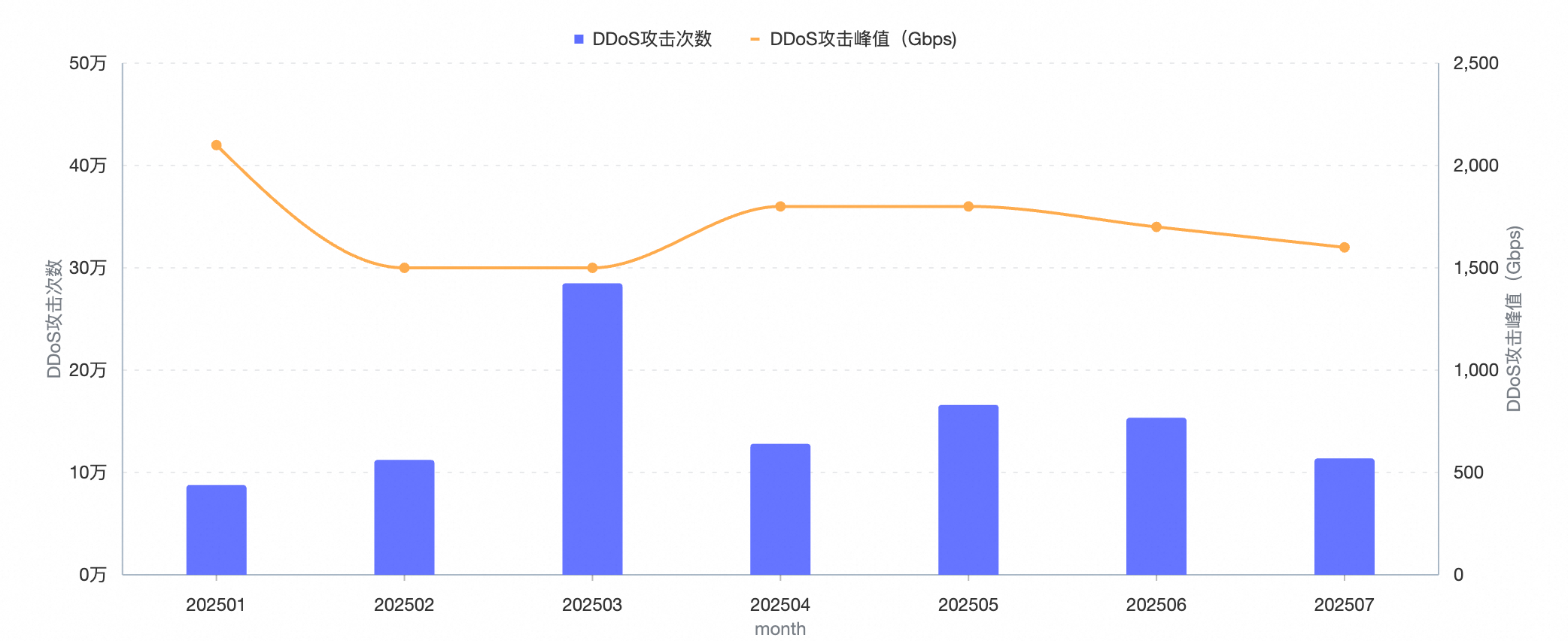

DDoS 攻击拦截情况

阿里云平台 7 月份月共监测并拦截

DDoS 攻击次数:11.4 万次,环比上月下降 25.9%

DDoS 峰值:1600 Gbps ,环比上月下降 5.88%

二、近期攻击手段与趋势

趋势一:新型团伙通过 “分布式”的爆破策略感染主机

近期,阿里云安全团队在云上监测到一个新型的挖矿蠕虫团伙,该团伙主要通过SSH爆破的方式进行传播,但不同于一般的蠕虫传播,该团伙采取了一种“分布式”爆破的策略以提升其传播能力。我们根据其使用的IOC,将其命名为Luotuoxiangzi。

攻击手法

Luotuoxiangzi 首先通过 SSH 爆破入侵一台主机,然后从网络上下载一个叫 ddaemon 的程序,作为后续操作的“加载器”。这个加载器会:

让自己在系统中长期驻留(注册为系统服务);

下载挖矿配置脚本,开始进行加密货币挖矿;

下载扫描工具,用于攻击其他目标,实现自我传播。

与传统蠕虫不同的是,Luotuoxiangzi 并不自带爆破密码的字典,也不随机生成攻击目标,而是:

从中心服务器下载爆破字典和目标列表,实现“分布式爆破”;

目标列表每次都会变化,字典也会定时更新,让攻击更灵活、更强大。

这种方式让 Luotuoxiangzi 能在短时间内进行大量、多样化的爆破尝试,比传统蠕虫传播得更快、更难防御。

IOC

1) 相关样本:

bfa742a7971ee767136a506cbd9dac48

ff5de82d58353f5bfe6257a4105beb29

c5c3fcdaed9b76e1f186c797be3d9d04

21b12dbf8795d2fcdd1ad1dbdc4fb80a

e958c454e3599726b2863670054ce0dd

2)C2地址:

db.luotuoxiangzi.cc

dow.luotuoxiangzi.cc

安全建议

优先采用阿里云 SSH 密钥对方式登录 Linux 实例,以提升远程访问的安全性;

如因业务需要必须使用密码方式进行登录,请使用数字、字母和符号组成的复杂口令,避免安全组对公网开放。当您收到阿里云安全巡检发现的弱口令告警,说明实例连接密码强度过弱或已经泄露,建议及时进行修改;

当阿里云检测到主机存在疑似入侵风险时,将发送包含“黑客入侵”等关键词的安全告警,建议您按照告警内容及时处置。

趋势二:黑产通过运维工具钓鱼批量获取云服务器登录凭据

近日,阿里云安全团队监测到一个名为“夜枭”的团伙在云上逐渐扩张。黑客团伙主要是通过设置高仿真的钓鱼网站诱骗用户下载恶意软件,进而获取对服务器的控制权,并利用这些被攻陷的服务器进行更广泛的网络攻击或非法活动。

攻击手法

黑客利用了伪装成宝塔面板(一款服务器管理软件)的钓鱼网站和恶意脚本来进行攻击。具体步骤如下:

欺骗用户下载恶意安装脚本:黑客创建了一个与官方宝塔面板几乎一模一样的钓鱼网站,并将其推广到搜索引擎结果中。当用户在搜索引擎中搜索“宝塔”时,可能会误点击进入这个假网站并从那里下载一个看似正常的安装脚本。

执行恶意脚本:一旦用户运行了这个恶意脚本,它会在用户的服务器上下载并执行病毒文件(如

lcsys),这些文件会尝试隐藏自身并自动启动以保持持久性。建立后门连接:恶意程序通过心跳机制与远程控制端保持通讯,允许黑客随时控制受感染的服务器。此外,该程序还会将服务器上的敏感信息(例如宝塔面板的用户名和密码)发送到特定的恶意域名。

持续监控和传播:除了直接损害外,黑客还可能使用受感染的服务器作为跳板,进一步攻击其他目标或加入僵尸网络,用于发起更多的网络攻击或挖矿活动。

IOC

1) 相关样本

f68db8a062ed1ca03f2a90eaebf5c83e

4d5fd87abdcaaecee225f02a7db6a47e

2) C2地址

xz.appdoner.com

bt.jcjydzsw.cn

btlude.appokset.com

lilforfdwes14dffljiul.com

3)钓鱼网站(部分)

skqq.jcjydzsw.cn

dolowdeopen.com

安全建议

提高网络安全意识,仅从正规、可信的渠道下载和安装软件,避免感染恶意程序。

阿里云将持续监控上述团伙的蔓延情况,当您接到包含“黑客入侵”等关键词的安全告警时,建议您按照告警内容及时处置。

三、近期被高频攻击的漏洞

根据攻击数据分析,阿里云安全团队总结了近期云上被高频扫描和利用的漏洞,建议有相关资产或风险的用户及时检测并进行修复或防护。

阿里云上 7 月份被高频攻击的漏洞如下:

序号 | 漏洞 | 编号 | 是否支持免费检测 |

1 | Thinkphp5系列远程代码执行漏洞 | 部分支持 | |

2 | PHP-FPM未授权访问漏洞 | 否 | |

3 | Apache log4j2 JNDI远程命令执行 | 是 | |

4 | fastjson系列反序列化漏洞 | 部分支持 | |

5 | Hadoop YARN REST API命令执行漏洞 | 否 | |

6 | Apache HTTPd 2.4.49/2.4.50 路径穿越与命令执行漏洞 | 是 | |

7 | F5 BIG-IP请求走私未授权RCE | 否 | |

8 | Confluence OGNL RCE | 是 | |

9 | RocketMQ远程代码执行漏洞 | 是 | |

10 | Apache ActiveMQ远程代码执行漏洞 | 是 |

其中大部分漏洞已支持免费检测,您可以前往阿里云「安全管控」控制台,开启免费安全体检,进行应急漏洞检测。

前往订阅「云上安全指南」频道,获取更多安全资讯