安全态势报告-2025年8月

阿里云平台安全态势报告(8月刊)

一、平台攻防态势

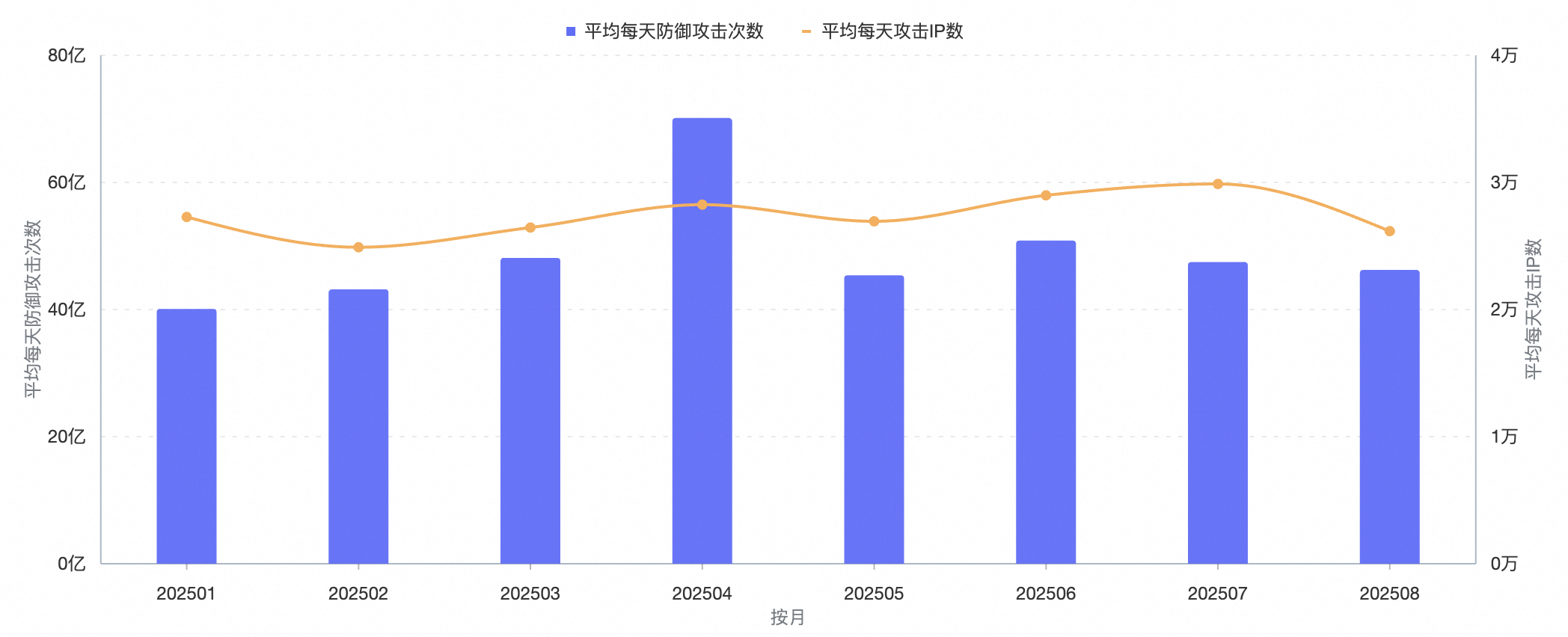

云平台默认防御水位

2025 年 8 月平均每天

防御攻击: 46 亿次,环比 7 月份下降 2.6%

防御攻击 IP数:2.6 万次 ,环比 7 月份下降 12.4%

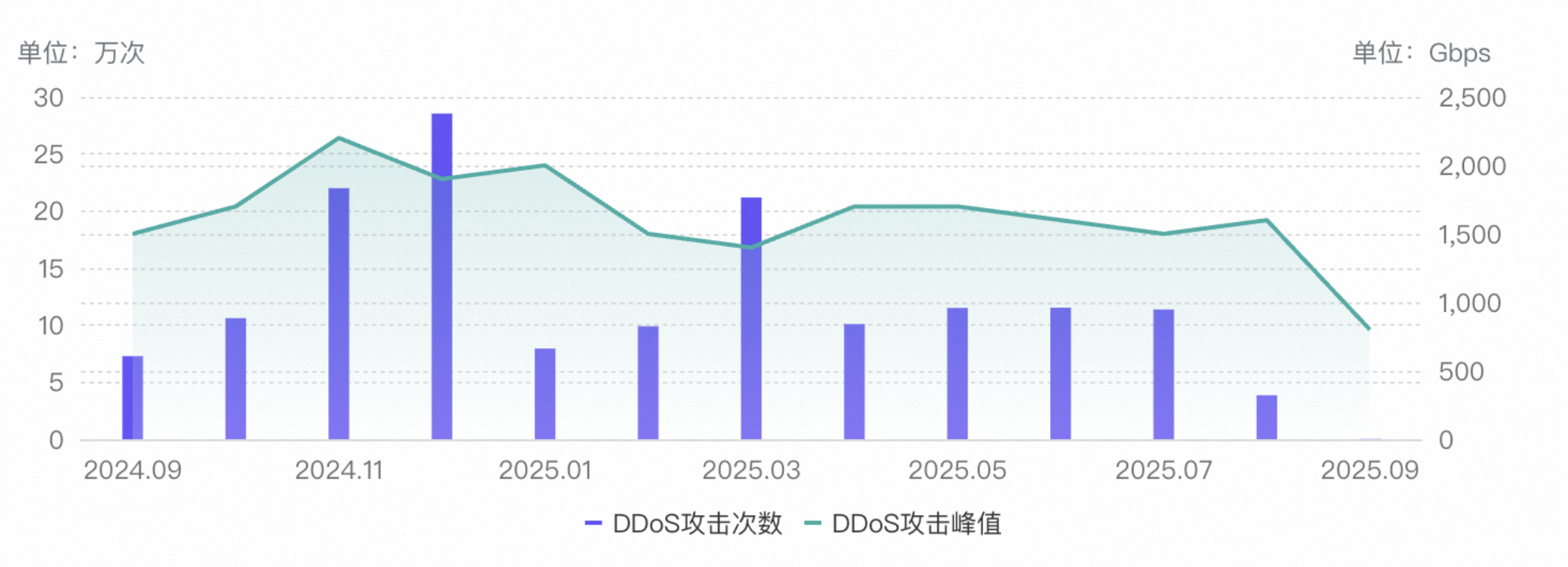

DDoS 攻击拦截情况

阿里云平台 8 月共监测并拦截

DDoS 攻击次数:3.9 万次,环比7 月份下降 66%

DDoS 峰值: 1600 Gbps ,环比7 月份上涨 6.7%

二、近期攻击手段与趋势

黑客盗用 AK 后利用云助手植入后门,进行恶意活动

近期,阿里云安全团队在云端监测到多个云账号的ECS实例对外发起大规模DDoS攻击。经分析发现,攻击者通过窃取用户AccessKey(AK)非法入侵账号,并利用云助手批量植入隐蔽控制后门,通过激活后门对外发起批量攻击。根据该团伙擅长隐蔽渗透与长期潜伏的特性,我们将其命名为ShadowSpear。

攻击手法

初始入侵:黑客通过未授权访问漏洞、配置错误或社会工程等手段,获取用户的AccessKey(AK),进而获取目标账号的ECS实例控制权限。

植入后门:入侵成功后,黑客利用阿里云云助手功能在受控主机上执行命令或上传文件。云助手作为阿里云ECS提供的自动化运维工具,支持批量执行命令、文件上传和模板化操作,无需登录系统即可完成操作。

伪装与持久化:为逃避检测,黑客将恶意程序存储在恶意的OSS中,并将文件命名为 AliYun_Dunupdate,伪装成“云盾更新程序”,诱导用户误认为是官方组件。随后,该文件被下载并植入为持久化后门进程。

远程激活与攻击:在需要发起攻击时,黑客通过植入后门远程加载攻击程序,利用被控ECS实例的网络资源对外发起大规模DDoS攻击,实现低成本、高隐蔽性的攻击调度。

IOC

相关样本

b61c939f2c40e595d5066cb2ab079bd5

a9d50858143c13f4eb752a03ba20bcbe

e9e00b5e045d5bd517af60bfb175dcb3

1ecea2ca6ff87ce4bb83737395ca4216

C2 地址

38.45.125.146

38.46.14.2

38.46.14.90

aliyunassistclientsinglelock.net

alIyUN.duNUPdaTe.com

安全建议

及时响应AK异常告警

如收到阿里云“AccessKey异常调用”或“限制性保护告警”,请立即核实该AK是否已泄露。重点排查相关API调用日志,尤其是通过云助手执行的命令记录,及时发现并阻断异常操作。

快速处置已感染主机

若确认系统已被植入后门或者已收到阿里云的后门告警,建议启用云安全中心主机防护-病毒查杀功能,对服务器进行全面扫描,识别并清除恶意程序,提升系统安全防护能力。

阿里云为每个用户免费提供基础的云安全中心防病毒版使用额度,可前往试用中心免费领取。

三、近期被高频攻击的漏洞

根据攻击数据分析,阿里云安全团队总结了近期云上被高频扫描和利用的漏洞,建议有相关资产或风险的用户及时检测并进行修复或防护。

序号 | 漏洞 | 编号 | 是否支持免费检测 |

1 | NestJS DevTools 严重RCE漏洞 | 否 | |

2 | Docker daemon API 未授权访问漏洞 | 否 | |

3 | PHP CGI Windows平台远程代码执行漏洞 | 是 | |

4 | php < 7.1.32 PHP-FPM缺陷配置远程代码执行漏洞 | 否 | |

5 | Redis 未授权访问漏洞 | 是 | |

6 | Apache Log4j2 远程代码执行漏洞 | 是 | |

7 | Apache RocketMQ 远程代码执行漏洞 | 是 | |

8 | Hadoop YARN REST API命令执行漏洞 | 否 | |

9 | Apache ActiveMQ远程代码执行漏洞 | 否 | |

10 | Gogs 符号连接致远程命令注入漏洞 | 否 |

其中部分漏洞已支持免费检测,您可以前往阿里云「安全管控」控制台,开启免费安全体检,进行应急漏洞检测。