云原生 API 网关支持全局认证、路由级认证和消费者鉴权,确保只有授权请求才能访问服务。本文介绍消费者在云原生API网关中如何通过认证和鉴权确保安全访问资源。

背景信息

相比全局认证鉴权适用于统一登录认证等ToC场景,路由、API开启消费者认证,适用于授权API给合作伙伴等ToB场景。

对比项 | 全局认证鉴权 | 路由认证+消费者鉴权 |

适用场景 | 统一登录认证等ToC场景。 | 授权API给合作伙伴等ToB场景。 |

核心差异 | 开启认证的同时也开启鉴权。 | 开启认证后,需要额外做鉴权配置。 |

配置入口 | 。 |

|

认证方式配置(以JWT认证为例) |

|

|

鉴权方式配置 | 创建配置时填写黑名单或白名单的域名和路径(Path)列表。

|

|

注意事项

当用户在消费者认证中开启认证后,认证策略会即时生效,如果此时路由或者API已发布,但是又未给路由或者API配置消费者和授权规则,则默认会拒绝所有访问请求。

使用消费者认证鉴权

JWT认证

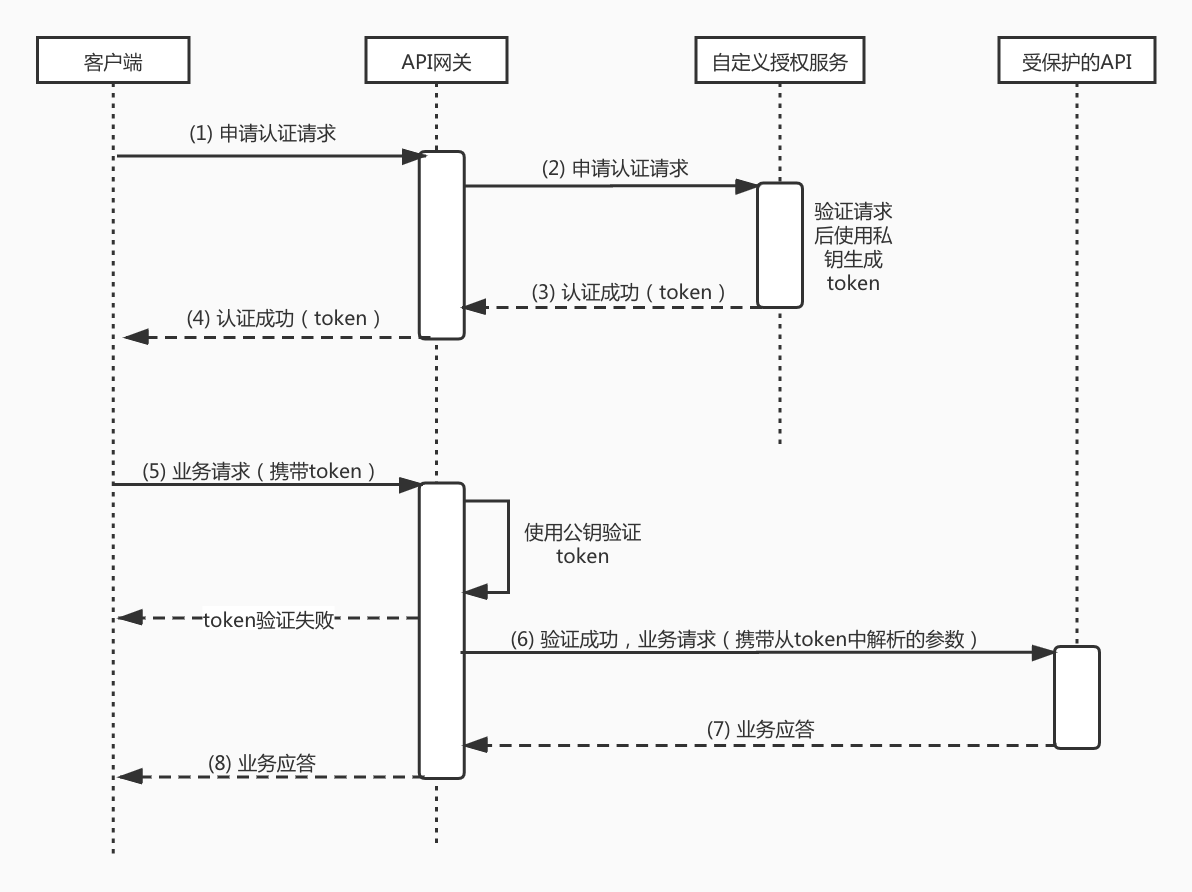

JWT认证流程概览:

客户端向API网关发起认证请求,请求中一般会携带终端用户的用户名和密码。

网关将请求直接转发给后端服务。

后端服务读取请求中的验证信息(比如用户名、密码)进行验证,验证通过后使用私钥生成标准的Token,返回给网关。

网关将携带Token的应答返回给客户端,客户端需要将这个Token缓存到本地。

客户端向API网关发送业务请求,请求中携带Token。

网关使用用户设定的公钥对请求中的Token进行验证,验证通过后,将请求透传给后端服务。

后端服务进行业务处理后应答。

网关将业务应答返回给客户端。

下文主要介绍生成Token、客户端向网关发送请求、网关使用设定的公钥进行Token验证的过程。

认证服务生成Token

下文将通过Java示例来说明Token的生成方式,其他语言您也可使用相关的工具生成密钥对。

新建Maven项目并注入依赖。

首先,新建一个Maven项目,注入如下依赖项:

<dependency> <groupId>org.bitbucket.b_c</groupId> <artifactId>jose4j</artifactId> <version>0.7.0</version> </dependency>选择Token生成方式。

您可以选择使用默认对称密钥示例生成Token和非对称密钥示例生成Token两种方式来生成Token。根据您的需求进行选择:

使用默认对称密钥示例生成Token

代码示例:

package org.example; import java.io.UnsupportedEncodingException; import java.security.PrivateKey; import org.jose4j.base64url.Base64; import org.jose4j.json.JsonUtil; import org.jose4j.jwk.OctJwkGenerator; import org.jose4j.jwk.OctetSequenceJsonWebKey; import org.jose4j.jws.AlgorithmIdentifiers; import org.jose4j.jws.JsonWebSignature; import org.jose4j.jwt.JwtClaims; import org.jose4j.jwt.NumericDate; import org.jose4j.keys.HmacKey; import org.jose4j.lang.JoseException; import sun.lwawt.macosx.CSystemTray; public class Main { public static void main(String[] args) throws JoseException, UnsupportedEncodingException { //使用本文上述示例 String privateKeyJson = "{\n" + " \"k\": \"VoBG-oyqVoyCr9G56ozmq8n_rlDDyYMQOd_DO4GOkEY\",\n" + " \"kty\": \"oct\",\n" + " \"alg\": \"HS256\",\n" + "}"; JwtClaims claims = new JwtClaims(); claims.setGeneratedJwtId(); claims.setIssuedAtToNow(); //设置过期时间,并且小于7天 NumericDate date = NumericDate.now(); date.addSeconds(120*60); claims.setExpirationTime(date); claims.setNotBeforeMinutesInThePast(1); //添加自定义参数,所有值请都使用String类型 //设置消费者标识 claims.setClaim("uid", "11215ac069234abcb8944232b79ae711"); JsonWebSignature jws = new JsonWebSignature(); //设置加密算法 jws.setAlgorithmHeaderValue(AlgorithmIdentifiers.HMAC_SHA256); jws.setKey(new HmacKey(Base64.decode(JsonUtil.parseJson(privateKeyJson).get("k").toString()))); jws.setPayload(claims.toJson()); String jwtResult = jws.getCompactSerialization(); System.out.println("Generate Json Web token , result is \n " + jwtResult); } }代码相关设置说明:

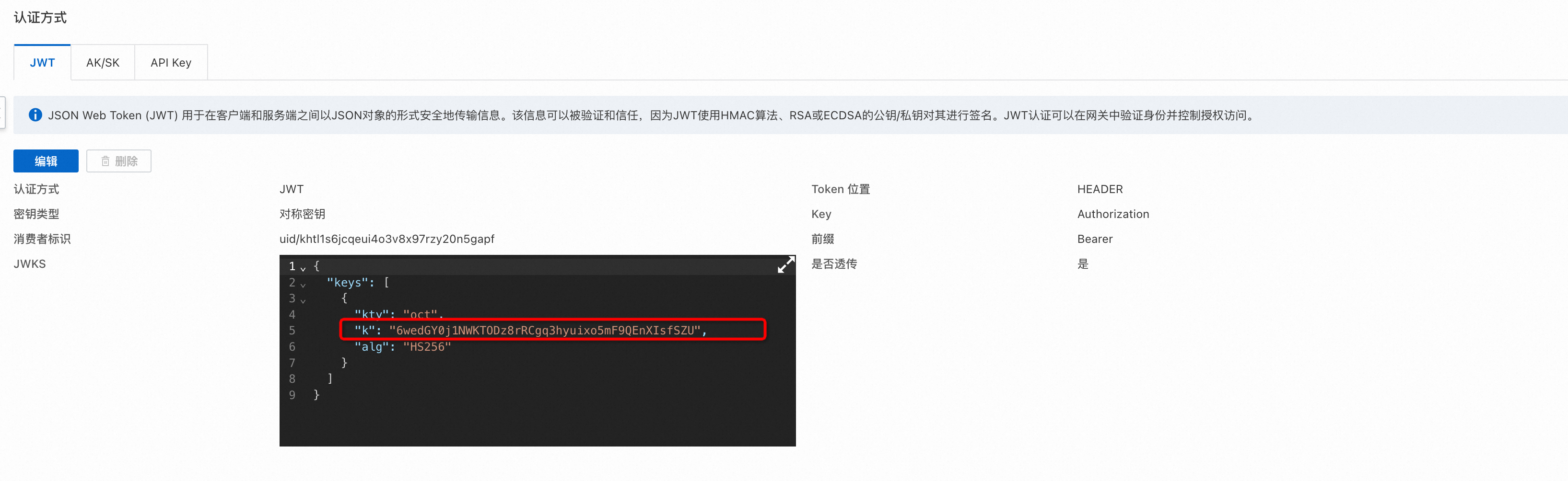

privateKeyJson:即在创建消费者时使用的JWKS,可以在创建消费者时记录下自己使用的JWKS,也可以在创建消费者后,在消费者基础配置页获取JWKS。

设置消费者标识。即

claims.setClaim("uid", "11215ac069234abcb8944232b79ae711"),该消费者标识为创建消费者时控制台默认生成,也可以根据自身逻辑进行修改。您也可以在创建消费者后,在消费者基础配置页获取消费者标识。

设置加密算法。即

jws.setAlgorithmHeaderValue(AlgorithmIdentifiers.HMAC_SHA256),该加密算法要和JWKS保持一致。说明目前支持的加密算法有ES256、ES384、ES512、RS256、RS384、RS512、PS256、PS384、PS512、HS256、HS384、HS512和EdDSA。

使用对称加密的时,需要对"k"进行解码。

jws.setKey(new HmacKey(Base64.decode(JsonUtil.parseJson(privateKeyJson).get("k").toString())));

设置过期时间。过期时间需要小于7天,超出过期时间后,请重新生成Token,以保证Token的安全性。

... NumericDate date = NumericDate.now(); date.addSeconds(120*60); claims.setExpirationTime(date); claims.setNotBeforeMinutesInThePast(1); ...根据自身业务需要,可以在JWKS的PAYLOAD中添加自定义参数。

使用非对称密钥示例生成Token

代码示例:

package org.example; import java.security.PrivateKey; import org.jose4j.json.JsonUtil; import org.jose4j.jws.AlgorithmIdentifiers; import org.jose4j.jws.JsonWebSignature; import org.jose4j.jwt.JwtClaims; import org.jose4j.jwt.NumericDate; import org.jose4j.lang.JoseException; import org.jose4j.jwk.RsaJsonWebKey; public class Main { public static void main(String[] args) throws JoseException { // 使用 JWK 格式的密钥示例 String privateKeyJson = "{" + "\"kty\":\"RSA\"," + "\"n\":\"u-8lR9lyRhu8tl4vRxOl7yfshssx5jRstabc9n4Rxrz102Z7TPFYrXBZHgf67Y0d-zx9tWd5j91WZxLHv4K6VWPN7zEWEQNn3vUg76dPHPzVkZJWziFPS1EvS4a2gRZdrE4nPogaQ72WySVC0yUF2fL0NKeOclD__coCFxn4QQjcDXyu_CUbI_FuDcdw267mVjjylAaFvOZHH0pXsV8m5zXlpc2aiemWYQJD9MtWRcoKlexWMkTwbEqW5-NWAl0Uo202ahDA1NiaQ98Ch4nw6g2E1GvwxxHkbvMuZcs5z8F5Ct_w0IPtvY7ngSyEN-WCU40oj-C5NUCy_73FpXXdWQ\"," + "\"e\":\"AQAB\"," + "\"d\":\"Uxg1IqSZazg-Y2AXhVTBrJG5egwD3yZU3qiN0IsDbx0DkFoisG2R6PXg4W9j2n7nv7sKVhgPXrXdyys5mIrDuperaVQJzrHzzlgSHQSb7VQ5Vekfanq95a5avAkvTrpF5raTkYl6G3OLZRqNhnA7Oxe6NEHVsOPxnBQignZgFtiBtCSZY4RVH6Dx4jFfBBNMC9ifyLWLpHut7eczvxI412nBkxgtEjSeFe083NlumO_ZYHbijPcQf5zFWPLEj2EvlgbSwhjc-uSAF4OljAyG_DHZYvztEIGMdxMgBHgwtEvCfzS6PeUgvUR-SB7m_L8z4gjz6TlpSYe3CnZqE69KdQ\"," + "\"p\":\"9mNw8U_GxbcSknueUeFFSU9wKD9E9P2ZO5RP5d7o3qGUXOfbrH_g5GMH3YJiPBDZs_2BYFrAACOY4YM-QTiXWVs4xS3OeD8AdH3wEXR_3DMEkOez3cNq3Jy3ZJabm7IUnPMIWv5gpIHghcx0YTtM5RabSgexLMKh2-6sB466378\"," + "\"q\":\"w0PzXI_8Q5jv15OUq-dV_Z0kp91Icumf6PEERZN4v3i3VolLBnamMiIQiF74ywclKpZmtfOQTfyL41Xj2vbm2Aus6akRsU3NhQlVtIQTzHWUuEQgMIJYDK7--FzEcZORm1qBiEffiWv6U-slyCcLcNDNT-wjMX8BrS4oWHIoCOc\"," + "\"dp\":\"fRRiY76yE_EqVn63Eq4ftGXFdEkaQpzzS1GxderBoTO506hI1rtcedTkS0lDgWa0fjE1mqq3SdrIY8NyuT13Z_9tRHxKkrS5EGpWkyXnOuwTZ1SY9P2dpD1SxJfIizPOTxb5qOf2O81LI-F1O18VXD8rultJUIXGEZaKcpO8vpU\"," + "\"dq\":\"V6EP_vMzD5b707AMYVURFx7Fi3vX_pHvzJcVBrBW2P6wsGouvDjU_tygtMKCPoL3X_RdJbynfwgeMyihd-ujz0L2F2pjYUF8QP7ecoNvays9UbBpDbwBDbge_pCLLDlAeAqW5PT0UXSew7hcnUVAciGSchKT_Kt1siVrv72DT_M\"," + "\"qi\":\"w5fENzxOivbbbUbawAWSuLgWPtvbTKn2XuPzwr_JzZH08-nadWwQFChcvAiCs8V-306TQOh8NfY308QpGDIq-iRfrS7CEePOjRzpHJfsaQ1IFQqzgDZ9VGdJRDlZqRHx0DbqwMlleVKTC6ER6varalbr4lKU-ZPUQLCzj0e4PMs\"" + "}"; JwtClaims claims = new JwtClaims(); claims.setGeneratedJwtId(); // 自动生成 jti(JWT ID) claims.setIssuedAtToNow(); // 设置签发时间(iat)为当前时间 // 设置过期时间,并且小于7天 NumericDate date = NumericDate.now(); date.addSeconds(120 * 60); // 设置过期时间为当前时间+120分钟 claims.setExpirationTime(date); claims.setNotBeforeMinutesInThePast(1); // nbf 时间为当前时间往前推1分钟 // 添加自定义参数,所有值请都使用String类型 // 设置消费者标识 claims.setClaim("uid", "11215ac069234abcb8944232b79ae711"); JsonWebSignature jws = new JsonWebSignature(); // 设置加密算法为 RSA-SHA256 jws.setAlgorithmHeaderValue(AlgorithmIdentifiers.RSA_USING_SHA256); // 解析私钥并设置到签名器中 PrivateKey privateKey = new RsaJsonWebKey(JsonUtil.parseJson(privateKeyJson)).getPrivateKey(); jws.setKey(privateKey); // 设置 payload 内容 jws.setPayload(claims.toJson()); // 生成 JWT Token String jwtResult = jws.getCompactSerialization(); System.out.println("Generate Json Web token , result is \n " + jwtResult); } }代码相关设置说明:

设置

privateKeyJson、消费者标识、过期时间,同对称加密算法。设置加密算法,即

jws.setAlgorithmHeaderValue(AlgorithmIdentifiers.RSA_USING_SHA256)。该加密算法和JWKS保持一致。

对于非对称加密算法,要用其私钥进行加密。

... jws.setAlgorithmHeaderValue(AlgorithmIdentifiers.RSA_USING_SHA256); PrivateKey privateKey = new RsaJsonWebKey(JsonUtil.parseJson(privateKeyJson)).getPrivateKey(); jws.setKey(privateKey); ...根据自身业务需要,可以在JWKS的

PAYLOAD中添加自定义参数。

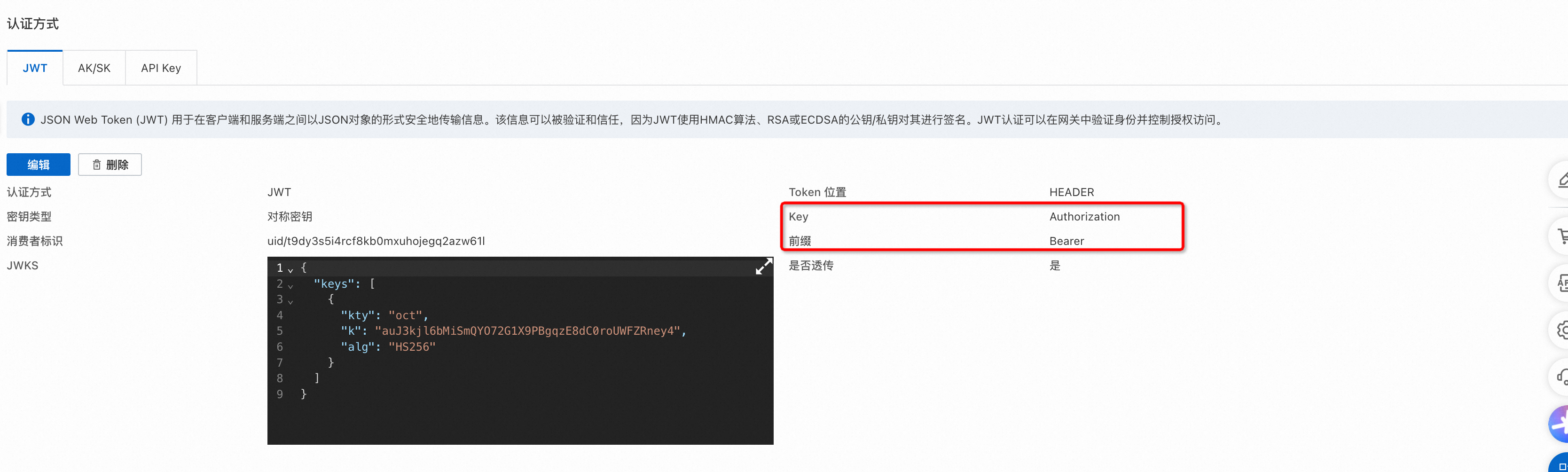

客户端向网关发送业务请求

目前云原生API网关支持Header的模式传递Token,客户可以自定义请求Header的名字和Token的前缀,请求验证时必须与消费者认证方式配对的key和前缀保持一致。

请求不携带提供JWT,返回401。

curl http://xxx.hello.com/test请求携带错误JWT,返回401。

curl http://xxx.hello.com/test -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCIsImtpZCI6IjEyMyJ9.eyJpc3MiOiJhYmNkIiwic3ViIjoidGVzdCIsImlhdCI6MTY2NTY2MDUyNywiZXhwIjoxODY1NjczODE5fQ.-vBSV0bKeDwQcuS6eeSZN9dLTUnSnZVk8eVCXdooCQ1'请求携带JWT,但JWT代表的消费者无权访问API或者路由时,返回403。

# consumer1没有授权给下列路径指定路由或者api curl 'http://xxx.example.com/test' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCIsImtpZCI6IjEyMyJ9.eyJpc3MiOiJhYmNkIiwic3ViIjoidGVzdCIsImlhdCI6MTY2NTY2MDUyNywiZXhwIjoxODY1NjczODE5fQ.-vBSV0bKeDwQcuS6eeSZN9dLTUnSnZVk8eVCXdooCQ4'

服务端验证Token请求

服务端验证Token主要分为以下三步:

服务端收到用户请求时,先检查是否携带Token,未携带Token的请求,直接拒绝,返回401。

携带Token的请求,使用用户jwks中配置的私钥验证Token是否合法且有效,不合法或者失效,直接拒绝,返回401。

如果Token合法且有效后,再校验其代表的消费者是否授权给正在访问的API或者路由。

常见错误码说明

HTTP 状态码 | 出错信息 | 原因说明 |

401 | Jwt missing | 请求头未提供JWT |

401 | Jwt expired | JWT已经过期 |

401 | Jwt verification fails | JWT payload校验失败,如iss不匹配 |

403 | Access Denied | 无权限访问当前路由 |

AK/SK(HMAC)认证

客户端生成签名

客户端生成签名流程概览:

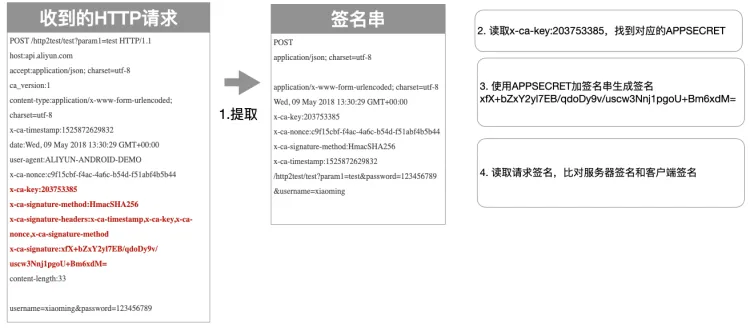

提取签名串:从原始请求中提取关键数据,得到一个用来签名的字符串。

加密签名:使用加密算法和配置的SK对关键数据签名串进行加密处理,得到签名。

添加签名:将签名所相关的所有头加入到原始HTTP请求中,得到最终HTTP请求。

步骤一:提取签名串

客户端需要从Http请求中提取出关键数据,组合成一个签名串,生成的签名串格式如下:

HTTPMethod

Accept

Content-MD5

Content-Type

Date

Headers

PathAndParameters以上7个字段构成整个签名串,字段之间使用\n间隔,如果Headers字段为空,则不需要加\n,其他字段如果为空都需要保留\n。签名对大小写敏感。下面介绍每个字段的提取规则:

HTTPMethod:HTTP的方法,全部大写,例如POST。

Accept:请求中的Accept头的值,可为空。建议显式设置Accept Header。当Accept为空时,部分Http客户端会给Accept设置默认值为

*/*,导致签名校验失败。Content-MD5:请求中的Content-MD5头的值,可为空。只有在请求存在Body且Body为非Form形式时才计算Content-MD5头,下面是Java的Content-MD5值的参考计算方式:

String content-MD5 = Base64.encodeBase64(MD5(bodyStream.getbytes("UTF-8")));Content-Type:请求中的Content-Type头的值,可为空。

Date:请求中的Date头的值,当未开启

date_offset配置时,可为空,否则将用于时间偏移校验。Headers:用户可以选取指定的Header参与签名,关于Header的签名串拼接方式有以下规则:

参与签名计算的Header的Key按照字典排序后使用如下方式拼接。

HeaderKey1 + ":" + HeaderValue1 + "\n"\+ HeaderKey2 + ":" + HeaderValue2 + "\n"\+ ... HeaderKeyN + ":" + HeaderValueN + "\n"

某个Header的Value为空,则使用HeaderKey+":"+"\n"参与签名,需要保留Key和英文冒号。

所有参与签名的Header的Key的集合使用英文逗号分割放到Key为X-Ca-Signature-Headers的Header中。

以下Header不参与Header签名计算:X-Ca-Signature、X-Ca-Signature-Headers、Accept、Content-MD5、Content-Type、Date。

PathAndParameters: 这个字段包含Path,Query和Form中的所有参数,具体组织形式如下:

Path + "?" + Key1 + "=" + Value1 + "&" + Key2 + "=" + Value2 + ... "&" + KeyN + "=" + ValueN重要Query和Form参数对的Key按照字典排序后使用上面的方式拼接。

Query和Form参数为空时,则直接使用Path,不需要添加

?。参数的Value为空时只保留Key参与签名,等号不需要再加入签名。

Query和Form存在数组参数时(key相同,value不同的参数) ,取第一个Value参与签名计算。

步骤二:加密签名

客户端从HTTP请求中提取出关键数据组装成签名串后,需要对签名串进行加密及编码处理,形成最终的签名。具体的加密形式如下,其中 stringToSign 为提取出来的签名串,secret 为AK/SK认证身份配置中的SK,sign 为最终生成的签名:

Mac hmacSha256 = Mac.getInstance("HmacSHA256");

byte[] secretBytes = secret.getBytes("UTF-8");

hmacSha256.init(new SecretKeySpec(secretBytes, 0, secretBytes.length, "HmacSHA256"));

byte[] result = hmacSha256.doFinal(stringToSign.getBytes("UTF-8"));

String sign = Base64.encodeBase64String(result);总结:将 stringToSign 使用UTF-8解码后得到Byte数组,然后使用加密算法对Byte数组进行加密,使用Base64算法进行编码,形成最终的签名。

步骤三:添加签名

客户端需要将以下四个Header放在HTTP请求中传输给API网关,进行签名校验:

x-ca-key:取值为AK/SK认证身份配置中的AK。

x-ca-signature-method:签名算法,取值HmacSHA256或者HmacSHA1,可选,默认值为HmacSHA256。

x-ca-signature-headers:所有签名头的Key的集合,使用英文逗号分隔,可选。

x-ca-signature:签名,必选。

服务端签名验证

服务器验证客户端签名概览:

提取签名串:从接收到的请求中提取关键数据,得到一个用来签名的字符串。

提取AK:从接收到的请求中读取AK ,通过AK 查询到对应的SK。

计算签名:使用加密算法和SK对关键数据签名串进行加密处理,得到签名。

签名验证:从接收到的请求中读取客户端签名,对比服务器端签名和客户端签名的一致性。

异常处理

网关签名校验失败时,会将服务端的签名串(StringToSign)放到HTTP Response的Header中返回到客户端,Key为:X-Ca-Error-Message,用户只需要将本地计算的签名串(StringToSign)与服务端返回的签名串进行对比即可找到问题。如果服务端与客户端的StringToSign一致,请检查用于签名计算的AK/SK认证身份中的SK是否正确。因为HTTP Header中无法表示换行,因此StringToSign中的换行符都被替换成#,如下所示:

X-Ca-Error-Message: Server StringToSign:`GET#application/json##application/json##X-Ca-Key:200000#X-Ca-Timestamp:1589458000000#/app/v1/config/keys?keys=TEST`相关错误码

HTTP 状态码 | 出错信息 | 原因说明 |

401 | Invalid Key | 请求头未提供x-ca-key,或者x-ca-key无效。 |

401 | Empty Signature | 请求头未提供x-ca-signature签名串。 |

400 | Invalid Signature | 请求头x-ca-signature签名串,与服务端计算得到签名不一致。 |

400 | Invalid Content-MD5 | 请求头content-md5不正确。 |

400 | Invalid Date | 根据请求头date计算时间偏移超过配置的 date_offset。 |

413 | Request Body Too Large | 请求Body超过限制大小:32 MB。 |

413 | Payload Too Large | 请求Body超过全局配置DownstreamConnectionBufferLimits。 |

403 | Unauthorized Consumer | 请求的调用方无访问权限。 |

示例代码(Golang)

go

package main

import (

"bytes"

"crypto/hmac"

"crypto/md5"

"crypto/sha256"

"encoding/base64"

"fmt"

"io"

"net/http"

"strings"

"time"

)

func generateHMACSignature(toSign string, key string) (string, error) {

h := hmac.New(sha256.New, []byte(key))

h.Write([]byte(toSign))

return base64.StdEncoding.EncodeToString(h.Sum(nil)), nil

}

func test(accessKey, secretKey string) {

body := `{"hello":"world"}`

h := md5.New()

h.Write([]byte(body))

payload := base64.StdEncoding.EncodeToString(h.Sum(nil))

headers := map[string]string{

"accept": "application/json",

"content-type": "application/json",

"date": time.Now().Format("2006-01-02 15:04:05"),

"x-ca-key": accessKey,

"foo": "bar",

"x-ca-signature-headers": "foo",

"content-md5": payload,

}

sts := strings.Join([]string{"POST", headers["accept"], headers["content-md5"], headers["content-type"], headers["date"], "foo:bar", "/post"}, "\n")

fmt.Printf("String to sign is: %s\n", strings.ReplaceAll(sts, "\n", "#"))

sign, _ := generateHMACSignature(sts, secretKey)

fmt.Printf("Signed string is: %s\n", sign)

headers["x-ca-signature"] = sign

req, _ := http.NewRequest("POST", "http://localhost:8080/post", bytes.NewBufferString(body))

for k, v := range headers {

req.Header.Add(k, v)

}

client := &http.Client{}

resp, err := client.Do(req)

if err != nil {

fmt.Println("read body error")

}

defer resp.Body.Close()

fmt.Println("Headers are as follows:")

for k, v := range resp.Header {

// 如果签名计算失败,X-Ca-Error-Message响应头中会包含server端计算签名的字符串,用户可据此排查问题

fmt.Printf(" %s: %s\n", k, v)

}

respBody, _ := io.ReadAll(resp.Body)

fmt.Println(string(respBody))

}

func main() {

test("appKey", "appSecret")

}

API Key认证

按照设置的凭证来源方式来验证请求,API与路由请求类似,下面以路由为例:

API Key的凭证来源主要有三类:

默认凭证来源:Authorization: <Bearer> Token。

自定义Header,填写Header参数名。

自定义Query参数,填写query参数名。

默认凭证来源

假设以下请求会匹配到这条路由 abc ,将API Key设置在HTTP特定请求头(Authorization)中,并为API Key追加前缀Bearer,留意Bearer与API Key中间留有空格。

curl http://xxx.test.com/test -H 'x-api-key: Bearer 2bda943c-ba2b-11ec-ba07-00163e1250b5'将API Key设置在http请求头中

curl http://xxx.test.com/test -H 'x-api-key: Bearer 2bda943c-ba2b-11ec-ba07-00163e1250b5'自定义header来源

假设以下请求会匹配到这条路由 abc ,API Key 设置在 http 请求头中。

如果路由未开启消费者认证鉴权策略,则拒绝访问,提示401。

curl http://xxx.test.com/test?apikey=2bda943c-ba2b-11ec-ba07-00163e1250b5如果路由已开启消费者认证鉴权策略,但未授权,则提示403。

curl http://xxx.test.com/test -H 'x-api-key: 2bda943c-ba2b-11ec-ba07-00163e1250b5'

自定义Query参数

假设以下请求会匹配到这条路由 abc ,将 API Key 设置在 url 参数中。

如果路由未开启消费者认证鉴权策略,则拒绝访问,提示401。

curl http://xxx.test.com/test?apikey=2bda943c-ba2b-11ec-ba07-00163e1250b5如果路由已开启消费者认证鉴权策略,但未授权,则提示403。

curl http://xxx.test.com/test?apikey=2bda943c-ba2b-11ec-ba07-00163e1250b5

相关错误码

HTTP 状态码 | 出错信息 | 原因说明 |

401 | Request denied by Key Auth check. Muti API key found in request. | 请求提供多个 API Key。 |

401 | Request denied by Key Auth check. No API key found in request. | 请求未提供 API Key。 |

401 | Request denied by Key Auth check. Invalid API key. | 不允许当前 API Key 访问。 |

403 | Request denied by Key Auth check. Unauthorized consumer. | 请求的调用方无访问权限。 |

相关文档

您可以对API进行授权和管理,具体操作,请参见授权管理。