本文介绍堡垒机使用场景的相关问题。

堡垒机如何跨云管理其他来源的主机?

非阿里云或者线下IDC资产,在主机和堡垒机网络能连通的情况下(例如公网运维),可以通过在堡垒机新建主机导入主机资产。具体操作,请参见新建主机。

如果资产跨VPC或跨账号场景,且之间没有专线打通,可以使用堡垒机的网络域功能。具体操作,请参见混合运维场景最佳实践。

堡垒机支持跨账号、跨VPC运维资产吗?

支持。堡垒机和服务器如果不在同一个账号或者VPC下,您可以通过公网运维资产,也可以使用专线等方式打通网络,通过内网运维资产。

如果您需要通过内网运维资产且网络无法打通的情况下,可以配置和使用堡垒机的网络域功能。具体操作,请参见混合运维场景最佳实践。

经典网络中的资产如何运维?

若阿里云ECS服务器是在经典网络,则需要通过ClassicLink打通堡垒机VPC与该经典网络。ClassicLink功能更多信息,请参见ClassicLink概述。

堡垒机支持数据库运维吗?

堡垒机支持运维哪些资产?

目前堡垒机支持运维Linux、Windows上的主机资产和MySQL、SQL Server、PostgreSQL类型的数据库资产,对于阿里云ECS和RDS数据库资产支持一键导入,对于线下IDC资产或异构云资产支持批量导入。更多信息,请参见运维概述。

堡垒机数据传输及存储是否加密?

堡垒机的数据传输和存储都经过加密处理。数据传输依托多种主流加密协议,包括HTTPS(TLS)、RDP、SSH等协议,确保了数据在传输以及存储过程中的安全性。

堡垒机支持公网私用的服务器吗?

支持,如果您的网络环境已经部署公网私用,可以在堡垒机控制台配置公网私用。具体操作,请参见配置堡垒机。

堡垒机支持远程命令运维吗?

支持。堡垒机支持ssh -J命令,用于通过跳板机或堡垒机连接到目标主机,提供了一种安全访问内部网络的方式。

远程命令运维方式

ssh -J 是 OpenSSH 7.3 版本引入的一个命令参数,用于进行跳板机或堡垒机的连接。连接命令如下:

ssh -J <堡垒机用户>@<堡垒机地址>:60022 <主机用户名>@<主机用户名IP>举例,如下命令,表示先连接至堡垒机B,再从堡垒机B上通过SSH连接到目标主机C。

ssh -J user@B user@C远程命令运维场景

远程执行命令表示在命令行模式下,通过ssh连接堡垒机的指定主机并执行相应的命令。可前往,限制使用远程执行命令。

如何将服务器配置为HTTP和SOCKS5代理服务器?

下文以阿里云服务器(操作系统为CentOS 8.3)为例,介绍如何将服务器配置为HTTP和SOCKS5代理服务器。

登录阿里云服务器。

执行yum install 3proxy命令,安装3proxy代理工具。

执行vim /etc/3proxy.cfg命令,修改以下配置文件。

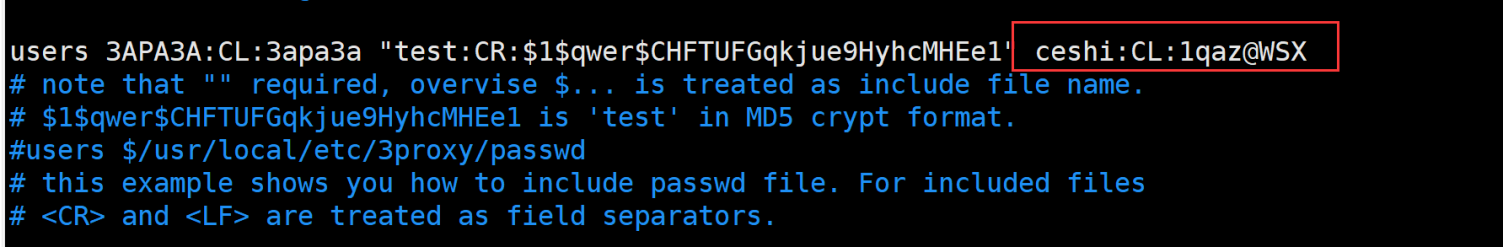

配置代理服务器的主机账户和密码。

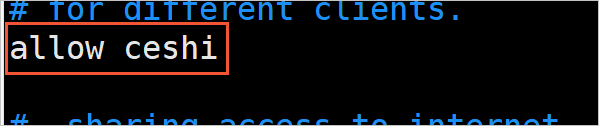

配置权限控制参数。

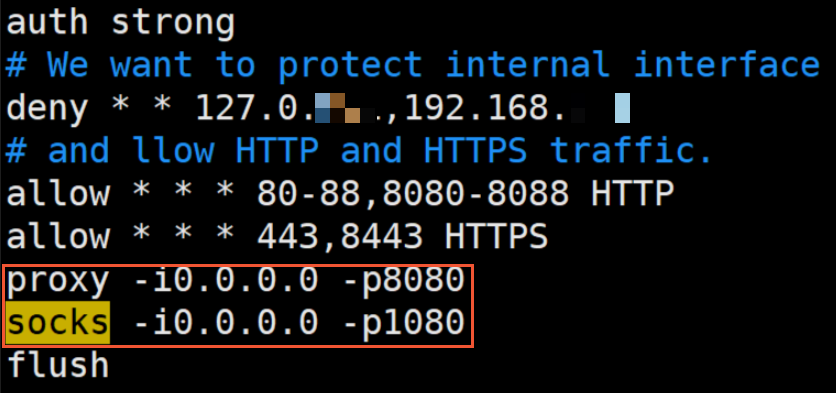

启用HTTP和SOCKS5代理,指定监听端口和访问代理服务器的来源IP。

执行systemctl start 3proxy.service命令,启用代理服务。

执行iptables -F命令,关闭服务器的防火墙,确保服务器可以被访问。

为该服务器添加安全组规则。具体操作,请参见添加安全组规则。

重要在配置安全组规则时,端口范围请设置为步骤3中配置的监听端口,授权对象请设置为堡垒机实例的出口IP(堡垒机实例的出口IP,可在堡垒机控制台的实例页面获取)。

为服务器添加安全组规则后,代理服务器配置完成。

如何将服务器配置为HTTPS代理服务器?

下面以GOST工具为例,为您介绍如何将云服务器ECS(操作系统为CentOS 8.3)配置为HTTPS代理服务器。

准备服务器证书(server.crt)、服务器证书私钥(server.key)和CA根证书(ca.crt)。以下为您推荐获取证书的两种方式。

使用OpenSSL等工具生成自签名证书。

使用阿里云免费个人测试证书或购买正式证书。具体操作,请参见SSL证书选型指引。

在您的ECS实例中安装GOST。具体操作,请参见安装GOST。

将证书文件上传至GOST安装目录,配置并启动GOST代理服务器。

命令行方式:请在修改参数后启动GOST。

gost -L="https://admin:123456@:8843?cert=./server.crt&key=./server.key"admin:123456:自定义GOST用户名和密码(对应堡垒机网络域HTTPS代理中的主机账户和密码)。8443:自定义代理端口(对应堡垒机网络域HTTPS代理中的服务器端口)。该端口需要在ECS实例中配置入方向安全组规则,端口范围为8443,授权对象为堡垒机实例的出口IP(堡垒机控制台的实例页面获取)。为ECS添加安全组规则,请参见添加安全组规则。

./server.crt:服务器证书。./server.key:服务器证书私钥。

JSON文件方式:请在修改参数后启动GOST。

JSON配置文件(该文件请自行创建,本文示例为gost.json)

{ "ServeNodes": [ "https://admin:123456@:8843?cert=./server.crt&key=./server.key" ] }admin:123456:自定义GOST用户名和密码(对应堡垒机网络域HTTPS代理中的主机账户和密码)。8443:自定义代理端口(对应堡垒机网络域HTTPS代理中的服务器端口)。该端口需要在ECS实例中配置入方向安全组规则,端口范围为8443,授权对象为堡垒机实例的出口IP(堡垒机控制台的实例页面获取)。为ECS添加安全组规则,请参见添加安全组规则。

./server.crt:服务器证书。./server.key:服务器证书私钥。

启动GOST

gost -C gost.json