本文中含有需要您注意的重要提示信息,忽略该信息可能对您的业务造成影响,请务必仔细阅读。

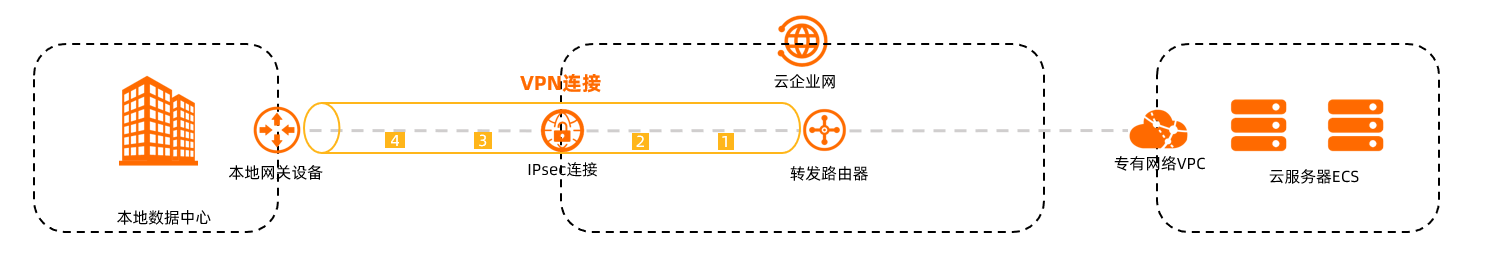

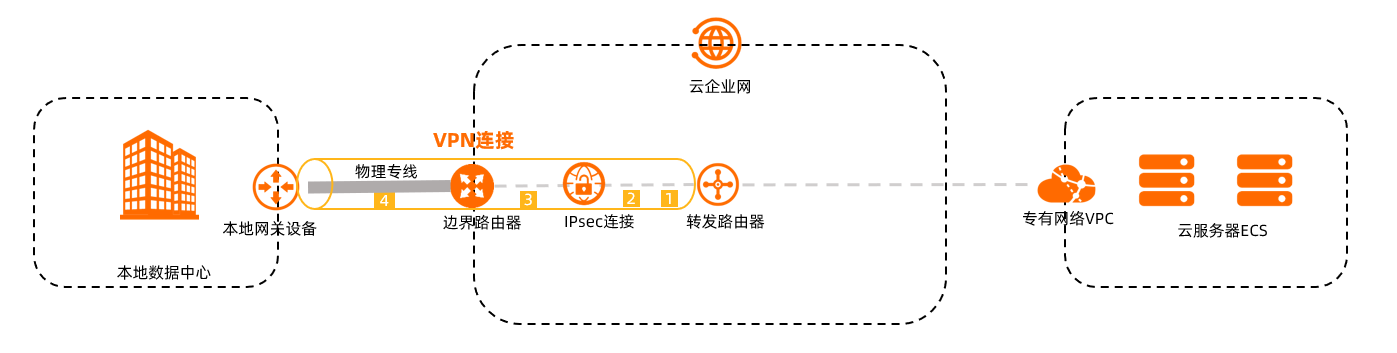

转发路由器支持连接VPN网关的IPsec连接。本地数据中心可以通过IPsec连接直接连接至转发路由器,然后通过转发路由器实现与其他网络的互通,例如实现本地数据中心与同地域VPC实例互通、与跨地域VPC实例互通、与其他本地数据中心互通等。

从2024年11月26日开始,新创建的IPsec-VPN连接默认为双隧道模式,在1条隧道故障的情况下,流量可以通过另1条隧道进行传输,实现IPsec-VPN连接的高可用。关于双隧道模式的更多信息,请参考VPN网关的产品文档:绑定转发路由器。

使用限制

仅企业版转发路由器支持创建VPN连接。

目前,仅部分地域下的IPsec连接支持连接至转发路由器实例。关于地域详情,请参见IPsec-VPN功能支持的地域。

创建VPN连接后,系统自动在转发路由器所有路由表的出地域网关方向添加策略优先级为5000、策略行为为拒绝的路由策略,该条路由策略会拒绝VPN连接、边界路由器VBR(Virtual Border Router)连接、云连接网CCN(Cloud Connect Network)连接之间相互通信。

在本地数据中心已通过IPsec-VPN(IPsec连接绑定VPN网关实例)和VPC接入转发路由器的情况下,如果您又通过创建VPN连接的方式将当前本地数据中心直接接入了转发路由器,则VPC所在链路和VPN连接所在链路不支持做流量的负载均衡。

资源配额限制如下表所示。

资源

默认限制

申请更多配额

每个转发路由器支持创建的VPN连接数量

50个

您可以通过以下两种方式自主申请提升配额:

在云企业网配额管理页面申请提升配额。具体操作,请参见提升云企业网配额。

每个转发路由器下支持ECMP(Equal-Cost Multipath Routing)的VPN连接数量

16个

无法调整

每个IPsec连接支持连接的转发路由器数量

1个

无法调整

计费说明

在您使用VPN连接的过程中,将会涉及转发路由器连接费、转发路由器流量处理费、IPsec连接实例费、流量费和出方向流量费计费项。依据IPsec连接的网络类型,系统将会对不同计费项进行计费。VPN连接计费规则如下表所示。

VPN连接计费规则(公网)

计费项序号 | 计费项名称 | 计费项说明 | 相关文档 |

① | 转发路由器连接费 | 指转发路由器连接IPsec连接后产生的连接费。 | |

② | 转发路由器流量处理费 | 指IPsec连接向转发路由器发送流量后产生的流量处理费。 | |

③ | IPsec连接实例费 | 指创建IPsec连接后产生的实例费。 | |

④ | 流量费 | 指IPsec连接向本地数据中心发送流量后产生的流量费。 |

VPN连接计费规则(私网)

计费项序号 | 计费项名称 | 计费项说明 | 相关文档 |

① | 转发路由器连接费 | 指转发路由器连接VBR实例和IPsec连接后产生的连接费。 | |

② | 转发路由器流量处理费 | 指VBR实例向转发路由器发送流量后产生的处理费。 | |

③ | IPsec连接实例费 | 指创建IPsec连接后产生的实例费。 | |

④ | 出方向流量费 | 指VBR实例向本地数据中心发送流量后产生的流量费。 |

创建流程

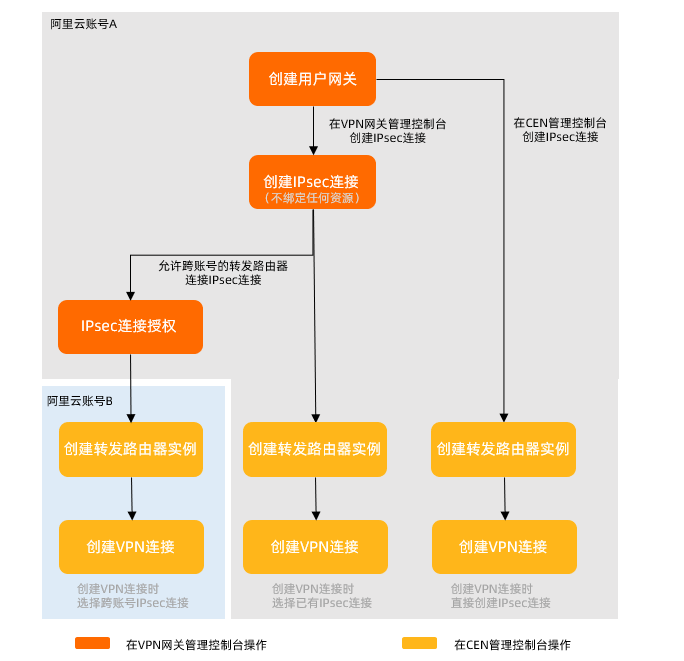

在创建VPN连接前,您需要先创建一个IPsec连接。本地数据中心通过IPsec连接接入阿里云,创建VPN连接即是将转发路由器和IPsec连接关联起来,关联后,本地数据中心便可通过IPsec连接接入转发路由器,进而可与转发路由器下的其他网络互通。

您可以在云企业网CEN(Cloud Enterprise Network)管理控制台创建IPsec连接,也可以在VPN网关管理控制台创建IPsec连接,且您也可以创建跨账号的IPsec连接。依据IPsec连接所属的账号以及创建IPsec连接的位置,VPN连接创建流程如下图所示。

创建IPsec连接时,需要为IPsec连接指定用户网关,因此在创建IPsec连接前,需要先创建用户网关。

在VPN网关管理控制台创建IPsec连接时,绑定资源需选择为不绑定。

前提条件

创建VPN连接

登录云企业网管理控制台。

在云企业网实例页面,找到目标云企业网实例,单击目标实例ID。

在页签,找到目标地域的转发路由器实例,在操作列单击创建网络实例连接。

在连接网络实例页面,根据以下信息配置VPN连接的信息,然后单击确定创建。

依据创建IPsec连接流程的不同,您需要配置不同的配置项,此处罗列出所有配置项说明,供您参考。

说明在首次执行此操作时,系统会自动为您创建一个服务关联角色,角色名称为AliyunServiceRoleForVpn,该服务关联角色允许VPN网关对弹性网卡、安全组等资源进行操作,以便您可以成功创建VPN连接。如果您的账号下已存在该服务关联角色,系统则不会重复创建。关于AliyunServiceRoleForVpn的更多信息,请参见AliyunServiceRoleForVpn。

双隧道模式

基本配置

配置项

说明

实例类型

选择虚拟专用网(VPN)。

地域

选择转发路由器所属的地域。

转发路由器

系统自动显示当前地域下已创建的转发路由器实例。

资源归属UID

选择IPsec连接所属的账号类型。

转发路由器支持连接同账号和跨账号的IPsec连接:

如果IPsec连接与转发路由器实例属于同一个阿里云账号,请选择同账号。

如果IPsec连接与转发路由器实例属于不同的阿里云账号,请选择跨账号,并输入IPsec连接所属的阿里云账号(主账号)ID。

单项资源

选择IPsec连接的类型。取值:

新建资源:表示转发路由器连接新创建的IPsec连接。

VPN连接创建完成后,系统将会新创建一个IPsec连接并与转发路由器绑定。您可以在VPN网关管理控制台通过编辑按钮查看新创建的IPsec连接的信息。具体操作,请参见修改IPsec连接。

现有资源:表示转发路由器连接已创建的IPsec连接。

连接名称

输入VPN连接的名称。

网关类型

选择IPsec连接的网络类型。取值:

公网(默认值):表示IPsec连接通过公网建立加密通信通道。

私网:表示IPsec连接通过私网建立加密通信通道。

路由模式

选择IPsec连接的路由模式。取值:

目的路由模式(默认值):基于目的IP地址路由和转发流量。

感兴趣流模式:基于源IP地址和目的IP地址精确的路由和转发流量。

选择感兴趣流模式后,您需要配置本端网段和对端网段。VPN连接配置完成后,系统自动在IPsec连接下的目的路由表中添加目的路由,目的路由默认会被发布至IPsec连接关联的转发路由器的路由表中。

立即生效

选择IPsec连接的配置是否立即生效。 取值:

是:配置完成后系统立即进行IPsec协议协商。

否(默认值):当有流量进入时系统才进行IPsec协议协商。

启用BGP

关(默认值):手动配置静态路由。

开:IPsec连接将通过BGP动态路由协议自动学习和发布路由。

本端自治系统号

如果您已将启用BGP置为开,则需要配置此项。如果未打开,则不需要配置。

输入IPsec连接阿里云侧的自治系统号。默认值:45104。自治系统号取值范围:1~4294967295。

自治系统号支持按照两段位的格式进行输入,即:前16位比特.后16位比特。每个段位使用十进制输入。

例如输入123.456,则表示自治系统号:123*65536+456=8061384。

说明建议您使用自治系统号的私有号码与阿里云建立BGP连接。自治系统号的私有号码范围请自行查阅文档。

Tunnel配置

双隧道模式下,需要分别配置Tunnel 1和Tunnel 2,使其均为可用状态。如果您仅配置或仅使用了其中1条隧道,则无法体验IPsec-VPN连接链路冗余能力以及可用区级别的容灾能力。

配置

说明

启用BGP

如果IPsec连接需要使用BGP路由协议,需要打开BGP功能。系统默认关闭BGP功能。

使用BGP动态路由功能前,请确保您的本地网关设备支持BGP功能,同时建议您先了解BGP动态路由工作机制和使用限制。

本端自治系统号

启用BGP功能后,输入隧道本端(阿里云侧)的自治系统号,两条隧道使用相同的自治系统号。默认值:45104。自治系统号取值范围:1~4294967295。

说明建议您使用自治系统号的私有号码与阿里云建立BGP连接。自治系统号的私有号码范围请自行查阅文档。

用户网关

选择隧道待关联的用户网关。

预共享密钥

输入隧道的认证密钥,用于隧道与隧道对端之间的身份认证。

密钥长度为1~100个字符,支持数字、大小写英文字母及右侧字符

~`!@#$%^&*()_-+={}[]\|;:',.<>/?,不能包含空格。若您未指定预共享密钥,系统会随机生成一个16位的字符串作为预共享密钥。创建IPsec连接后,您可以通过隧道的编辑按钮查看系统生成的预共享密钥。具体操作,请参见修改隧道的配置。

重要隧道及隧道对端的预共享密钥需一致,否则系统无法正常建立隧道。

加密配置

配置

说明

加密配置:IKE配置

版本

选择IKE协议的版本。

ikev1

ikev2(默认值)

相对于IKEv1版本,IKEv2版本简化了SA的协商过程并且对于多网段的场景提供了更好的支持,推荐选择IKEv2版本。

协商模式

选择协商模式。

main(默认值):主模式,协商过程安全性高。

aggressive:野蛮模式,协商快速且协商成功率高。

协商成功后两种模式的信息传输安全性相同。

加密算法

选择第一阶段协商使用的加密算法。

加密算法支持aes(aes128,默认值)、aes192、aes256、des和3des。

说明推荐使用aes、aes192、aes256加密算法,不推荐使用des、3des加密算法。

aes是一种对称密钥加密算法,提供高强度的加密和解密,在保证数据安全传输的同时对网络延迟、吞吐量、转发性能影响较小。

3des是三重数据加密算法,加密时间较长且算法复杂度较高,运算量较大,相比aes会降低转发性能。

认证算法

选择第一阶段协商使用的认证算法。

认证算法支持sha1(默认值)、md5、sha256、sha384和sha512。

说明在部分本地网关设备上添加VPN配置时,可能需要指定PRF算法,PRF算法与IKE阶段认证算法保持一致即可。

DH分组

选择第一阶段协商的Diffie-Hellman密钥交换算法。

group1:表示DH分组中的DH1。

group2(默认值):表示DH分组中的DH2。

group5:表示DH分组中的DH5。

group14:表示DH分组中的DH14。

SA生存周期(秒)

设置第一阶段协商出的SA的生存周期。单位:秒。默认值:86400。取值范围:0~86400。

LocalId

输入隧道本端的标识符,用于第一阶段的协商。默认值为隧道的网关IP地址。

该参数仅作为标识符用于在IPsec-VPN连接协商中标识阿里云,无其他作用。支持使用IP地址格式或FQDN(Fully Qualified Domain Name)格式,不能包含空格。推荐使用私网IP地址作为隧道本端的标识。

如果LocalId使用了FQDN格式,例如输入example.aliyun.com,则本地网关设备上IPsec连接的对端ID需与LocalId的值保持一致,协商模式建议选择为aggressive(野蛮模式)。

RemoteId

输入隧道对端的标识符,用于第一阶段的协商。默认值使用隧道关联的用户网关中的IP地址作为隧道对端标识符。

该参数仅作为标识符用于在IPsec-VPN连接协商中标识本地网关设备,无其他作用。支持使用IP地址格式或FQDN(Fully Qualified Domain Name)格式,不能包含空格。推荐使用私网IP地址作为隧道对端的标识。

如果RemoteId使用了FQDN格式,例如输入example.aliyun.com,则本地网关设备上本端ID需与RemoteId的值保持一致,协商模式建议选择为aggressive(野蛮模式)。

加密配置:IPsec配置

加密算法

选择第二阶段协商的加密算法。

加密算法支持aes(aes128,默认值)、aes192、aes256、des和3des。

说明推荐使用aes、aes192、aes256加密算法,不推荐使用des、3des加密算法。

aes是一种对称密钥加密算法,提供高强度的加密和解密,在保证数据安全传输的同时对网络延迟、吞吐量、转发性能影响较小。

3des是三重数据加密算法,加密时间较长且算法复杂度较高,运算量较大,相比aes会降低转发性能。

认证算法

选择第二阶段协商的认证算法。

认证算法支持sha1(默认值)、md5、sha256、sha384和sha512。

DH分组

选择第二阶段协商的Diffie-Hellman密钥交换算法。

disabled:表示不使用DH密钥交换算法。

如果隧道对端的本地网关设备不支持PFS,请选择disabled。

如果选择为非disabled的任何一个组,会默认开启完美向前加密PFS(Perfect Forward Secrecy)功能,使得每次重协商都要更新密钥,因此,相应的隧道对端的本地网关设备也要开启PFS功能。

group1:表示DH分组中的DH1。

group2(默认值):表示DH分组中的DH2。

group5:表示DH分组中的DH5。

group14:表示DH分组中的DH14。

SA生存周期(秒)

设置第二阶段协商出的SA的生存周期。单位:秒。默认值:86400。取值范围:0~86400。

DPD

选择开启或关闭对等体存活检测DPD(Dead Peer Detection)功能。DPD功能默认开启。

开启DPD功能后,IPsec连接会发送DPD报文用来检测对端的设备是否存活,如果在设定时间内未收到正确回应则认为对端已经断线,IPsec连接将删除ISAKMP SA和相应的IPsec SA,安全隧道同样也会被删除。DPD检测超时后,IPsec连接会自动重新发起IPsec-VPN隧道协商。DPD报文的超时时间为30秒。

NAT穿越

选择开启或关闭NAT(Network Address Translation)穿越功能。NAT穿越功能默认开启。

开启NAT穿越功能后,IKE协商过程会删除对UDP端口号的验证过程,同时能帮您发现加密通信通道中的NAT网关设备。

BGP配置

如果您已经打开了IPsec连接的BGP功能,您可以根据以下信息指定BGP隧道网段以及阿里云侧BGP隧道IP地址。如果您未打开IPsec连接的BGP功能,支持在创建IPsec连接后单独为隧道开启BGP功能并添加相应配置。

配置项

说明

隧道网段

输入隧道网段。

隧道网段需要是在169.254.0.0/16内的子网掩码为30的网段,且不能是169.254.0.0/30、169.254.1.0/30、169.254.2.0/30、169.254.3.0/30、169.254.4.0/30、169.254.5.0/30、169.254.6.0/30和169.254.169.252/30。

说明一个IPsec连接下两条隧道的隧道网段不能相同。

本端BGP地址

输入隧道本端的BGP IP地址。

该地址为隧道网段内的一个IP地址。

高级配置

创建VPN连接时,系统默认帮您选中以下三种高级功能。

配置项

说明

自动发布路由

开启本功能后,系统会将转发路由器路由表(指IPsec连接关联的转发路由器路由表)中的路由条目自动传播至IPsec连接的BGP路由表中。

说明在IPsec连接和本地数据中心之间运行BGP动态路由协议的情况下,本功能才会生效。

后续您也可以通过自动发布路由功能关闭该功能。具体操作,请参见关闭路由同步。

自动关联至转发路由器的默认路由表

开启本功能后,IPsec连接会关联至转发路由器的默认路由表,转发路由器会通过查询默认路由表转发来自IPsec连接的流量。

自动传播系统路由至转发路由器的默认路由表

开启本功能后,系统会将IPsec连接目的路由表和BGP路由表中的路由传播至转发路由器的默认路由表中。

标签

创建IPsec连接时支持为IPsec连接添加标签,您可以通过标签对IPsec连接进行标记和分类,便于资源的搜索和聚合。更多信息,请参见标签。

配置项

说明

标签键

为IPsec连接添加标签键,支持选择已有标签键或输入新的标签键。

标签值

为IPsec连接添加标签值,支持选择已有标签值或输入新的标签值。标签值可以为空。

单隧道模式

IIPsec-VPN连接已升级为双隧道模式,您可以参考如下说明管理、修改存量的单隧道模式的IPsec-VPN连接。

基本配置

配置项

说明

实例类型

选择虚拟专用网(VPN)。

地域

选择转发路由器所属的地域。

转发路由器

系统自动显示当前地域下已创建的转发路由器实例。

资源归属UID

选择IPsec连接所属的账号类型。

转发路由器支持连接同账号和跨账号的IPsec连接:

如果IPsec连接与转发路由器实例属于同一个阿里云账号,请选择同账号。

如果IPsec连接与转发路由器实例属于不同的阿里云账号,请选择跨账号,并输入IPsec连接所属的阿里云账号(主账号)ID。

单项资源

选择IPsec连接的类型。取值:

新建资源:表示转发路由器连接新创建的IPsec连接。

VPN连接创建完成后,系统将会新创建一个IPsec连接并与转发路由器绑定。您可以在VPN网关管理控制台通过编辑按钮查看新创建的IPsec连接的信息。具体操作,请参见修改IPsec连接。

现有资源:表示转发路由器连接已创建的IPsec连接。

连接名称

输入VPN连接的名称。

标签

为VPN连接设置标签。

标签键:不允许为空字符串。最多支持64个字符,不能以

aliyun和acs:开头,不能包含http://或者https://。标签值:可以为空字符串。最多支持128个字符,不能以

aliyun和acs:开头,不能包含http://或者https://。

支持为VPN连接添加多个标签。关于标签的更多信息,请参见标签。

网关类型

选择IPsec连接的网络类型。取值:

公网(默认值):表示IPsec连接通过公网建立加密通信通道。

私网:表示IPsec连接通过私网建立加密通信通道。

可用区

选择可用区。

系统将在您选择的可用区下创建资源。

用户网关

选择IPsec连接的用户网关。

路由模式

选择IPsec连接的路由模式。取值:

目的路由模式(默认值):基于目的IP地址路由和转发流量。

感兴趣流模式:基于源IP地址和目的IP地址精确的路由和转发流量。

选择感兴趣流模式后,您需要配置本端网段和对端网段。VPN连接配置完成后,系统自动在IPsec连接下的目的路由表中添加目的路由,目的路由默认会被发布至IPsec连接关联的转发路由器的路由表中。

立即生效

选择IPsec连接的配置是否立即生效。 取值:

是:配置完成后系统立即进行IPsec协议协商。

否(默认值):当有流量进入时系统才进行IPsec协议协商。

预共享密钥

输入IPsec连接的认证密钥,用于阿里云侧与本地数据中心之间的身份认证。

密钥长度为1~100个字符。若您未指定预共享密钥,系统会随机生成一个16位的字符串作为预共享密钥。

创建VPN连接后,您可以在VPN网关管理控制台通过编辑按钮查看系统生成的预共享密钥。具体操作,请参见修改IPsec连接。

重要IPsec连接侧和本地数据中心侧配置的预共享密钥需一致,否则系统无法正常建立IPsec连接。

加密配置

配置

说明

IKE配置

版本

选择IKE协议的版本。取值:

ikev1

ikev2(默认值)

目前系统支持IKEv1和IKEv2,相对于IKEv1版本,IKEv2版本简化了SA的协商过程并且对于多网段的场景提供了更好的支持,所以建议选择IKEv2版本。

协商模式

选择协商模式。 取值:

main(默认值):主模式,协商过程安全性高。

aggressive:野蛮模式,协商快速且协商成功率高。

协商成功后两种模式的信息传输安全性相同。

加密算法

选择第一阶段协商使用的加密算法。

加密算法支持aes(aes128,默认值)、aes192、aes256、des和3des。

认证算法

选择第一阶段协商使用的认证算法。

认证算法支持sha1(默认值)、md5、sha256、sha384和sha512。

DH分组

选择第一阶段协商的Diffie-Hellman密钥交换算法。取值:

group1:表示DH分组中的DH1。

group2(默认值):表示DH分组中的DH2。

group5:表示DH分组中的DH5。

group14:表示DH分组中的DH14。

SA生存周期(秒)

设置第一阶段协商出的SA的生存周期。单位:秒。默认值:86400。取值范围:0~86400。

LocalId

输入IPsec连接阿里云侧的标识,用于第一阶段的协商。默认值为IPsec连接的网关IP地址。

LocalId支持FQDN格式,如果您使用FQDN格式,协商模式建议选择为野蛮模式(aggressive)。

RemoteId

输入本地数据中心侧的标识,用于第一阶段的协商。默认值为用户网关的IP地址。

RemoteId支持FQDN格式,如果您使用FQDN格式,协商模式建议选择为野蛮模式(aggressive)。

IPsec配置

加密算法

选择第二阶段协商的加密算法。

加密算法支持aes(aes128,默认值)、aes192、aes256、des和3des。

认证算法

选择第二阶段协商的认证算法。

认证算法支持sha1(默认值)、md5、sha256、sha384和sha512。

DH分组

选择第二阶段协商的Diffie-Hellman密钥交换算法。取值:

disabled:表示不使用DH密钥交换算法。

对于不支持PFS的客户端请选择disabled。

如果选择为非disabled的任何一个组,会默认开启PFS功能(完美向前加密),使得每次重协商都要更新密钥,因此,相应的客户端也要开启PFS功能。

group1:表示DH分组中的DH1。

group2(默认值):表示DH分组中的DH2。

group5:表示DH分组中的DH5。

group14:表示DH分组中的DH14。

SA生存周期(秒)

设置第二阶段协商出的SA的生存周期。单位:秒。默认值:86400。取值范围:0~86400。

DPD

选择开启或关闭对等体存活检测DPD(Dead Peer Detection)功能。DPD功能默认开启。

开启DPD功能后,IPsec连接会发送DPD报文用来检测对端的设备是否存活,如果在设定时间内未收到正确回应则认为对端已经断线,IPsec连接将删除ISAKMP SA和相应的IPsec SA,安全隧道同样也会被删除。DPD检测超时后,IPsec连接会自动重新发起IPsec-VPN隧道协商。DPD报文的超时时间为30秒。

NAT穿越

选择开启或关闭NAT(Network Address Translation)穿越功能。

开启NAT穿越功能后,IKE协商过程会删除对UDP端口号的验证过程,同时能帮您发现加密通信通道中的NAT网关设备。系统默认开启该功能。

BGP配置

开启BGP(Border Gateway Protocol)功能后,IPsec连接将通过BGP动态路由协议自动学习和发布路由,可以帮您降低网络维护成本和网络配置风险。

系统默认关闭BGP功能,在添加BGP配置前,请先开启BGP功能。

配置项

说明

隧道网段

输入IPsec隧道的网段。

隧道网段需要是在169.254.0.0/16内的子网掩码为30的网段,且不能是169.254.0.0/30、169.254.1.0/30、169.254.2.0/30、169.254.3.0/30、169.254.4.0/30、169.254.5.0/30、169.254.6.0/30和169.254.169.252/30。

本端BGP地址

输入IPsec连接阿里云侧的BGP IP地址。

该地址为隧道网段内的一个IP地址。

本端自治系统号

输入IPsec连接阿里云侧的自治系统号。默认值:45104。自治系统号取值范围:1~4294967295。

自治系统号支持按照两段位的格式进行输入,即:前16位比特.后16位比特。每个段位使用十进制输入。

例如输入123.456,则表示自治系统号:123*65536+456=8061384。

说明建议您使用自治系统号的私有号码与阿里云建立BGP连接。自治系统号的私有号码范围请自行查阅文档。

健康检查

开启健康检查功能后,系统将自动检测IPsec连接下本地数据中心和阿里云侧的网络连通性,并依据健康检查结果自动切换路由,帮助您提高网络的高可用性。

系统默认关闭该功能。在添加健康检查配置前,请先开启健康检查功能。

重要配置健康检查功能后,请在本地数据中心侧添加一条目标网段为源IP,子网掩码为32位,下一跳指向IPsec连接的路由条目,以确保健康检查功能正常工作。

配置项

说明

目标IP

输入阿里云侧通过IPsec连接可以访问的本地数据中心的IP地址。

源IP

输入本地数据中心通过IPsec连接可以访问的阿里云侧的IP地址。

重试间隔

选择健康检查的重试间隔时间,单位:秒。默认值:3。

重试次数

选择健康检查的重试次数。默认值:3。

切换路由

选择健康检查失败后是否允许系统撤销已发布的路由。默认值:是,即健康检查失败后,允许系统撤销已发布的路由。

如果您取消选中是,则健康检查失败后,系统不会撤销已发布的路由。

高级配置

创建VPN连接时,系统默认帮您选中以下三种高级功能。

配置项

说明

自动发布路由到VPN

开启本功能后,VPN连接会将转发路由器路由表中的路由条目自动传播至IPsec连接的BGP路由表中。

说明在IPsec连接和本地数据中心之间运行BGP动态路由协议的情况下,本功能才会生效。

后续您也可以通过自动发布路由功能关闭该功能。具体操作,请参见关闭路由同步。

自动关联至转发路由器的默认路由表

开启本功能后,VPN连接会关联至转发路由器的默认路由表,转发路由器会通过查询默认路由表转发来自IPsec连接的流量。

自动传播系统路由至转发路由器的默认路由表

开启本功能后,VPN连接会将IPsec连接目的路由表和BGP路由表中的路由传播至转发路由器的默认路由表中。

您可以取消选中以上高级功能,后续通过转发路由器的关联转发、路由学习等路由功能自定义VPN连接的连通性。具体操作,请参见路由管理。

修改VPN连接关联的转发路由器路由表

创建VPN连接后,您可以修改VPN连接关联的转发路由器路由表。

如果VPN连接已开启路由同步功能,则VPN连接修改关联的转发路由器路由表后,系统会撤销之前已向IPsec连接同步的路由,重新将修改后的转发路由器路由表中的路由同步至IPsec连接的BGP路由表中。关于路由同步的更多信息,请参见路由同步。

登录云企业网管理控制台。

在云企业网实例页面,找到目标云企业网实例,单击目标实例ID。

在页签,单击目标地域的转发路由器实例ID。

在地域内连接管理页签,找到VPN连接,单击VPN连接ID。

在连接详情面板的连接基本信息区域,单击关联路由表右侧的修改。

在编辑关联路由表对话框,选择目标转发路由器路由表,然后单击确定。

通过调用API创建VPN连接

支持通过阿里云 SDK(推荐)、阿里云 CLI、Terraform、资源编排等工具调用API创建和修改VPN连接。相关API说明,请参见:

CreateTransitRouterVpnAttachment:创建VPN连接。

UpdateTransitRouterVpnAttachmentAttribute:修改VPN连接的配置。

ReplaceTransitRouterRouteTableAssociation:更换网络实例连接关联的转发路由器路由表。